Час читання: 5 протокол

Час читання: 5 протокол

Гонка озброєнь між кіберзлочинцями та воїнами з кібербезпеки зростає з величезною швидкістю. Автори зловмисного програмного забезпечення негайно реагують на будь-яке виявлене та знешкоджене зловмисне програмне забезпечення за допомогою нових, більш досконалих зразків, щоб обійти найсвіжіші антишкідливі продукти. GandCrab – яскравий представник такого зловмисного програмного забезпечення нового покоління.

Уперше виявлений у січні 2018 року, цей витончений, хитрий і постійно змінюваний програмний код-вимагач має вже чотири версії, які значно відрізняються одна від одної. Кіберзлочинці постійно додавали нові функції для більш жорсткого шифрування та уникнення виявлення. Останній зразок зловмисного програмного забезпечення Comodo, який виявили аналітики, має щось абсолютно нове: він використовує Tiny Encryption Algorithm (TEA), щоб уникнути виявлення.

Аналіз GandCrab корисний не як дослідження чогось нового шкідливих програм, деякі дослідники називали його «Новим королем програм-вимагачів». Це яскравий приклад того, як сучасне шкідливе програмне забезпечення адаптується до нового середовища кібербезпеки. Отже, давайте заглибимося в еволюцію GandCrab.

Історія

GandCrab v1

Перша версія GandCrab, виявлена в січні 2018 року, шифрувала файли користувачів унікальним ключем і вимагала викуп у криптовалюті DASH. Версія розповсюджувалася через комплекти експлойтів, такі як RIG EK і GrandSoft EK. Програма-вимагач скопіювала себе в«%appdata%Microsoft» папку та введено в системний процес nslookup.exe.

Він здійснив початкове підключення до pv4bot.whatismyipaddress.com щоб дізнатися загальнодоступну IP-адресу зараженої машини, а потім запустіть nslookup процес підключення до мережі gandcrab.bit a.dnspod.com використання ".bit" домен верхнього рівня.

Ця версія швидко поширилася в кіберпросторі, але її тріумф було припинено наприкінці лютого: був створений і розміщений в мережі дешифратор, що дозволило жертвам розшифрувати свої файли, не сплачуючи викуп зловмисникам.

GandCrab v2

З відповіддю кіберзлочинці довго не затримувалися: за тиждень до користувачів потрапила версія GandCrab 2. У нього був новий алгоритм шифрування, який зробив дешифратор непотрібним. Зашифровані файли мали розширення .CRAB і жорстко закодовані домени змінено на ransomware.bit і zonealarm.bit. Ця версія була поширена через спам у березні.

GandCrab v3

Наступна версія з’явилася в квітні з новою можливістю змінити шпалери на робочому столі жертви на записку з викупом. Постійне перемикання між робочим столом і банером з викупом, безумовно, було спрямоване на більший психологічний тиск на жертв. Ще однією новою функцією був ключ реєстру автоматичного запуску RunOnce:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC:Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe

GandCrab v4

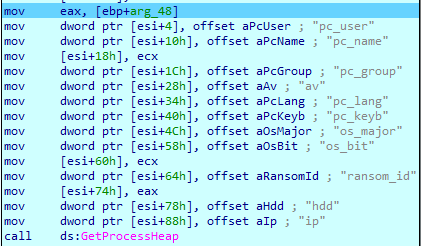

Нарешті, нова, четверта версія Gandcrab v4 з’явилася в липні з рядом значущих оновлень, включаючи новий алгоритм шифрування. Як виявив аналітик Comodo, зловмисне програмне забезпечення тепер використовує Tiny Encryption Algorithm (TEA), щоб уникнути виявлення — один з найшвидших і ефективних криптографічних алгоритмів, розроблених Девідом Вілером і Роджером Нідхемом на основі симетричного шифрування.

Крім того, усі зашифровані файли тепер мають розширення .KRAB замість CRAB.

Крім того, кіберзлочинці змінили спосіб розповсюдження програм-вимагачів. Тепер це поширюється через фальшиві сайти для зламування програмного забезпечення. Після того, як користувач завантажує та запускає такий «начинковий» кряк, програма-вимагач потрапляє на комп’ютер.

Ось приклад такого фальшивого програмного краку. Crack_Merging_Image_to_PDF.exe, насправді, це GandCrab v4.

Давайте детально розглянемо, що станеться, якщо користувач запустить цей файл.

Під капотом

Як було сказано вище, Програма-вимагач GandCrab використовує надійний і швидкий алгоритм шифрування TEA, щоб уникнути виявлення. Функція розшифровки отримує простий файл GandCrab.

Після завершення розшифровки оригінальний файл GandCrab v4 скидається та запускається, розпочинаючи рейд.

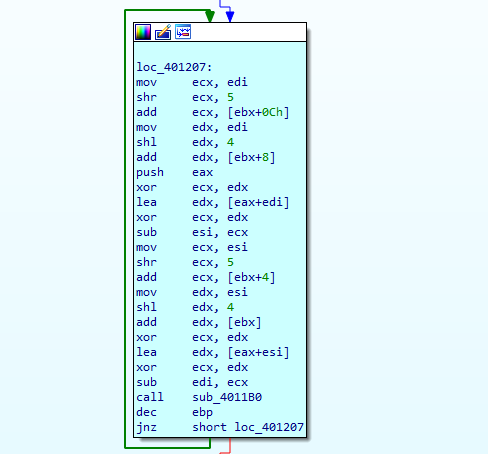

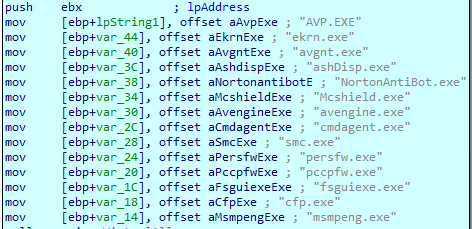

По-перше, програма-вимагач перевіряє список наступних процесів за допомогою API CreateToolhelp32Snapshot і припиняє роботу будь-якого з них:

Потім програма-вимагач перевіряє наявність розкладки клавіатури. Якщо виявиться, що це російська мова, GandCrab негайно припиняє виконання.

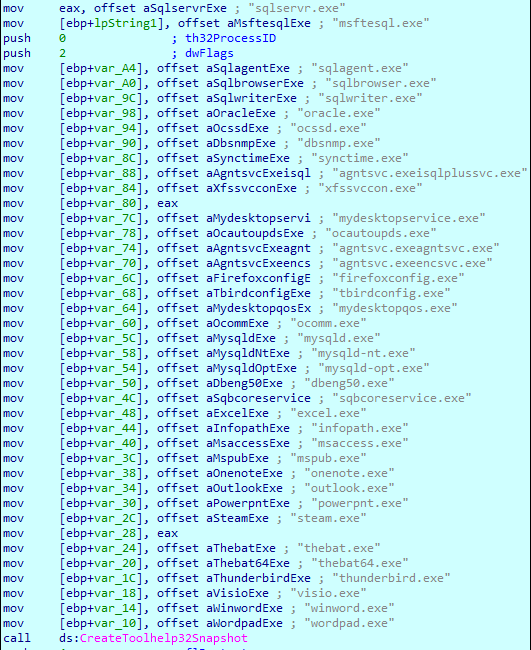

Процес створення URL-адрес

Важливо, що GandCrab використовує певний випадковий алгоритм для створення URL-адреси для кожного хоста. Цей алгоритм заснований на наступному шаблоні:

http://{host}/{value1}/{value2}/{filename}.{extension}

Шкідливе програмне забезпечення послідовно створює всі елементи шаблону, що призводить до унікальної URL-адреси.

Ви можете побачити URL-адресу, створену зловмисним програмним забезпеченням, у правому стовпці.

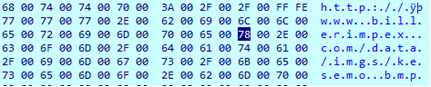

Збір інформації

GandCrab збирає таку інформацію із зараженої машини:

Потім він перевіряє наявність антивірус працює ...

… і збирає інформацію про систему. Після цього він шифрує всю зібрану інформацію за допомогою XOR і відправляє її на сервер командно-управління. Важливо, що він використовує для шифрування рядок ключа «jopochlen», що є нецензурною лексією російською. Це ще одна явна ознака російського походження шкідливого ПЗ.

Генерація ключів

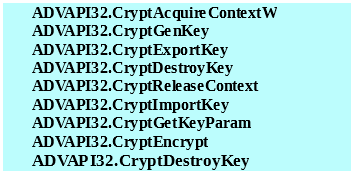

Програма-вимагач створює приватні та відкриті ключі за допомогою постачальника криптографії Microsoft і наступних API:

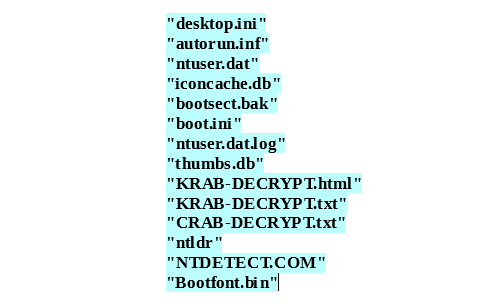

Перед початком процесу шифрування зловмисне програмне забезпечення перевіряє деякі файли…

… і папки, щоб пропустити їх під час шифрування:

Ці файли та папки необхідні для належної роботи програми-вимагача. Після цього GandCrab починає шифрувати файли жертви.

Викуп

Викуп

Коли шифрування закінчено, GandCrab відкриває файл KRAB-DECRYPT.txt, який є запискою про викуп:

Якщо жертва дотримується вказівок зловмисників і заходить на їхній сайт TOR, вона знайде банер з викупом із лічильником:

Сторінка оплати містить детальну інструкцію щодо сплати викупу.

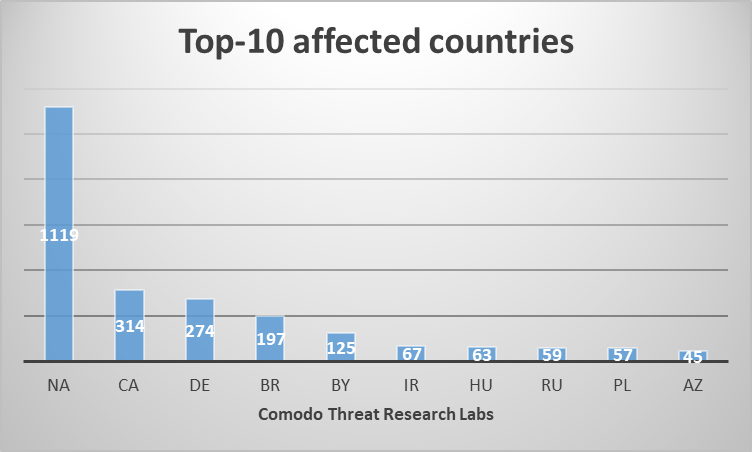

Команда досліджень кібербезпеки Comodo відстежила IP-адреси зв’язку GandCrab. Нижче наведено десятку країн із цього списку IP-адрес.

GandCrab вразив користувачів у всьому світі. Ось список десяти країн, які постраждали від зловмисного програмного забезпечення.

«Цей висновок наших аналітиків чітко демонструє, що шкідливе програмне забезпечення швидко змінюється та розвивається у міру швидкості адаптації до контрзаходів постачальників кібербезпеки», – коментує Фатіх Орхан, керівник лабораторій дослідження загроз Comodo. «Очевидно, що ми на порозі часу, коли всі процеси у сфері кібербезпеки інтенсивно каталізують. Шкідливе програмне забезпечення швидко зростає не тільки за кількістю, але і за його здатністю миттєво імітувати. в Звіт про загрози кібербезпеки Comodo за перший квартал 2018 року, ми передбачили, що скорочення кількості програм-вимагачів — це просто передислокація сил, і найближчим часом ми зіткнемося з оновленими та складнішими зразками. Поява GandCrab наочно підтверджує і демонструє цю тенденцію. Таким чином, ринок кібербезпеки повинен бути готовий протистояти майбутнім хвилям атак, завантажених абсолютно новими типами програм-вимагачів».

Живіть безпечно з Comodo!

Пов'язані ресурси:

ПОЧНІТЬ БЕЗКОШТОВНУ ПРОБУ БЕЗКОШТОВНО ОТРИМАЙТЕ СВОЙ МОМЕНТАЛЬНИЙ СКОРЕКАРД

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- Платоблокчейн. Web3 Metaverse Intelligence. Розширені знання. Доступ тут.

- джерело: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- здатність

- МЕНЮ

- вище

- доданий

- доповнення

- після

- алгоритм

- алгоритми

- ВСІ

- вже

- аналітик

- аналітики

- та

- Інший

- відповідь

- антивірус

- API

- Інтерфейси

- квітня

- нападки

- authors

- уникає

- банер

- база

- заснований

- нижче

- між

- Біт

- Блог

- званий

- зміна

- Зміни

- заміна

- перевірка

- Перевірки

- ясно

- очевидно

- Колонка

- Приходити

- коментарі

- Комунікація

- повний

- складний

- комп'ютер

- З'єднуватися

- зв'язку

- постійна

- постійно

- зміст

- Counter

- країни

- тріщина

- створений

- створює

- криптографічні

- кіберзлочинці

- Кібербезпека

- кіберпросторі

- Тире

- Девід

- Розшифрувати

- глибше

- безумовно

- демонструвати

- робочий стіл

- докладно

- деталі

- виявлено

- Виявлення

- розвиненою

- DID

- відкритий

- розподілений

- документація

- домен

- домени

- завантажень

- краплі

- під час

- кожен

- край

- ефективний

- елементи

- повідомлення електронної пошти

- зашифрованих

- шифрування

- величезний

- Навколишнє середовище

- Event

- все

- еволюція

- приклад

- виконання

- Експлуатувати

- дослідження

- розширення

- Особа

- підроблений

- ШВИДКО

- швидкий

- особливість

- риси

- поле

- філе

- Файли

- знайти

- виявлення

- Перший

- після

- слідує

- Війська

- Четвертий

- Безкоштовна

- Найсвіжіший

- від

- функція

- майбутнє

- збір

- породжувати

- генерує

- породжує

- покоління

- отримати

- Go

- йде

- добре

- Зростання

- траплятися

- голова

- тут

- хіт

- число переглядів

- господар

- Як

- How To

- HTTPS

- негайно

- in

- У тому числі

- зростаючий

- інформація

- початковий

- мить

- замість

- інструкції

- IP

- IT

- сам

- січня

- липень

- ключ

- ключі

- King

- Labs

- мова

- останній

- макет

- здавати

- список

- завантажувач

- Довго

- машина

- made

- Робить

- шкідливих програм

- березня

- ринок

- макс-ширина

- згаданий

- Microsoft

- сучасний

- більше

- необхідно

- мережу

- Нові

- Нові можливості

- наступний

- ONE

- онлайн

- Відкриється

- оригінал

- Інше

- приватність

- Викрійки

- Платити

- платіж

- оплата

- PHP

- одноколірний

- plato

- Інформація про дані Платона

- PlatoData

- передвіщений

- тиск

- приватний

- процес

- процеси

- Продукти

- правильно

- Постачальник

- громадськість

- відкриті ключі

- кількість

- Квартал

- швидко

- Гонки

- випадковий

- Викуп

- вимагачів

- Реагувати

- готовий

- Реальність

- реєстру

- представник

- дослідження

- Дослідники

- ресурси

- в результаті

- позбавитися

- установка

- прогін

- біг

- російський

- Російські

- показник

- безпечний

- безпеку

- Повинен

- підпис

- значний

- істотно

- сайт

- сайти

- So

- Софтвер

- деякі

- що в сім'ї щось

- складний

- спам

- конкретний

- швидкість

- поширення

- Починаючи

- починається

- залишатися

- зупинений

- сильний

- такі

- система

- чай

- команда

- Команда

- інформація

- світ

- їх

- річ

- загроза

- через

- по всьому

- час

- до

- верхній рівень

- домен верхнього рівня

- Tor

- Trend

- Типи

- створеного

- Майбутні

- оновлений

- Updates

- URL

- користувач

- користувачі

- використовує

- різноманітність

- версія

- через

- Жертва

- жертви

- воїни

- хвилі

- week

- Що

- волі

- без

- світ

- вашу

- зефірнет