Введення

Команда Детективи безпеки Команда безпеки виявила порушення даних, що вплинуло на французький веб-сайт електронної комерції дитячої моди melijoe.com.

Melijoe — французький роздрібний продавець дитячої моди високого класу. Відро Amazon S3, що належить компанії, було залишено доступним без контролю автентифікації, відкриваючи конфіденційні та особисті дані потенційно сотень тисяч клієнтів.

Melijoe має глобальне охоплення, і, отже, цей інцидент впливає на клієнтів по всьому світу.

Що таке Melijoe?

Melijoe.com, заснований у 2007 році, є роздрібним продавцем модного одягу електронної комерції, який спеціалізується на розкішному дитячому одязі. Компанія пропонує одяг для дівчаток, хлопчиків та немовлят. На Melijoe.com також представлені провідні бренди, такі як Ralph Lauren, Versace, Tommy Hilfiger і Paul Smith Junior.

«Melijoe» управляється компанією, офіційно зареєстрованою як BEBEO, зі штаб-квартирою в Парижі, Франція. За даними MELIJOE.COM, статутний капітал BEBEO становить близько 950,000 1.1 євро (~12.5 мільйона доларів США). Сервіс Melijoe заробив 14 мільйонів євро (~2 мільйонів доларів США) протягом XNUMX раундів фінансування (згідно з Crunchbase).

Наприкінці 2020 року Melijoe об’єдналася з відомим шведським конгломератом дитячої моди Babyshop Group (BSG) — компанією з річним оборотом у 1 мільярд шведських крон (~113 мільйонів доларів США) у ряді головних магазинів та магазинів електронної комерції.

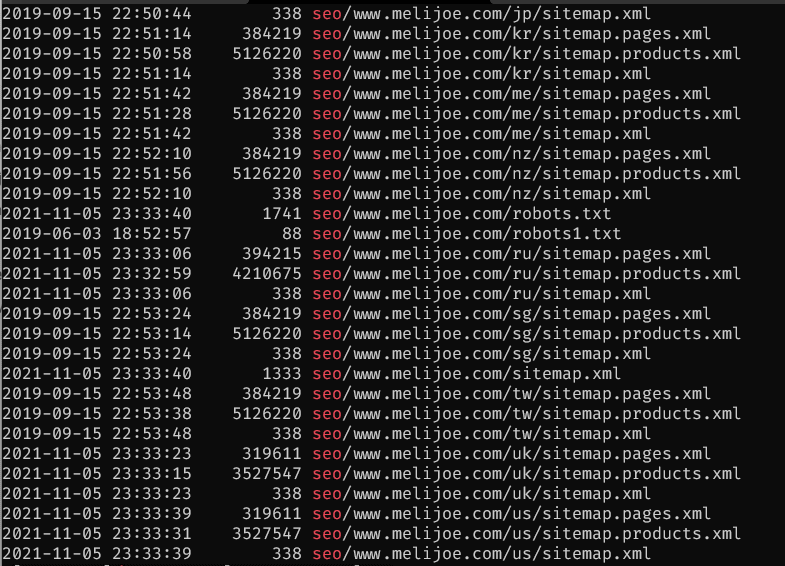

Кілька показників підтверджують, що Melijoe/BEBEO має відношення до відкритого відро Amazon S3. Незважаючи на те, що бренди, дати народження та інший вміст у відрі вказують на те, що власником є французький роздрібний продавець дитячої моди, повсюдно також є посилання на «Bebeo». Найголовніше те, що відро містить карти сайту для melijoe.com:

Карти сайтів, знайдені у відкритій частині посилання melijoe.com

Що було викрито?

Загалом неправильно налаштований сегмент Amazon S3 від melijoe.com розкрив майже 2 мільйони файлів, загальна кількість яких становить близько 200 ГБ даних.

Кілька файлів у відрі виявили сотні тисяч журналів, що містять файл конфіденційні дані та особиста інформація (ідентифікаційна інформація) of Клієнти Melijoe.

Ці файли містили різні набори даних: Уподобання, списки бажань, та покупки.

Були й інші типи файлів, у тому числі транспортні етикетки і деякі дані, пов’язані з інвентарем продуктів melijoe.com.

переваги

переваги дані були експортовані з облікових записів клієнтів. Дані розкривали деталі смаків, симпатій і антипатій споживачів щодо їх рішень щодо покупки. Там були десятки тисяч колод знайдено в одному файлі.

переваги відкриті форми PII клієнта та конфіденційні дані клієнтів, включаючи:

- Адреси електронної пошти

- Імена дітей

- Стать

- Дати народження

- Уподобання брендів

Дані про переваги можна збирати за допомогою даних про покупки та кліків на сайті. Уподобання часто використовуються для персоналізації рекомендацій щодо продукту кожного клієнта.

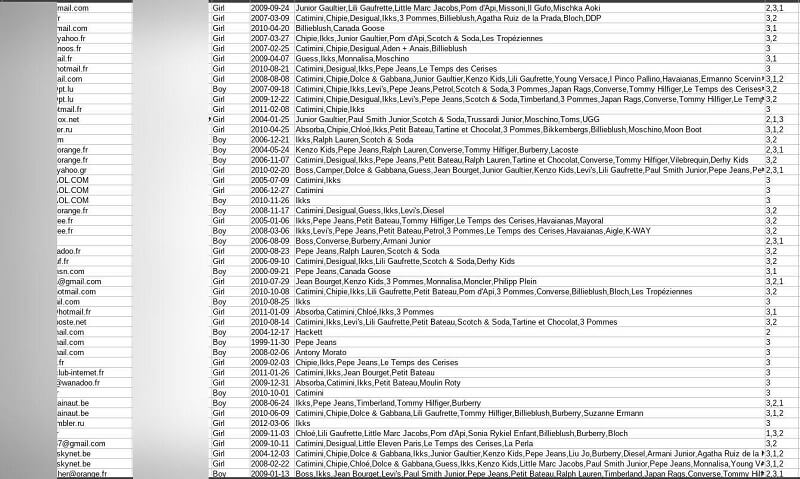

Ви можете побачити докази переваг нижче.

Журнали уподобань клієнтів були на відрі

Побажання

Побажання дані розкривали деталі щодо списків побажань клієнтів на сайті — колекції бажаних продуктів, які куратор кожного клієнта. Знову ж таки, ця інформація була взята з облікових записів клієнтів. Там були понад 750,000 XNUMX журналів в одному файлі з даними, що належать понад 63,000 XNUMX унікальних електронних адрес користувачів.

Побажання відкриті форми PII клієнта та конфіденційні дані клієнтів:

- Адреси електронної пошти

- Дата додавання продуктів до списків бажань

- Дата вилучення продуктів зі списку бажань (якщо видалено)

- Коди товарів, використовується для внутрішньої ідентифікації продуктів

Списки побажань створювалися самими клієнтами, а не шляхом відстеження поведінки на сайті. Списки побажань варіювалися від одного елемента до тисяч. Довші списки бажань дозволяють дізнатися більше про улюблені товари клієнтів.

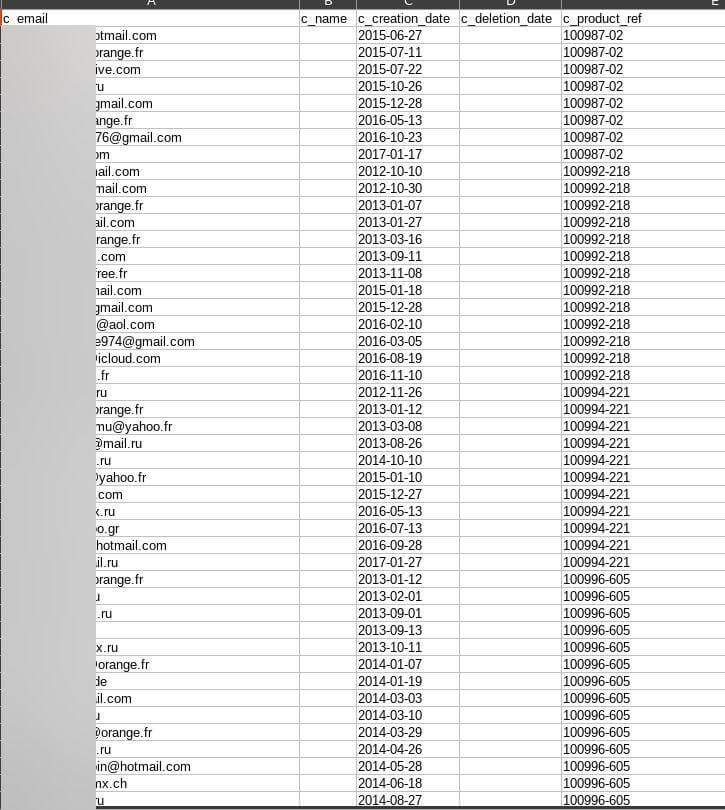

Наступні знімки екрана показують докази списків бажань.

Величезні журнали списків побажань клієнтів, розміщених у файлі

Покупки

Покупки дані показали 1.5 млн. Предметів купив сотні тисяч замовлень. Були накази від понад 150,000 XNUMX унікальних адрес електронної пошти в одному файлі.

Покупки піддаватися PII клієнта та конфіденційні дані клієнтів, У тому числі:

- Адреси електронної пошти

- Код SKU замовленого товару

- Час розміщення замовлення

- Фінансові деталі замовлень, вкл. сплачені ціни та валюта

- Методи оплати, наприклад Visa, PayPal тощо

- Інформація про доставку, вкл. адреси та дати доставки

- Платіжні адреси

Покупки дані, схоже, вплинули на найбільшу кількість користувачів у порівнянні з двома іншими наборами даних. Ці журнали детально описують купівельну поведінку клієнтів Melijoe. Знову ж таки, це розкриває приватну інформацію, яка може бути використана проти споживачів.

Деякі клієнти купували велику кількість товарів, а інші купували лише один або два. Як і у випадку зі списками бажань, клієнти, які замовили більше товарів, мали більше інформації про свої улюблені продукти.

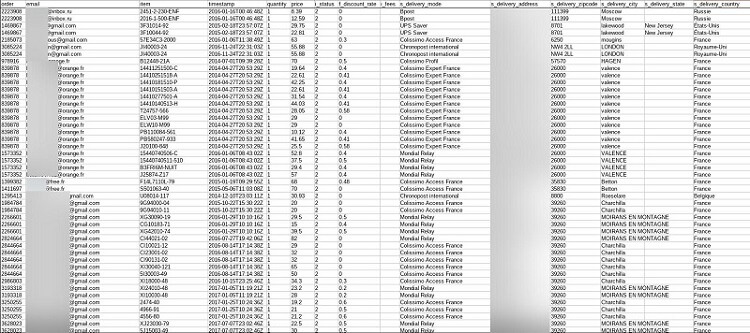

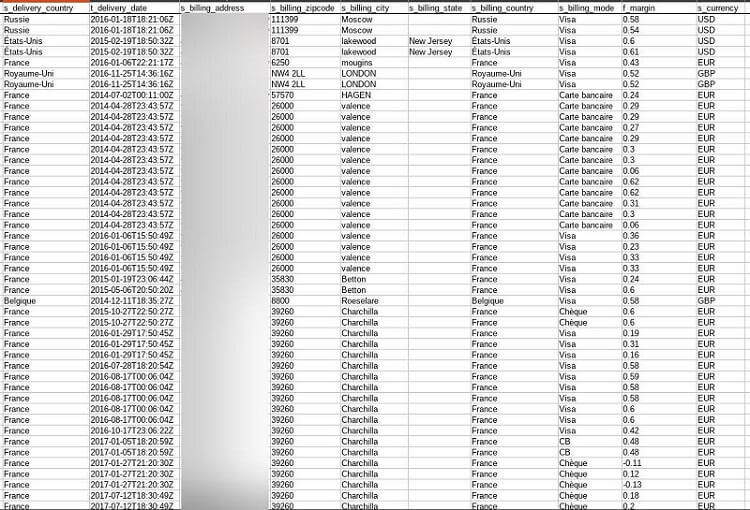

На скріншотах нижче показано докази журналів покупок.

Журнали покупок відкривають численні форми даних

У журналах також було знайдено інформацію про доставку, виставлення рахунків та валюту

Етикетки доставки

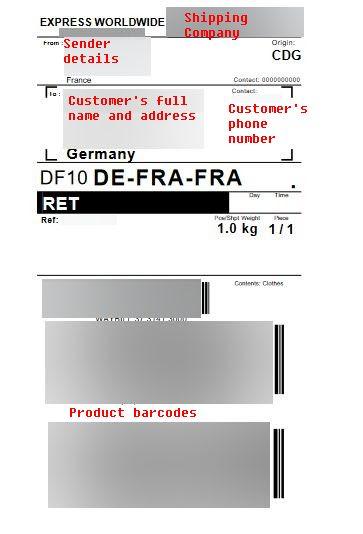

Відро AWS S3 від Melijoe міститься транспортні етикетки. Транспортні етикетки були пов’язані із замовленнями клієнтів Melijoe. У відрі було понад 300 таких файлів.

Транспортні етикетки наведено кілька прикладів ІП клієнта:

- Повні імена

- Номери телефонів

- Адреси доставки

- Штрих-коди товарів

Нижче ви можете побачити транспортну етикетку для одного замовлення клієнта.

Транспортна етикетка, знайдена на відрі

Окрім вищезгаданих даних, відро Мелідже також містило інформацію про Меліджое каталог продукції та рівні запасів.

Ми могли проаналізувати лише зразок вмісту відра з етичних міркувань. Враховуючи велику кількість файлів, що зберігаються в сегменті, може бути відкрито кілька інших форм конфіденційних даних.

Відро Amazon S3 від Melijoe було в реальному часі й оновлювалося на момент відкриття.

Важливо зазначити, що Amazon не керує відром Melijoe і, отже, не несе відповідальності за його неправильну конфігурацію.

Melijoe.com продає продукти глобальній клієнтській базі, і, таким чином, клієнти з усього світу опинилися в незахищеному відрі. В першу чергу це стосується клієнтів із Франції, Росії, Німеччини, Великобританії та США.

За нашими оцінками, до 200,000 3 людей розкрили свою інформацію про незахищений пакет Amazon SXNUMX Melijoe. Ця цифра заснована на кількості унікальних адрес електронної пошти, які ми побачили на сегменті.

Ви можете побачити повну розбивку даних Melijoe в таблиці нижче.

| Кількість відкритих файлів | Близько 2 мільйонів файлів |

| Кількість постраждалих користувачів | До 200,000 |

| Обсяг відкритих даних | Близько 200 ГБ |

| Місцезнаходження компанії | Франція |

У сегменті містилися файли, завантажені між жовтнем 2016 року і датою виявлення — 8 листопада 2021 року.

Згідно з нашими висновками, дані файлів стосуються покупок і списків бажань, які були зроблені протягом кількох років. Покупки, які детально описані на відро Melijoe, були здійснені з травня 2013 року по жовтень 2017 року, а списки бажань створювалися з жовтня 2012 року по жовтень 2017 року.

12 листопада 2021 року ми надіслали повідомлення Melijoe щодо його відкритого відро, а 22 листопада 2021 року ми надіслали наступне повідомлення деяким старим і новим контактам Melijoe. 25 листопада 2021 року ми звернулися до французької команди реагування на надзвичайні ситуації в комп’ютерах (CERT) і AWS і надіслали наступні повідомлення в обидві організації 15 грудня 2021 року. Французький CERT відповів, і ми відповідально розкрили порушення. Французький CERT сказав, що зв’яжеться з Melijoe, але ми більше не отримали від них відповіді.

5 січня 2022 року ми зв’язалися з CNIL і розглянули питання 10 січня 2022 року. CNIL відповів через день, повідомивши нас, що «справа розглядається нашими службами». Ми також зв’язалися з французьким CERT 10 січня 2022 року, який сказав нам: «На жаль, після багатьох нагадувань власник відра не відповів на наші повідомлення».

Ковш був закріплений 18 лютого 2022 року.

І melijoe.com, і його клієнти можуть зіткнутися з впливом цих даних.

Вплив порушення даних

Ми не можемо і не знаємо, чи зловмисники отримали доступ до файлів, що зберігаються у відкритому відділенні Amazon S3 Melijoe. Однак, без захисту паролем, відро melijoe.com було легко доступним для всіх, хто, можливо, знайшов його URL-адресу.

Це означає, що хакер або злочинець міг прочитати або завантажити файли відра. Погані актори могли б націлити на викритих клієнтів Melijoe форми кіберзлочинності, якби це було так.

Melijoe також може потрапити під контроль через порушення захисту даних.

Вплив на клієнтів

Викриті клієнти melijoe.com піддаються ризику кіберзлочинності через це порушення даних. Клієнти мають численні приклади особистих та конфіденційних даних, які розкриваються на відро.

Як уже згадувалося, клієнти з більшими списками бажань або більшою історією покупок отримали більше інформації про свої улюблені продукти. Ці особи можуть зіткнутися з більш спеціальними та детальними атаками, оскільки хакери зможуть дізнатися більше про їхні симпатії та антипатії. Ці клієнти також можуть бути націлені на припущення, що вони багаті й можуть дозволити собі купити багато високоякісних продуктів.

Фішинг і зловмисне програмне забезпечення

Хакери можуть націлюватись на відкритих клієнтів Melijoe фішингові атаки та шкідливе програмне забезпечення якщо вони отримали доступ до файлів сегмента.

Відро Amazon S3 від Melijoe містило майже 200,000 XNUMX унікальних адрес електронної пошти клієнтів, які могли надати хакерам довгий список потенційних цілей.

Хакери могли зв’язатися з цими клієнтами, видаючи себе за законного співробітника melijoe.com. Хакери можуть посилатися на будь-яку з кількох відкритих деталей, щоб побудувати історію електронної пошти. Наприклад, хакер може посилатися на вподобання/список побажань людини, щоб переконати клієнта, що йому пропонують угоду.

Як тільки жертва довіряє хакеру, поганий актор може запустити спроби фішингу та зловмисне програмне забезпечення.

Під час фішингової атаки хакер використовує довіру, щоб отримати більш конфіденційну та особисту інформацію від жертви. Наприклад, хакер може переконати жертву розкрити облікові дані своєї кредитної картки або натиснути на шкідливе посилання. Після натискання такі посилання можуть завантажувати шкідливе програмне забезпечення на пристрій жертви — шкідливе програмне забезпечення, яке дозволяє хакерам здійснювати інші форми збору даних та кіберзлочинності.

Шахрайство та шахрайство

Хакери також можуть націлюватися на відкритих клієнтів шахрайство та шахрайство якщо вони отримали доступ до файлів сегмента.

Кіберзлочинець може націлюватись на відкритих клієнтів за допомогою електронної пошти, використовуючи інформацію з відра, щоб виглядати як надійна особа з поважною причиною для зв’язку.

Хакери можуть використати довіру цілі для шахрайства та шахрайства — схем, розроблених для того, щоб обманом жертва передати гроші. Наприклад, хакер може використовувати деталі замовлення та інформацію про доставку, щоб здійснити шахрайство з доставкою. Тут хакер міг попросити жертв сплатити фальшиву плату за доставку, щоб отримати свій товар.

Вплив на melijoe.com

Melijoe може зазнати як юридичних, так і кримінальних наслідків внаслідок інциденту з даними. Неправильно налаштований пакет Amazon S3 компанії міг порушити закони про захист даних, тоді як інші компанії можуть отримати доступ до вмісту відро за рахунок melijoe.com.

Порушення захисту даних

Melijoe, можливо, порушила Загальний регламент ЄС про захист даних (GDPR), оскільки відро компанії було неправильно налаштовано, відкриваючи дані своїх клієнтів.

GDPR захищає конфіденційні та персональні дані громадян ЄС. GDPR регулює компанії щодо збирання, зберігання та використання даних клієнтів, і будь-яка неналежна обробка даних карається відповідно до регламенту.

Національна комісія з інформатики та свобод (CNIL) є французьким органом із захисту даних і відповідає за дотримання GDPR. Melijoe може потрапити під пильну увагу CNIL. CNIL може накласти максимальний штраф у розмірі 20 мільйонів євро (~23 мільйони доларів США) або 4% річного обороту компанії (залежно від того, що більше) за порушення GDPR.

Відкрите відро Amazon S3 від Melijoe розкрило дані не лише громадян ЄС, а й клієнтів із різних країн світу. Таким чином, окрім CNIL, до melijoe.com можуть застосовуватися покарання з кількох інших юрисдикцій. Наприклад, Федеральна торгова комісія (FTC) Сполучених Штатів може вирішити розслідувати melijoe.com на предмет потенційного порушення Закону про FTC, а Офіс уповноваженого з питань інформації Великобританії (ICO) може розслідувати melijoe.com про можливе порушення Закон про захист даних 2018 року.

З огляду на незахищені клієнти з різних інших континентів Melijoe, численні органи захисту даних могли вирішити розслідувати melijoe.com.

Конкурсний шпигунство

Викрита інформація може бути зібрана хакерами та продана третім особам, які зацікавлені в даних. Це може включати компанії, які є конкурентами melijoe.com, наприклад інші роздрібні продавці одягу. Маркетингові агентства також можуть бачити цінність у даних сегмента.

Компанії-конкуренти можуть використовувати дані для виконання конкурентне шпигунство. Зокрема, конкуренти могли отримати доступ до списку клієнтів melijoe.com, щоб знайти потенційних клієнтів для власного бізнесу. Компанії-конкуренти можуть зв’язуватися з відкритими клієнтами з пропозиціями, намагаючись викрасти бізнес у Melijoe і зміцнити власну клієнтську базу.

Запобігання доступу даних

Що ми можемо зробити, щоб захистити наші дані та зменшити ризик розкриття?

Нижче наведено кілька порад, щоб запобігти розкриттю даних:

- Надавайте свою особисту інформацію лише особам, організаціям та організаціям, яким ви повністю довіряєте.

- Відвідуйте лише веб-сайти із захищеним доменом (тобто веб-сайти, які мають символ «https» та/або закритий замок на початку свого доменного імені).

- Будьте особливо обережні, надаючи найбільш конфіденційні форми даних, наприклад номер соціального страхування.

- Створюйте незламні паролі, які містять поєднання букв, цифр і символів. Регулярно оновлюйте наявні паролі.

- Не натискайте посилання в електронному листі, повідомленні чи будь-де в Інтернеті, якщо ви не впевнені, що джерело є законним.

- Відредагуйте налаштування конфіденційності на сайтах соціальних мереж, щоб лише друзі та довірені користувачі могли бачити ваш вміст.

- Уникайте відображення та введення важливих форм даних (наприклад, номерів кредитних карток або паролів) під час підключення до незахищеної мережі Wi-Fi.

- Ознайомтеся з кіберзлочинами, захистом даних і методами, які знижують ваші шанси стати жертвою фішингових атак і зловмисного програмного забезпечення.

Про нас

SafetyDetectives.com це найбільший у світі веб-сайт огляду антивірусів.

Дослідницька лабораторія SafetyDetectives — це безкоштовна послуга, яка покликана допомогти онлайн-спільноті захиститися від кіберзагроз, а також навчати організації, як захистити дані своїх користувачів. Основна мета нашого проекту веб-картографування — допомогти зробити Інтернет безпечнішим місцем для всіх користувачів.

Наші попередні звіти виявили численні гучні вразливості та витоки даних, у тому числі 2.6 мільйона користувачів викрили Американська платформа соціальної аналітики IGBlade, а також порушення в a Платформа інтегратора бразильського ринку Hariexpress.com.br який витік більше 610 ГБ даних.

Щоб отримати повний огляд звітів про кібербезпеку SafetyDetectives за останні 3 роки, див. Команда кібербезпеки SafetyDetectives.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- МЕНЮ

- доступ

- За

- через

- Діяти

- ВСІ

- Amazon

- аналітика

- щорічний

- антивірус

- де-небудь

- навколо

- Authentication

- влада

- AWS

- початок

- буття

- біллінг

- Мільярд

- бренди

- порушення

- будувати

- бізнес

- підприємства

- купити

- капітал

- шанси

- діти

- закрито

- одяг

- збір

- комісія

- співтовариство

- Компанії

- компанія

- Компанії

- порівняний

- конкурентів

- Споживачі

- містить

- зміст

- зміст

- може

- Повноваження

- кредит

- кредитна картка

- Кримінальну

- CrunchBase

- Валюта

- Клієнти

- кібер-

- кіберзлочинності

- Кібербезпека

- дані

- Дані порушення

- захист даних

- день

- угода

- доставка

- деталь

- DID

- різний

- відкритий

- відкриття

- Ні

- домен

- Доменне ім'я

- e-commerce

- освіту

- особливо

- шпигунство

- оцінити

- EU

- приклад

- Експлуатувати

- Особа

- підроблений

- мода

- ознаками

- риси

- Федеральний

- Федеральна торгова комісія

- Рисунок

- кінець

- стежити

- після

- форми

- знайдений

- Франція

- шахрайство

- французька

- Федеральна торгова комісія

- Повний

- фінансування

- GDPR

- Загальне

- Положення про захист персональних даних Загальні

- Німеччина

- дівчинки

- Глобальний

- товари

- Group

- хакер

- хакери

- Обробка

- допомога

- тут

- Високий

- Як

- How To

- HTTPS

- Сотні

- ICO

- важливо

- включати

- У тому числі

- інформація

- інтерес

- інтернет

- інвентаризація

- дослідити

- питання

- січня

- юрисдикції

- етикетки

- великий

- більше

- запуск

- Законодавство

- Витоку

- УЧИТЬСЯ

- легальний

- Важіль

- світло

- LINK

- зв'язку

- список

- Довго

- шкідливих програм

- Маркетинг

- ринку

- Медіа

- мільйона

- гроші

- найбільш

- мережу

- номера

- численний

- Пропозиції

- онлайн

- відкрити

- порядок

- замовлень

- організації

- Інше

- власник

- оплачувану

- Паріс

- Пароль

- Паролі

- Платити

- PayPal

- Люди

- персонал

- особисті дані

- Уособлювати

- phishing

- фішинг-атака

- фішинг-атаки

- платформа

- це можливо

- недоторканність приватного життя

- приватний

- Pro

- Product

- Продукти

- проект

- видатний

- захист

- захист

- забезпечувати

- покупка

- придбано

- Купівля

- покупка

- мета

- діапазон

- Причини

- отримати

- зменшити

- зареєстрований

- Регулювання

- Звіти

- дослідження

- відповідь

- відповідальний

- роздрібний продавець

- роздрібної торгівлі

- Показали

- огляд

- Risk

- Суперник

- турів

- Росія

- Зазначений

- Шахрайство

- безпечний

- безпеку

- обслуговування

- Послуги

- Доставка

- сайт

- сайти

- So

- соціальна

- соціальні медіа

- Софтвер

- проданий

- спеціалізується

- Штати

- зберігання

- магазинів

- вулиця

- Мета

- команда

- Джерело

- світ

- треті сторони

- тисячі

- загрози

- через

- по всьому

- час

- Поради

- топ

- Відстеження

- торгувати

- Довіряйте

- створеного

- United

- Об'єднане Королівство

- Сполучені Штати

- незахищений

- Оновити

- us

- використання

- користувачі

- значення

- visa

- Уразливості

- Web

- веб-сайт

- веб-сайти

- Чи

- ВООЗ

- Wi-Fi

- в

- без

- світ

- світі

- світовий

- років