Час читання: 4 протокол

Час читання: 4 протокол

Якщо ви попросите аналітика шкідливого програмного забезпечення назвати найнебезпечніші та підлі трояни, Emotet точно буде присутній у списку. За даними Нац Кібербезпека і Центр інтеграції комунікацій, ст троянець «Продовжує залишатися одним з найдорожчих та найруйнівніших шкідливих програм, які впливають на державні, місцеві, племінні та територіальні органи влади, а також приватний та державний сектори». Хитрий і підступний, він масово поширюється по всьому світу. Нову величезну 4-денну атаку Emotet перехопили засоби захисту від шкідливих програм Comodo.

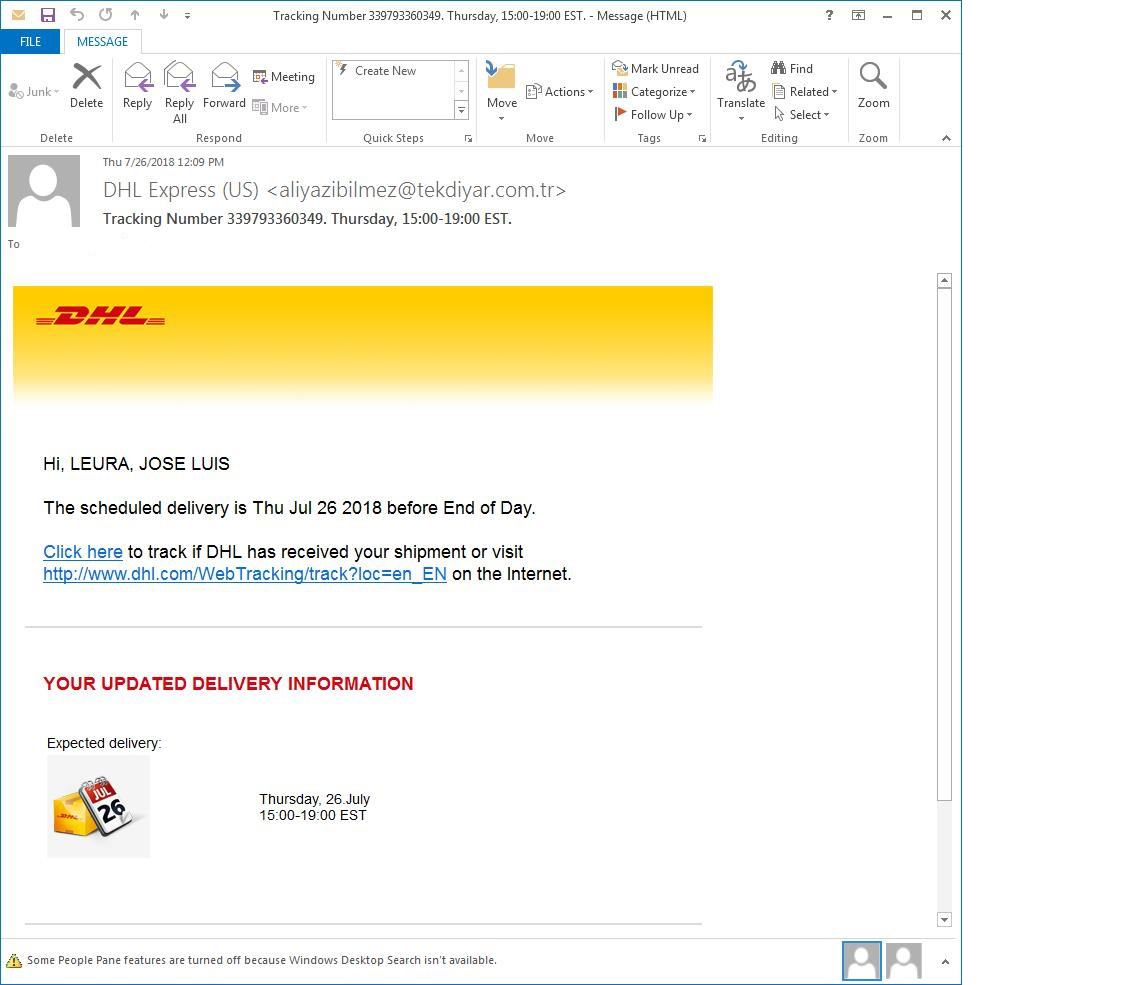

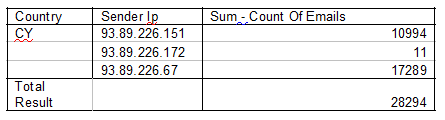

Атака почалася з фішингового листа, надісланого 28,294 XNUMX користувачам.

Як бачите, електронна пошта імітує повідомлення про відправку та доставку DHL. Відома назва бренду служить інструментом, щоб викликати довіру у користувачів. Фактор цікавості також відіграє свою роль, тому ймовірність того, що жертва натисне посилання в електронному листі, не замислюючись, дуже висока. І в момент, коли жертва натискає посилання, зловмисники починають грати чорної магії.

При натисканні на посилання запускається завантаження файлу Word. Звичайно, файл Word не має нічого спільного з доставкою — крім доставки шкідливого програмного забезпечення. Він містить шкідливий макрокод. Оскільки сьогодні Microsoft за замовчуванням вимикає запуск макросів у своїх продуктах, зловмисникам потрібно обманом спонукати користувачів запустити старішу версію. Тому, коли жертва намагається відкрити файл, з’являється наступний банер.

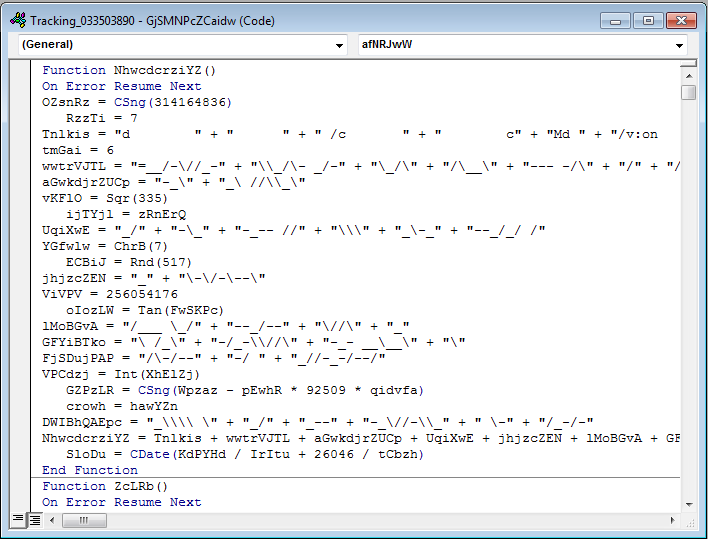

Якщо користувач підкоряється запиту зловмисників, макроскрипт приходить до своєї місії — відновлення заплутаного коду оболонки для виконання cmd.exe

Після відновлення заплутаного коду cmd.exe запускає PowerShell, і PowerShell намагається завантажити та виконати двійковий файл із будь-якої доступної URL-адреси зі списку:

-http://deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

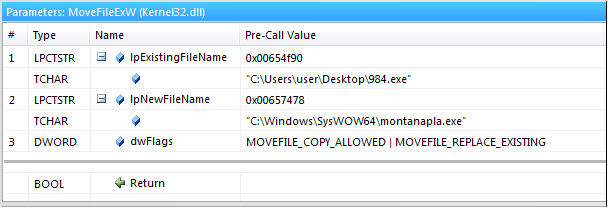

На момент написання статті лише останній містив двійковий файл 984.exe.

Двійковий файл, як ви можете здогадатися, є зразком Троян Emotet Banker.

Після виконання двійковий файл поміщається в C:WindowsSysWOW64montanapla.exe.

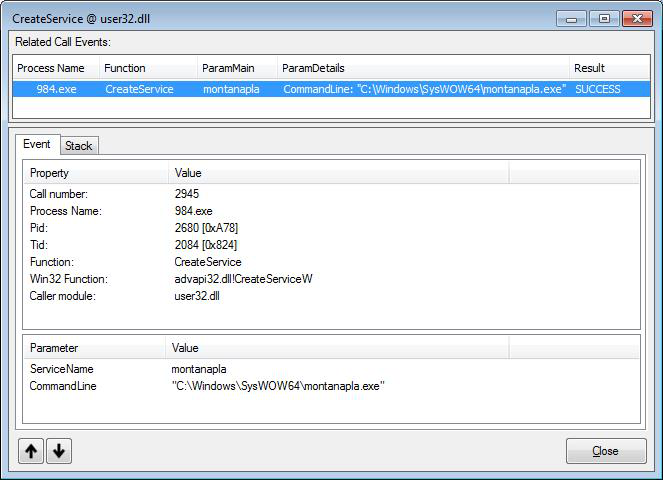

Після цього він створює службу під назвою montanapla, яка гарантує, що шкідливий процес запускатиметься під час кожного запуску.

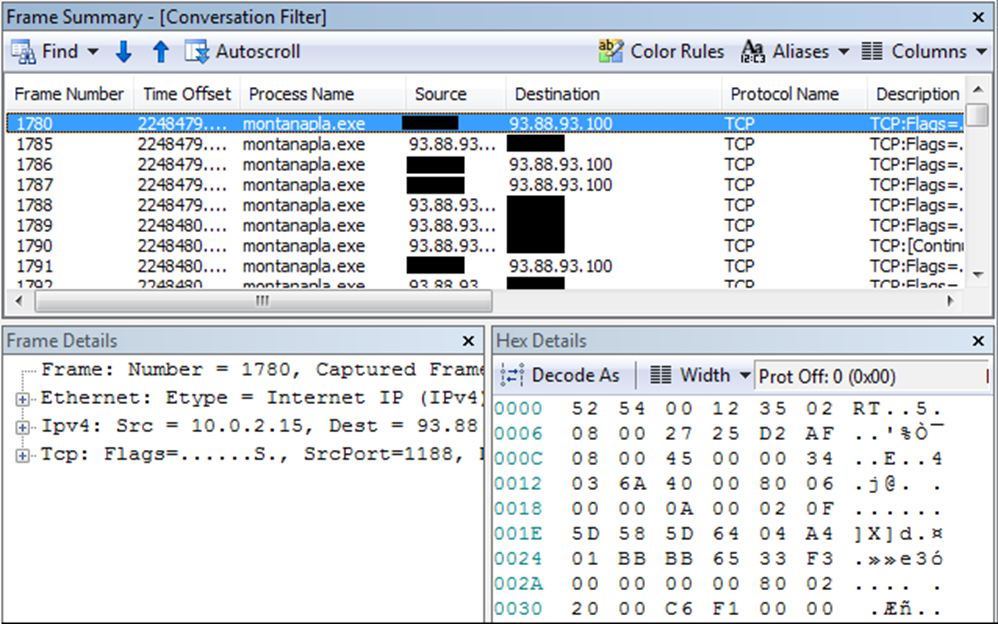

Далі він намагається підключитися до серверів Command&Control (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100), щоб повідомити зловмисникам про нову жертву. Потім зловмисне програмне забезпечення чекає команд зловмисників.

Тепер приховане віддалене з'єднання з сервером Command&Control встановлено. Емотет чекає, готовий виконати будь-яку команду зловмисників. Зазвичай він виявляє приватні дані на зараженій машині; банківська інформація є пріоритетною. Але це ще не все. Emotet також використовується як засіб доставки багатьох інших типи шкідливих програм на заражені машини. Таким чином, зараження Emotet може стати лише першою ланкою в ланцюзі нескінченного компрометації комп’ютера жертви різними шкідливими програмами.

Але Emotet не задоволений компрометацією лише одного ПК. Він намагається заразити інші хости в мережі. Крім того, Emotet має потужні можливості для приховування та обходу засобів захисту від шкідливих програм. Будучи поліморфним, він уникає виявлення на основі сигнатур антивіруси. Крім того, Emotet може виявляти середовище віртуальної машини та маскуватися, генеруючи помилкові індикатори. Усе це робить його твердим горіхом для програмного забезпечення безпеки.

«У цьому випадку ми зіткнулися з дуже небезпечною атакою з далекосяжними наслідками», – говорить Фатіх Орхан, керівник лабораторії дослідження загроз Comodo. «Очевидно, що такі величезні атаки спрямовані на те, щоб заразити якомога більше користувачів, але це лише верхівка айсберга.

Зараження жертв Emotet просто запускає руйнівний процес. По-перше, він заражає інші хости в мережі. По-друге, він завантажує інші типи шкідливих програм, тому процес зараження скомпрометованих ПК стає нескінченним і зростає в геометричній прогресії. Зупинивши цю масову атаку, Comodo захистив десятки тисяч користувачів від цього хитрого зловмисного програмного забезпечення та розірвав ланцюжок знищення зловмисників. Цей випадок є ще одним підтвердженням того, що наші клієнти захищені навіть від найнебезпечніших і найпотужніших атак».

Живіть безпечно з Comodo!

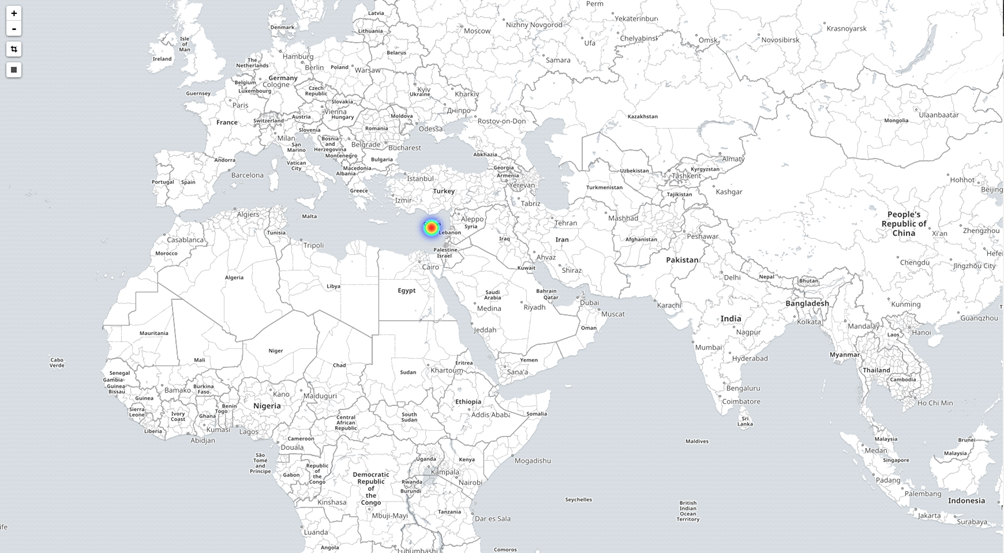

Теплова карта та IP-адреси, використані під час атаки

Атака була здійснена з трьох кипрських IP-адрес і домену @tekdiyar.com.tr. Він розпочався 23 липня 2018 року о 14:17:55 UTC і закінчився 27 липня 2018 року о 01:06:00.

Зловмисники надіслали 28.294 XNUMX фішингових листів.

Пов'язані ресурси:

антивірусне програмне забезпечення

Краще антивірусне програмне забезпечення

ПОЧНІТЬ БЕЗКОШТОВНУ ПРОБУ БЕЗКОШТОВНО ОТРИМАЙТЕ СВОЙ МОМЕНТАЛЬНИЙ СКОРЕКАРД

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- Платоблокчейн. Web3 Metaverse Intelligence. Розширені знання. Доступ тут.

- джерело: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- здібності

- Здатний

- МЕНЮ

- За

- доповнення

- зачіпає

- ВСІ

- серед

- аналітик

- та

- антивірус

- навколо

- атака

- нападки

- доступний

- банкір

- Banking

- банер

- ставати

- стає

- почалася

- буття

- Black

- Блог

- марка

- випадок

- Центр

- ланцюг

- шанси

- код

- COM

- зв'язку

- Компрометація

- компрометуючі

- комп'ютер

- З'єднуватися

- зв'язку

- містить

- контроль

- Курс

- створює

- цікавість

- Клієнти

- Вирізати

- кібер-

- кібер-безпеки

- Небезпечний

- дані

- дефолт

- безумовно

- доставляти

- доставка

- Виявлення

- руйнівний

- домен

- скачати

- завантажень

- повідомлення електронної пошти

- Нескінченний

- гарантує

- Навколишнє середовище

- встановлений

- Навіть

- Event

- Кожен

- Крім

- виконувати

- виконання

- експоненціально

- стикаються

- знаменитий

- далекосяжний

- філе

- Перший

- після

- Безкоштовна

- від

- породжує

- отримати

- Уряду

- Зростає

- Жорсткий

- голова

- приховувати

- Високий

- HTTPS

- величезний

- in

- індикатори

- інформація

- вселяти

- мить

- інтеграція

- IP

- IT

- сам

- липень

- липень 23

- Labs

- останній

- запуск

- запуски

- LINK

- список

- місцевий

- Довго

- серія

- машина

- Машинки для перманенту

- Macro

- макроси

- магія

- РОБОТИ

- шкідливих програм

- багато

- масивний

- масово

- макс-ширина

- засоби

- повідомлення

- Microsoft

- Місія

- момент

- більше

- найбільш

- ім'я

- Названий

- National

- Необхідність

- мережу

- Нові

- ONE

- відкрити

- Інше

- PC

- ПК

- phishing

- PHP

- місця

- plato

- Інформація про дані Платона

- PlatoData

- Play

- це можливо

- потужний

- PowerShell

- представити

- пріоритет

- приватний

- процес

- Продукти

- захищений

- громадськість

- готовий

- віддалений

- запросити

- дослідження

- ресурси

- Роль

- біг

- Незадоволений

- задоволений

- показник

- другий

- безпечний

- безпеку

- Сервери

- служить

- обслуговування

- Склад

- Підлий

- So

- Софтвер

- поширення

- почалася

- введення в експлуатацію

- стан

- зупинка

- сильний

- такі

- цільове

- Команда

- світ

- Мислення

- тисячі

- загроза

- три

- час

- чайові

- до

- інструмент

- інструменти

- троянець

- Довіряйте

- Типи

- URL

- користувач

- користувачі

- зазвичай

- UTC

- різний

- версія

- Жертва

- жертви

- Віртуальний

- віртуальна машина

- Очікування

- волі

- без

- слово

- світ

- лист

- Ти

- вашу

- зефірнет