Два тижні тому ми повідомляли про два нульові дні у Microsoft Exchange, про яку за три тижні до цього повідомила корпорація Майкрософт в’єтнамська компанія, яка стверджувала, що натрапила на помилки під час реагування на інциденти в мережі клієнта. (Можливо, вам доведеться прочитати це двічі.)

Як ви, мабуть, пам'ятаєте, жуки нагадують минулорічні ProxyLogin/ProxyShell проблеми безпеки в Windows, хоча цього разу потрібне автентифіковане з’єднання, тобто зловмиснику заздалегідь потрібен пароль електронної пошти принаймні одного користувача.

Це призвело до смішної, але без потреби заплутаної назви ProxyNotShell, хоча у власних примітках ми називаємо його E00F, скорочено Обмін подвійним недоліком нульового дня, тому що це важче неправильно прочитати.

Ви, напевно, також пам’ятаєте важливу деталь, що першу вразливість у ланцюжку атак E00F можна використати після того, як ви ввели пароль для входу в систему, але до того, як ви зробите автентифікацію 2FA, необхідну для завершення процесу входу.

Це робить його експертом Sophos Дубляж Честера Вишневського діра «проміжної автентифікації», а не справжня помилка після автентифікації:

Тиждень тому, коли ми зробили a короткий підсумок Відповідь Microsoft на E00F, яка призвела до того, що офіційні рекомендації компанії щодо пом’якшення наслідків були змінені кілька разів, ми припустили в подкасті Naked Security наступним чином:

Сьогодні вранці [2022-10-05] я переглянув документ із рекомендаціями Microsoft, але я не бачив жодної інформації про виправлення чи те, коли він буде доступний.

Наступного вівторка [2022-10-11] буде оновлений вівторок, тож, можливо, нам доведеться почекати до того часу?

Один день тому [2022-10-11] був останній патч у вівторок...

…і найбільшою новиною є те, що ми помилялися: нам доведеться чекати ще довше.

Все, крім Exchange

Виправлені корпорацією Майкрософт виправлення цього місяця (у різних звітах їх число становить 83 або 84, залежно від того, як ви рахуєте та хто рахує) охоплюють 52 різні частини екосистеми Microsoft (те, що компанія описує як «продукти, функції та ролі»), включаючи кілька, про які ми навіть не чули раніше.

Це запаморочливий список, який ми повторюємо тут повністю:

Доменні служби Active Directory Azure Azure Arc Client Server Run-time Subsystem (CSRSS) Microsoft Edge (на основі Chromium) Microsoft Graphics Component Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC OLE DB provider for SQL NuGet Client Remote Access Service Point-to-- Роль протоколу тунелювання точок: Windows Hyper-V Service Fabric Visual Studio Code Windows Active Directory Certificate Services Windows ALPC Windows CD-ROM Driver Windows COM+ Event System Service Windows Connected User Experience and Telemetry Windows CryptoAPI Windows Defender Windows DHCP Client Windows Distributed File System (DFS) ) Основна бібліотека Windows DWM Служба журналювання подій Windows Групова політика Windows Групова політика Windows Клієнт налаштувань групової політики Windows Інтернет-обмін ключами (IKE) Протокол Windows Ядро Windows Локальний центр безпеки Windows (LSA) Служба підсистеми локального центру безпеки Windows (LSASS) Менеджер локальних сеансів Windows (LSM) Windows NTFS Windows NTLM Windows ODBC Вікно драйвера s Служба симуляції сприйняття Протокол тунелювання Windows Point-to-Point Служба Windows Portable Device Enumerator Компоненти Windows Print Spooler Стійка файлова система Windows (ReFS) Windows Secure Channel Windows Security Support Provider Інтерфейс Windows Server Віддалено доступні ключі реєстру Windows Server Service Windows Storage Windows TCP/ IP Windows USB Serial Driver Windows Web Account Manager Служба Windows Win32K WLAN Служба Windows Workstation

Як бачите, слово «Exchange» з’являється лише один раз у контексті IKE Інтернет-протокол обміну ключами.

Отже, досі немає виправлення помилок E00F через тиждень після того, як ми продовжили роботу над нашою статтею за тиждень до цього про початковий звіт за три тижні до цього.

Іншими словами, якщо у вас все ще є власний локальний сервер Exchange, навіть якщо ви використовуєте його лише як частину активної міграції до Exchange Online, цьогомісячний вівторок із виправленнями не приніс вам жодних звільнень від Exchange, тому переконайтеся, що ви в курсі найновіших засобів пом’якшення продукту Microsoft і знаєте, які рядки виявлення та класифікації загроз є вашими використовує постачальник засобів кібербезпеки щоб попередити вас про потенційних зловмисників ProxyNotShell/E00F, які досліджують вашу мережу.

Що вдалося виправити?

Щоб отримати докладний огляд того, що було виправлено цього місяця, перейдіть на наш дочірній сайт, Sophos News, для «інсайдера» звіт про вразливості та експлойти від SophosLabs:

Світлі (або слабкі світла, залежно від вашої точки зору) включають:

- Публічно розкрита вада в Office, яка може призвести до витоку даних. Нам не відомо про реальні атаки з використанням цієї помилки, але інформація про те, як нею зловживати, очевидно, була відома потенційним зловмисникам ще до появи виправлення. (CVE-2022-41043)

- Публічно використовувана помилка підвищення привілеїв у системній службі подій COM+. Загальновідома діра в безпеці, яка вже була використана в реальних атаках, — це a Zero-Day, тому що було нуль днів, коли ви могли застосувати патч, перш ніж кіберпідземний світ дізнався, як ним зловживати. (CVE-2022-41033)

- Помилка безпеки в тому, як обробляються сертифікати безпеки TLS. Очевидно, про цю помилку повідомили державні служби кібербезпеки Великобританії та США (GCHQ та NSA відповідно), і вона може дозволити зловмисникам видавати себе за власника чужого коду або сертифіката веб-сайту. (CVE-2022-34689)

Оновлення цього місяця стосуються майже багатьох кожна версія Windows там, від 7-розрядної Windows 32 до Server 2022; оновлення охоплюють версії Windows для Intel і ARM; і вони включають принаймні деякі виправлення для того, що відомо як Серверне ядро встановлює.

(Server Core — це скорочена система Windows, яка залишає вас із дуже простим сервером, що працює лише з командним рядком, із значно зменшеною поверхнею для атаки, виключаючи компоненти, які вам просто не потрібні, якщо все, що вам потрібно, — наприклад, сервер DNS і DHCP.)

Що ж робити?

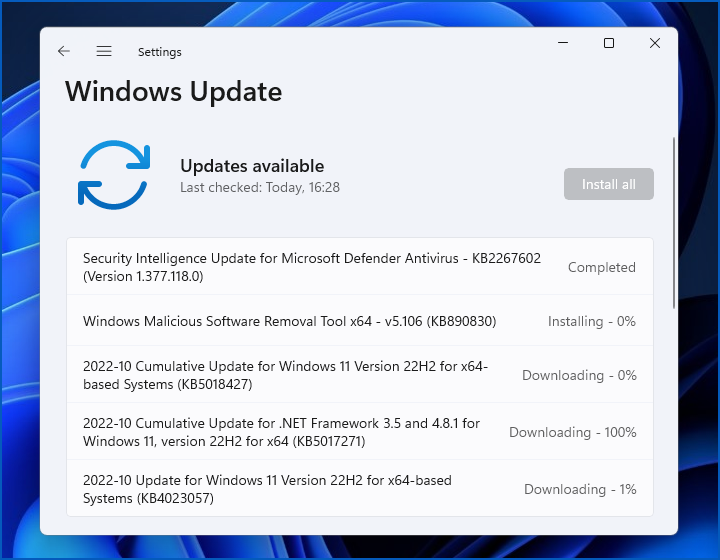

Як ми пояснюємо в нашому детальний аналіз на Sophos News, ви можете відвідати Налаштування > Служба Microsoft Windows і дізнайтеся, що на вас чекає, або ви можете відвідати сайт Microsoft онлайн Посібник з оновлення і отримати окремі пакети оновлень із Оновити каталог.

Ви знаєте, що ми скажемо/

Тому що це завжди по-нашому.

Тобто «Не зволікай/

Просто зробіть це сьогодні».

- 0 день

- blockchain

- coingenius

- крипто-валютні кошельки

- криптообмін

- кібер-безпеки

- кіберзлочинці

- Кібербезпека

- управління внутрішньої безпеки

- цифрові гаманці

- Експлуатувати

- брандмауер

- Kaspersky

- шкідливих програм

- Макафі

- Microsoft

- Гола безпека

- NexBLOC

- патч вівторок

- plato

- платон ai

- Інформація про дані Платона

- Гра Платон

- PlatoData

- platogaming

- VPN

- вразливість

- безпеки веб-сайтів

- windows

- зефірнет

![S3 Ep114: Запобігання кіберзагрозам – зупиніть їх, перш ніж вони зупинять вас! [Аудіо + текст] S3 Ep114: Запобігання кіберзагрозам – зупиніть їх, перш ніж вони зупинять вас! [Аудіо + текст] PlatoBlockchain Data Intelligence. Вертикальний пошук. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)