У 3 році у просторі безпеки Web2023 відбулися кардинальні зміни, демонструючи як прогрес у стійкості, так і стійкі труднощі. Кібератаки на сектор Web3 призвели до більше $ 1.7 мільярда у відшкодування збитків у 2023 році; Задокументовано 453 події. Різноманітність небезпек, які виявляють ці напади, підкреслює критичну необхідність спільноти Web3 підтримувати постійну обізнаність. Команда експертів в Салюс, бізнес безпеки web3, який зосереджений на дослідженнях, розробив цей розширений аналітичний звіт.

Хакі: Рік різних моделей

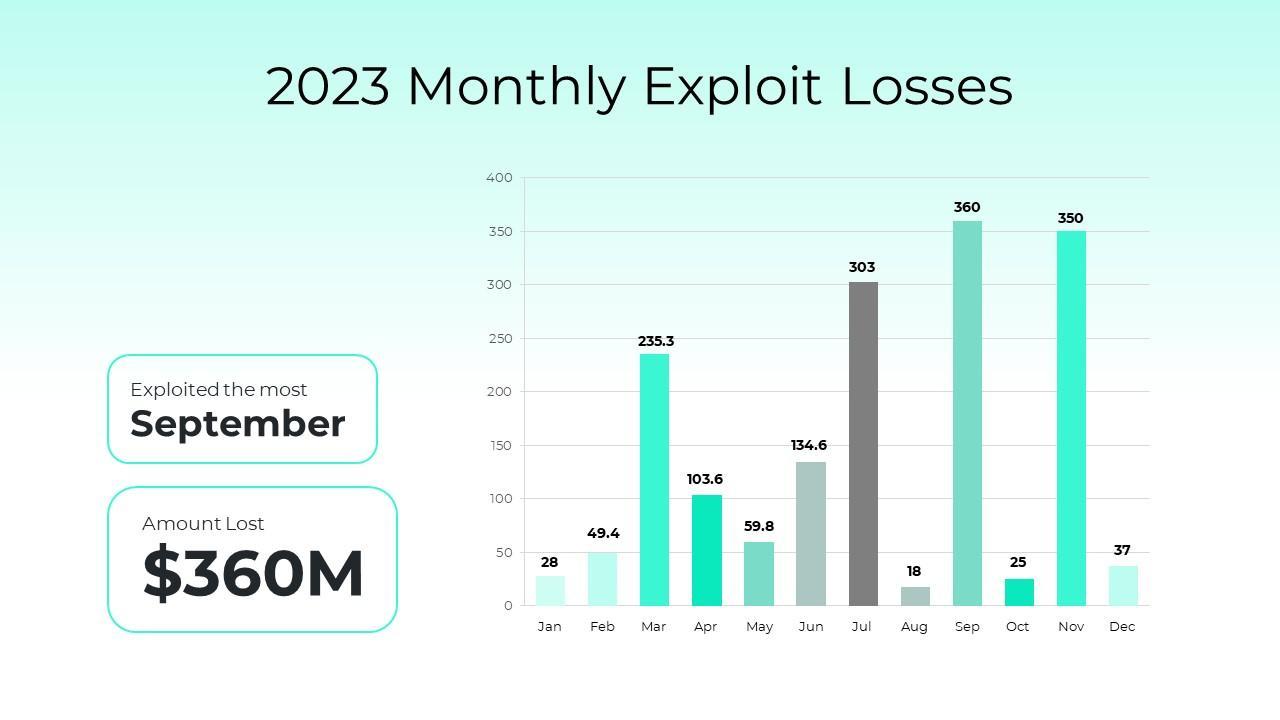

Незважаючи на те, що загальні збитки значно зменшилися у 2023 році, резонансні експлойти продовжували мати значний вплив. Збитки Mixin Network у розмірі 200 мільйонів доларів США у вересні разом із збитками Euler Finance у розмірі 197 мільйонів доларів США у березні та збитки Multichain у розмірі 126.36 мільйонів доларів США у липні підкреслюють постійну небезпеку для мостів та Defi протоколи

Розглядаючи місячні втрати більш детально, можна побачити цікаву закономірність. Хоча у вересні, листопаді та липні були великі втрати, у жовтні та грудні спостерігався помітний спад, що свідчить про те, що обізнаність із безпекою та впровадження надійних засобів захисту стають дедалі важливішими.

Знімок 2023 вразливості системи безпеки Web3

Вихідні шахрайства:

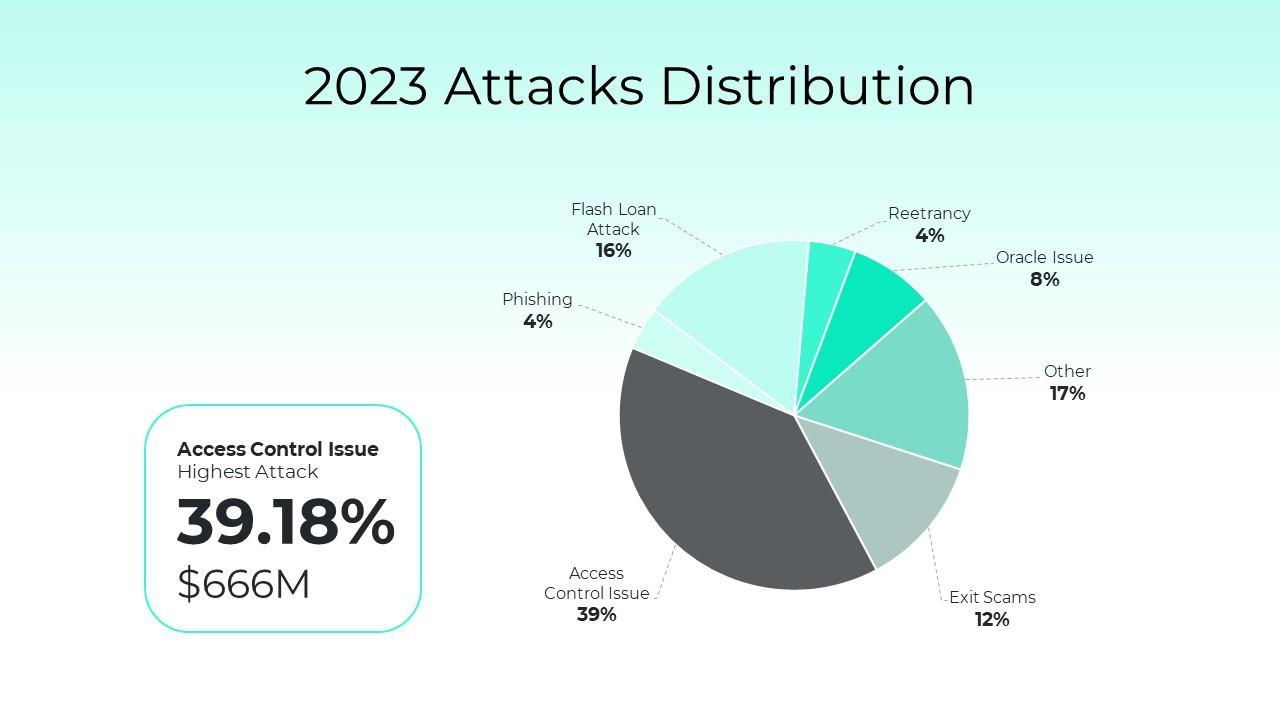

З усіх нападів шахрайство з виходом становило 12.24%, при цьому 276 нападів призвели до збитків у розмірі 208 мільйонів доларів. Видатні приклади підприємств, які обіцяли значні прибутки, але раптово зникали разом із грошима інвесторів.

Заходи безпеки:

1. Глибоке дослідження проектів і команд, переконавшись, що вони мають підтверджену історію, і ранжування проектів відповідно до прозорих оцінок безпеки, наданих надійними компаніями.

2. Змінюйте свій інвестиційний портфель і будьте обережні, розглядаючи проекти, які пропонують невиправдано високі прибутки.

Проблеми з контролем доступу:

У 39.18% нападів були проблеми з контролем доступу, і 29 із них призвели до значних збитків у розмірі 666 мільйонів доларів. Видатні приклади включають сприйнятливість, яка була використана в Multichain, Poloniex і Atomic Wallet.

Заходи безпеки:

Дотримуйтесь принципу найменших привілеїв, запровадьте надійні процедури автентифікації та авторизації та часто оновлюйте дозволи доступу. Крім того, надайте персоналу регулярне навчання з питань безпеки, особливо тим, хто має високі привілеї, і налаштуйте ретельні системи моніторингу, щоб швидко виявляти та реагувати на будь-які підозрілі дії в програмах та інфраструктурі.

Фішинг:

Випадки фішингу склали 3.98% атак, і 13 з цих інцидентів коштували збитків у 67.6 мільйонів доларів. Зловмисники використовували різноманітні стратегії фішингу, які постійно змінювалися, як показало напад на AlphaPo від Lazarus Group.

Заходи безпеки:

В результаті ініціатив, які недооцінюють безпеку інтерфейсу, на арені web3 почастішали напади на інтерфейс. Це необхідно зробити Web3 тестування на проникнення для виявлення системних недоліків і вразливостей, якими можуть скористатися хакери. Зробіть освіту користувачів головним пріоритетом, заохочуйте використання багатофакторної автентифікації (MFA) і апаратних гаманців, а також використовуйте моніторинг домену та перевірку електронної пошти.

Атаки з використанням Flash Loans:

16.12% нападів були атаками на швидкі позики, 37 випадків призвели до збитків у розмірі 274 мільйонів доларів. Проти Yearn Finance, KyberSwap і Euler Finance були розпочаті атаки Precision Flash.

Заходи безпеки:

Зменшіть небезпеки, пов’язані з терміновими позиками, встановивши такі обмеження, як часові обмеження та мінімальна кількість запозичень. Збільшуючи витрати для зловмисників, стягнення плати за використання флеш-позик може служити стримуючим фактором для використання ворожих атак.

Повторне входження:

4.35% атак були спричинені вразливістю повторного входу, і 15 із цих випадків призвели до збитків у розмірі 74 мільйонів доларів. Наслідки дрібної вади, що спричиняє великі втрати, виявили проблема Vyper і атака на Exactly Protocol.

Заходи безпеки:

1. Суворо дотримуйтеся моделі перевірка-ефект-взаємодія: перед тим, як продовжити, переконайтеся, що виконано всі відповідні перевірки та підтвердження. Вам слід вносити зміни в стан і взаємодіяти із зовнішніми організаціями лише після успішного завершення цих тестів.

2. Застосуйте на практиці комплексний захист від повторного входу: використовуйте це для кожної функції в контракті, яка передбачає конфіденційні процедури.

Проблеми з Oracle:

7.88% нападів були спричинені проблемами Oracle, і 7 із цих випадків призвели до збитків у 134 мільйони доларів. Злом BonqDAO продемонстрував, як змінити ціни на токени, використовуючи недоліки оракула.

Заходи безпеки:

1. Цінові прогнози не слід робити на ринках з низькою ліквідністю.

2. Визначте, чи достатньо ліквідності токена, щоб гарантувати інтеграцію платформи, перш ніж думати про будь-які конкретні плани цінового оракула.

3. Включіть середню ціну, зважену за часом (TWAP), щоб підвищити вартість маніпуляцій для зловмисника.

Додаткові вразливості

16.47% нападів було здійснено з використанням інших уразливостей, і 76 із цих випадків призвели до збитків у розмірі 280 мільйонів доларів. Велика кількість уразливостей web2 і злом бази даних Mixin продемонстрували широкий спектр проблем безпеки, які виникають у домені Web3.

10 найкращих хаків 2023 року: короткий опис

Десять найпопулярніших хакерів 2023 року, на які припадає близько 70% збитків за рік (близько 1.2 мільярда доларів), виявили загальну слабкість: проблеми з контролем доступу, особливо ті, що пов’язані з крадіжкою закритих ключів. Більшість цих порушень припадає на другу половину року; у листопаді сталося три значні напади.

Примітно, що Lazarus Group була причетна до багатьох порушень, які призвели до втрати коштів через компрометацію гарячих гаманців. Серед використаних протоколів були Mixin Network, Euler Finance, Multichain, Poloniex, BonqDAO, Atomic Wallet, HECO Bridge, Curve, Vyper, AlphaPo та CoinEx.

Висновок:

На кінець року загальні втрати у 2023 році менші, ніж у 2022 році. Але концентрація збитків у 10 найбільших атаках підкреслює, наскільки важливо мати кращий захист. Через широкий спектр вразливостей захист простору Web3 вимагає багатогранної стратегії.

Неможливо переоцінити важливість ретельних аудитів і підвищення рівня знань про тестування на проникнення Web3, особливо з огляду на нові методи проникнення, подібні до тих, що використовувалися під час нападів Lazarus Group. Настійно рекомендується, щоб користувачі та зацікавлені сторони віддавали пріоритет платформам і службам, які відповідають як функціональним вимогам, так і найвищим стандартам безпеки, щоб прокласти шлях до безпечного майбутнього Web3.

Натисніть тут щоб переглянути звіт експертної групи Salus.

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoData.Network Vertical Generative Ai. Додайте собі сили. Доступ тут.

- PlatoAiStream. Web3 Intelligence. Розширення знань. Доступ тут.

- ПлатонЕСГ. вуглець, CleanTech, Енергія, Навколишнє середовище, Сонячна, Поводження з відходами. Доступ тут.

- PlatoHealth. Розвідка про біотехнології та клінічні випробування. Доступ тут.

- джерело: https://thenewscrypto.com/web3-security-report-2023-key-findings-revealed/

- :є

- $UP

- 10

- 12

- 13

- 15%

- 2022

- 2023

- 26%

- 29

- 35%

- 36

- 7

- a

- МЕНЮ

- різко

- доступ

- За

- звітності

- через

- діяльність

- доповнення

- адреса

- аванси

- проти

- ВСІ

- хоча

- серед

- an

- аналіз

- та

- та інфраструктури

- будь-який

- додатка

- ЕСТЬ

- Арена

- навколо

- AS

- напад

- оцінки

- асоційований

- At

- атомний

- атака

- нападки

- аудит

- Authentication

- авторизації

- середній

- обізнаність

- BE

- оскільки

- становлення

- перед тим

- Краще

- Мільярд

- Запозичення

- обидва

- порушення

- порушення

- BRIDGE

- мости

- широкий

- приніс

- бізнес

- але

- by

- викликаний

- обережність

- Зміни

- заміна

- зарядка

- Перевірки

- Coinex

- загальний

- співтовариство

- Компанії

- Зроблено

- всеосяжний

- концентрація

- беручи до уваги

- постійна

- постійно

- триває

- контракт

- контроль

- Коштувати

- може

- критичний

- крива

- кібератаки

- пошкодження

- Небезпеки

- Database

- Грудень

- Відмова прийняти

- знизився

- запити

- продемонстрований

- деталь

- Визначати

- розвиненою

- відрізняються

- утруднення

- do

- домен

- зроблений

- драматично

- Освіта

- заохочувати

- кінець

- витривалий

- займатися

- досить

- юридичні особи

- особливо

- істотний

- Euler Finance

- Кожен

- точно

- Виставкові

- вихід

- експерт

- experts

- Експлуатувати

- експлуатований

- подвигів

- обширний

- зовнішній

- фінансування

- знайти

- результати

- спалах

- флеш-позики

- недолік

- недоліки

- увагу

- стежити

- для

- функція

- функціональний

- засоби

- майбутнє

- Group

- гарантувати

- зламати

- хакери

- хакі

- було

- сталося

- апаратні засоби

- Ключниці для обладнання

- Мати

- Високий

- гучний

- найвищий

- Виділіть

- основний момент

- дуже

- ГАРЯЧА

- Гарячий гаманець

- Як

- How To

- HTTPS

- ідентифікований

- ідентифікувати

- if

- Impact

- реалізація

- наслідки

- важливо

- неможливе

- in

- поглиблений

- включати

- включати

- збільшений

- зростаючий

- Інфраструктура

- ініціативи

- інтеграція

- цікавий

- в

- розслідування

- інвестиції

- інвестиційний портфель

- залучений

- за участю

- питання

- питання

- IT

- липень

- ключ

- ключі

- знання

- кіберсвоп

- великий

- запущений

- Лазар

- Група «Лазар»

- найменш

- менше

- левередж

- світло

- як

- недоліки

- рамки

- ліквідності

- трохи

- жити

- позику

- Кредити

- від

- втрати

- серія

- made

- підтримувати

- Більшість

- зробити

- Робить

- Маніпуляція

- багато

- березня

- ринки

- Може..

- Зустрічатися

- МЗС

- мільйона

- мінімальний

- Міксин

- Мережа Mixin

- модель

- гроші

- моніторинг

- щомісячно

- більше

- багатоланцюговий

- багатогранний

- необхідності

- мережу

- Нові

- Листопад

- жовтень

- of

- пропонувати

- часто

- on

- один раз

- постійний

- тільки

- оракул

- порядок

- Інше

- загальний

- частина

- приватність

- особливо

- Викрійки

- прокладати

- проникнення

- Дозволи

- Персонал

- phishing

- PHP

- місце

- плани

- платформа

- Платформи

- plato

- Інформація про дані Платона

- PlatoData

- полонієкс

- портфель

- практика

- Точність

- price

- ціни

- принцип

- Пріоритетність

- пріоритет

- приватний

- Приватні ключі

- привілей

- привілеї

- проблеми

- Процедури

- виробництво

- прибутку

- Прогнози

- проектів

- видатний

- пообіцяв

- захищає

- захист

- протокол

- протоколи

- доведений

- забезпечувати

- за умови

- put

- Поклавши

- швидко

- підвищення

- діапазон

- Ранжування

- рекомендований

- запис

- регулярний

- доречний

- надійний

- звітом

- Повідомити 2023

- Вимагається

- дослідження

- пружність

- результат

- в результаті

- Умови повернення

- Показали

- сейф

- бачив

- шахрайство

- другий

- сектор

- безпеку

- Питання охорони судна

- побачити

- чутливий

- Вересень

- служити

- Послуги

- комплект

- Поділитись

- зсув

- Повинен

- показаний

- Шоу

- значення

- значний

- Простір

- спектр

- зацікавлених сторін

- стандартів

- стан

- стратегії

- Стратегія

- сильний

- істотний

- Успішно

- такі

- страждав

- Переконайтеся

- підозрілі

- SVG

- система

- Systems

- взяття

- команда

- команди

- методи

- десять

- Тестування

- Тести

- ніж

- Що

- Команда

- крадіжка

- Там.

- Ці

- вони

- Мислення

- це

- ті

- три

- час

- до

- разом

- знак

- топ

- Кращі 10

- Десять кращих

- Усього:

- трек

- послужний список

- Навчання

- прозорий

- Оновити

- Використання

- використання

- використовуваний

- користувач

- користувачі

- використання

- використовувати

- різноманітність

- Підприємства

- перевірка

- через

- вид

- Уразливості

- Vyper

- Wallet

- Гаманці

- було

- шлях..

- слабкість

- Web2

- Web3

- Спільнота Web3

- Простір Web3

- були

- коли

- який

- в той час як

- широкий

- Широкий діапазон

- з

- рік

- Рік

- Ти

- вашу

- зефірнет