Час читання: 3 протокол

Коли ви були дитиною, припускаючи, що ви справді виросли, чи грали ви коли-небудь у гру «Людина посередині»? Тут два гравці грають у гру «ловити» великим м’ячем, але вони повинні кинути його через голову третього гравця посередині. Гравець посередині виграє гру, якщо він зможе перехопити м’яч.

Коли ви були дитиною, припускаючи, що ви справді виросли, чи грали ви коли-небудь у гру «Людина посередині»? Тут два гравці грають у гру «ловити» великим м’ячем, але вони повинні кинути його через голову третього гравця посередині. Гравець посередині виграє гру, якщо він зможе перехопити м’яч.

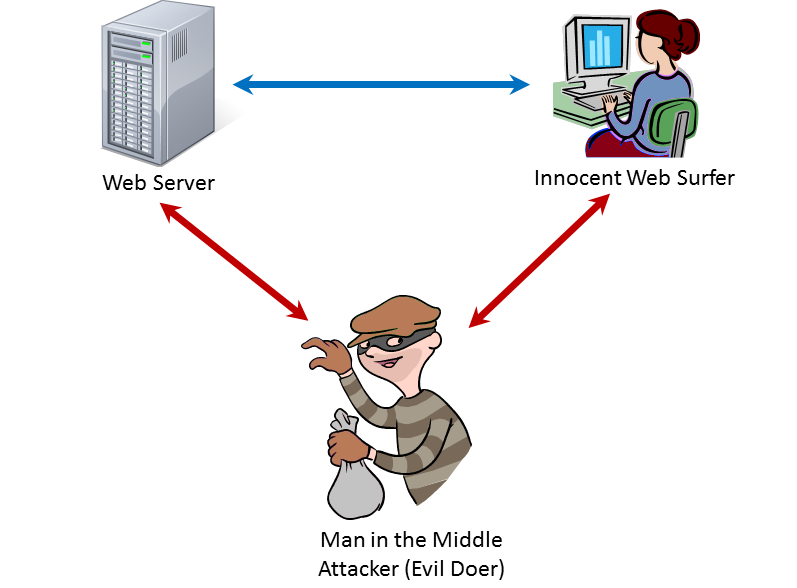

У безпеці мережі "Людина в середині атаки” відноситься до хакера, який здатний проникнути в середину зв’язку між клієнтською системою та серверною системою. Він обманом змушує клієнта думати, що він — сервер, а сервер — клієнта. Якщо хакер досяг успіху, він виграє, а цілі атаки програють. Залежно від того, наскільки злим є зловмисник, вони можуть втратити багато часу.

Атаки Man in the Middle (MIM) можна використовувати для моніторингу мережевого трафіку з метою викрадення цінних даних або облікових даних безпеки, таких як ідентифікатори та паролі. Його можна використовувати для створення атаки на відмову в обслуговуванні, яка уповільнює або зупиняє мережевий зв’язок. Його можна використовувати для перенаправлення відвідувача веб-сайту на підроблений сайт у рамках злочинної схеми. Його можна використовувати для перехоплення файлів і електронної пошти. Його можна використовувати для зараження клієнта і сервера вірусом.

Наприклад, користувач переходить на веб-сайт свого банку, щоб зробити онлайн-банкінг. Однак людина в середині атаки перенаправляє його на підроблений веб-сайт, який виглядає так само, як сайт банку. Хакер захоплює логін користувача та інформацію про обліковий запис. Він може обробляти транзакції користувача, щоб вони не здогадувалися, що щось не так, доки вони не виявлять, що їхній обліковий запис укрався пізніше хакером.

Веб-спілкування викликає особливе занепокоєння, оскільки протокол передачі гіпертексту (HTTP) використовує текстові повідомлення ASCII, що передаються асинхронно. HTTP не встановлює безперервне з’єднання, необхідне для безпеки. За допомогою http хакеру відносно просто перехоплювати, читати та змінювати повідомлення. Перш ніж у 1994 році Інтернет можна було комерціалізувати, потрібен був спосіб створення безпечних з’єднань із зашифрованими повідомленнями.

Netscape створив такий спосіб за допомогою протоколу Secure Socket Layer (SSL), який працює в поєднанні з HTTP, щоб забезпечити захищені зашифровані з’єднання в Інтернеті. Я б ніколи не надавав особисту інформацію на веб-сайті, якщо не бачу https в адресному рядку! Однак стратегія шифрування, яку використовує SSL може залишити простір для атаки MIM. Браузер надсилає повідомлення веб-серверу для запуску процесу, а сервер відповідає інформацією для створення захищеного з’єднання у файлі під назвою сертифікат. Він містить значення під назвою «ключ», яке потрібне браузеру для шифрування повідомлень для сервера. Якщо хакер може створити процес MIM, він може замінити власний ключ на веб-сервер. Потім він може читати та редагувати повідомлення браузера. Він може робити те саме з повідомленнями сервера.

Тепер ось справді страшна частина. Посібники зі створення MIM є в Інтернеті, включаючи відео на YouTube. Якщо цього недостатньо, в Інтернеті є інструменти, які автоматизують і спростять процес створення MIM. Як влада може допустити таке? Крім дрібниці під назвою Перша поправка, існують законні способи використання MIM. Компанії мають право контролювати використання співробітниками ресурсів компанії. Вони використовують MIM, щоб спостерігати за тим, що роблять співробітники, і читати їхні електронні листи. Звучить трохи моторошно, але працівники часто зловживають своїми привілеями, і роботодавці мають право знати.

На щастя, була вбудована ще одна функція SSL щоб впоратися з цією проблемою. Сертифікат SSL містить поле для «підпису». Підпис — це ім’я сторони, яка підтвердила, що сертифікат походить із сайту, з яким він намагається зв’язатися. Процес MIM може бути успішним, якщо сертифікат відкликано або є «самопідписаним». Самопідписаний сертифікат підписується самим сайтом.

Однак, якщо сертифікат підписаний третьою стороною, яка називається центром сертифікації (CA), браузер має впевненість, що сертифікат дійсно видано власнику сайту.

Проблема вирішена? Частково, але варто врахувати ще одну річ.

Сервіс сертифікації надає різні рівні гарантії. Особливо для важливих угод фінансові операції, ви хочете, щоб користувачі вашого сайту були впевнені, що ви є законною поточною операцією. Для цього ви повинні отримати Розширена перевірка (EV) SSL – найвищий рівень гарантії.

Завдяки EV від Comodo ви та всі відвідувачі веб-сайту можете стежити за «Людиною посеред»!.

ПОЧНІТЬ БЕЗКОШТОВНУ ПРОБУ БЕЗКОШТОВНО ОТРИМАЙТЕ СВОЙ МОМЕНТАЛЬНИЙ СКОРЕКАРД

- blockchain

- coingenius

- крипто-валютні кошельки

- криптообмін

- кібер-безпеки

- кіберзлочинці

- Кібербезпека

- Кібербезпека Comodo

- управління внутрішньої безпеки

- цифрові гаманці

- e-commerce

- брандмауер

- Kaspersky

- шкідливих програм

- Макафі

- NexBLOC

- plato

- платон ai

- Інформація про дані Платона

- Гра Платон

- PlatoData

- platogaming

- VPN

- безпеки веб-сайтів

- зефірнет