Час читання: 6 протокол

Оскільки нові блокчейни продовжують запускатися, міжланцюгові мости стають як ніколи необхідними для покращення взаємодії між екосистемами блокчейнів.

Зважаючи на це, нова інновація також закладає поверхню для великої кількості векторів атак. За даними Chainalysis, Злаки крос-ланцюгового мосту поодинці складають до 69% вкрадених коштів у 2022 році.

Їх було 13 Перехресний ланцюговий міст

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>перехресні бридж-атаки вперед і назад, причому 2022 рік став роком найбільшої кількості більшість.

Ця стаття містить стислі відомості про всі міжланцюгові хакерські події 2022 року для кращої ясності щодо безпека поперечних ланцюгових мостів в сьогоднішні часи.

Як крос-ланцюгові мости забезпечують взаємодію криптоактивів?

Давайте зрозуміємо роботу a Перехресний ланцюговий міст

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>перехресний міст через приклад.

Користувач має активи в мережі Ethereum, але має використовувати їх у Polygon. Він негайно шукає централізовану біржу, як-от Coinbase або Binance, і конвертує свої активи ETH у MATIC для використання на Polygon.

Тепер він хоче, щоб залишився токен MATIC був конвертований назад в ETH. Отже, йому доведеться пройти через той самий процес знову.

Цікаво, що крос-ланцюгові мости спрощують процес і забезпечують більш простий спосіб передачі активів між різними блокчейн-мережами.

Як це робиться?

Більшість перехресних ланцюгових мостів функціонують на моделі lock-and-mint для досягнення сумісності.

Той самий сценарій, коли користувач хоче використовувати токени ETH у мережі Polygon. Давайте подивимося, як він може це зробити через a Перехресний ланцюговий міст

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>перехресний міст.

- Користувач може надіслати токен ETH на певну адресу в ланцюжку Ethereum і сплатити комісію за транзакцію.

- Токени ETH блокуються в смарт-контракті валідатором або зберігаються службою зберігання.

- Тепер токени MATIC, вартість яких дорівнює заблокованим токенам ETH, карбуються в ланцюжку Polygon (тобто ланцюжку призначення)

- Користувач отримує токен MATIC у свій гаманець і може використовувати його для здійснення транзакцій

Що робити, якщо користувач хоче повернути свій токен ETH?

Ось тут і з’являється «спалення жетонів».

- Користувач може надіслати свій токен MATIC, що залишився в гаманці, на певну адресу в ланцюжку Polygon.

- Ці токени MATIC спалюються таким чином, що кошти не можуть бути використані повторно

- Смарт-контракти або кастодіальна служба випускає токени ETH і зараховує їх у гаманець користувача.

Насправді міжланцюгові мости працюють шляхом обгортання токенів для використання з одного блокчейну в інший.

Якщо користувач хоче використовувати біткойн у мережі Ethereum, крос-ланцюгові мости перетворюють BTC у блокчейні Bitcoin у загорнутий біткойн (wBTC) у блокчейні Ethereum.

Дивлячись на це, ми можемо легко сказати, що джерело має значні складності, а цільовий блокчейн використовує два різних смарт-контракти. Тому проблеми з будь-якої сторони піддають ризику кошти користувача.

Мости можуть бути двох типів: надійні та ненадійні

Загалом, тип мосту визначає, хто має владу над коштами.

Надійні мости керуються центральними установами, які беруть на себе опіку над коштами, що передаються через мости.

Ненадійні мости функціонують на смарт-контрактах і алгоритмах, а сам смарт-контракт ініціює кожну дію. Таким чином користувачі контролюють свої активи.

Збої, які призвели до розривів міжланцюгових мостів

Останні записи зломів за 2021-22 роки чітко показують, що мости DeFi є найбільш затребуваними цілями для зловмисників.

Відстеження хаків, які коли-небудь траплялися з моменту заснування поперечних ланцюгових мостів

Як було сказано раніше, 2022 рік став причиною більшості зломів, і давайте подивимося, що пішло не так у всіх цих зломах.

BSC (неаудовано)

«2 млн токенів BNB вартістю 586 млн доларів викрадено з хабу токенів BSC».

Центр токенів BSC це міст Binance, що з’єднує старий ланцюг Binance Beacon і ланцюг BNB. Зловмисник, показавши фальшиве підтвердження депозиту в мережі Binance Beacon, викарбував 2M BNB з мосту BNB.

Хакер скористався недоліком у мосту Binance, який перевірив докази та запозичив 1 млн. BNB з двох транзакцій.

Потім зловмисник використовував позичені кошти як заставу на платформі кредитування BSC за протоколом Venus, і ліквідність була миттєво передана іншим блокчейн-мережам.

Атака кочівників

«Nomad bridge впав через жорстоку атаку, втративши 190 мільйонів доларів ліквідності»

Nomad виявився хаком без дозволу, який будь-хто міг приєднатися та використати. Після планового оновлення контракту контракт-копію було ініціалізовано з помилкою.

Функція process() відповідає за виконання міжланцюжкових повідомлень і має внутрішню вимогу щодо перевірки кореня merkle для обробки повідомлень.

Скориставшись помилкою кодування, експлуататор зміг викликати функцію process() напряму без необхідності «доводити» їх дійсність.

Помилка в коді підтвердила значення «messages», рівне 0 (недійсне, відповідно до застарілої логіки), як «перевірене». Таким чином, це означало, що будь-який виклик процесу() було схвалено як дійсний, що призвело до використання коштів з мосту.

Багато хакерів скористалися шансом пограбувати величезні гроші за допомогою простого копіювання/вставлення виклику тієї самої функції process() через Etherscan.

Міст Гармонії

«Harmony вирушила на важкий шлях, втративши понад 100 мільйонів доларів через компрометацію приватного ключа»

Harmony bridge був захищений 2 з 5 multisig, де вектору атаки вдалося отримати доступ до двох адрес.

Хакер використав скомпрометовану адресу, необхідну для проходження будь-якої транзакції, і врешті-решт забрав 100 мільйонів доларів з мосту.

Мало хто підозрює, що компрометація закритого ключа може бути пов’язана з отриманням хакером доступу до серверів, на яких працюють ці гарячі гаманці.

Мережа Ronin (неаудовано)

«Найбільший із криптозломів – експлойт Ronin за ~624 мільйони доларів»

Ronin був сайд-чейном Ethereum, який працював на моделі підтвердження повноважень із дев’ятьма валідаторами для схвалення транзакцій.

Для схвалення транзакцій депозиту та зняття потрібне схвалення валідатора п’яти з дев’яти. З них чотири валідатори є внутрішніми членами команди, і лише ще один підпис потрібен для авторизації транзакцій.

Окрім зламу чотирьох внутрішніх вузлів валідації, хакер також отримав доступ до цього п’ятого підпису, вичерпавши кошти з контракту Ronin bridge.

На жаль, напад виявили майже через тиждень.

Meter.io (Неаудований)

«4.4 мільйона доларів вилучено з Meter.io через атаку на міст»

Meter.io, форк ChainBridge від chainSafe, запущений із зміною методу депозиту обробником ERC20.

Розбіжності в методі депозиту були використані хакером, який викрадає кошти, надсилаючи довільну суму в дані виклику.

Червоточина

«Інцидент із червоточиною, під час якого хакер заробив 326 мільйонів доларів»

Wormhole, міст Solana, був підданий маніпуляціям, щоб переконатися, що 120 тис. ETH було депоновано на Ethereum, що дозволило хакеру карбувати еквівалентні загорнуті активи на Solana.

Хакери скористалися недоліками в «Solana_program::sysvar::instructions» і в «Solana_program», які неправильно перевіряли адресу. Використовуючи це, зловмисник надав адресу, що містила лише 0.1 ETH, і створив фальшивий «набір підписів», щоб шахрайським способом викарбувати 120 тис. загорнутих ETH на Solana.

Qbridge (Неаудований)

«Qbridge під об’єктивом за 80 мільйонів доларів США»

Qubit дозволяє перехресне ланцюжкове забезпечення активів між Ethereum і BSC.

Логічна помилка в помилці зробила xETH доступним на BSC без депозиту ETH на Ethereum. Це змусило хакерів отримати кредити під заставу на Qubit, незважаючи на відсутність депозитів, заблокованих у контракті Ethereum.

Дещо про безпеку крос-ланцюгового мосту

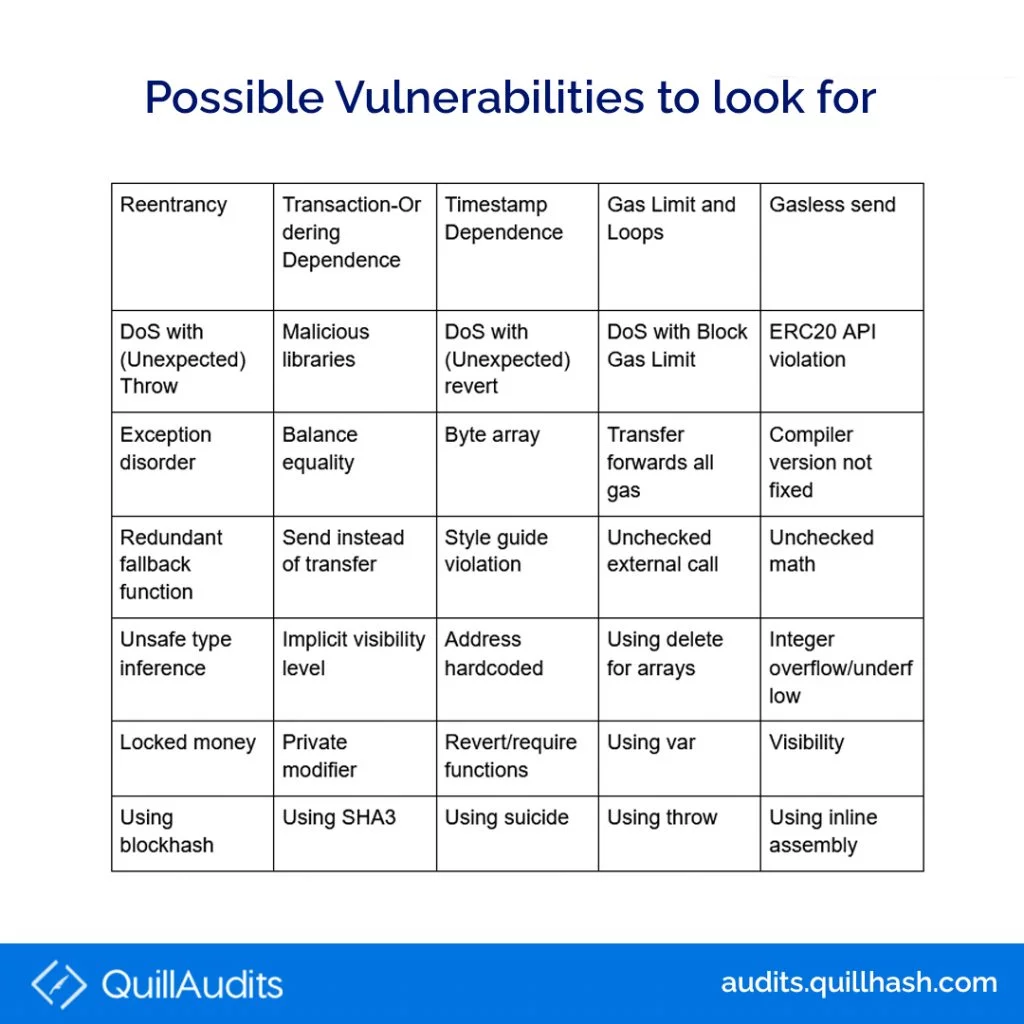

На додаток до заходів безпеки, вбудованих у дизайн протоколу, виконання ретельних і регулярних перевірок аудиту мінімізує поверхню ризику атак. Піонер QuillAudits як a Аудиторська фірма Tier-1 з хорошою світовою репутацією для забезпечення проектів.

10 думки

- Біткойн

- blockchain

- відповідність блокчейну

- блокчейн-конференція

- coinbase

- coingenius

- Консенсус

- криптоконференція

- криптографічне видобування

- криптовалюта

- Децентралізований

- Defi

- Цифрові активи

- Ефіріума

- навчання за допомогою машини

- не замінний маркер

- plato

- платон ai

- Інформація про дані Платона

- Платоблокчейн

- PlatoData

- platogaming

- Багатокутник

- доказ ставки

- Квілхаш

- трендів

- W3

- зефірнет