Група, що стоїть за складним трояном віддаленого доступу, SilverRAT, має зв’язки як з Туреччиною, так і з Сирією та планує випустити оновлену версію інструменту, щоб дозволити контролювати скомпрометовані системи Windows і пристрої Android.

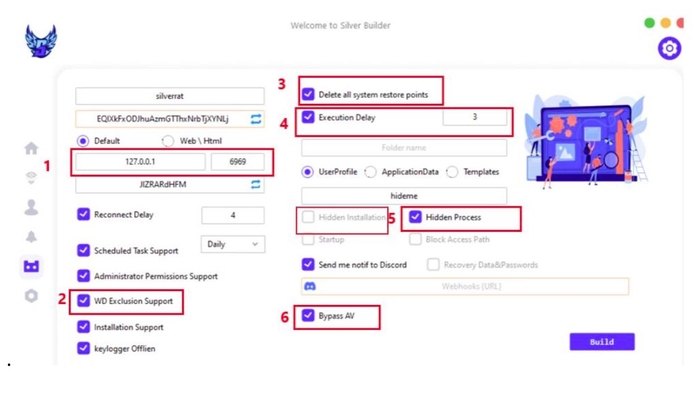

Відповідно до аналізу загроз, опублікованого 3 січня, SilverRAT v1, який наразі працює лише в системах Windows, дозволяє створювати зловмисне програмне забезпечення для клавіатурних журналів і атак програм-вимагачів, а також містить деструктивні функції, такі як можливість видаляти точки відновлення системи, дослідники з Сінгапурська компанія Cyfirma зазначено в їх аналізі.

SilverRAT Builder підтримує різні функції

Згідно з аналізом Cyfirma, SilverRAT показує, що угруповання кіберзлочинців у регіоні стають все більш витонченими. Перша версія SilverRAT, вихідний код якої був злитий невідомими особами в жовтні, складається з конструктора, який дозволяє користувачеві створювати троян віддаленого доступу з певними функціями.

Більш цікаві функції, згідно з аналізом Cyfirma, включають використання або IP-адреси, або веб-сторінки для командування та контролю, обхід антивірусного програмного забезпечення, можливість видалення точок відновлення системи та відкладене виконання корисних навантажень.

Відповідно до аналізу Cyfirma, щонайменше два суб’єкти загрози — один використовує дескриптор «Dangerous silver», а другий — «Monstermc» — є розробниками як SilverRAT, так і попередньої програми S500 RAT. Хакери діють у Telegram і через онлайн-форуми, де вони продають зловмисне програмне забезпечення як послугу, поширюють зламані RAT від інших розробників і пропонують ряд інших послуг. Крім того, у них є блог і веб-сайт під назвою Anonymous Arabic.

«Є двоє людей, які керують SilverRAT, — каже Раджанс Пател, дослідник загроз із Cyfirma. «Нам вдалося зібрати фотографічні докази одного з розробників».

Починаючи з форумів

Група, що стоїть за шкідливим програмним забезпеченням, під назвою Anonymous Arabic, активна на близькосхідних форумах, таких як Turkhackteam, 1877, і принаймні на одному російському форумі.

На додаток до розробки SilverRAT, розробники групи пропонують розподілені атаки типу «відмова в обслуговуванні» (DDoS) на вимогу, говорить Кушик Пал, дослідник загроз із команди Cyfirma Research.

«Ми спостерігали певну активність Anonymous Arabic з кінця листопада 2023 року», — каже він. «Відомо, що вони використовують ботнет, який рекламується в Telegram і відомий як «BossNet», для проведення DDOS-атак на великі організації».

У той час як серед загроз на Близькому Сході домінували керовані та фінансовані державою хакерські групи в Ірані та Ізраїлі, доморощені групи, такі як Anonymous Arabic, продовжують домінувати на ринках кіберзлочинності. Постійний розвиток таких інструментів, як SilverRAT, підкреслює динамічний характер підпільних ринків у регіоні.

Інформаційна панель SilverRAT для створення троянів. Джерело: Cyfirma

Хакерські групи на Близькому Сході, як правило, досить різноманітні, каже Сара Джонс, аналітик з аналізу кіберзагроз фірми Critical Start, яка керує виявленням і реагуванням, яка попереджає, що окремі хакерські групи постійно розвиваються, і узагальнення їхніх характеристик може бути проблематичним.

«Рівень технічної складності сильно відрізняється в різних групах на Близькому Сході», — каже вона. «Деякі підтримувані державою актори володіють розширеними можливостями, тоді як інші покладаються на простіші інструменти та методи».

Шлюз через ігрові хаки

З ідентифікованих членів групи Anonymous Arabic принаймні один є колишнім хакером ігор, згідно з даними, зібраними дослідниками Cyfirma, включаючи профіль Facebook, канал YouTube і публікації в соціальних мережах одного з хакерів — чоловіка в йому близько 20 років, він живе в Дамаску, Сирія, і почав займатися хакерством у підлітковому віці.

Профіль молодих хакерів, які намагаються знайти експлойти для ігор, виходить за межі спільноти хакерів на Близькому Сході. Підлітки, які починають свою хакерську кар’єру зі створення хаків для ігор або запуску атак типу «відмова в обслуговуванні» проти ігрових систем, стали трендом. Аріон Куртай, член група Lapsus$, починав як хакер Minecraft, а пізніше перейшов до хакерських цілей, таких як Microsoft, Nvidia та виробник ігор Rockstar.

«Ми можемо спостерігати схожу тенденцію з розробником SilverRAT», — каже Райханс Патель, дослідник загроз із Cyfirma, додаючи в аналізі загроз: «Перегляд попередніх публікацій розробника показує історію пропонування різноманітних ігор шутерів від першої особи (FPS). хаки та моди».

Рада з огляду кібербезпеки (CSRB) Міністерства внутрішньої безпеки США, яка проводить аналітичний аналіз основних хакерських атак, визначила, що безперервний перехід від неповнолітніх хакерів до кіберзлочинних компаній становить небезпеку для існування. Уряди та приватні організації повинні запровадити цілісні програми, щоб відвернути неповнолітніх від кіберзлочинності, CSRB виявив у її аналіз успіху групи Lapsus$ у нападі на «деякі з найбільш добре забезпечених ресурсами та добре захищених компаній світу».

Проте молоді програмісти та підлітки, які розуміються на техніці, також часто знаходять інші шляхи до кіберзлочинців, каже Джонс з Critical Start.

«Хакери, як і будь-яка група населення, — це різні люди з різними мотиваціями, навичками та підходами», — каже вона. «Хоча деякі хакери можуть починати зі злому ігор і переходити до більш серйозних інструментів і методів, ми часто виявляємо, що кіберзлочинці, як правило, націлюються на галузі та країни зі слабкішим кіберзахистом».

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoData.Network Vertical Generative Ai. Додайте собі сили. Доступ тут.

- PlatoAiStream. Web3 Intelligence. Розширення знань. Доступ тут.

- ПлатонЕСГ. вуглець, CleanTech, Енергія, Навколишнє середовище, Сонячна, Поводження з відходами. Доступ тут.

- PlatoHealth. Розвідка про біотехнології та клінічні випробування. Доступ тут.

- джерело: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- : має

- :є

- :де

- 2023

- 7

- a

- здатність

- Здатний

- доступ

- За

- активний

- діяльність

- актори

- додати

- доповнення

- адреса

- просунутий

- проти

- дозволяти

- дозволяє

- серед

- an

- аналіз

- аналітик

- та

- чоловіча

- анонімний

- антивірус

- будь-який

- підходи

- арабська

- ЕСТЬ

- AS

- At

- Атакуючий

- нападки

- геть

- BE

- ставати

- становлення

- було

- за

- буття

- Блог

- рада

- обидва

- ботнет

- будівельник

- Створюємо

- by

- званий

- CAN

- можливості

- кар'єра

- Канал

- характеристика

- код

- співтовариство

- Компанії

- Компрометація

- Проводити

- проводить

- складається

- постійно

- будувати

- продовжувати

- триває

- контроль

- країни

- тріщини

- створення

- критичний

- CSRB

- В даний час

- Вирізати

- кібер-

- кіберзлочинності

- КІБЕРЗЛОЧИНЦІВ

- кіберзлочинці

- НЕБЕЗПЕЧНО

- Небезпечний

- приладова панель

- дані

- DDoS

- Затримується

- Попит

- відділ

- управління внутрішньої безпеки

- Виявлення

- Розробник

- розробників

- розробка

- прилади

- поширювати

- розподілений

- Різне

- Домінувати

- домінують

- охрестили

- динамічний

- Рано

- Схід

- східний

- або

- підприємств

- юридичні особи

- докази

- еволюціонує

- виконання

- екзистенціальний

- подвигів

- риси

- знайти

- виявлення

- Фірма

- Перший

- для

- Колишній

- форум

- форуми

- знайдений

- кадрів в секунду

- від

- гра

- Games

- азартні ігри

- шлюз

- збирати

- зібраний

- Уряду

- значно

- Group

- Групи

- хакер

- хакери

- злом

- хакі

- обробляти

- Мати

- he

- Виділіть

- його

- історія

- цілісний

- Батьківщина

- Національна Безопаность

- HTTPS

- ідентифікований

- зображення

- in

- включати

- includes

- У тому числі

- індивідуальний

- осіб

- промисловості

- Інтелект

- цікавий

- в

- IP

- IP-адреса

- Іран

- Ізраїль

- січень

- Джонс

- JPG

- відомий

- ландшафт

- великий

- Пізно

- пізніше

- запуск

- найменш

- рівень

- як

- зв'язку

- Місце проживання

- основний

- виробник

- шкідливих програм

- людина

- вдалося

- управління

- ринки

- Може..

- член

- члени

- Microsoft

- Середній

- середній Схід

- Minecraft

- більше

- найбільш

- мотиви

- рухатися

- переїхав

- природа

- Листопад

- Nvidia

- жовтень

- of

- пропонувати

- пропонує

- часто

- on

- ONE

- постійний

- онлайн

- тільки

- працювати

- or

- організації

- Інше

- інші

- з

- над

- Люди

- трубопровід

- місце

- плани

- plato

- Інформація про дані Платона

- PlatoData

- точок

- населення

- володіти

- Пости

- попередній

- приватний

- проблематичний

- профіль

- програма

- Програмісти

- програми

- опублікований

- put

- досить

- вимагачів

- Вимагальні програми

- ЩУР

- переадресовувати

- регіон

- звільнити

- покладатися

- віддалений

- Віддалений доступ

- дослідження

- дослідник

- Дослідники

- відповідь

- відновлення

- Виявляє

- огляд

- рецензування

- Rockstar

- російський

- s

- Безпека

- говорить

- другий

- безпеку

- побачити

- продавати

- серйозний

- Послуги

- вона

- стрілок

- Повинен

- Шоу

- срібло

- аналогічний

- простий

- з

- навички

- Софтвер

- деякі

- складний

- витонченість

- Source

- вихідні

- конкретний

- старт

- почалася

- Починаючи

- успіх

- такі

- Сирія

- система

- Systems

- Мета

- цілі

- команда

- технічний

- методи

- підліток

- підлітків

- Telegram

- як правило,

- Що

- Команда

- світ

- їх

- Там.

- вони

- загроза

- актори загроз

- через

- до

- інструмент

- інструменти

- переступає

- Trend

- троянець

- Туреччина

- два

- метро

- невідомий

- оновлений

- us

- користувач

- використання

- v1

- різноманітний

- різноманітність

- різний

- версія

- було

- способи

- we

- слабший

- веб-сайт

- ДОБРЕ

- який

- в той час як

- ВООЗ

- чий

- windows

- з

- працює

- світ

- молодий

- YouTube

- зефірнет