Emotet — це сімейство зловмисних програм, яке активно працює з 2014 року і керується групою кіберзлочинців, відомою як Mealybug або TA542. Хоча він почався як банківський троян, пізніше він перетворився на ботнет, який став однією з найпоширеніших загроз у всьому світі. Emotet поширюється через спам; він може викрадати інформацію з скомпрометованих комп’ютерів і доставляти сторонні шкідливі програми. Оператори Emotet не дуже вибагливі щодо своїх цілей, встановлюючи зловмисне програмне забезпечення на системи, що належать окремим особам, а також компаніям і великим організаціям.

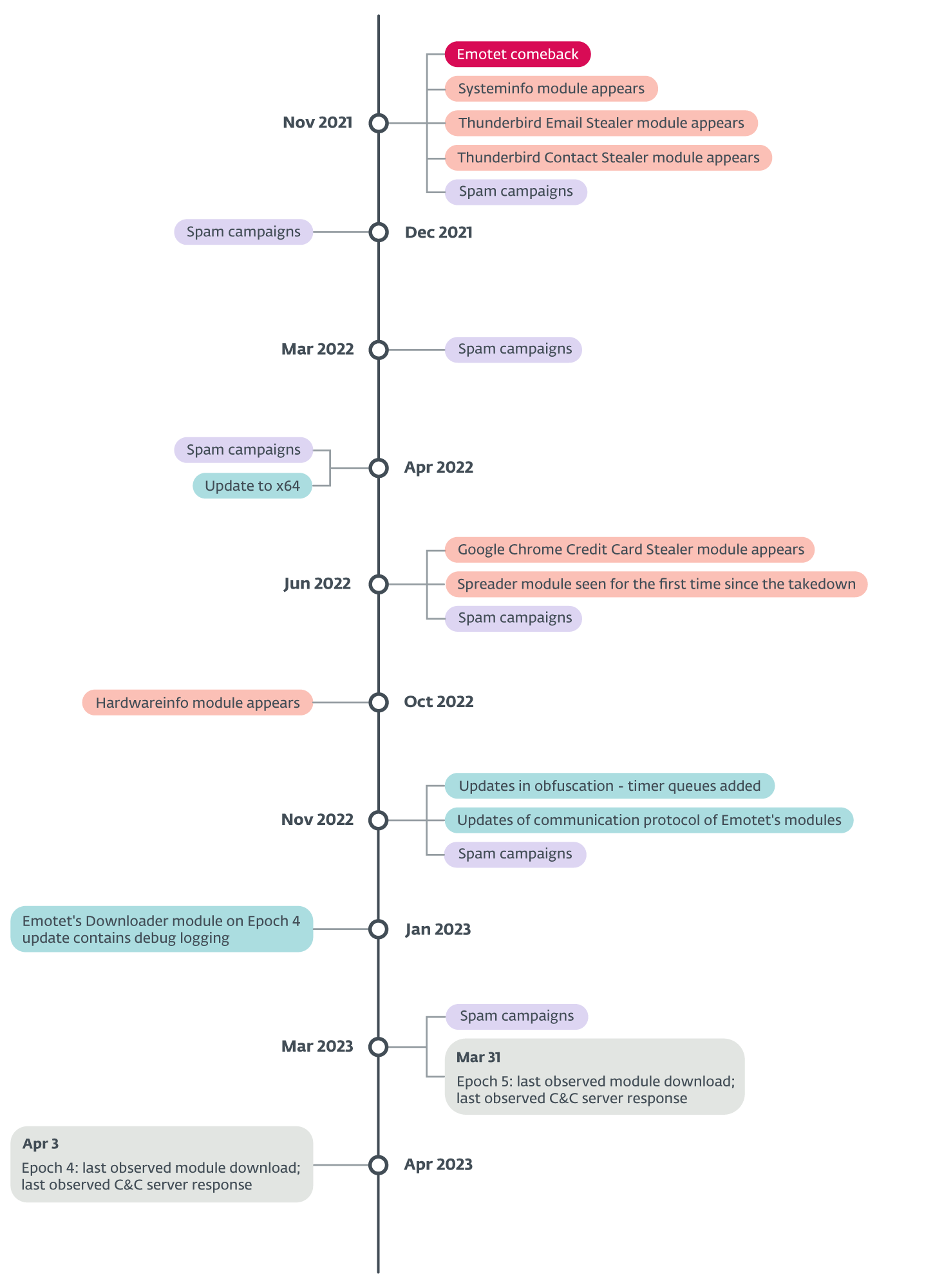

У січні 2021 року Emotet став мішенню а Takedown в результаті міжнародних спільних зусиль восьми країн, координованих Євроюстом і Європолом. Однак, незважаючи на цю операцію, Емотет повернувся до життя в листопаді 2021 року.

Ключові моменти цього блогу:

- Emotet запустив кілька спам-кампаній, оскільки знову з’явився після його видалення.

- Відтоді Mealybug створив кілька нових модулів і кілька разів оновлював і покращував усі існуючі модулі.

- Згодом оператори Emotet доклали багато зусиль, щоб уникнути моніторингу та відстеження ботнету після його повернення.

- Наразі Emotet мовчить і неактивний, швидше за все, через нездатність знайти ефективний новий вектор атаки.

Спам-кампанії

Після повернення, а потім кількох спам-кампаній наприкінці 2021 року, на початку 2022 року продовжилися ці тенденції та ми зареєструвалися численні спам-кампанії, запущені операторами Emotet. Протягом цього часу Emotet поширювався в основному через шкідливі документи Microsoft Word і Microsoft Excel із вбудованими макросами VBA.

У липні 2022 року Microsoft змінила правила гри для всіх сімейств шкідливого програмного забезпечення, таких як Emotet і Qbot, які використовували фішингові електронні листи зі зловмисним документом як метод розповсюдження, вимкнувши макроси VBA в документах, отриманих з Інтернету. Ця зміна була оголошений Microsoft на початку року й спочатку розгорнула на початку квітня, але оновлення було скасовано через відгуки користувачів. Остаточне розгортання відбулося наприкінці липня 2022 року, і, як видно на малюнку 2, оновлення призвело до значного зниження компромісів Emotet; протягом літа 2022 року ми не спостерігали значної активності.

Вимкнення основного вектора атаки Emotet змусило його операторів шукати нові способи скомпрометувати свої цілі. борошнистий червець почав експериментувати зі шкідливими файлами LNK і XLL, але коли 2022 рік закінчувався, оператори Emotet намагалися знайти новий вектор атаки, який був би таким же ефективним, як макроси VBA. У 2023 році вони провели три характерні кампанії шкідливого спаму, кожна з яких тестувала дещо інший шлях вторгнення та техніку соціальної інженерії. Однак зменшення розміру атак і постійні зміни підходу можуть свідчити про незадоволеність результатами.

Перша з цих трьох кампаній відбулася приблизно 8 березняth2023 року, коли ботнет Emotet почав розповсюджувати документи Word, замасковані під рахунки-фактури, із вбудованими шкідливими макросами VBA. Це було досить дивно, оскільки Microsoft за замовчуванням відключила макроси VBA, тому жертви не могли запустити вбудований шкідливий код.

У своїй другій кампанії між 13 березth та березень 18 рокуth, зловмисники, схоже, визнали ці недоліки, і окрім використання підходу ланцюжка відповідей, вони також перейшли від макросів VBA до Файли OneNote (ONE) із вбудованими VBScripts. Якщо жертви відкривали файл, їх вітало щось схоже на захищену сторінку OneNote із проханням натиснути кнопку «Переглянути», щоб переглянути вміст. За цим графічним елементом був прихований VBScript, налаштований на завантаження Emotet DLL.

Незважаючи на попередження OneNote про те, що ця дія може призвести до зловмисного вмісту, люди, як правило, натискають подібні підказки за звичкою, і таким чином потенційно можуть дозволити зловмисникам скомпрометувати їхні пристрої.

Остання кампанія, яка спостерігалася в телеметрії ESET, була запущена 20 березняth, скориставшись майбутнім терміном сплати податку на прибуток у Сполучених Штатах. Шкідливі електронні листи, надіслані ботнетом, нібито надійшли від Служби внутрішніх доходів США (IRS) і містять прикріплений архівний файл під назвою W-9 form.zip. Доданий ZIP-файл містив документ Word із вбудованим шкідливим макросом VBA, який, ймовірно, мала жертва включіть. Окрім цієї кампанії, націленої саме на США, ми також спостерігали іншу кампанію з використанням вбудованих VBScripts і підходу OneNote, яка тривала одночасно.

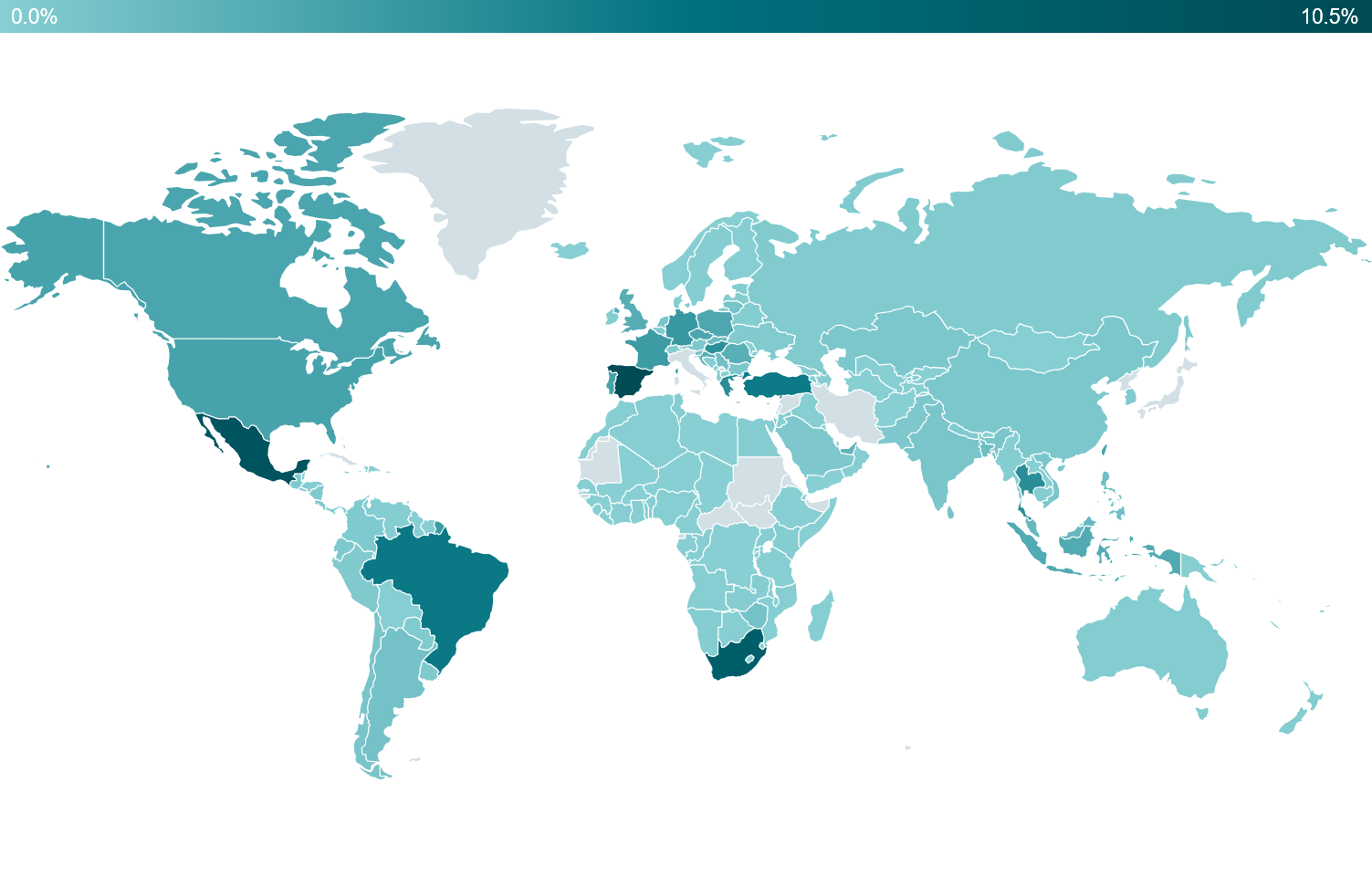

Як видно на малюнку 3, більшість атак, виявлених ESET, були спрямовані на Японію (43%) та Італію (13%), хоча ці цифри можуть бути зміщеними через потужну базу користувачів ESET у цих регіонах. Після видалення цих двох провідних країн (щоб зосередитися на решті світу), на малюнку 4 можна побачити, що решта світу також постраждала, а Іспанія (5%) на третьому місці, за нею Мексика (5). %) і Південна Африка (4 %).

Покращений захист і обфускації

Після повторної появи Emotet отримав численні оновлення. Першою помітною особливістю є те, що ботнет змінив свою криптографічну схему. До ліквідації Emotet використовував RSA як свою основну асиметричну схему, а після повторної появи ботнет почав використовувати криптографію на еліптичній кривій. Наразі кожен модуль Downloader (також званий головним модулем) постачається з двома вбудованими відкритими ключами. Один використовується для протоколу обміну ключами Еліптичної кривої Діффі Хеллмана, а інший використовується для перевірки підпису – алгоритм цифрового підпису.

Крім оновлення зловмисного програмного забезпечення Emotet до 64-розрядної архітектури, Mealybug також реалізував кілька нових обфускацій для захисту своїх модулів. Першим помітним обфускацією є зведення потоку керування, яке може значно сповільнити аналіз і пошук цікавих частин коду в модулях Emotet.

Mealybug також реалізував і вдосконалив реалізацію багатьох методів рандомізації, з яких найбільш помітними є рандомізація порядку елементів структури та рандомізація інструкцій, які обчислюють константи (константи маскуються).

Ще одне оновлення, про яке варто згадати, відбулося в останньому кварталі 2022 року, коли модулі почали використовувати черги таймерів. Таким чином, основну функцію модулів і комунікаційну частину модулів було встановлено як функцію зворотного виклику, яка викликається декількома потоками, і все це поєднується з зведенням потоку керування, де значення стану, яке керує блоком коду, для виклику спільно використовується між потоками. Ця обфускація створює ще одну перешкоду в аналізі та ще більше ускладнює стеження за процесом виконання.

Нові модулі

Щоб залишатися прибутковим і поширеним зловмисним програмним забезпеченням, Mealybug реалізував кілька нових модулів, показаних жовтим кольором на малюнку 5. Деякі з них були створені як захисний механізм для ботнету, інші для більш ефективного розповсюдження зловмисного програмного забезпечення, і, останнє, але не менш важливе, модуль що викрадає інформацію, яка може бути використана для викрадення грошей жертви.

Рисунок 5. Найбільш часто використовувані модулі Emotet. Червоний існував до зняття; жовтий з'явився після повернення

Thunderbird Email Stealer і Thunderbird Contact Stealer

Emotet поширюється через електронні листи зі спамом, і люди часто довіряють цим листам, оскільки Emotet успішно використовує техніку викрадення потоків електронних листів. Перед видаленням Emotet використовував модулі, які ми називаємо Outlook Contact Stealer і Outlook Email Stealer, які могли викрадати електронні листи та контактну інформацію з Outlook. Але оскільки не всі використовують Outlook, після видалення Emotet також зосередився на безкоштовній альтернативній програмі електронної пошти – Thunderbird.

Emotet може розгорнути на скомпрометованому комп’ютері модуль Thunderbird Email Stealer, який (як випливає з назви) здатний викрадати електронні листи. Модуль здійснює пошук у файлах Thunderbird, що містять отримані повідомлення (у форматі MBOX), і викрадає дані з кількох полів, включаючи відправника, одержувачів, тему, дату та вміст повідомлення. Потім уся викрадена інформація надсилається на сервер C&C для подальшої обробки.

Разом із Thunderbird Email Stealer Emotet також розгортає Thunderbird Contact Stealer, який здатний викрадати контактну інформацію з Thunderbird. Цей модуль також шукає у файлах Thunderbird, шукаючи як отримані, так і надіслані повідомлення. Різниця полягає в тому, що цей модуль просто витягує інформацію з от:, Для того, щоб:, CC: та Копія: полів і створює внутрішній графік того, хто з ким спілкувався, де вузли — це люди, і існує перевага між двома людьми, якщо вони спілкувалися один з одним. На наступному кроці модуль упорядковує вкрадені контакти – починаючи з найбільш взаємопов’язаних людей – і надсилає цю інформацію на сервер C&C.

Усі ці зусилля доповнюються двома додатковими модулями (які існували ще до видалення) – модулем MailPassView Stealer і модулем Spammer. MailPassView Stealer зловживає законним інструментом NirSoft для відновлення пароля та викрадає облікові дані з програм електронної пошти. Коли викрадені електронні листи, облікові дані та інформація про те, хто з ким контактує, обробляються, Mealybug створює шкідливі електронні листи, які виглядають як відповідь на раніше викрадені розмови, і надсилає ці електронні листи разом із викраденими обліковими даними до спамерського модуля, який використовує ці облікові дані для надсилання зловмисні відповіді на попередні розмови електронною поштою через SMTP.

Викрадач кредитних карт Google Chrome

Як випливає з назви, Google Chrome Credit Card Stealer викрадає інформацію про кредитні картки, що зберігається в браузері Google Chrome. Щоб досягти цього, модуль використовує статично зв’язану бібліотеку SQLite3 для доступу до файлу бази даних Web Data, який зазвичай знаходиться в %LOCALAPPDATA%GoogleChromeUser DataDefaultWeb-дані. Модуль запитує таблицю кредитні картки та цінності name_of_card, закінчення_місяця, expiration_year та card_number_encrypted, що містить інформацію про кредитні картки, збережені в профілі Google Chrome за умовчанням. На останньому кроці значення card_number_encrypted розшифровується за допомогою ключа, який зберігається в %LOCALAPPDATA%GoogleChromeUser DataLocal State файл і вся інформація надсилається на C&C сервер.

Модулі Systeminfo та Hardwareinfo

Невдовзі після повернення Emotet, у листопаді 2021 року, з’явився новий модуль, який ми називаємо Systeminfo. Цей модуль збирає інформацію про скомпрометовану систему та надсилає її на C&C сервер. Зібрана інформація складається з:

- Вихід файлу SystemInfo команда

- Вихід файлу IPCONFIG / все команда

- Вихід файлу nltest /dclist: команда (видалено в жовтні 2022 р.)

- Список процесів

- Час роботи (отримано через GetTickCount) за секунди (видалено в жовтні 2022 р.)

In жовтень 2022 Оператори Emotet випустили ще один новий модуль, який ми називаємо Hardwareinfo. Незважаючи на те, що він не краде виключно інформацію про апаратне забезпечення скомпрометованої машини, він служить додатковим джерелом інформації для модуля Systeminfo. Цей модуль збирає такі дані зі зламаної машини:

- ім'я комп'ютера

- ім'я користувача

- Інформація про версію ОС, включаючи номери основної та другорядної версій

- Ідентифікатор сеансу

- Рядок марки ЦП

- Інформація про обсяг і використання оперативної пам'яті

Обидва модулі мають одну основну мету – перевірити, чи походить повідомлення від законно скомпрометованої жертви чи ні. Emotet був, особливо після свого повернення, справді гарячою темою в індустрії комп’ютерної безпеки та серед дослідників, тому Mealybug доклав чимало зусиль, щоб захистити себе від відстеження та моніторингу їхньої діяльності. Завдяки інформації, зібраній цими двома модулями, які не лише збирають дані, але й містять трюки для запобігання відстеження та аналізу, можливості Mealybug відрізняти реальних жертв від діяльності дослідників шкідливого програмного забезпечення або пісочниці були значно покращені.

Що далі?

Згідно з дослідженнями ESET і телеметрією, обидві епохи ботнету затихли з початку квітня 2023 року. Наразі залишається незрозумілим, чи це чергова відпустка для авторів, чи вони намагаються знайти новий ефективний вектор зараження, чи хтось новий керує ботнетом.

Незважаючи на те, що ми не можемо підтвердити чутки про те, що одна або обидві Епохи ботнету були продані комусь у січні 2023 року, ми помітили незвичайну активність в одній з Епох. Останнє оновлення модуля завантажувача містило нову функціональність, яка реєструє внутрішні стани модуля та відстежує його виконання у файлі C:JSmithLoader (Малюнок 6, Малюнок 7). Оскільки цей файл має бути наявним, щоб справді щось реєструвати, ця функція виглядає як результат налагодження для тих, хто не зовсім розуміє, що робить модуль і як він працює. Крім того, у той час ботнет також широко поширював спамерські модулі, які вважаються більш цінними для Mealybug, оскільки історично вони використовували ці модулі лише на машинах, які вони вважали безпечними.

Незалежно від того, яке пояснення того, чому ботнет тихий зараз, є правдою, Emotet відомий своєю ефективністю, і його оператори доклали зусиль, щоб відновити та підтримувати ботнет і навіть додати деякі покращення, тож слідкуйте за нашим блогом, щоб побачити, що принесе майбутнє нас.

З будь-якими запитами щодо нашого дослідження, опублікованого на WeLiveSecurity, зв’яжіться з нами за адресою prijetintel@eset.com.

ESET Research пропонує приватні звіти APT та канали даних. Якщо у вас є запитання щодо цієї послуги, відвідайте ESET Threat Intelligence стр.

IoCs

Файли

| SHA-1 | ім'я файлу | Ім’я виявлення ESET | Опис |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N / A | Win64/Emotet.AL | Модуль Emotet Systeminfo. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N / A | Win64/Emotet.AL | Модуль Emotet Hardwareinfo. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N / A | Win64/Emotet.AO | Модуль Emotet Google Chrome Credit Card Stealer. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N / A | Win64/Emotet.AL | Модуль Emotet Thunderbird Email Stealer. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N / A | Win64/Emotet.AL | Модуль викрадання контактів Emotet Thunderbird. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N / A | Win64/Emotet.AQ | Модуль Emotet Downloader, версія з обфускацією черги таймера. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N / A | Win64/Emotet.AL | Модуль Emotet Downloader, версія x64. |

| F2E79EC201160912AB48849A5B5558343000042E | N / A | Win64/Emotet.AQ | Модуль Emotet Downloader, версія з рядками налагодження. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N / A | Win32/Emotet.DG | Модуль Emotet Downloader, версія x86. |

мережу

| IP | Область | Хостинг-провайдер | Перший побачений | ПОДРОБИЦІ |

|---|---|---|---|---|

| 1.234.2[.]232 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 1.234.21[.]73 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 5.9.116[.]246 | N / A | Hetzner Online GmbH | N / A | N / A |

| 5.135.159[.]50 | N / A | ОВГ САС | N / A | N / A |

| 27.254.65[.]114 | N / A | CS LOXINFO Public Company Limited. | N / A | N / A |

| 37.44.244[.]177 | N / A | Hostinger International Limited | N / A | N / A |

| 37.59.209[.]141 | N / A | Роль Abuse-C | N / A | N / A |

| 37.187.115[.]122 | N / A | ОВГ САС | N / A | N / A |

| 45.71.195[.]104 | N / A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – Я | N / A | N / A |

| 45.79.80[.]198 | N / A | Лінод | N / A | N / A |

| 45.118.115[.]99 | N / A | Асеп Бамбанг Гунаван | N / A | N / A |

| 45.176.232[.]124 | N / A | CABLE Y TELECOMUNICACIONES DE COLOMBIA SAS (CABLETELCO) | N / A | N / A |

| 45.235.8[.]30 | N / A | WIKINET TELECOMUNICAÇÕES | N / A | N / A |

| 46.55.222[.]11 | N / A | ДКК | N / A | N / A |

| 51.91.76[.]89 | N / A | ОВГ САС | N / A | N / A |

| 51.161.73[.]194 | N / A | ОВГ САС | N / A | N / A |

| 51.254.140[.]238 | N / A | Роль Abuse-C | N / A | N / A |

| 54.37.106[.]167 | N / A | ОВГ САС | N / A | N / A |

| 54.37.228[.]122 | N / A | ОВГ САС | N / A | N / A |

| 54.38.242[.]185 | N / A | ОВГ САС | N / A | N / A |

| 59.148.253[.]194 | N / A | CTINETS HOSTMASTER | N / A | N / A |

| 61.7.231[.]226 | N / A | IP-мережа CAT Telecom | N / A | N / A |

| 61.7.231[.]229 | N / A | Комунікаційне управління Таїланду, CAT | N / A | N / A |

| 62.171.178[.]147 | N / A | Контабо ГмбХ | N / A | N / A |

| 66.42.57[.]149 | N / A | Компанія Константа, ТОВ | N / A | N / A |

| 66.228.32[.]31 | N / A | Лінод | N / A | N / A |

| 68.183.93[.]250 | N / A | DigitalOcean, LLC | N / A | N / A |

| 72.15.201[.]15 | N / A | Flexential Colorado Corp. | N / A | N / A |

| 78.46.73[.]125 | N / A | Hetzner Online GmbH – контактна роль, ORG-HOA1-RIPE | N / A | N / A |

| 78.47.204[.]80 | N / A | Hetzner Online GmbH | N / A | N / A |

| 79.137.35[.]198 | N / A | ОВГ САС | N / A | N / A |

| 82.165.152[.]127 | N / A | 1 і 1 IONOS SE | N / A | N / A |

| 82.223.21[.]224 | N / A | IONOS SE | N / A | N / A |

| 85.214.67[.]203 | N / A | Strato AG | N / A | N / A |

| 87.106.97[.]83 | N / A | IONOS SE | N / A | N / A |

| 91.121.146[.]47 | N / A | ОВГ САС | N / A | N / A |

| 91.207.28[.]33 | N / A | ТОВ «Оптима Телеком» | N / A | N / A |

| 93.104.209[.]107 | N / A | MNET | N / A | N / A |

| 94.23.45[.]86 | N / A | ОВГ САС | N / A | N / A |

| 95.217.221[.]146 | N / A | Hetzner Online GmbH | N / A | N / A |

| 101.50.0[.]91 | N / A | PT. Beon Intermedia | N / A | N / A |

| 103.41.204[.]169 | N / A | PT Infinys System Індонезія | N / A | N / A |

| 103.43.75[.]120 | N / A | Адміністратор ТОВ "Чупа". | N / A | N / A |

| 103.63.109[.]9 | N / A | Нгуєн Нху Тхань | N / A | N / A |

| 103.70.28[.]102 | N / A | Нгуєн Тхі Оан | N / A | N / A |

| 103.75.201[.]2 | N / A | IRT-CDNPLUSCOLTD-TH | N / A | N / A |

| 103.132.242[.]26 | N / A | Мережа Ішана | N / A | N / A |

| 104.131.62[.]48 | N / A | DigitalOcean, LLC | N / A | N / A |

| 104.168.155[.]143 | N / A | Hostwinds LLC. | N / A | N / A |

| 104.248.155[.]133 | N / A | DigitalOcean, LLC | N / A | N / A |

| 107.170.39[.]149 | N / A | DigitalOcean, LLC | N / A | N / A |

| 110.232.117[.]186 | N / A | RackCorp | N / A | N / A |

| 115.68.227[.]76 | N / A | SMILESERV | N / A | N / A |

| 116.124.128[.]206 | N / A | ІРТ-КРНІЧ-КР | N / A | N / A |

| 116.125.120[.]88 | N / A | ІРТ-КРНІЧ-КР | N / A | N / A |

| 118.98.72[.]86 | N / A | PT Telkom Indonesia APNIC Управління ресурсами | N / A | N / A |

| 119.59.103[.]152 | N / A | 453 Ladplacout Jorakhaebua | N / A | N / A |

| 119.193.124[.]41 | N / A | Менеджер IP | N / A | N / A |

| 128.199.24[.]148 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.93[.]156 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.192[.]135 | N / A | DigitalOcean, LLC | N / A | N / A |

| 129.232.188[.]93 | N / A | Xneelo (Pty) Ltd | N / A | N / A |

| 131.100.24[.]231 | N / A | EVEO SA | N / A | N / A |

| 134.122.66[.]193 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.56[.]73 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.126[.]41 | N / A | Адміністратор Digital Ocean Inc | N / A | N / A |

| 139.196.72[.]155 | N / A | Hangzhou Alibaba Advertising Co., Ltd. | N / A | N / A |

| 142.93.76[.]76 | N / A | DigitalOcean, LLC | N / A | N / A |

| 146.59.151[.]250 | N / A | ОВГ САС | N / A | N / A |

| 146.59.226[.]45 | N / A | ОВГ САС | N / A | N / A |

| 147.139.166[.]154 | N / A | Alibaba (US) Technology Co., Ltd. | N / A | N / A |

| 149.56.131[.]28 | N / A | ОВГ САС | N / A | N / A |

| 150.95.66[.]124 | N / A | Адміністратор GMO Internet Inc | N / A | N / A |

| 151.106.112[.]196 | N / A | Hostinger International Limited | N / A | N / A |

| 153.92.5[.]27 | N / A | Hostinger International Limited | N / A | N / A |

| 153.126.146[.]25 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 159.65.3[.]147 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.88[.]10 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.140[.]115 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.69.237[.]188 | N / A | Hetzner Online GmbH – контактна роль, ORG-HOA1-RIPE | N / A | N / A |

| 159.89.202[.]34 | N / A | DigitalOcean, LLC | N / A | N / A |

| 160.16.142[.]56 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 162.243.103[.]246 | N / A | DigitalOcean, LLC | N / A | N / A |

| 163.44.196[.]120 | N / A | GMO-Z com NetDesign Holdings Co., Ltd. | N / A | N / A |

| 164.68.99[.]3 | N / A | Контабо ГмбХ | N / A | N / A |

| 164.90.222[.]65 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.230[.]183 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.246[.]219 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.153[.]100 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.166[.]238 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.211[.]222 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.199[.]165 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.248[.]70 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.253[.]162 | N / A | DigitalOcean, LLC | N / A | N / A |

| 168.197.250[.]14 | N / A | Омар Ансельмо Ріполл (TDC NET) | N / A | N / A |

| 169.57.156[.]166 | N / A | SoftLayer | N / A | N / A |

| 172.104.251[.]154 | N / A | Akamai Connected Cloud | N / A | N / A |

| 172.105.226[.]75 | N / A | Akamai Connected Cloud | N / A | N / A |

| 173.212.193[.]249 | N / A | Контабо ГмбХ | N / A | N / A |

| 182.162.143[.]56 | N / A | ІРТ-КРНІЧ-КР | N / A | N / A |

| 183.111.227[.]137 | N / A | Korea Telecom | N / A | N / A |

| 185.4.135[.]165 | N / A | ENARTIA Single Member SA | N / A | N / A |

| 185.148.168[.]15 | N / A | Роль Abuse-C | N / A | N / A |

| 185.148.168[.]220 | N / A | Роль Abuse-C | N / A | N / A |

| 185.168.130[.]138 | N / A | GigaCloud NOC | N / A | N / A |

| 185.184.25[.]78 | N / A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N / A | N / A |

| 185.244.166[.]137 | N / A | Ян Філіп Вальдеккер торгує як LUMASERV Systems | N / A | N / A |

| 186.194.240[.]217 | N / A | SEMPER TELECOMUNICACOES LTDA | N / A | N / A |

| 187.63.160[.]88 | N / A | BITCOM PROVEDOR DE SERVICOS DE INTERNET LTDA | N / A | N / A |

| 188.44.20[.]25 | N / A | Компанія з надання послуг зв'язку A1 Makedonija DOOEL Скоп'є | N / A | N / A |

| 190.90.233[.]66 | N / A | INTERNEXA Brasil Operadora de Telecomunicações SA | N / A | N / A |

| 191.252.103[.]16 | N / A | Locaweb Serviços de Internet S/A | N / A | N / A |

| 194.9.172[.]107 | N / A | Роль Abuse-C | N / A | N / A |

| 195.77.239[.]39 | N / A | TELEFONICA DE ESPANA SAU | N / A | N / A |

| 195.154.146[.]35 | N / A | Зловживання Scaleway, ORG-ONLI1-RIPE | N / A | N / A |

| 196.218.30[.]83 | N / A | TE Data Contact Роль | N / A | N / A |

| 197.242.150[.]244 | N / A | Afrihost (Pty) Ltd | N / A | N / A |

| 198.199.65[.]189 | N / A | DigitalOcean, LLC | N / A | N / A |

| 198.199.98[.]78 | N / A | DigitalOcean, LLC | N / A | N / A |

| 201.94.166[.]162 | N / A | Claro NXT Telecomunicacoes Ltda | N / A | N / A |

| 202.129.205[.]3 | N / A | NIPA TECHNOLOGY CO., LTD | N / A | N / A |

| 203.114.109[.]124 | N / A | ІРТ-ТОТ-ТХ | N / A | N / A |

| 203.153.216[.]46 | N / A | Ісваді Ісваді | N / A | N / A |

| 206.189.28[.]199 | N / A | DigitalOcean, LLC | N / A | N / A |

| 207.148.81[.]119 | N / A | Компанія Константа, ТОВ | N / A | N / A |

| 207.180.241[.]186 | N / A | Контабо ГмбХ | N / A | N / A |

| 209.97.163[.]214 | N / A | DigitalOcean, LLC | N / A | N / A |

| 209.126.98[.]206 | N / A | GoDaddy.com, LLC | N / A | N / A |

| 210.57.209[.]142 | N / A | Андрі Тамтріджанто | N / A | N / A |

| 212.24.98[.]99 | N / A | Інтернет-візія | N / A | N / A |

| 213.239.212[.]5 | N / A | Hetzner Online GmbH | N / A | N / A |

| 213.241.20[.]155 | N / A | Контактна особа Netia Telekom SA | N / A | N / A |

| 217.182.143[.]207 | N / A | ОВГ САС | N / A | N / A |

Методи MITER ATT & CK

Ця таблиця була побудована за допомогою версія 12 техніки MITRE ATT&CK enterprise.

| Тактика | ID | ІМ'Я | Опис |

|---|---|---|---|

| Розвідка | T1592.001 | Збір інформації про хост-жертву: обладнання | Emotet збирає інформацію про апаратне забезпечення скомпрометованої машини, наприклад рядок бренду ЦП. |

| T1592.004 | Зберіть інформацію про хост-жертву: конфігурації клієнта | Emotet збирає інформацію про конфігурацію системи, наприклад IPCONFIG / все та SystemInfo команди. | |

| T1592.002 | Збір інформації про хост-жертву: програмне забезпечення | Emotet виводить список запущених процесів. | |

| T1589.001 | Зберіть інформацію про особу жертви: облікові дані | Emotet розгортає модулі, які можуть викрадати облікові дані з браузерів і програм електронної пошти. | |

| T1589.002 | Зберіть інформацію про особу жертви: адреси електронної пошти | Emotet розгортає модулі, які можуть отримувати адреси електронної пошти з програм електронної пошти. | |

| Розвиток ресурсів | T1586.002 | Компрометовані облікові записи: облікові записи електронної пошти | Emotet компрометує облікові записи електронної пошти та використовує їх для поширення спаму. |

| T1584.005 | Компрометована інфраструктура: ботнет | Emotet компрометує численні сторонні системи для створення ботнету. | |

| T1587.001 | Розвивайте можливості: шкідливі програми | Emotet складається з кількох унікальних модулів і компонентів шкідливого програмного забезпечення. | |

| T1588.002 | Отримати можливості: Інструмент | Emotet використовує інструменти NirSoft для викрадення облікових даних із заражених машин. | |

| Початковий доступ | T1566 | Фішинг | Emotet надсилає фішингові електронні листи зі шкідливими вкладеннями. |

| T1566.001 | Фішинг: вкладення Spearphishing | Emotet надсилає електронні листи зі зловмисними вкладеннями. | |

| Виконання | T1059.005 | Інтерпретатор команд і сценаріїв: Visual Basic | Було помічено, що Emotet використовує документи Microsoft Word, які містять шкідливі макроси VBA. |

| T1204.002 | Виконання користувача: шкідливий файл | Emotet покладається на те, що користувачі відкривають шкідливі вкладення електронної пошти та виконують вбудовані скрипти. | |

| Ухилення від захисту | T1140 | Деобфускація/декодування файлів або інформації | Модулі Emotet використовують зашифровані рядки та замасковані контрольні суми імен функцій API. |

| T1027.002 | Заплутані файли або інформація: пакет програмного забезпечення | Emotet використовує спеціальні пакувальники для захисту своїх корисних навантажень. | |

| T1027.007 | Обфусковані файли або інформація: динамічне вирішення API | Emotet вирішує виклики API під час виконання. | |

| Доступ до облікових даних | T1555.003 | Облікові дані зі сховищ паролів: облікові дані з веб-браузерів | Emotet отримує облікові дані, збережені у веб-браузерах, зловживаючи програмою WebBrowserPassView NirSoft. |

| T1555 | Облікові дані зі сховищ паролів | Emotet здатний викрадати паролі з програм електронної пошти, зловживаючи програмою NirSoft MailPassView. | |

| COLLECTION | T1114.001 | Колекція електронної пошти: локальна колекція електронної пошти | Emotet викрадає електронні листи з програм Outlook і Thunderbird. |

| Управління та контроль | T1071.003 | Протокол прикладного рівня: поштові протоколи | Emotet може надсилати шкідливі електронні листи через SMTP. |

| T1573.002 | Зашифрований канал: асиметрична криптографія | Emotet використовує ключі ECDH для шифрування трафіку C&C. | |

| T1573.001 | Зашифрований канал: Симетрична криптографія | Emotet використовує AES для шифрування трафіку C&C. | |

| T1571 | Нестандартний порт | Відомо, що Emotet спілкується через нестандартні порти, такі як 7080. |

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoData.Network Vertical Generative Ai. Додайте собі сили. Доступ тут.

- PlatoAiStream. Web3 Intelligence. Розширення знань. Доступ тут.

- ПлатонЕСГ. Автомобільні / електромобілі, вуглець, CleanTech, Енергія, Навколишнє середовище, Сонячна, Поводження з відходами. Доступ тут.

- BlockOffsets. Модернізація екологічної компенсаційної власності. Доступ тут.

- джерело: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- : має

- :є

- : ні

- :де

- $UP

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 234

- 24

- 50

- 7

- 70

- 75

- 77

- 8

- 9

- 91

- 98

- a

- Здатний

- МЕНЮ

- зловживання

- зловживання

- доступ до

- Рахунки

- Achieve

- визнаний

- Набуває

- дію

- активний

- діяльності

- діяльність

- насправді

- додавати

- Додатковий

- адреси

- Додає

- Перевага

- реклама

- AES

- Африка

- після

- спрямований

- алгоритм

- Alibaba

- ВСІ

- дозволяти

- вже

- Також

- альтернатива

- хоча

- серед

- an

- аналіз

- та

- Інший

- будь-який

- крім

- API

- з'явився

- додаток

- застосування

- підхід

- квітня

- APT

- архітектура

- архів

- ЕСТЬ

- навколо

- AS

- At

- атака

- нападки

- authors

- Проспект

- уникає

- назад

- Banking

- база

- BE

- стали

- оскільки

- було

- перед тим

- початок

- поведінка

- за

- між

- упереджений

- більший

- Блокувати

- Блог

- обидва

- ботнет

- марка

- приносити

- широкосмуговий

- браузер

- браузери

- побудований

- але

- button

- by

- обчислювати

- call

- званий

- Виклики

- прийшов

- Кампанія

- Кампанії

- CAN

- не може

- можливості

- здатний

- карта

- Cards

- carried

- КПП

- Центр

- ланцюг

- зміна

- змінилися

- Зміни

- Канал

- Chrome

- браузер Chrome

- клацання

- клієнт

- CO

- код

- спільний

- збирати

- збір

- Колумбія

- Колорадо

- COM

- комбінований

- Приходити

- повернення

- приходить

- спілкуватися

- Комунікація

- зв'язку

- Компанії

- компанія

- взаємодоповнюючі

- повністю

- Компоненти

- компроміс

- Компрометація

- комп'ютер

- Комп'ютерна безпека

- комп'ютери

- конфігурація

- підтвердити

- підключений

- вважається

- складається

- постійна

- контакт

- Наші контакти

- містити

- містяться

- зміст

- зміст

- триває

- контроль

- розмови

- узгоджений

- Corp

- країни

- створений

- створює

- Повноваження

- кредит

- кредитна картка

- Кредитні карти

- криптографічні

- криптографія

- В даний час

- крива

- виготовлений на замовлення

- кіберзлочинності

- дані

- Database

- Дата

- дефолт

- оборонний

- доставляти

- розгортання

- розгорнути

- розгортає

- Незважаючи на

- виявлено

- Виявлення

- прилади

- DID

- різниця

- різний

- важкий

- цифровий

- інвалід

- відмітний

- розповсюдження

- документ

- документація

- робить

- Ні

- вниз

- скачати

- Падіння

- два

- під час

- динамічний

- кожен

- Рано

- край

- Ефективний

- ефективність

- ефективний

- зусилля

- елемент

- Еліптичних

- повідомлення електронної пошти

- вбудований

- зашифрованих

- кінець

- Машинобудування

- підприємство

- епохи

- Дослідження ESET

- особливо

- Європол

- Навіть

- Події

- Кожен

- все

- еволюціонували

- перевершувати

- обмін

- виключений

- виключно

- виконання

- виконання

- існуючий

- пояснення

- витяг

- Виписки

- відсутності

- сімей

- сім'я

- особливість

- зворотний зв'язок

- Поля

- Рисунок

- філе

- Файли

- остаточний

- знайти

- Перший

- недоліки

- потік

- Сфокусувати

- увагу

- потім

- після

- для

- форма

- формат

- Безкоштовна

- часто

- від

- функція

- функціональність

- далі

- Крім того

- майбутнє

- гра

- GmBH

- Google Chrome

- графік

- Графічний

- великий

- Group

- було

- сталося

- апаратні засоби

- Мати

- прихований

- історично

- хіт

- Авуари

- господар

- ГАРЯЧА

- Як

- Однак

- HTTPS

- Особистість

- if

- реалізація

- реалізовані

- поліпшений

- поліпшення

- in

- неактивний

- включені

- У тому числі

- Дохід

- податок на прибуток

- осіб

- Індонезія

- промисловість

- інформація

- Інфраструктура

- Запити

- установка

- інструкції

- Інтелект

- призначених

- взаємопов'язані

- цікавий

- внутрішній

- Податкова служба

- Міжнародне покриття

- інтернет

- в

- викликали

- IRS

- IT

- Італія

- ЙОГО

- січень

- січня

- 2021 січня

- Japan

- jp

- липень

- просто

- тримати

- ключ

- ключі

- відомий

- останній

- пізніше

- запущений

- шар

- вести

- найменш

- законний

- бібліотека

- життя

- як

- обмеженою

- пов'язаний

- список

- LLC

- місцевий

- розташований

- журнал

- каротаж

- подивитися

- виглядає як

- подивився

- шукати

- ВИГЛЯДИ

- серія

- ТОВ

- машина

- Машинки для перманенту

- Macro

- макроси

- made

- головний

- головним чином

- підтримувати

- основний

- РОБОТИ

- шкідливих програм

- управляє

- багато

- березня

- Може..

- механізм

- член

- члени

- повідомлення

- повідомлення

- метод

- Мексика

- Microsoft

- може бути

- незначний

- Модулі

- Модулі

- гроші

- моніторинг

- більше

- більш ефективний

- найбільш

- переміщення

- множинний

- ім'я

- Названий

- Імена

- мережу

- Нові

- новітній

- наступний

- вузли

- Помітний

- Листопад

- листопад 2021

- зараз

- номера

- численний

- nxt

- спостерігати

- перешкода

- отриманий

- океан

- жовтень

- of

- Пропозиції

- Office

- часто

- on

- ONE

- онлайн

- тільки

- відкритий

- відкриття

- працювати

- операційний

- операція

- Оператори

- or

- порядок

- замовлень

- організації

- спочатку

- Інше

- інші

- наші

- Результати

- прогноз

- вихід

- сторінка

- частина

- частини

- Пароль

- Паролі

- Люди

- phishing

- місце

- plato

- Інформація про дані Платона

- PlatoData

- будь ласка

- точок

- потенційно

- дорогоцінний

- поширений

- попередній

- раніше

- первинний

- приватний

- ймовірно

- Оброблено

- процеси

- обробка

- профіль

- прибутковий

- захист

- захищений

- захист

- протокол

- громадськість

- відкриті ключі

- опублікований

- мета

- put

- Квартал

- запити

- Оперативна пам'ять

- реальний

- насправді

- отримано

- одержувачів

- відновлення

- червоний

- райони

- випущений

- покладаючись

- залишатися

- залишається

- Вилучено

- видалення

- відповісти

- Звіти

- дослідження

- Дослідники

- ресурси

- REST

- результат

- повертати

- revenue

- Роль

- Прокат

- розгортання

- RSA

- Чутки

- прогін

- біг

- s

- сейф

- то ж

- пісочниці

- схема

- scripts

- другий

- seconds

- безпеку

- побачити

- мабуть

- бачив

- послати

- відправника

- посилає

- посланий

- служить

- обслуговування

- Послуги

- комплект

- загальні

- показаний

- значний

- істотно

- аналогічний

- з

- один

- Розмір

- трохи відрізняється

- сповільнювати

- So

- соціальна

- Соціальна інженерія

- Софтвер

- проданий

- деякі

- Хтось

- що в сім'ї щось

- Source

- Південь

- Південна Африка

- Іспанія

- спам

- конкретно

- поширення

- Поширення

- Спреди

- почалася

- Починаючи

- стан

- Штати

- крадеться

- Крок

- вкрали

- зберігати

- магазинів

- рядок

- сильний

- структура

- боротьба

- тема

- Згодом

- Успішно

- такі

- пропонувати

- Запропонує

- літо

- переключено

- система

- Systems

- таблиця

- взяття

- Мета

- цільове

- цілі

- податок

- методи

- Технологія

- телеком

- сказати

- Тестування

- Таїланд

- Дякую

- Що

- Команда

- Майбутнє

- інформація

- Держава

- світ

- їх

- Їх

- самі

- потім

- Там.

- Ці

- вони

- третій

- третя сторона

- це

- ті

- хоча?

- загроза

- загрози

- три

- через

- Таким чином

- час

- Терміни

- times

- до

- разом

- інструмент

- інструменти

- топ

- тема

- трек

- Відстеження

- торгові площі

- трафік

- Trend

- Тенденції

- троянець

- правда

- Довіряйте

- два

- розуміти

- В процесі роботи

- створеного

- United

- Сполучені Штати

- Майбутні

- Оновити

- оновлений

- оновлення

- оновлення

- us

- USA

- використання

- використовуваний

- користувач

- користувачі

- використовує

- використання

- зазвичай

- відпустку

- значення

- VBA

- Ve

- перевірка

- перевірити

- версія

- дуже

- через

- Жертва

- жертви

- вид

- візит

- попередження

- було

- способи

- we

- Web

- Веб-браузери

- ДОБРЕ

- пішов

- були

- Що

- коли

- Чи

- який

- ВООЗ

- чому

- широко

- волі

- з

- слово

- працює

- світ

- світовий

- вартість

- б

- рік

- ще

- зефірнет

- Zip