ہیکرز نے 2022 میں پہلے سے کہیں زیادہ ڈی سنٹرلائزڈ فنانس (DeFi) پلیٹ فارمز سے زیادہ کرپٹو کرنسی چوری کی۔

تازہ ترین، ڈیفروسٹ فنانس، آیا کرپٹو سرمایہ کاروں کے لیے کرسمس کے ڈراؤنے خواب کے طور پر، ان کے 12 ملین ڈالر کی رقم کا صفایا کرنا۔

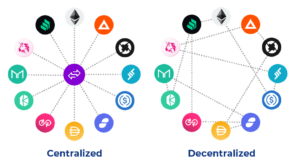

DeFi پلیٹ فارمز پر زیادہ تر ہیک سیکیورٹی کی خلاف ورزیوں اور کوڈ کے استحصال کے ذریعے ہوتے ہیں۔ وہ پروجیکٹ جو رگ پل گھوٹالے بنتے ہیں ان میں سیکیورٹی کے سنگین مسائل ہوتے ہیں جن کو پھسلنے کی اجازت دی گئی ہے، یا شاید، جان بوجھ کر پتہ نہیں چل سکا۔ اسی طرح کے خطرات کو روکنے کے لیے، DeFi سیکیورٹی آڈٹ اہم ہیں۔

یہاں ہم ان آڈٹ کے بارے میں مزید معلومات حاصل کریں گے، یہ کیسے کیے جاتے ہیں، اور کیا خود سے ڈی فائی آڈٹ چلانا ممکن ہے۔

ڈی ایف آئی سیکیورٹی آڈٹ کیا ہے؟

DeFi پروجیکٹس کو پیچیدہ، خود کار طریقے سے انجام دینے والے سمارٹ معاہدوں کے طور پر لاگو کیا جاتا ہے، اکثر شفاف اور اوپن سورس۔ وہ دو فریقوں کے درمیان قانونی معاہدوں کے طور پر کام کرتے ہیں۔ اور چونکہ کوئی مرکزی ادارہ ان کے پیچھے نہیں ہے، یہاں تک کہ سمارٹ معاہدوں میں ایک چھوٹا سا بگ بھی ناقابل واپسی نتائج کا باعث بن سکتا ہے۔

اس کا مطلب ہے کہ سمارٹ معاہدوں میں غلطیوں کی کوئی گنجائش نہیں ہونی چاہیے۔ DeFi سمارٹ کنٹریکٹ سیکورٹی آڈٹ اس بات کو یقینی بنانے کے لیے ہیں۔

سیکیورٹی آڈٹ سمارٹ معاہدوں کے کوڈ کی جانچ پڑتال کرتے ہیں اور یہ معاہدوں کی شرائط و ضوابط کو کس طرح بنیاد بناتا ہے۔ تفصیلی تجزیہ کوڈ میں ممکنہ حفاظتی خامیوں، خلاف ورزیوں اور سسٹم کی خرابیوں کی تلاش کرتا ہے، اس لیے اس کا فائدہ نہیں اٹھایا جا سکتا۔

سیکیورٹی آڈٹ، جو عام طور پر فریق ثالث کے ذریعے کیے جاتے ہیں، منصوبوں کی حفاظت اور اعتبار کو یقینی بنانے اور صحت مند DeFi ماحولیاتی نظام کو برقرار رکھنے کے لیے بہت ضروری ہیں۔

سکیمرز رگ پل کے لیے سمارٹ کنٹریکٹس کا استحصال کیسے کرتے ہیں؟

رگ پل ایک قسم کا ایگزٹ اسکام ہے جو ایک سادہ ماڈل میں چلتا ہے: ڈیولپرز ایک جائز نظر آنے والا ڈی فائی پروٹوکول بناتے ہیں، اسے چلاتے اور فروغ دیتے ہیں جب تک کہ پروجیکٹ کافی لیکویڈیٹی کو اپنی طرف متوجہ نہ کر لے، پھر فنڈز نکال کر غائب ہو جائیں۔

ٹھیک ہے، ہمیشہ نہیں. کبھی کبھار، رگ پل سکیمرز ہیکرز پر لیکویڈیٹی چوری کرنے کا الزام لگاتے ہیں اور اگلی بار تک کاروبار میں رہتے ہیں۔

حملے کو نافذ کرنے کے لیے، سکیمرز سمارٹ معاہدوں میں بدنیتی پر مبنی کوڈ شامل کرتے ہیں۔ وہ سرمایہ کاروں کو فروخت کرنے سے روکنے کے لیے ان میں ترمیم کرتے ہیں: زیادہ سے زیادہ (100%) سیلنگ فیس مقرر کریں، ٹوکن مالکان کو بلیک لسٹ کریں، اور صارفین کی رقم کو ایک معاہدے میں بند کریں۔

کچھ سمارٹ معاہدوں میں ان میں بدنیتی پر مبنی "بیک ڈور" کوڈ کرنا شامل ہوتا ہے، جو ڈویلپرز کو لیکویڈیٹی واپس لینے کی اجازت دیتا ہے۔

زیادہ تر وقت، ترمیم شدہ سمارٹ معاہدوں کی سیکورٹی آڈیٹرز کے ذریعے تصدیق نہیں کی جاتی ہے اور عوام کی نظروں سے پوشیدہ رہتے ہیں۔ چونکہ زیادہ تر آن چین معاہدے عوامی طور پر دستیاب ہیں، اس لیے شفافیت کا فقدان ہے۔ GitHub کے سرخ پرچم ہو سکتا ہے.

یہ کیسے چیک کریں کہ آیا ڈی ایف آئی سمارٹ کنٹریکٹ محفوظ ہے۔

بلاک چین اور سمارٹ کنٹریکٹ انڈسٹری اب بھی نسبتاً جوان ہے، اور اسی طرح سمارٹ کنٹریکٹس آڈٹ کا شعبہ بھی ہے۔ متعدد فرمیں سمارٹ کنٹریکٹ سیکیورٹی آڈٹ میں مہارت رکھتی ہیں، اپنے ٹولز تیار کرتی ہیں اور اپنی جانکاری کو تشکیل دیتی ہیں۔

اسمارٹ کنٹریکٹ سیکیورٹی انڈسٹری کے معیارات اور بہترین طریقہ کار تیار ہو رہے ہیں۔ اس کے باوجود، DeFi آڈٹ انڈسٹری کے کھلاڑیوں کے ذریعہ کچھ خوبصورت معیاری آڈٹ طریقے استعمال کیے جاتے ہیں۔

عام طور پر ان کی تحقیقات سمارٹ معاہدے کی تشخیص سے شروع ہوتی ہیں۔ آڈیٹر ممکنہ خطرات اور حفاظتی خصوصیات کا اندازہ لگانے کے لیے وائٹ پیپر، کاروباری منطق، اور DeFi پروٹوکول کی تکنیکی تفصیلات کا تجزیہ کرتا ہے۔

پھر وہ اپنی توجہ سمارٹ کنٹریکٹ کے کوڈ کی طرف مبذول کراتے ہیں۔ یہ تب ہوتا ہے جب کوڈ کا جائزہ اور تجزیہ شروع ہوتا ہے۔

آڈیٹرز مختلف سطحوں کی کمزوریوں کی تلاش میں کوڈ لائن کا بذریعہ لائن معائنہ کرتے ہیں: وہ اہم جن کے نتیجے میں لیکویڈیٹی لیک ہو سکتی ہے۔ درمیانے درجے کا، جو سمارٹ کنٹریکٹ کو جزوی طور پر نقصان پہنچا سکتا ہے۔ اور نچلی سطح کے مسائل، جو معاہدے کی سیکیورٹی کو کم سے کم متاثر کرتے ہیں۔

وہ متعدد آڈٹ تکنیکوں کو تعینات کرتے ہیں، بشمول خودکار اور دستی تجزیہ۔ دونوں کے اپنے فوائد اور نقصانات ہیں۔

ایک خودکار سیکیورٹی آڈٹ کا مطلب ہے کوڈ کو خودکار تجزیہ سافٹ ویئر کے ساتھ اسکین کرنا، جو معلوم کمزوریوں کے ڈیٹا بیس کے خلاف کیڑے تلاش کرتا ہے اور کوڈ میں ان کے درست مقام کی نشاندہی کرتا ہے۔

سافٹ ویئر پر مبنی آڈٹ عام طور پر دستی تجزیہ سے پہلے ان غلطیوں کا پتہ لگانے کے لیے کیا جاتا ہے جنہیں انسان نظر انداز کر سکتے ہیں۔ یہ تیز اور کم وقت طلب ہے، لیکن ایک ہی وقت میں، ہو سکتا ہے کہ یہ ہمیشہ سیاق و سباق سے آگاہ نہ ہو اور اس طرح بعض خطرات سے محروم رہ جائے۔

دستی کوڈ کا تجزیہ سمارٹ کنٹریکٹ آڈیٹنگ میں بادشاہ ہے اور یہ ایک جامع اور درست سمارٹ کوڈ سیکیورٹی آڈٹ کا سب سے اہم حصہ ہے۔ یہ کم از کم دو الگ الگ ماہرین کے ذریعہ کیا جاتا ہے جو کوڈ لائن کا بذریعہ لائن معائنہ کرتے ہیں۔

مقصد اس بات کی تصدیق کرنا ہے کہ پروجیکٹ کی تفصیلات میں موجود ہر تفصیل کو سمارٹ کنٹریکٹ میں لاگو کیا گیا ہے اور یہ کہ کوئی بھی چیز اس کے اصل مطلوبہ رویے کی خلاف ورزی نہیں کرتی ہے۔

آڈیٹرز غیر ارادی، غیر متوقع رویے، اہم حفاظتی مسائل، اور دوبارہ داخلے، ڈیٹا میں ہیرا پھیری، فلیش لون، اور دیگر ہیرا پھیری جیسی کمزوریوں کے لیے کوڈ کی چھان بین کرتے ہیں جو اسمارٹ کنٹریکٹ دوسروں کے ساتھ تعامل کے دوران لاگو کیے جا سکتے ہیں۔

اس کے علاوہ، دستی آڈٹ اس بات کا اندازہ کرنے کے لیے نقلیں چلاتے ہیں کہ DeFi پروجیکٹ کا سمارٹ کنٹریکٹ نامعلوم خطرات کا کتنا اچھا جواب دیتا ہے اور یہ ان کے خلاف اپنا دفاع کرنے میں کتنا قابل ہے۔

دستی کوڈ کے تجزیے کے آخری حصے میں، آڈیٹر سمارٹ کنٹریکٹ کی منطق کا پروجیکٹ کے وائٹ پیپر میں اس کی تفصیل کے ساتھ موازنہ کرتا ہے۔

ایک بار جب تمام کمزوریوں کی نشاندہی اور ان کو ٹھیک کر لیا جاتا ہے، تو آڈیٹرز اس بات کو یقینی بنانے کے لیے کہ سمارٹ کوڈ توقع کے مطابق چلتا ہے، دوہری جانچ کا عمل چلاتے ہیں۔

آخر میں، سیکورٹی آڈٹ مکمل ہونے کے بعد، آڈیٹرز ایک جامع رپورٹ تیار کرتے ہیں۔ یہ وہ جگہ ہے جہاں انہوں نے جو کچھ دریافت کیا اس پر تفصیلی رائے فراہم کرتے ہیں۔ عام طور پر ان کی رپورٹ سفارشات کے ساتھ آتی ہے کہ کس طرح پراجیکٹ کی سیکیورٹی کو کم کرنے کے لیے کوڈ کی کمزوریوں کا پتہ لگایا جا سکتا ہے۔

کیا چیز یقینی بناتی ہے کہ سمارٹ کنٹریکٹ آڈٹ پروفیشنل ہے؟

سمارٹ معاہدے نسبتاً نئی اختراع ہیں۔ ان کے حفاظتی معیارات اسی کے مطابق تیار ہو رہے ہیں۔ اس کا مطلب ہے کہ کوئی سنہری اصول مکمل سمارٹ کنٹریکٹ کی حفاظت کی ضمانت نہیں دیتا۔

مزید یہ کہ، تمام سمارٹ کنٹریکٹ آڈیٹنگ فرمیں ایک جیسی نہیں ہیں، اور تمام آڈٹ حفاظت کی ضمانت نہیں دیتے ہیں۔ آڈیٹرز کے پاس مہارت کی مختلف سطحیں، مختلف اہداف اور مختلف اخراجات ہوسکتے ہیں۔

اس حقیقت کا ذکر کرنے کی ضرورت نہیں ہے کہ مارکیٹ خاکے بنانے والے ڈویلپرز سے بھری ہوئی ہے جو جعلی آڈٹ کرتے ہیں اور پھر بھی ایک معزز کمپنی کے نام سے فائدہ اٹھاتے ہیں۔ ایک سال سے بھی زیادہ عرصہ قبل بلاک چین سیکیورٹی اور ڈیٹا اینالیٹکس کمپنی پیکشیلڈ کے ساتھ ایسا ہی ہوا۔

کرپٹو کرنسی کی جگہ میں اس طرح کے حالات کافی عام ہیں۔ وہ ایک جائز اور قابل احترام آڈیٹر کا نام لیتے ہیں اور اسے اپنے وائٹ پیپر میں ڈالتے ہیں کہ ان کا پروٹوکول آڈٹ ہوا ہے۔

اس طرح کے معاملات سے بچنے کا واحد طریقہ آڈیٹر کے اصل چینلز پر تصدیق کی جانچ کرنا ہے۔ اگر کوئی نہیں ہے تو، امکان ہے کہ آڈیٹر کا نام چوری ہو گیا ہے۔

ہمیشہ اس کے کلائنٹ پورٹ فولیو کو چیک کریں کہ آیا آڈیٹر ٹھوس اور معتبر ہے یا نہیں۔ اپنے تجربے کے ریکارڈ کی تصدیق کرنے کے لیے کیسز کو گوگل کریں، اور چیک کریں کہ آیا آڈٹ شدہ پروجیکٹس میں سے کسی کو رگ پل یا دیگر حملوں کا سامنا کرنا پڑا ہے۔

کیا آپ خود کوڈ آڈٹ کر سکتے ہیں؟

کرپٹو اسپیس میں بہت سے ہیکس اور رگ پل کے ساتھ، یہ تصور کرنا آسان نہیں ہے کہ DeFi پروجیکٹس کو مزید تفصیل سے دیکھے بغیر محفوظ ہیں۔ سمارٹ کنٹریکٹ آڈٹ حفاظت کی ایک اہم تہہ فراہم کرتے ہیں۔

تاہم، یہاں تک کہ سب سے زیادہ پیشہ ور افراد اس بات کی ضمانت نہیں دیتے ہیں کہ ڈی فائی پروجیکٹ بالکل بگ فری ہے۔ سمارٹ معاہدے پیچیدہ ہیں۔ انہیں تفصیلی اور جامع تجزیہ، مہارت، اوزار، اور سب سے اہم بات، ایک سے زیادہ آنکھوں کی ضرورت ہوتی ہے۔

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://dailycoin.com/how-auditors-detect-defi-rug-pull-scam/

- 11

- 2022

- a

- ہمارے بارے میں

- بالکل

- اس کے مطابق

- درست

- ایکٹ

- اس کے علاوہ

- پر اثر انداز

- کے بعد

- کے خلاف

- معاہدے

- تمام

- کی اجازت دیتا ہے

- ہمیشہ

- تجزیہ

- تجزیاتی

- تجزیہ کرتا ہے

- اور

- حملہ

- حملے

- توجہ

- متوجہ

- آڈٹ

- آڈٹ

- آڈیٹنگ

- آڈیٹنگ فرمیں

- آڈیٹرز

- آڈٹ

- آٹومیٹڈ

- دستیاب

- اس سے پہلے

- پیچھے

- کیا جا رہا ہے

- فائدہ

- BEST

- بہترین طریقوں

- کے درمیان

- blockchain

- بلاکچین سیکیورٹی

- خلاف ورزیوں

- بگ کی اطلاع دیں

- کیڑوں

- کاروبار

- نہیں کر سکتے ہیں

- صلاحیت رکھتا

- مقدمات

- مرکزی

- کچھ

- مشکلات

- چینل

- چیک کریں

- کرسمس

- کلائنٹ

- کوڈ

- کوڈ کا جائزہ

- کوڈنگ

- کامن

- کمپنی کے

- مکمل

- پیچیدہ

- وسیع

- حالات

- سلوک

- خامیاں

- نتائج

- سیاق و سباق

- کنٹریکٹ

- معاہدے

- اخراجات

- سکتا ہے

- تخلیق

- اعتبار

- اہم

- اہم

- کرپٹو

- کریپٹو سرمایہ کار

- crypto جگہ

- cryptocurrency

- اعداد و شمار

- ڈیٹا تجزیات

- ڈیٹا بیس

- مہذب

- وکندریقرت خزانہ

- وکندریقرت فنانس (DeFi)

- کا دفاع

- ڈی ایف

- Defi پلیٹ فارم

- defi منصوبوں

- ڈیفی پروٹوکول

- ڈی فائی سیکیورٹی

- تعیناتی

- تفصیل

- کے باوجود

- تفصیل

- تفصیلی

- پتہ چلا

- ترقی

- ڈویلپرز

- اس Dex

- مختلف

- غائب ہو

- دریافت

- ماحول

- کافی

- کو یقینی بنانے کے

- یقینی بناتا ہے

- کو یقینی بنانے ہے

- ہستی

- نقائص

- تخمینہ

- اندازہ

- تشخیص

- بھی

- کبھی نہیں

- تیار ہوتا ہے

- باہر نکلیں

- خارجی اسکام

- توقع

- تجربہ

- مہارت

- ماہرین

- دھماکہ

- استحصال کیا۔

- استحصال

- بیرونی

- آنکھ

- آنکھیں

- تیز تر

- خصوصیات

- فیس

- آراء

- فائنل

- کی مالی اعانت

- مل

- فرم

- مقرر

- فلیش

- فلیش لون

- خامیوں

- سے

- مکمل

- فنڈز

- مقصد

- اہداف

- گولڈن

- گوگل

- اس بات کی ضمانت

- ضمانت دیتا ہے

- ہیکروں

- hacks

- ہو

- ہوا

- صحت مند

- پوشیدہ

- کس طرح

- HTTPS

- انسان

- کی نشاندہی

- شناخت

- پر عملدرآمد

- عملدرآمد

- in

- سمیت

- صنعت

- صنعت کے معیار

- جدت طرازی

- انٹرایکٹو

- تحقیقات

- سرمایہ

- شامل

- مسائل

- IT

- خود

- بادشاہ

- جانا جاتا ہے

- نہیں

- تازہ ترین

- شروع

- پرت

- قیادت

- لیک

- قانونی

- علامہ

- سطح

- لائن

- لیکویڈیٹی

- قرض

- محل وقوع

- تلاش

- دستی

- بہت سے

- مارکیٹ

- میکس

- کا مطلب ہے کہ

- طریقوں

- شاید

- دس لاکھ

- تخفیف کریں

- ماڈل

- نظر ثانی کی

- قیمت

- زیادہ

- سب سے زیادہ

- نام

- تقریبا

- نئی

- اگلے

- تعداد

- متعدد

- آن چین

- ایک

- اوپن سورس

- چل رہا ہے

- اصل

- اصل میں

- دیگر

- دیگر

- مالکان

- حصہ

- جماعتوں

- پیک شیلڈ۔

- پلیٹ فارم

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- کھلاڑی

- پورٹ فولیو

- ممکن

- ممکنہ

- طریقوں

- تیار

- خوبصورت

- کی روک تھام

- عمل

- پیشہ ورانہ

- منصوبے

- منصوبوں

- کو فروغ دینا

- پیشہ

- پروٹوکول

- فراہم

- عوامی

- عوامی طور پر

- ھیںچتی

- مقصد

- ڈال

- سفارشات

- ریکارڈ

- ریڈ

- نسبتا

- رپورٹ

- قابل بھروسہ

- کی ضرورت

- قابل احترام

- نتیجہ

- کا جائزہ لینے کے

- خطرات

- کمرہ

- قالین پل

- قالین کھینچنے کے گھوٹالے

- قالین ھیںچتی ہے

- حکمرانی

- رن

- محفوظ

- سیفٹی

- اسی

- دھوکہ

- سکیمرز

- گھوٹالے

- سکیننگ

- شعبے

- سیکورٹی

- سیکورٹی آڈٹ

- سیکیورٹی آڈٹ

- سیکیورٹی کی خلاف ورزی

- فروخت

- سنگین

- مقرر

- شکل

- منتقل

- ہونا چاہئے

- اسی طرح

- سادہ

- بعد

- مہارت

- سلائیڈ

- چھوٹے

- ہوشیار

- سمارٹ معاہدہ

- سمارٹ کنٹریکٹ آڈٹ۔

- اسمارٹ کنٹریکٹ سیکیورٹی

- سمارٹ معاہدہ

- So

- سافٹ ویئر کی

- ٹھوس

- کچھ

- خلا

- مہارت

- تصریح

- معیار

- معیار

- شروع کریں

- رہنا

- ابھی تک

- چرا لیا

- چوری

- کے نظام

- لے لو

- ٹیکنیکل

- تکنیک

- شرائط

- شرائط و ضوابط

- ۔

- ان

- تھرڈ

- تیسرے فریقوں

- خطرات

- کے ذریعے

- وقت

- وقت لگتا

- کرنے کے لئے

- ٹوکن

- ٹوکن

- اوزار

- کل

- شفافیت

- شفاف

- عام طور پر

- غیر متوقع

- Uniswap

- عام طور پر

- تصدیق

- اس بات کی تصدیق

- خلاف ورزی

- اہم

- نقصان دہ

- کیا

- چاہے

- جس

- جبکہ

- Whitepaper

- مسح

- دستبردار

- بغیر

- سال

- تم

- نوجوان

- اپنے آپ کو

- زیفیرنیٹ