غیر متناسب خفیہ کاری اور یہ کیسے کام کرتا ہے پر ایک تفصیلی گائیڈ

-

QuillAudits ٹیم

- جولائی 6، 2022

کی میز کے مندرجات

ہم اس وقت ہیں جہاں ڈیٹا سب سے زیادہ قیمتی ہے۔ بلاکچین کے ذریعے ڈیٹا کی منتقلی، جو خود مختار طور پر کام کرتی ہے، ایک چیلنج کا سوال ہے۔

اس مسئلے کو حل کرنے کے لیے، خفیہ کاری کی تکنیکیں عمل میں آئیں جہاں ڈیٹا/پیغامات کو کچھ بے ترتیب حروف اور نمبروں میں انکرپٹ کیا جاتا ہے تاکہ وصول کنندہ کے ذریعے ان کو ڈکرپٹ کیا جا سکے۔ اس طرح، ڈیٹا محفوظ طریقے سے منتقل کیا جاتا ہے.

لیکن یہ خفیہ کاری اور خفیہ کاری کیسے ہوتی ہے؟ خفیہ کاری کی مختلف اقسام کیا ہیں، اور یہ تکنیک کیسے کام کرتی ہے؟

آئیے مرکزی حصے پر آتے ہیں اور تمام سوالات کے جوابات کو تفصیل سے دریافت کرتے ہیں۔

خفیہ کاری کی تعریف

ڈیٹا کی خفیہ کاری میں ریاضی کے اوزار یا الگورتھم کا استعمال شامل ہے۔ انہیں کہا جاتا ہے۔ کرپٹوگرافک الگورتھم جو سادہ متن پر پڑھنے کے قابل فارمیٹ میں کام کرتے ہیں اور انہیں سائفر ٹیکسٹ میں تبدیل کرتے ہیں۔

ایک سائفر ٹیکسٹ اصل پیغام کو حروف اور الفاظ کے بے ترتیب مجموعہ کے طور پر ظاہر کرتا ہے۔

یہ تحریریں اب انکرپٹڈ ہیں، اور موصول ہونے والے اختتام پر، صارف خصوصی کلیدوں کا استعمال کرتے ہوئے یہ پڑھ سکتا ہے کہ اصل پیغام کیا ہے۔

اسے ای میل میں خفیہ پیغام بھیجنے کے مترادف سمجھا جا سکتا ہے جسے بھیجنے والا ایک چابی سے لاک کر دیتا ہے۔ وصول کنندہ تک پہنچنے کے بعد، اصل پیغام کو پڑھنے کے لیے ایک اور کلید کا استعمال کرتے ہوئے پیغام کو دوبارہ کھولا جا سکتا ہے۔

یہ محفوظ ڈیٹا کی منتقلی کے لیے استعمال کردہ خفیہ کاری کا عمل ہے۔

آئیے انکرپٹنگ اور ڈکرپٹنگ میں استعمال ہونے والی پرائیویٹ اور پبلک کیز کے درمیان فرق معلوم کرتے ہیں۔

خفیہ کاری کی مختلف اقسام

خفیہ کاری کی تکنیک کی دو بڑی درجہ بندی،

ہم آہنگ خفیہ کاری۔

- انکرپشن اور ڈکرپشن سمیٹرک انکرپشن دونوں ایک ہی کلید کا استعمال کرتے ہوئے انجام دیے جاتے ہیں۔

- چونکہ ایک ہی کلید استعمال کی جاتی ہے، اس لیے جب ایک کلید سے سمجھوتہ کیا جاتا ہے تو یہ کم سیکیورٹی پیش کرتا ہے۔

- یہ پیغامات کو خفیہ کرنے کے لیے 120 یا 256 بٹ کلیدی لمبائی کا استعمال کرتا ہے۔

- وسائل کے کم استعمال کے ساتھ بڑا ڈیٹا منتقل کرنے کے لیے استعمال کیا جاتا ہے۔

غیر متناسب خفیہ کاری

- غیر متناسب خفیہ کاری میں ایک پیغام کو خفیہ کرنے اور ڈکرپٹ کرنے کے لیے دو الگ الگ کلیدیں شامل ہیں

- ڈیٹا سیکیورٹی زیادہ ہے۔

- یہ پیغامات کو خفیہ کرنے کے لیے 2048 بٹ کلیدی لمبائی کا استعمال کرتا ہے۔

- رفتار کم ہے اور بڑے ڈیٹا کو منتقل کرنے کے لیے مثالی نہیں ہے۔

جدید خفیہ کاری کی تکنیک کے بارے میں واضح تفہیم کے لیے، ہم غیر متناسب خفیہ کاری کے موضوع میں گہرا غوطہ لگائیں گے۔

غیر متناسب خفیہ کاری کیسے کام کرتی ہے؟

غیر متناسب خفیہ کاری نجی اور عوامی کلیدوں کا استعمال کرتی ہے، جو کہ ریاضی سے متعلق ہیں۔ عوامی کلید ہر کسی کے لیے قابل رسائی ہے جس کے ذریعے پیغامات کو خفیہ اور بھیجا جا سکتا ہے۔

ڈیٹا، ایک بار انکرپٹ ہونے کے بعد، صرف متعلقہ نجی کلید کے ساتھ ہی ان لاک کیا جا سکتا ہے۔ نجی کلید پر سمجھوتہ ڈیٹا لیک ہونے کا باعث بن سکتا ہے۔ اور اس طرح، صرف مجاز صارف/سرور جو نجی کلید رکھتا ہے معلومات تک رسائی حاصل کر سکتا ہے۔

پرائیویٹ کیز اس کے مضبوط اور محفوظ ہونے کے لیے واقعی بڑی لمبائی کی تعداد کی تاریں ہیں۔ وہ بہت زیادہ بے ترتیب پن کے ساتھ پیدا ہوتے ہیں کہ کسی بھی سپر کمپیوٹر کو پرائیویٹ کلید تلاش کرنے میں کئی سال لگ جاتے ہیں۔

غیر متناسب خفیہ کاری کا استعمال پارٹیوں کی توثیق کرنے، ڈیٹا انضمام وغیرہ کے لیے کیا جاتا ہے۔

ہم نجی اور عوامی کلید کی لمبائی پر ایک نظر ڈالیں گے۔

*عوامی کلید*

MIIBITANBgkqhkiG9w0BAQEFAAOCAQ4AMIIBCQKCAQBukNqMp3/zrntpyRhCwYxe

9IU3yS+SJskcIyNDs0pEXjWlctfSNEwmeEKG3944dsBTNdkb6GSF6EoaUe5CGXFA

y/eTmFjjx/qRoiOqPMUmMwHu0SZX6YsMQGM9dfuFBaNQwd6XyWufscOOnKPF5EkD

5rLiSNEqQEnoUvJb1LHiv/E36vi6cNc5uCImZ4vgNIHwtKfkn1Y+tv/EMZ1dZyXw

NN7577WdzH6ng4DMf5JWzUfkFIHqA2fcSGaWTXdoQFt6DnbqaO5c2kXFju5R50Vq

wl+7S46L4TYFcMNDeGW6iAFds+SMADG486X/CRBTtF4x59NU3vNoGhplLRLtyC4N

AgMBAAE=

*RSA نجی کلید*

MIIEoQIBAAKCAQBukNqMp3/zrntpyRhCwYxe9IU3yS+SJskcIyNDs0pEXjWlctfS

NEwmeEKG3944dsBTNdkb6GSF6EoaUe5CGXFAy/eTmFjjx/qRoiOqPMUmMwHu0SZX

6YsMQGM9dfuFBaNQwd6XyWufscOOnKPF5EkD5rLiSNEqQEnoUvJb1LHiv/E36vi6

cNc5uCImZ4vgNIHwtKfkn1Y+tv/EMZ1dZyXwNN7577WdzH6ng4DMf5JWzUfkFIHq

A2fcSGaWTXdoQFt6DnbqaO5c2kXFju5R50Vqwl+7S46L4TYFcMNDeGW6iAFds+SM

ADG486X/CRBTtF4x59NU3vNoGhplLRLtyC4NAgMBAAECggEALFprcZUX3PcXht4m

n1DpMIZCkphgPu7UKjdmRBg+KKLqPk6NiUN1cNE5TsWrbVcl27t0Np/JA3alk11e

iKGQLwAjds/ciLOGLrmuOPJb2/EGS3kXOpjzMJz7soILvdb/Jrw+wQEJ7WvwGNt5

Tz8+kxQOmnu/fIWBoHL1yiTOnzj8rOrJfGjwCWe4skeiTNVXoJ3oTyUp8vLlkeBb

YVOKaHtRVzE4qre6Jy0LelIu8OScpVBz6U9RW8p84eRuH28k6VVAMVd7ruSH0gLu

vcXjXnt6eLRka3Ww4KwA9ATD0oT0270FqebKmorvBv+DmWEjTTkSMfJz2wYN5Dcj

6lg1+QKBgQC6KDBR31573gU9SiilNFGaKL0qB1NbLnj2TL+964LB/bv+25AUKdcH

jJaE41kZWmxonLbxJI4ACTZd/9vXpAPOe1Wwp3r3kEyQsyARYFD7Pdai0DhsS9Mj

Y/hSL0i1cxE6EXY60cXzW4rrI1r7Nd6VCUlGpsOLVfaFR3xByA9JgwKBgQCYDF16

ornljNE8NMG6ojrtpL2pPqNuw4qMrqNOzne90w/ALK6pdTOQFToyRZoQfdVqY9jK

u0LceC6E37w7pX4UwE1zrmprWpBUWnvJhSnDcXcDtVqipqERQ5KPu3/eeyStd5L4

PfPbEWID4+6i9uC0ZQwBU3G41tGaWiaZ3NNlLwKBgEjgIspqX1qud+6ecXr7GFb5

S9SAOamgb8o8EXQQFohLBKWo3qaGGp/h8arkNaUvOPFbKGMOpGhvMtFpsG6izrqu

ncUiS4lO/CpJdWxYAFvawYPLb8s1g9p+8F98E0K1YTESVO6B4LR8Sc3zcVKWrCQ8

FmuKLVMGvBNBAOvfndxxAoGAWebFxuM8g2vVs4GGIrIVobnMoqt0uuNHopMH4GrY

Bhcrsvc4dt3jlQfYFy1sQOAGNhe/cW9zwyQUbWBUzfe2KtLheMriBYPQ3u95Tdg8

r2EBe+HZK17W0XxgxjeZDZVGRIL1FW6cJyWKDL7StOzARCmTBZ2vGhl6aYdwV31o

SOUCgYAwKJgVwTlhelBVl07w8BkqKjG+snnHMV3F36qmQ4+GCBBGaeNLU6ceBTvx

Cg3wZUiQJnDwpB3LCs47gLO2uXjKh7V452hACGIudYNa8Q/hHoHWeRE6mi7Y0QZp

zUKrZqp9pi/oZviMqDX88W06B12C8qFiUltFmhfPLJ9NJ3+ftg==

غیر متناسب خفیہ کاری کی ایپلی کیشنز

ڈیجیٹل دستخط

ڈیجیٹل دستخط ایک کرپٹوگرافک پروف سسٹم کے طور پر کام کرتے ہیں جو کہ میں اعتماد پیدا کرتا ہے۔ blockchain صارفین کے لیے یہ اس ذریعہ کو یقینی بناتا ہے جہاں سے پیغامات آتے ہیں، ڈیٹا سے چھیڑ چھاڑ کے امکان کو مسترد کرتے ہیں۔

ڈیجیٹل دستخط غیر متناسب خفیہ کاری کے ذریعہ بنائے جاتے ہیں جو ریاضی سے متعلقہ نجی اور عوامی کلیدوں کو محفوظ ہیش فنکشن کے ساتھ جوڑتے ہیں۔ اس طرح، یہ پیغام بھیجنے والے کی توثیق کرتا ہے اور اس بات کو یقینی بناتا ہے کہ ٹرانزٹ کے دوران ڈیٹا کو کسی بھی تبدیلی سے محفوظ رکھا جائے۔

یہ ڈیجیٹل دستخطوں میں استعمال ہوتے ہیں۔

- SSL/TSL سرٹیفکیٹایک معیاری ٹیکنالوجی جو ویب سائٹس کو محفوظ رکھتی ہے اور لین دین اور لاگ ان ڈیٹا کو محفوظ رکھتی ہے۔

- ذاتی تصدیقی سرٹیفکیٹ، جسے تنظیمیں ان ملازمین تک وسائل کو محدود کرنے کے لیے استعمال کرتی ہیں جو صرف دفتری آلات پر ان تک رسائی حاصل کر سکتے ہیں۔

غیر متناسب خفیہ کاری کے فوائد اور نقصانات

سیکیورٹی یہ لمبی چابیاں استعمال کرتا ہے جو 1024 یا 2048 بٹس ہیں جس کا مطلب ہے کہ چابیاں کے امتزاج کے 22048 امکانات ہیں۔ یہ لامحالہ غیر متناسب خفیہ کاری کے حفاظتی وصف کو نمایاں کرتا ہے۔

کلید کو اختتامی پوائنٹس تک محدود تقسیم کیا گیا: ہم آہنگی خفیہ کاری میں، صرف عوامی کلیدوں کو تقسیم کرنے کی ضرورت ہے جب مزید اختتامی پوائنٹس شامل ہوں۔ اس کے برعکس غیر متناسب خفیہ کاری میں عوامی کلید تقسیم کی جا سکتی ہے، لیکن نجی کلید صرف مجاز صارفین میں تقسیم کی جا سکتی ہے۔ لہذا، کم اختتامی نکات پرائیویٹ کلید رکھتے ہیں، جو کلید کو سمجھوتہ کرنے سے روکتی ہے۔

خامیاں

سست رفتار: چونکہ چابیاں لمبی ہوتی ہیں اور سرور کو انکرپشن اور ڈکرپشن کے لیے الگ الگ چابیاں تیار کرنی پڑتی ہیں، اس لیے یہ وقت طلب ہے۔

کم اسکیل ایبلٹی: بھاری ڈیٹا کی منتقلی انکرپشن اور ڈکرپشن کے عمل پر بہت زیادہ دباؤ ڈالتی ہے، جو سرور کو ختم کر دیتی ہے۔ لہذا، غیر متناسب خفیہ کاری ڈیٹا کی بڑی مقدار کو منتقل کرنے کے لیے موزوں نہیں ہے۔

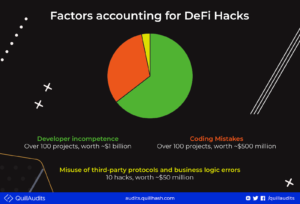

اہم سمجھوتہ شدہ کیز Web3 ہیکس

اب تک ہم نے غیر متناسب انکرپشن کے زیادہ تر پہلوؤں کا احاطہ کیا ہے، اور اب ہم ویب 3 میں پرائیویٹ کلید کے لیک ہونے کی وجہ سے کچھ نمایاں ہیکس دیکھیں گے۔

فائنل خیالات

مختصر طور پر، غیر متناسب خفیہ کاری بہت سے نمبر کے اختتامی پوائنٹس پر کم مقدار میں ڈیٹا منتقل کرنے میں اچھی طرح سے کام کرتی ہے۔ اگرچہ ہم آہنگی اور غیر متناسب خفیہ کاری سے فائدہ حاصل کرنے کا ہائبرڈ نقطہ نظر کچھ سرٹیفکیٹس جیسے SSL/TLS کے ذریعہ اپنایا جاتا ہے، جو کہ کارآمد بھی ثابت ہوتا ہے۔

متعلقہ مضامین

Ethereum اسمارٹ کنٹریکٹس کا استعمال کرتے ہوئے اپنا اوریکل کیسے بنائیں؟

پڑھنے کا وقت: 5 منٹ ایتھرئم پہلا بلاک چین ہے جس کی خصوصیات وراثت میں ملتی ہیں۔

بٹ کوائن اسٹاک ٹو فلو (S2F) ماڈل کی وضاحت کی گئی۔

پڑھنے کا وقت: 4 منٹ بٹ کوائن کو کریپٹو کرنسی کا مترادف سمجھا جاتا ہے، حالانکہ

NFT ماحولیاتی نظام اور متعلقہ سیکورٹی خطرات

پڑھنے کا وقت: 6 منٹ 2021 NFTs کے لیے ایک دلچسپ سال رہا ہے۔ بہت زیادہ

حالیہ اتار چڑھاو کے تناظر میں Stablecoin کو سمجھنا

پڑھنے کا وقت: 5 منٹ سے ٹیرا لونا ٹوکن کی قیمت میں اچانک کمی

رجحان سازی

🛡️𝗦𝗺𝗮𝗿𝘁 𝗖𝗼𝗻𝘁𝗿𝗮𝗰𝘁 𝗦𝗲𝗰𝘂𝗿𝗶𝘁𝘁𝗿𝗿𝘁𝘆

باب 1: انٹیجر اوور فلو

تباہ کن حملہ: BECToken

بونس: BECToken ہیک نے کیسے کام کیا۔

👇🧵👇

#Crypto | #DeFi

ہیلو، Web3 کمیونٹی👋

ہمیں یہ اعلان کرتے ہوئے خوشی ہو رہی ہے کہ SHANTANU SONTAKKE @ShanzSon ہمارے اندرون ملک سمارٹ کنٹریکٹ آڈیٹر، اپنے تجربے اور روڈ میپ کا اشتراک کریں گے— "سمارٹ کنٹریکٹ آڈیٹنگ میں اپنے کیریئر کو کیسے شروع کریں؟"

@web3_learn ویبنار کی میزبانی کرے گا۔

📢ہمیں یہ اعلان کرتے ہوئے خوشی ہو رہی ہے کہ ہم نے "@0xCrickDAO" کے لیے #smartcontract کا آڈٹ مکمل کر لیا ہے۔

"CrickDao" کے بارے میں مزید >> https://www.crickdao.com/

صارفین کے درمیان اعتماد پیدا کرنے کے لیے #Web3 پروجیکٹس کے لیے سوشل میڈیا کی موجودگی ایک ضرورت بن گئی ہے۔

اکثر، ہم ایسے تبصرے اور پوسٹس دیکھتے ہیں جہاں صارفین کسی پروجیکٹ کی سیکیورٹی پر سوال اٹھاتے ہیں۔

محفوظ رہنے کے لیے➡️@QuillAudits کو فالو کریں!

#cybersecurity | #کمیونٹی | #crypto

حالیہ $100M @harmonyprotocol ہیک، اور

قابل ذکر $600M @Ronin_Network ہیک نجی کلید لیک کی وجہ سے تھا۔

ڈیٹا کی خفیہ کاری میں ریاضی کے اوزار یا الگورتھم کا استعمال شامل ہے۔

#Web3 | #crypto

🔽🔽

The Harmony Heist: US$100M Stolen💰

ہارمونی پروٹوکول پل ایک ہیک کا سامنا کرنا پڑا جس سے $100M کا نقصان ہوا۔ دی پل استحصالی پل سے 11 مختلف ERC-20 ٹوکن اور 13,100 ایتھر چرا لیے۔

سے زیادہ Quillhash

کس طرح سمارٹ کنٹریکٹ آڈٹ بلاکچین نیٹ ورکس پر حملوں کو روک سکتا ہے۔

سمارٹ معاہدوں کا آڈٹ ہونے میں کتنا وقت لگتا ہے | ڈی فائی

کیا سوشل فائی Web3.0 دور کا اگلا بز ورڈ ہے؟

سمارٹ کنٹریکٹ سیکیورٹی: ایک چست SDLC اپروچ

ILO بمقابلہ IDO اور – ان پلیٹ فارمز پر جانے سے پہلے آڈیٹنگ کی ضرورت ہے۔

ایتھریم سمارٹ کنٹریکٹ کا صحیح طریقے سے آڈٹ کرنا آپ کو لاکھوں کی بچت کیسے کرسکتا ہے؟

5 مراحل میں ڈی فائی پروٹوکول کیسے شروع کریں؟

سالیڈیٹی پروگرامنگ لینگویج میں سرفہرست 5 عام غلطیاں

2021 میں تازہ ترین DeFi رجحانات آڈٹ کی ضرورت کو کیسے واضح کرتے ہیں۔

Ethereum اسمارٹ کنٹریکٹ آڈٹ پر ایک مختصر