انٹرنیٹ ایک افراتفری کا ذریعہ ہے - پیکٹ مختلف منازل کی طرف یکساں طور پر تقسیم شدہ ذرائع کے سیٹ سے بہتے ہیں۔

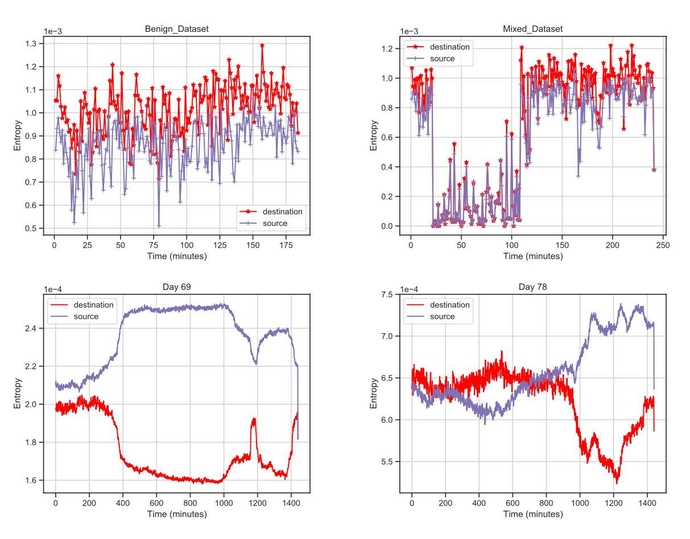

پھر بھی ڈسٹری بیوٹڈ ڈینیئل آف سروس (DDoS) حملے کے دوران، افراتفری اچانک مزید منظم ہو جاتی ہے: آلات کی ایک بڑی تعداد ایک چھوٹے سے وقت میں محدود تعداد میں پتوں پر نیٹ ورک پیکٹ بھیجتی ہے۔ انٹرنیٹ کی اینٹروپی میں اس طرح کی غیر معمولی تبدیلیوں کا تجزیہ کرتے ہوئے، پیسفک نارتھ ویسٹ نیشنل لیبارٹری (PNNL) کے محققین کے ایک گروپ نے کہا کہ وہ کر سکتے ہیں۔ 99% DDoS حملوں کی شناخت کریں۔ اوسطاً صرف 2% غلط مثبت شرح کے ساتھ۔ انہوں نے اپنے طریقہ کار کا موازنہ 10 معیاری الگورتھم کے سیٹ سے کیا، جس کی نشاندہی کی گئی۔ صرف اوسطاً 52% حملے اور بہترین صورت حال میں 62% حملے۔

PNNL کے کمپیوٹر سائنس دان اور ایک مصنف عمر سباسی کا کہنا ہے کہ الگورتھم - جسے محققین نے "DDoS حملے کا پتہ لگانے کے ذریعے عام اینٹروپی کے امتیازی تجزیہ" یا DoDGE کا نام دیا ہے - دوسرے اقدامات کے مقابلے میں حملے کی غلط شناخت کرنے کے لیے زیادہ درست اور کم خطرہ ہے۔ کو پیش کردہ موضوع پر ایک مقالے کا سائبر سیکیورٹی اور لچک پر IEEE بین الاقوامی کانفرنس.

"عام حالات میں، بھیجنے والوں اور وصول کنندگان کی ٹریفک نسبتاً اچھی طرح سے تقسیم ہوتی ہے، اور انٹراپی کی یہ سطح کافی مستحکم رہتی ہے،" وہ کہتے ہیں۔ "تاہم، حملے کے حالات میں، ہم بھیجنے والوں اور وصول کنندگان کے درمیان عدم توازن کا پتہ لگاتے ہیں۔ وقت کے ساتھ یہ کس طرح تبدیل ہوتا ہے اور تبدیلی کی ڈگری کا اندازہ لگا کر، ہم جاری حملوں کی نشاندہی کرنے کے قابل ہو جاتے ہیں۔"

اگرچہ رینسم ویئر اور بزنس ای میل کمپرومائز (بی ای سی) کے حملے سیکیورٹی گروپس کی طرف سے سب سے زیادہ توجہ حاصل کرتے ہیں، ڈی ڈی او ایس حملے کاروبار کے لیے سب سے زیادہ اثر انداز ہونا جاری رکھیں. ویریزون کے سالانہ "کے مطابق، پچھلے چار سالوں میں، کمپنیوں کے ذریعہ رپورٹ کردہ سیکورٹی کے واقعات میں DDoS حملوں کا سب سے بڑا حصہ ہے۔ڈیٹا کی خلاف ورزی کی تحقیقات کی رپورٹ".

اکامائی کے ایک محقق ایلن ویسٹ کا کہنا ہے کہ پتہ لگانے کے بہتر طریقے کاروباری اداروں کو حملوں کا زیادہ تیزی سے جواب دینے اور بہتر انسدادی اقدامات کرنے میں مدد کر سکتے ہیں۔

"اس بات کی تصدیق کرنے کے قابل ہونا کہ آیا فی الحال DDoS حملہ ہو رہا ہے، محافظوں کو اعتماد کے ساتھ ہدف بنائے گئے دفاعی طریقہ کار کو تعینات کرنے کی اجازت دیتا ہے، جیسے کہ ٹریفک کی درست فلٹرنگ اور دیگر DDoS مخصوص تحفظ کی خدمات،" وہ کہتے ہیں۔ "یہ ٹارگٹ آرگنائزیشن کو اس واقعے کے بارے میں مزید معلومات اکٹھا کرنے کا بھی اختیار دیتا ہے جو انٹیلی جنس نقطہ نظر سے قیمتی ہے، جس سے وہ حملوں کے پیچھے ماخذ یا وجہ کا اندازہ لگا سکتے ہیں۔"

انٹرنیٹ افراتفری عام ہے۔

سروس سے انکار (DoS) حملوں کا پتہ لگانے کا سب سے عام طریقہ ایک حد بنانا ہے - ایک ٹاپ بینڈوڈتھ یا پیکٹ کی گنتی جس کے اوپر ٹریفک میں اضافے کو حملہ سمجھا جاتا ہے۔ PNNL تحقیق اس کے بجائے نیٹ ورک ٹریفک کی اینٹروپی کی پیمائش کرتی ہے، خاص طور پر اس بات پر توجہ مرکوز کرتی ہے کہ کس طرح اینٹروپی تبدیل کرنے کے دو اقدامات: ہدف پر، DDoS حملے کے دوران مخصوص وسائل میں اضافے کی درخواستیں، جس سے کم انٹروپی ہوتی ہے، جب کہ ذرائع کی تعداد بڑھتی ہے، اینٹروپی کو بڑھاتا ہے۔ .

PNNL کے ایک پرنسپل تفتیش کار کیون بارکر کا کہنا ہے کہ وقت کے ساتھ ساتھ چھوٹی تبدیلیوں کو دیکھ کر، محققین نے جائز ٹریفک کے اضافے — نام نہاد "فلیش ایونٹس" — اور حقیقی حملوں کے درمیان فرق کیا۔

"صرف موجودہ کاموں میں سے کچھ ہی تفریق کے اس مسئلے کو حل کرنے کی کوشش کرتے ہیں،" وہ کہتے ہیں۔ "متبادل حل یا تو دہلیز کا استعمال کرتے ہیں یا ML/AI پر مبنی ہوتے ہیں، جن کے لیے بڑے ڈیٹا کی ضرورت ہوتی ہے اور اس کو اپنانے کے لیے مہنگی تربیت اور دوبارہ تربیت دینا پڑتا ہے۔"

Akamai’s West کا کہنا ہے کہ ایک حقیقی حملے اور جائز ٹریفک میں اضافے کے درمیان فوری طور پر فرق کرنے کی صلاحیت، مثال کے طور پر، ایک خبر کا واقعہ یا وائرل مواد ردعمل کا تعین کرنے کے لیے اہم ہے۔

"DDoS حملے کے ساتھ، جائز ٹریفک کو برقرار رکھتے ہوئے نقصان دہ ٹریفک کی شناخت اور بلاک کرنے کی کوششیں بنیادی ترجیح ہوں گی،" ویسٹ کہتے ہیں۔ "تاہم 'فلیش ایونٹس' کے ساتھ، زیادہ جارحانہ اقدامات کیے بغیر اس بوجھ کو ہر ممکن حد تک احسن طریقے سے سنبھالنے کے لیے مختلف اقدامات کیے جا سکتے ہیں۔"

غلط مثبتوں کو ابھی بھی گرنے کی ضرورت ہے۔

محققین کے مطابق، ڈی ڈی او ایس حملوں کی اینٹروپی پر مبنی شناخت حد پر مبنی طریقوں سے نمایاں طور پر بہتر ہوتی ہے، جس میں جائز مواد کی غلط درجہ بندی کی نسبتاً کم شرح ہوتی ہے (جسے غلط مثبت کہا جاتا ہے)، محققین کے مطابق۔ اس تکنیک میں تمام معاملات میں 7% سے کم اور 2 حقیقی دنیا کے ڈیٹا سیٹوں میں اوسطاً 10% سے بھی کم غلط مثبت شرحیں تھیں۔

Cloudflare میں پروڈکٹ کے نائب صدر پیٹرک ڈوناہو کا کہنا ہے کہ اس کے باوجود حقیقی دنیا میں کارآمد ہونے کے لیے، اس طرح کی تکنیکوں کے لیے غلط مثبت شرح صفر تک پہنچنے کی ضرورت ہے۔

"گزشتہ سالوں میں ہم نے شائع شدہ تحقیقی تکنیکوں کو دیکھا ہے جو لیب کے مختصر طور پر بیان کردہ پیرامیٹرز میں اچھی طرح سے کام کرتی ہیں لیکن مؤثر نہیں ہیں یا پیمانہ کرنے سے قاصر ہیں،" وہ کہتے ہیں۔ "مثال کے طور پر، جھوٹی مثبت شرحیں جو حقیقی دنیا میں صارفین برداشت کریں گے اور پیمانے پر پتہ لگانے کے لیے درکار نمونے لینے کی شرحیں اکثر مادی طور پر لیب میں قابل قبول چیزوں سے مختلف ہوتی ہیں۔"

PNNL محققین اس بات پر زور دیتے ہیں کہ ان کے الگورتھم موافقت پذیر ہیں، لہذا حملے کی نشاندہی میں کچھ درستگی کی قربانی دے کر غلط مثبت شرح کو کم کیا جا سکتا ہے۔ مزید برآں، حقیقی دنیا کے منظرناموں میں، بنیادی الگورتھم کو بڑھانے کے لیے اضافی ڈیٹا استعمال کیا جا سکتا ہے۔

چونکہ یہ کمپیوٹیشنل نقطہ نظر سے نسبتاً ہلکا ہے، DoDGE الگورتھم کو 5G نیٹ ورکس کے لیے لچکدار انفراسٹرکچر بنانے کے لیے فوائد حاصل ہو سکتے ہیں، جس سے منسلک آلات کی تعداد میں نمایاں اضافہ ہونے کی توقع ہے، پی این این ایل کے بارکر نے لیب کے اعلان میں کہا۔

بارکر نے کہا، "انٹرنیٹ سے منسلک بہت سے آلات اور سسٹمز کے ساتھ، سسٹمز پر بدنیتی سے حملہ کرنے کے پہلے سے کہیں زیادہ مواقع موجود ہیں۔" "اور زیادہ سے زیادہ ڈیوائسز جیسے ہوم سیکیورٹی سسٹم، سینسرز اور یہاں تک کہ سائنسی آلات بھی نیٹ ورکس میں ہر روز شامل کیے جاتے ہیں۔ ہمیں ان حملوں کو روکنے کے لیے ہر ممکن کوشش کرنے کی ضرورت ہے۔‘‘

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو ڈیٹا ڈاٹ نیٹ ورک ورٹیکل جنریٹو اے آئی۔ اپنے آپ کو بااختیار بنائیں۔ یہاں تک رسائی حاصل کریں۔

- پلیٹوآئ اسٹریم۔ ویب 3 انٹیلی جنس۔ علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- پلیٹو ای ایس جی۔ آٹوموٹو / ای وی، کاربن، کلین ٹیک، توانائی ، ماحولیات، شمسی، ویسٹ مینجمنٹ یہاں تک رسائی حاصل کریں۔

- بلاک آفسیٹس۔ ماحولیاتی آفسیٹ ملکیت کو جدید بنانا۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://www.darkreading.com/dr-tech/analyzing-network-chaos-leads-to-better-ddos-detection

- : ہے

- 10

- 2%

- 5G

- 7

- a

- کی صلاحیت

- قابلیت

- ہمارے بارے میں

- اوپر

- قابل قبول

- کے مطابق

- درست

- کے پار

- اعمال

- اصل

- اپنانے

- شامل کیا

- ایڈیشنل

- پتہ

- پتے

- جارحانہ

- یلگورتم

- یلگوردمز

- تمام

- کی اجازت

- کی اجازت دیتا ہے

- بھی

- متبادل

- an

- تجزیہ

- تجزیہ

- اور

- اعلان

- سالانہ

- ظاہر

- نقطہ نظر

- قریب

- کیا

- AS

- At

- حملہ

- حملے

- توجہ

- مصنف

- اوسط

- بینڈوڈتھ

- بنیادی

- BE

- رودبار

- ہو جاتا ہے

- اس سے پہلے

- پیچھے

- کیا جا رہا ہے

- فوائد

- بہتر

- کے درمیان

- بلاک

- بڑھانے کے

- اضافے کا باعث

- دونوں

- خلاف ورزی

- عمارت

- کاروبار

- کاروباری ای میل سمجھوتہ

- کاروبار

- لیکن

- by

- کر سکتے ہیں

- مقدمات

- وجہ

- تبدیل

- تبدیلیاں

- افراتفری

- چارٹس

- حالات

- CloudFlare کے

- کامن

- کمپنیاں

- مقابلے میں

- سمجھوتہ

- کمپیوٹر

- کانفرنس

- اعتماد سے

- کی توثیق

- منسلک

- سمجھا

- مواد

- مہنگی

- سکتا ہے

- تخلیق

- اہم

- اس وقت

- گاہکوں

- سائبر

- سائبر سیکورٹی

- اعداد و شمار

- ڈیٹا سیٹ

- ڈیٹاسیٹس

- دن

- DDoS

- ڈی ڈی ایس حملے

- دفاع

- دفاع

- کی وضاحت

- ڈگری

- تعیناتی

- منزلوں

- کا پتہ لگانے کے

- کھوج

- کا تعین کرنے

- کے الات

- مختلف

- فرق

- مختلف

- فرق کرنا

- مختلف

- فرق

- تقسیم کئے

- do

- DOS

- ڈوب

- دو

- کے دوران

- موثر

- کوششوں

- یا تو

- ای میل

- بااختیار بنانا

- بھی

- واقعہ

- واقعات

- ہر کوئی

- ہر روز

- سب کچھ

- مثال کے طور پر

- موجودہ

- توقع

- کافی

- جھوٹی

- فلٹرنگ

- فلیش

- بہاؤ

- توجہ مرکوز

- کے لئے

- چار

- فریم

- سے

- جمع

- سب سے بڑا

- گروپ

- گروپ کا

- بڑھتا ہے

- تھا

- ہینڈل

- ہے

- he

- مدد

- ہوم پیج (-)

- کس طرح

- تاہم

- HTTPS

- کی نشاندہی

- شناخت

- عدم توازن

- مؤثر

- in

- واقعہ

- اضافہ

- معلومات

- انفراسٹرکچر

- کے بجائے

- آلات

- انٹیلی جنس

- بین الاقوامی سطح پر

- انٹرنیٹ

- تحقیقات

- IT

- فوٹو

- رکھتے ہوئے

- جانا جاتا ہے

- لیب

- تجربہ گاہیں

- بڑے

- معروف

- لیڈز

- چھوڑ دیا

- جائز

- کم

- سطح

- ہلکا پھلکا

- کی طرح

- لمیٹڈ

- لوڈ

- تلاش

- مین

- بہت سے

- مادی طور پر

- زیادہ سے زیادہ چوڑائی

- مئی..

- اقدامات

- نظام

- درمیانہ

- طریقہ

- طریقوں

- زیادہ

- اس کے علاوہ

- سب سے زیادہ

- قومی

- ضرورت ہے

- نیٹ ورک

- نیٹ ورک ٹریفک

- نیٹ ورک

- خبر

- عام

- تعداد

- of

- اکثر

- on

- جاری

- صرف

- مواقع

- or

- تنظیم

- دیگر

- پر

- پیسیفک

- کے پیکٹ

- کاغذ.

- پیرامیٹرز

- گزشتہ

- پیٹرک

- نقطہ نظر

- مقام

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- پوائنٹ

- نقطہ نظر

- مثبت

- ممکن

- عین مطابق

- صحت سے متعلق

- پیش

- صدر

- پرنسپل

- ترجیح

- مسئلہ

- مصنوعات

- تحفظ

- شائع

- ڈال

- جلدی سے

- ransomware کے

- شرح

- قیمتیں

- اصلی

- حقیقی دنیا

- وجہ

- نسبتا

- باقی

- اطلاع دی

- درخواستوں

- کی ضرورت

- ضرورت

- تحقیق

- محقق

- محققین

- لچکدار

- وسائل

- جواب

- جواب

- ٹھیک ہے

- s

- قربانی دینا

- کہا

- کا کہنا ہے کہ

- پیمانے

- منظر نامے

- منظرنامے

- سائنسی

- سائنسدان

- سیکورٹی

- دیکھا

- بھیجنے

- سینسر

- سروسز

- مقرر

- سیٹ

- سیکنڈ اور

- دکھائیں

- نمایاں طور پر

- چھوٹے

- So

- فٹ بال

- حل

- کچھ

- ماخذ

- ذرائع

- مخصوص

- خاص طور پر

- مستحکم

- معیار

- نے کہا

- ابھی تک

- بند کرو

- کشیدگی

- اس طرح

- اضافے

- سورج

- سسٹمز

- لیا

- لینے

- ہدف

- ھدف بنائے گئے

- تکنیک

- سے

- کہ

- ۔

- ماخذ

- ان

- ان

- وہاں.

- یہ

- وہ

- اس

- حد

- وقت

- کرنے کے لئے

- سب سے اوپر

- موضوع

- ٹریفک

- ٹریننگ

- سچ

- دو

- قابل نہیں

- کے تحت

- استعمال کی شرائط

- استعمال کیا جاتا ہے

- قیمتی

- مختلف اقسام کے

- Ve

- ویریزون

- کی طرف سے

- وائس

- نائب صدر

- لنک

- وائرل

- وائرل مواد

- we

- اچھا ہے

- مغربی

- چاہے

- جس

- جبکہ

- گے

- ساتھ

- بغیر

- کام

- دنیا

- سال

- زیفیرنیٹ

- صفر