ڈیولپرز ان ٹولز کے ذریعے تیزی سے حملوں کی زد میں ہیں جنہیں وہ تعاون کرنے اور کوڈ تیار کرنے کے لیے استعمال کرتے ہیں — جیسے Docker، Kubernetes اور Slack — کیونکہ سائبر کرائمینلز اور نیشنل اسٹیٹ ایکٹرز کا مقصد ان قیمتی سافٹ ویئر تک رسائی حاصل کرنا ہے جس پر ڈیولپرز ہر روز کام کرتے ہیں۔

مثال کے طور پر، ایک حملہ آور نے 18 ستمبر کو دعویٰ کیا کہ اس نے 90 سے زیادہ ویڈیوز تک رسائی اور کاپی کرنے کے لیے چوری شدہ Slack اسناد کا استعمال کیا۔ گرینڈ تھیفٹ آٹو 6 کی ابتدائی ترقیٹیک ٹو انٹرایکٹو کے راک اسٹار گیمز کا ایک مشہور گیم۔ اور ایک ہفتہ قبل، سیکورٹی فرم ٹرینڈ مائیکرو نے دریافت کیا کہ حملہ آور منظم طریقے سے غلط کنفیگرڈ ڈوکر کنٹینرز کو تلاش کر رہے تھے اور سمجھوتہ کرنے کی کوشش کر رہے تھے۔

GitLab کے ایک اسٹاف سیکیورٹی انجینئر مارک لو لیس کا کہنا ہے کہ سافٹ ویئر پروگراموں میں کسی بھی حملے میں کوئی کمزوری شامل نہیں ہے، لیکن ڈویلپرز کی جانب سے سیکیورٹی کی غلطیاں یا غلط کنفیگریشن غیر معمولی بات نہیں ہے، جو اکثر اپنے حملے کی سطح کو محفوظ بنانے کے لیے ضروری دیکھ بھال کرنے میں ناکام رہتے ہیں۔ DevOps پلیٹ فارم فراہم کنندہ۔

"بہت سے ڈویلپرز اپنے آپ کو ہدف کے طور پر نہیں سوچتے ہیں کیونکہ وہ سوچ رہے ہیں کہ تیار شدہ کوڈ، حتمی نتیجہ، حملہ آوروں کے پیچھے جا رہے ہیں،" وہ کہتے ہیں۔ "ڈویلپرز اکثر سیکیورٹی کے خطرات مول لیتے ہیں - جیسے گھر میں ٹیسٹ کے ماحول کو ترتیب دینا یا تمام سیکیورٹی کنٹرولز کو ختم کرنا - تاکہ وہ بعد میں سیکیورٹی کو شامل کرنے کے ارادے سے نئی چیزیں آزما سکیں۔"

وہ مزید کہتے ہیں، "بدقسمتی سے، وہ عادات نقل ہو کر ثقافت بن جاتی ہیں۔"

سافٹ ویئر سپلائی چین کے خلاف حملے - اور سافٹ ویئر تیار کرنے والے اور تعینات کرنے والے ڈویلپرز - پچھلے دو سالوں میں تیزی سے بڑھے ہیں۔ 2021 میں، مثال کے طور پر، ایسے حملے جن کا مقصد ڈویلپرز کے سافٹ ویئر سے سمجھوتہ کرنا تھا - اور ڈویلپرز کے ذریعہ وسیع پیمانے پر استعمال ہونے والے اوپن سورس اجزاء - میں 650 فیصد اضافہ ہوا۔2021 "سافٹ ویئر سپلائی چین کی حالت"رپورٹ، سافٹ ویئر سیکورٹی فرم سوناٹائپ کی طرف سے شائع.

سائٹس میں ڈویلپر پائپ لائنز اور تعاون

مجموعی طور پر، سیکورٹی ماہرین کا خیال ہے کہ مسلسل انضمام اور مسلسل تعیناتی کے ماحول (CI/CD) کی تیز رفتار جو DevOps طرز کے طریقوں کی بنیادیں بناتی ہے، اہم خطرات کا باعث بنتی ہے، کیونکہ وہ اکثر نظر انداز کر رہے ہیں جب سخت سیکیورٹی کو نافذ کرنے کی بات آتی ہے۔

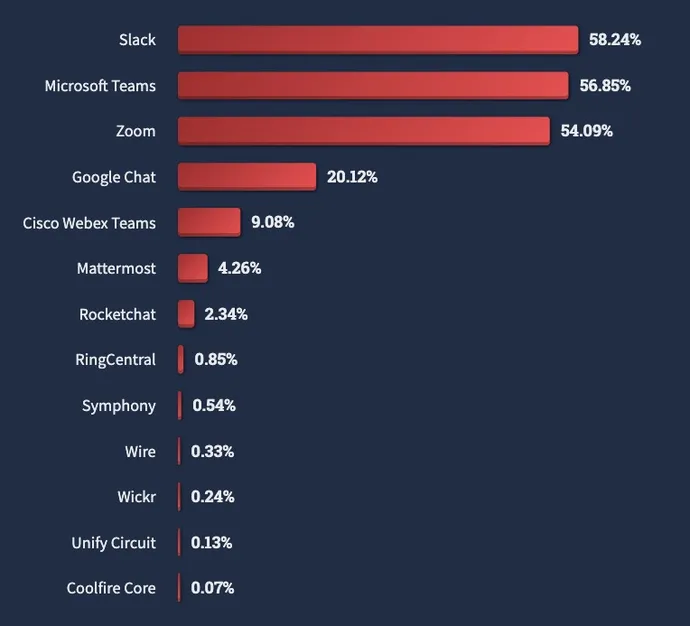

یہ ڈویلپرز کی جانب سے زیادہ موثر پائپ لائنز بنانے کی کوششوں میں استعمال ہونے والے مختلف ٹولز کو متاثر کرتا ہے۔ سلیک، مثال کے طور پر، پیشہ ورانہ ڈویلپرز کے درمیان استعمال ہونے والے سب سے مقبول ہم آہنگی تعاون کے ٹولز ہیں، جس کے مطابق مائیکروسافٹ ٹیمز اور زوم دوسرے اور تیسرے نمبر پر آتے ہیں۔ 2022 اسٹیک اوور فلو ڈیولپر سروے. اس کے علاوہ، دو تہائی سے زیادہ ڈویلپر ڈوکر کا استعمال کرتے ہیں اور ایک اور چوتھائی ترقی کے دوران Kubernetes کا استعمال کرتے ہیں، سروے میں پتا چلا۔

ڈارک ریڈنگ کو بھیجے گئے ایک بیان میں میتھیو ہڈسن، سی ای او اور میسجنگ پلیٹ فارم ایلیمنٹ کے شریک بانی، میتھیو ہوڈسن نے کہا کہ سلیک جیسے ٹولز کی خلاف ورزیاں "گندی" ہو سکتی ہیں، کیونکہ اس طرح کے ٹولز اکثر اہم کام انجام دیتے ہیں اور عام طور پر صرف پیری میٹر ڈیفنس رکھتے ہیں۔

"سلیک اینڈ ٹو اینڈ انکرپٹڈ نہیں ہے، اس لیے یہ ایسا ہی ہے جیسے حملہ آور کو کمپنی کے پورے علم تک رسائی حاصل ہو،" انہوں نے کہا۔ "مرغی کے گھر میں ایک حقیقی لومڑی کی صورتحال۔"

Misconfigs سے پرے: ڈویلپرز کے لیے دیگر حفاظتی مسائل

سائبر حملہ کرنے والوں کو، یہ نوٹ کرنا چاہیے، جب ڈویلپرز کے پیچھے جانے کی بات آتی ہے تو صرف غلط کنفیگریشنز یا کمزور سیکیورٹی کی تحقیقات نہ کریں۔ 2021 میں، مثال کے طور پر، ایک دھمکی گروپ کی طرف سے سلیک تک رسائی لاگ ان ٹوکن کی گرے مارکیٹ خریداری گیم دیو الیکٹرانک آرٹس کی خلاف ورزی کا باعث بنی، جس سے سائبر جرائم پیشہ افراد کو فرم سے تقریباً 800 جی بی کا سورس کوڈ اور ڈیٹا کاپی کرنے کی اجازت ملی۔ اور ڈوکر امیجز کی 2020 کی تحقیقات سے پتہ چلا کہ نصف سے زیادہ تازہ ترین تعمیرات اہم کمزوریاں ہیں جو کنٹینرز پر مبنی کسی بھی ایپلیکیشن یا سروس کو خطرے میں ڈالتی ہیں۔

فشنگ اور سوشل انجینئرنگ بھی اس شعبے میں طاعون ہیں۔ صرف اس ہفتے، دو DevOps خدمات استعمال کرنے والے ڈویلپرز - سرکل سی آئی اور گٹ ہب - تھے۔ فشنگ حملوں سے نشانہ بنایا گیا۔.

اور، اس بات کا کوئی ثبوت نہیں ہے کہ Rockstar گیمز کو نشانہ بنانے والے حملہ آوروں نے Slack میں کمزوری کا فائدہ اٹھایا - صرف مطلوبہ حملہ آور کے دعوے۔ اس کے بجائے، سوشل انجینئرنگ ممکنہ طور پر حفاظتی اقدامات کو نظرانداز کرنے کا طریقہ تھا، سلیک کے ترجمان نے ایک بیان میں کہا۔

"انٹرپرائز گریڈ سیکیورٹی شناخت اور ڈیوائس مینجمنٹ، ڈیٹا پروٹیکشن، اور انفارمیشن گورننس کے ہر پہلو میں شامل ہے کہ کس طرح صارفین سلیک میں تعاون کرتے ہیں اور کام کرتے ہیں،" ترجمان نے مزید کہا: "یہ [سوشل انجینئرنگ] ہتھکنڈے تیزی سے ہوتے جارہے ہیں۔ عام اور نفیس، اور Slack تجویز کرتا ہے کہ تمام صارفین اپنے نیٹ ورکس کو سوشل انجینئرنگ حملوں سے بچانے کے لیے مضبوط حفاظتی اقدامات پر عمل کریں، بشمول سیکیورٹی سے متعلق آگاہی کی تربیت۔"

سیکیورٹی میں سست بہتری، مزید کام کرنے کے لیے

تاہم، ڈیولپرز نے سیکیورٹی کو آہستہ آہستہ قبول کیا ہے کیونکہ ایپلیکیشن سیکیورٹی پروفیشنلز بہتر کنٹرول کا مطالبہ کرتے ہیں۔ بہت سے ڈویلپرز "راز" افشا کرتے رہیں — بشمول پاس ورڈز اور API کیز — کوڈ میں ریپوزٹریز میں دھکیل دیا گیا۔ GitLab کے Loveless کا کہنا ہے کہ اس طرح، ترقیاتی ٹیموں کو صرف اپنے کوڈ کی حفاظت اور ناقابل اعتماد اجزاء کی درآمد کو روکنے پر توجہ مرکوز کرنی چاہیے بلکہ اس بات کو بھی یقینی بنانا چاہیے کہ ان کی پائپ لائنوں کی اہم صلاحیتوں سے سمجھوتہ نہ کیا جائے۔

وہ کہتے ہیں، "پورا صفر اعتماد کا حصہ، جو عام طور پر لوگوں اور اس جیسی چیزوں کی شناخت کے بارے میں ہوتا ہے، وہاں بھی وہی اصول ہونے چاہئیں جو آپ کے کوڈ پر لاگو ہونے چاہئیں،" وہ کہتے ہیں۔ "لہذا کوڈ پر بھروسہ نہ کریں۔ اسے چیک کرنا ہوگا. ایسے لوگوں یا عملوں کا ہونا جو بدترین تصور کرتے ہیں — میں خود بخود اس پر بھروسہ نہیں کروں گا — خاص طور پر جب کوڈ کوئی اہم کام کر رہا ہو، جیسے کہ کوئی پروجیکٹ بنانا۔

اس کے علاوہ، بہت سے ڈویلپر اب بھی توثیق کو مضبوط بنانے کے لیے بنیادی اقدامات کا استعمال نہیں کرتے ہیں، جیسے کہ ملٹی فیکٹر تصدیق (MFA) کا استعمال۔ تاہم تبدیلیاں جاری ہیں۔ تیزی سے، مختلف اوپن سورس سافٹ ویئر پیکج ایکو سسٹم سب شروع ہو چکے ہیں۔ ضرورت ہے کہ بڑے پروجیکٹ ملٹی فیکٹر کی توثیق کو اپنائیں.

لو لیس کا کہنا ہے کہ توجہ مرکوز کرنے کے لیے ٹولز کے معاملے میں، سلیک نے تازہ ترین بڑی خلاف ورزیوں کی وجہ سے توجہ حاصل کی ہے، لیکن ڈویلپرز کو اپنے تمام ٹولز میں سیکیورٹی کنٹرول کی بنیادی سطح کے لیے کوشش کرنی چاہیے۔

وہ کہتے ہیں، "یہاں بہاؤ اور بہاؤ موجود ہیں، لیکن یہ وہی ہے جو حملہ آوروں کے لیے کام کرتا ہے۔" "مختلف رنگوں کی ہر قسم کی ٹوپیاں پہننے کے اپنے تجربے سے بات کرتے ہوئے، ایک حملہ آور کے طور پر، آپ سب سے آسان راستہ تلاش کرتے ہیں، لہذا اگر کوئی اور راستہ آسان ہو جاتا ہے، تو آپ کہتے ہیں، 'میں پہلے اسے آزماؤں گا۔'"

GitLab نے اپنے ہی بگ باؤنٹی پروگراموں، Loveless Notes میں اس فالو-دی لیڈر رویے کو دیکھا ہے۔

"ہم دیکھتے ہیں کہ جب لوگ کیڑے بھیجتے ہیں، تو اچانک کوئی چیز — ایک نئی تکنیک — مقبول ہو جائے گی، اور اس تکنیک کے نتیجے میں جمع ہونے والی تمام گذارشات سامنے آئیں گی،" وہ کہتے ہیں۔ "وہ یقینی طور پر لہروں میں آتے ہیں۔"