ایس ایم ایس کو دو عنصر کی تصدیق کے طور پر استعمال کرنا کرپٹو کے شوقین افراد میں ہمیشہ سے مقبول رہا ہے۔ بہر حال، بہت سے صارفین پہلے سے ہی اپنے کرپٹو کی تجارت کر رہے ہیں یا اپنے فون پر سماجی صفحات کا انتظام کر رہے ہیں، تو کیوں نہ حساس مالیاتی مواد تک رسائی حاصل کرنے کے لیے صرف ایس ایم ایس کا استعمال کریں؟

بدقسمتی سے، کن فنکاروں نے حال ہی میں SIM سویپنگ کے ذریعے سیکیورٹی کی اس تہہ کے نیچے دبی ہوئی دولت کا استحصال کرنے یا کسی شخص کے سم کارڈ کو کسی ایسے فون میں تبدیل کرنے کے عمل کو پکڑ لیا ہے جو ایک ہیکر کے قبضے میں ہے۔ دنیا بھر میں بہت سے دائرہ اختیار میں، ٹیلی کام ملازمین ایک سادہ پورٹنگ کی درخواست کو ہینڈل کرنے کے لیے سرکاری ID، چہرے کی شناخت، یا سوشل سیکیورٹی نمبر نہیں مانگیں گے۔

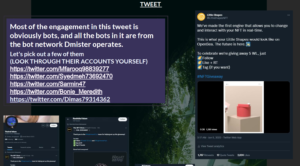

عوامی طور پر دستیاب ذاتی معلومات کی فوری تلاش (ویب 3.0 اسٹیک ہولڈرز کے لیے کافی عام) اور آسانی سے اندازہ لگانے والے ریکوری سوالات کے ساتھ مل کر، نقالی کرنے والے اکاؤنٹ کے SMS 2FA کو اپنے فون پر تیزی سے پورٹ کر سکتے ہیں اور اسے مذموم ذرائع کے لیے استعمال کرنا شروع کر سکتے ہیں۔ اس سال کے شروع میں، بہت سے کرپٹو یوٹیوبرز سم بدلنے والے حملے کا شکار ہوئے جہاں ہیکرز نے پوسٹ کیا دھوکہ دہی کی ویڈیوز ان کے چینل پر متن کے ساتھ ناظرین کو ہیکر کے بٹوے میں رقم بھیجنے کی ہدایت کرتا ہے۔ جون میں سولانا NFT پروجیکٹ Duppies نے اس کے آفیشل ٹویٹر اکاؤنٹ کو SIM-Swap کے ذریعے توڑ دیا تھا جس میں ہیکرز نے جعلی سٹیلتھ ٹکسال کے لنکس ٹویٹ کیے تھے۔

اس معاملے کے حوالے سے، Cointelegraph نے CertiK کے سیکورٹی ماہر جیسی لیکر سے بات کی۔ بلاکچین سیکیورٹی اسپیس میں ایک رہنما کے طور پر جانا جاتا ہے، CertiK نے 3,600 سے زیادہ پروجیکٹوں کو $360 بلین مالیت کے ڈیجیٹل اثاثوں کو محفوظ بنانے میں مدد کی ہے اور 66,000 سے لے کر اب تک 2018 سے زیادہ خطرات کا پتہ لگایا ہے۔ Leclere کا کہنا یہ ہے:

"SMS 2FA کسی بھی چیز سے بہتر نہیں ہے، لیکن یہ 2FA کی سب سے کمزور شکل ہے جو اس وقت استعمال میں ہے۔ اس کی اپیل اس کے استعمال میں آسانی سے آتی ہے: زیادہ تر لوگ یا تو اپنے فون پر ہوتے ہیں یا جب وہ آن لائن پلیٹ فارمز میں لاگ ان ہوتے ہیں تو ان کے پاس ہوتا ہے۔ لیکن سم کارڈ کی تبدیلی کے لیے اس کے خطرے کو کم نہیں کیا جا سکتا۔

Leclerc نے وضاحت کی کہ سرشار تصدیق کنندہ ایپس، جیسے کہ Google Authenticator، Authy، یا Duo، SIM کی تبدیلی کے خطرے کو دور کرتے ہوئے SMS 2FA کی تقریباً تمام سہولتیں فراہم کرتی ہیں۔ جب ان سے پوچھا گیا کہ کیا ورچوئل یا eSIM کارڈز SIM-swap سے متعلق فشنگ حملوں کے خطرے کو روک سکتے ہیں، Leclerc کے لیے، جواب واضح نہیں ہے:

"کسی کو یہ بات ذہن میں رکھنی ہوگی کہ سم بدلنے کے حملے شناختی فراڈ اور سوشل انجینئرنگ پر انحصار کرتے ہیں۔ اگر کوئی برا اداکار کسی ٹیلی کام فرم کے ملازم کو یہ سوچنے پر مجبور کر سکتا ہے کہ وہ فزیکل سم سے منسلک نمبر کے جائز مالک ہیں، تو وہ eSIM کے لیے بھی ایسا کر سکتے ہیں۔

اگرچہ کسی کے فون پر سم کارڈ کو لاک کرکے اس طرح کے حملوں کو روکنا ممکن ہے (ٹیلی کام کمپنیاں بھی فون کو غیر مقفل کرسکتی ہیں)، اس کے باوجود Leclere فزیکل سیکیورٹی کیز کے استعمال کے سنہری معیار کی طرف اشارہ کرتا ہے۔ "یہ چابیاں آپ کے کمپیوٹر کے USB پورٹ میں لگ جاتی ہیں، اور کچھ موبائل ڈیوائسز کے ساتھ آسان استعمال کے لیے قریبی فیلڈ کمیونیکیشن (NFC) فعال ہیں،" Leclere بتاتے ہیں۔ "ایک حملہ آور کو آپ کے اکاؤنٹ میں جانے کے لیے نہ صرف آپ کا پاس ورڈ جاننے کی ضرورت ہوگی بلکہ جسمانی طور پر اس کلید کو اپنے قبضے میں لینا ہوگا۔"

Leclere بتاتے ہیں کہ 2017 میں ملازمین کے لیے سیکیورٹی کیز کے استعمال کو لازمی قرار دینے کے بعد، Google نے صفر کامیاب فشنگ حملوں کا تجربہ کیا ہے۔ "تاہم، وہ اتنے موثر ہیں کہ اگر آپ ایک کلید کھو دیتے ہیں جو آپ کے اکاؤنٹ سے منسلک ہے، تو آپ غالباً اس تک دوبارہ رسائی حاصل نہیں کر پائیں گے۔ ایک سے زیادہ چابیاں محفوظ مقامات پر رکھنا ضروری ہے،‘‘ انہوں نے مزید کہا۔

آخر میں Leclere نے کہا کہ تصدیق کنندہ ایپ یا سیکیورٹی کلید استعمال کرنے کے علاوہ، ایک اچھا پاس ورڈ مینیجر متعدد سائٹس پر دوبارہ استعمال کیے بغیر مضبوط پاس ورڈ بنانا آسان بناتا ہے۔ انہوں نے کہا کہ "غیر SMS 2FA کے ساتھ جوڑا ایک مضبوط، منفرد پاس ورڈ اکاؤنٹ کی حفاظت کی بہترین شکل ہے۔"

- بٹ کوائن

- blockchain

- بلاکچین تعمیل

- بلاکچین کانفرنس

- تصدیق نامہ

- Coinbase کے

- coingenius

- Cointelegraph

- اتفاق رائے

- کرپٹو کانفرنس

- کرپٹو کان کنی

- کرپٹو کرنسیوں کی تجارت کرنا اب بھی ممکن ہے

- cryptocurrency

- مہذب

- ڈی ایف

- ڈیجیٹل اثاثے۔

- ethereum

- مشین لرننگ

- غیر فنگبل ٹوکن

- پلاٹا

- افلاطون اے

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو بلاک چین

- پلیٹو ڈیٹا

- پلیٹو گیمنگ

- کثیرالاضلاع

- داؤ کا ثبوت

- YES

- W3

- زیفیرنیٹ