جیسا کہ EARN IT ایکٹ کی بحالی سے پتہ چلتا ہے، ہم سب کو نجی طور پر آن لائن بات چیت کرنے کے لیے ٹولز کی ضرورت ہے۔

انٹرایکٹو ٹیکنالوجیز (EARN IT) ایکٹ کی بدسلوکی اور بے تحاشا نظرانداز کو ختم کرنے کے ساتھ، دو امریکی سینیٹرز نے دوبارہ متعارف کرایا ہے۔ ایک نگرانی کا بل جو رازداری اور آزادانہ تقریر پر بڑے اثرات مرتب کر سکتا ہے، جو خفیہ کاری کی خدمات کی پیشکش کو سروس فراہم کرنے والوں کے لیے قانونی خطرے کے علاقے میں تبدیل کر سکتا ہے۔

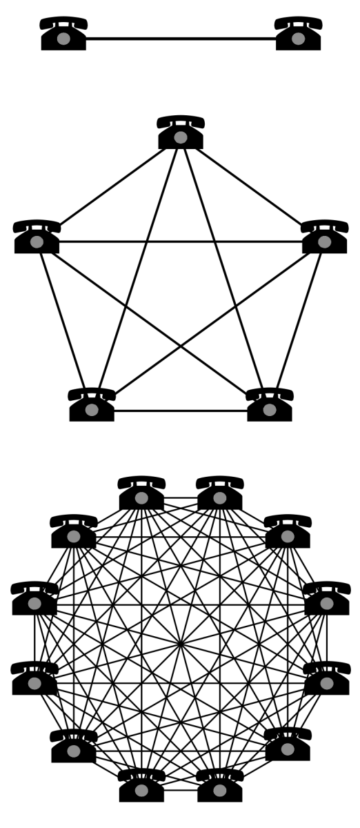

جبکہ آزادی اظہار کی سنسر شپ ہے۔ ٹویٹر جیسے عوامی پلیٹ فارمز پر پہلے ہی پھل پھول رہا ہے، EARN IT ایکٹ صارفین کے درمیان تمام مواصلات کی ترسیل کو سادہ ٹیکسٹ فارمیٹ میں نافذ کرے گا، جس سے ہمارے ان باکسز کو قابل تلاش ڈیٹا مائنز میں تبدیل کیا جائے گا۔ لیکن یہاں اچھی خبر ہے: ہمارے مواصلات کو خود سے خفیہ کرنے کے متعدد طریقے ہیں۔

"صنعتی دنیا کی حکومتوں، تم گوشت اور فولاد کے تھکے ہوئے جنات، میں سائبر اسپیس سے آیا ہوں، دماغ کے نئے گھر۔ مستقبل کی طرف سے، میں آپ سے ماضی سے کہتا ہوں کہ ہمیں اکیلا چھوڑ دیں۔ آپ ہمارے درمیان خوش آمدید نہیں ہیں۔ جہاں ہم جمع ہوتے ہیں وہاں آپ کی کوئی خودمختاری نہیں ہے۔

جان پیری بارلو، "سائبر اسپیس کی آزادی کا اعلان، ”ایکس این ایم ایکس۔

۔ آئی ٹی ایکٹ کمائیں۔2020 میں پہلی بار تجویز کیا گیا، کے سیکشن 230 میں ترمیم کرنا چاہتا ہے۔ مواصلاتی ایکٹ 1934جو کہ اصل میں ریڈیو اور ٹیلی فون کمیونیکیشن کو مانتا تھا، جو کہ نامناسب مواد کو ہٹانے کے لیے سروس فراہم کرنے والوں کو دیوانی مقدمات سے استثنیٰ دیتا ہے۔

1934 کے کمیونیکیشن ایکٹ کو پہلی بار 1996 کے ٹیلی کمیونیکیشن ایکٹ کے ساتھ نظر انداز کیا گیا، جس میں مواصلات شائستگی ایکٹ، جس کا مقصد انٹرنیٹ پر بے حیائی اور فحاشی کو کنٹرول کرنا ہے، جیسے کہ فحش مواد۔ کمیونیکیشن ڈیسنسی ایکٹ کا سیکشن 230 سروس فراہم کنندگان کو ان کے پلیٹ فارم کے ذریعے جاری کردہ مواد سے متعلق قانونی کارروائی سے یہ کہہ کر تحفظ فراہم کرتا ہے کہ سروس فراہم کنندگان کو پبلشر کے طور پر نہیں سمجھا جانا چاہیے۔ یہ وہ سیکشن ہے جسے EARN IT ایکٹ تبدیل کرنے کی کوشش کرتا ہے، ویب سائٹ آپریٹرز اور سروس فراہم کرنے والوں پر زیادہ ذمہ داری ڈالتا ہے۔

چائلڈ پورنوگرافی کی تقسیم کو روکنے کی آڑ میں، EARN IT ایکٹ اینڈ ٹو اینڈ انکرپشن اور دیگر انکرپشن سروسز کی تعیناتی کو قابل سزا فعل قرار دے گا، جو پیغام رسانی کی خدمات جیسے کہ سگنل، واٹس ایپ اور ٹیلی گرام کی سیکرٹ چیٹس کو متاثر کرے گا۔ نیز ویب ہوسٹنگ سروسز جیسے ایمیزون ویب سروسز، سروس فراہم کرنے والوں پر دباؤ ڈالنا کہ وہ نامناسب مواد کے لیے تمام مواصلات کو اسکین کریں۔

اگر EARN IT ایکٹ منظور ہو جاتا ہے، تو ہمارے ان باکسز مکمل طور پر قابل تلاش ڈیٹا بیس میں تبدیل ہو جائیں گے، جس سے نجی گفتگو کے لیے کوئی جگہ نہیں بچے گی۔ اگرچہ ایک سروس کے طور پر اینڈ ٹو اینڈ انکرپشن کو منع کرنا ممکن ہو سکتا ہے، کیا اینڈ ٹو اینڈ انکرپشن کے استعمال پر پابندی کو ہمارے آزادی اظہار کے حق کی خلاف ورزی کرتے ہوئے غیر آئینی سمجھا جا سکتا ہے، کیونکہ انکرپشن کچھ اور نہیں ہے تحریری متن کی شکل میں ایک دوسرے کے ساتھ بات چیت کرنے کا طریقہ؟

اگرچہ یہ واضح نہیں ہے کہ EARN IT ایکٹ لکھنے کے وقت پاس ہو گا یا نہیں، لیکن یہ واضح ہے کہ حکومتوں کی جانب سے تقریر کا ضابطہ ایک تکلیف دہ اور قریب سے سمجھی جانے والی کوشش ہے، کیونکہ الفاظ کے پھیلاؤ کو روکنا ناممکن ہے۔ مطلق العنان سپر اسٹیٹ کی طرف اشارہ کیے بغیر۔ ہم سب اپنی بات چیت میں نجی رہنے کے لیے خفیہ کاری کا استعمال کر سکتے ہیں، جس میں استعمال میں آسان سائفرز سے لے کر ملٹری گریڈ انکرپشن میکانزم تک شامل ہیں۔

سائفر ٹیکسٹ کے ساتھ ٹویٹر پولیس کو روکنا

جو کوئی بھی عوامی پلیٹ فارمز جیسے کہ ٹویٹر پر اپنی بات چیت میں محتاط نہیں ہے، اس نے ممکنہ طور پر منحوس "Twitter جیل" میں وقت کا کافی حصہ گزارا ہے: انہیں کچھ کہنے کے نتیجے میں پلیٹ فارم پر متعینہ مدت تک پوسٹ کرنے سے روکنا۔ ٹویٹر الگورتھم نامناسب پایا۔ نگرانی کو روکنے کا ایک آسان طریقہ اور اس کے نتیجے میں، ٹویٹر پولیس کی طرف سے سنسر شپ ہے۔ ROT13 خفیہ کاری.

ROT13 خفیہ کاری کی ایک آسان شکل ہے جو خطوط کو 13 مقامات پر گھما کر ٹویٹر کے پولیسنگ میکانزم کی پڑھنے کی اہلیت کو روکتی ہے، ابتدائی طور پر اس پر لطیفوں کی پنچ لائنوں کو چھپانے کے لیے استعمال کیا جاتا ہے۔ Usenet.

ٹویٹر الگو کی طرف سے سزا کے بغیر COVID-19 پر اپنی رائے کا اظہار کرنا چاہتے ہیں؟ جو کچھ آپ لکھنا چاہتے ہیں اس کے حروف کو 13 جگہوں پر گھمائیں، اپنے متن کو ہر اس شخص کے لیے پڑھنے کے قابل بنائیں جو جانتا ہے کہ آپ ROT13 انکرپشن استعمال کر رہے ہیں، جبکہ ٹویٹر الگورتھم کو آپ کے لکھے ہوئے الفاظ میں بدگمانی کے سوا کچھ نہیں پتہ چلا۔ مثال کے طور پر: "COVID SUCKS" "PBIVQ FHPXF" میں بدل جاتا ہے۔ ROT13 انکرپشن کا ترجمہ مفت آن لائن سروس فراہم کرنے والوں کے ذریعے کیا جا سکتا ہے جیسے rot13.com، یا نیچے بورڈ کے ذریعے ہاتھ سے۔

اگرچہ ROT13 کو خفیہ کاری کی ایک محفوظ شکل نہیں سمجھا جاتا ہے، جیسا کہ کوئی بھی لکھے ہوئے کو سمجھنے کے قابل ہو سکتا ہے، یہ کھلے انٹرنیٹ پر کسی کی بات چیت کو محفوظ رکھنے کا عادی ہونے کا ایک تفریحی اور آسان طریقہ ہے۔ یہ بھی ممکن ہے کہ کسی کے اپنے انکرپشن میکانزم کے ساتھ آنا، جیسے کہ 13 جگہوں کے بجائے سات حروف کو گھومنا۔

کہاں کے ساتھ مقام کی کھوج کو روکنا39

جب ہم iMessage یا Telegram جیسے غیر خفیہ کردہ میسنجرز کے ذریعے اپنے مقام سے رابطہ کرتے ہیں، تو ہم اپنے ان باکسز کے مواد پر ہاتھ ڈالنے والے کسی بھی شخص کو اپنا مقام بھی لیک کر دیتے ہیں۔ Google Maps جیسی خدمات خود بخود ہمارے تحریری متن میں مقامات کا پتہ لگاتی ہیں، اور ہماری نقل و حرکت کے نمونے بنانے کے قابل ہوتی ہیں۔ اگر آپ Googlezon MacCrapple پر اپنا مقام ظاہر کیے بغیر کسی سے ملنا چاہتے ہیں، تو آپ کو ظاہر ہے کہ آپ کا فون گھر پر چھوڑ دینا چاہیے، لیکن آپ کو اپنی ملاقات کی جگہ سے بات چیت کرنے کا راستہ تلاش کرنے کی ضرورت ہے بغیر کسی ملاقات کی جگہ کے طور پر پتہ چلے جانے کے۔

بین آرکز کہاں 39 دنیا کے ہر مربع میٹر کو چار الفاظ کے ساتھ تفویض کرکے سادہ ٹیکسٹ کمیونیکیشن میں میٹنگ کی جگہوں کو خفیہ کرنے کا ایک آسان طریقہ ہے۔ اصل میں سروس پر تعمیر کیا تین الفاظ, Arc کا ورژن دنیا میں سب سے زیادہ تقسیم شدہ الفاظ کی فہرست کا استعمال کرتا ہے جس کے بارے میں ہر Bitcoiner نے کسی نہ کسی طریقے سے سنا ہے، جیسا کہ یہ ہمارے پاسفریز بنانے کے لیے بھی استعمال ہوتا ہے: BIP39 الفاظ کی فہرست.

مثال کے طور پر، اگر میں سینٹ لوئس، میسوری میں کلیٹن یونیورسٹی کے قریب ایڈنبرا ڈرائیو کے کونے پر فرانسس پلیس میں کافی کے لیے کسی دوست سے ملنا چاہتا ہوں، تو میں انہیں "Rapid Thing Carry Kite" کا متن بھیجوں گا۔ میری کافی کی تاریخ پھر کہاں 39 نقشے کے ذریعے مقام کو تلاش کر سکتی ہے، بغیر کسی ایڈریس کے سادہ متن کا پتہ چلا۔

پی جی پی کے ساتھ وقف وصول کنندگان کے لیے پیغامات کو خفیہ کرنا

دوستوں کے ساتھ ٹیکسٹ کرتے وقت، ہم یہ فرض کرتے ہیں کہ ہمارے پیغامات صرف ہم بھیجنے والے کے طور پر پڑھتے ہیں، اور ہمارے ہم منصب وصول کنندگان کے طور پر۔ بدقسمتی سے، جب پیغامات غیر خفیہ کردہ میسنجر کے ذریعے بھیجے جاتے ہیں، تو سرور تک رسائی رکھنے والا کوئی بھی شخص یا فریقین کے بھیجنے یا وصول کرنے والے آلات میں سے کوئی بھی ان پیغامات کو پڑھ سکتا ہے۔

جیسا کہ EARN IT ایکٹ سروس فراہم کرنے والوں کے لیے ایپ میں خفیہ کاری کے طریقہ کار کی پیشکش کرنا ناقابل یقین حد تک خطرناک بناتا ہے، اسی لیے PGP اپنے پیغامات کو پرائیویٹ رکھنے کے خواہشمند ہر فرد کے لیے کام کرتا ہے: ملٹری گریڈ انکرپشن جسے صرف پرائیویٹ رکھنے والے ہی سمجھ سکتے ہیں۔ مواصلات کو سمجھنے کی کلید۔

PGPپریٹی گڈ پرائیویسی کے لیے مختصر، فل زیمرمین نے 1991 میں ایجاد کیا تھا، اور ماضی میں حکومت کے مقابلے میں اس کا منصفانہ حصہ دیکھا ہے۔ پی جی پی کے ساتھ، ہم اپنے آپ کو خفیہ کلیدیں تفویض کرتے ہیں جو پیغامات کو خفیہ کرنے اور ڈکرپٹ کرنے کے لیے استعمال ہوتی ہیں، تاکہ صرف وہی لوگ جو خفیہ کلیدوں کے کنٹرول میں ہیں وہی پڑھ سکیں جو ہم نے لکھا ہے۔ اس طرح، میں کسی انکرپٹڈ میسج کو کسی بھی غیر انکرپٹڈ میسنجر میں کاپی/پیسٹ کر سکتا ہوں، جب کہ اسے فریق ثالث کے مخالفوں کے لیے ناقابل پڑھا جا سکتا ہے۔

یہاں ایک انکرپٹڈ پیغام کی ایک مثال ہے جو میں نے ٹیلیگرام کے ذریعے ایک دوست کو بھیجا ہے، جو صرف اس شخص کے لیے پڑھنے کے قابل ہے جس کے پاس خفیہ کلید ہے اسے ڈکرپٹ کرنے کے لیے:

—–پی جی پی پیغام شروع کریں—–

hQIMA0Y84L8CE6YzAQ/9GzF8eO0sj+2QJ9CNn8p7IJfA+iCB1IbUFQwQkiefxoQe

K7XXVKX2V9HnOMaQH66VuweqGqq8TVqUVil4xvHfWOiX/ytvQC3D9zaEz3hsX8qB

WFVAQL37wBAMSjefb73VqnV7Fiz5K5rWzxT5IdimICpHEkei7PQ2ccy4hGnBWh3z

f4HWBMruO3U4Lf8SPAwHOJhvCSCBz0wkk6IQC9sQnzFv0bcEmZ4NvU8k/Ke6GER3

94xbJu+GEXST9CGoGZviJL+48lNwWfIrtro1rCVdqZJE/gyS557VKJXkxWj06D1U

6+2aG64ELMqvlxjbjUAVr5oumtz2WWPwRU4mVuuYq2s90ooWd0x1YqvAFsL8jJqu

jtyEQounGdHMbALRK9QBXQqEm5izxNIH4Wlrvj+OcgBBNsbyRhBV6o7IE49onVBC

PdqjDSrbk6He42DRoRrBmpaYwhEQwSsp/yRhcjJg49sDp7YHBwu9TqZGSc8/WxJx

VlLyW94dmmL7Es/hqcW+/tt35sQyasjQExXIiYNm9mDSNQg2ebMwi5+yDalwMTW5

lgrM4GMiTKjC2rMM8X1gpcfkPX+SjsN44RaCxLGwuZauBmaq6emol1OE3bGNmAri

9UMDRoV/9450e0BHz3RgPjzldLohThIAgf6OvbNIQFoc0NOlSzVZ7xpZsp6EpJjS

QwGXJ/zqRLSLncumZreunbv6Bs98zidS1cfvK5abHMgioS+2J5bSnsaxGrALkVRK

i6KJaJWcGVTBckPpfdWuPu/AzJo=

=J55a

—–اختتام پی جی پی پیغام—–

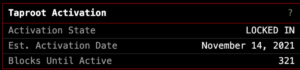

جب ہمارے مواصلات کو نجی رکھنے کی بات آتی ہے تو PGP ممکنہ طور پر EARN IT ایکٹ کو روکنے کا سب سے طاقتور ٹول ہوگا۔ اپنی PGP کلیدیں بنانے کے لیے، آپ کو پہلے انسٹال کرنے کی ضرورت ہے۔ GnuPG سافٹ ویئر یہ سب سے آسانی سے لینکس پر ٹرمینل کے ذریعے "sudo apt-get install gnupg" چلا کر کیا جاتا ہے۔ اس کے بعد، آپ "gpg –gen-key" چلا کر اور اپنی کلید میں ایک ای میل ایڈریس کی طرح ایک عرف شامل کرکے اپنی کلیدیں تیار کرتے ہیں۔

یہ چیک کرنے کے لیے کہ آیا آپ کی چابیاں تیار ہوئی ہیں، "gpg -list-keys" چلائیں۔ اس کے بعد، آپ اپنی چابیاں "gpg -output public.pgp -armor -export [آپ کا عرف، جسے آپ gpg -list-keys کے ذریعے تلاش کرسکتے ہیں]" اور "–output private.pgp -armor -export [آپ کا عرف، جو آپ gpg -list-keys] کے ذریعے تلاش کر سکتے ہیں۔" اس بات کو یقینی بنائیں کہ اپنی نجی چابیاں کبھی کسی کے ساتھ شیئر نہ کریں، اور چابیاں محفوظ طریقے سے پاس ورڈ سے محفوظ فولڈر میں محفوظ رکھیں۔ ایک بار جب آپ اپنی پرائیویٹ کلیدوں تک رسائی کھو دیتے ہیں، یا پاس فریز تک آپ کو اپنی چابیاں جنریٹ کرنے کے لیے کہا گیا ہے، تو آپ آپ کو بھیجے گئے پیغامات تک رسائی حاصل نہیں کر پائیں گے جو زیربحث کلیدوں کی طرف خفیہ کردہ ہیں۔

اس کے بعد، آپ کو اپنی عوامی کلید کو ان لوگوں کے ساتھ شیئر کرنا چاہیے جن کے ساتھ آپ PGP کے ذریعے بات چیت کرنا چاہتے ہیں، تاکہ وہ پارٹیاں ان پیغامات کو انکرپٹ کر سکیں جو صرف آپ کی نجی کلید رکھنے والے شخص کے ذریعہ پڑھ سکتے ہیں (جو امید ہے کہ صرف آپ ہیں)۔ ایسا کرنے کا سب سے آسان طریقہ یہ ہے کہ آپ اپنی پبلک کلید فائل کو پبلک کلید سرور پر اپ لوڈ کریں، جیسے keys.openpgp.orgاس کے ویب UI کے ذریعے۔ آپ اپنی چابیاں کے فنگر پرنٹ کو اپنے سوشل میڈیا پروفائلز یا اپنی ویب سائٹ پر بھی شیئر کر سکتے ہیں۔

اپنی کلید کے فنگر پرنٹ کو تلاش کرنے کے لیے، "gpg -list-keys" کو دوبارہ چلائیں، اور "pub" سیکشن کے نیچے ظاہر ہونے والے حروف اور اعداد کی لمبی تار کو منتخب کریں۔ اگر پورا سٹرنگ شیئر کرنے کے لیے بہت لمبا ہے، مثال کے طور پر آپ کے ٹوئٹر بائیو میں، آپ اپنا مختصر فنگر پرنٹ بھی شیئر کر سکتے ہیں، جو آپ کے فنگر پرنٹ کے آخری 16 حروف پر مشتمل ہے۔ وہ لوگ جو آپ کو ایک انکرپٹڈ پیغام بھیجنا چاہتے ہیں وہ اب ٹرمینل کمانڈ "gpg –recv-keys [فنگر پرنٹ]" کے ذریعے آپ کی عوامی کلید تلاش کر سکتے ہیں۔ لیکن یاد رکھیں: ایک PGP کلید جو آپ نے آن لائن حاصل کی ہے اس بات کی ضمانت نہیں دیتی کہ یہ کلید دراصل اس شخص کی ہے جس سے آپ بات چیت کرنا چاہتے ہیں۔ کسی کی چابیاں حاصل کرنے کا سب سے محفوظ طریقہ ہمیشہ ذاتی طور پر ہوگا۔

آئیے مجھے ایک خفیہ کردہ پیغام بھیجنے کے لیے PGP کا استعمال کریں۔ اپنے ٹرمینل میں، میری کیز کو "gpg -recv-keys C72B398B7C048F04" کے ذریعے درآمد کریں۔ اگر آپ نے اوپن پی جی پی سے مختلف کلید سرور کے ذریعے اپنی کلیدوں تک رسائی کے لیے کنفیگر کیا ہے، تو "gpg –keyserver hkps://keys.openpgp.org -recv-keys C72B398B7C048F04" چلائیں۔ اب یہ چیک کرنے کے لیے "gpg -list-keys" چلائیں کہ آیا کلیدی درآمد کامیاب رہی ہے۔ میرے لیے پیغام کو خفیہ کرنے کے لیے، "gpg -ae -r [میرا عرف، جسے آپ gpg -list-keys] کے ذریعے تلاش کر سکتے ہیں" کمانڈ چلائیں اور "enter" کو دبائیں۔ جو کچھ بھی آپ میرے ساتھ بانٹنا چاہتے ہیں اسے سادہ متن میں لکھیں، جیسے کہ "Hello PGP"، پھر پیغام کو "ctrl+d" کے ساتھ ختم کریں۔ اگلا، آپ کی سکرین پر ایک PGP پیغام بلاک ظاہر ہونا چاہیے۔ اس پیغام کو کاپی/پیسٹ کریں بشمول "BEGIN PGP MESSAGE" اور "END PGP MESSAGE" کو کسی بھی عوامی فورم یا اپنی پسند کے میسنجر میں، کھلے انٹرنیٹ پر ایک خفیہ کردہ پیغام بھیجنا، صرف اس کے نامزد وصول کنندہ کے ذریعہ پڑھا جا سکتا ہے۔ مثال کے طور پر، اب آپ یہ پیغام مجھے ٹویٹر کے براہ راست پیغام کے ذریعے بھیج سکتے ہیں، اسے عوامی طور پر GitHub پر پوسٹ کر سکتے ہیں یا اسے عوامی ٹیلیگرام گروپ میں شیئر کر سکتے ہیں جس کا میں حصہ ہوں۔

ایک بار جب مجھے آپ کا پیغام موصول ہو جائے گا، میں آپ کو PGP کے ذریعے ایک پیغام واپس بھیجوں گا۔ اس لیے کہ میں آپ کو ایک خفیہ کردہ پیغام واپس بھیج سکوں، یقینی بنائیں کہ آپ کے پیغام میں آپ کا PGP فنگر پرنٹ شامل ہے۔ ایسا کرنے کا سب سے آسان طریقہ یہ ہے کہ اسے اپنے انکرپٹڈ پیغام میں شامل کریں۔ جب آپ کو ایک خفیہ کردہ پیغام واپس موصول ہوتا ہے، تو آپ اسے اپنے ٹرمینل میں "gpg -d" چلا کر اور خفیہ کردہ پیغام کو کاپی/پیسٹ کر کے، بشمول "BEGIN PGP MESSAGE" اور "END PGP MESSAGE" کو ڈکرپٹ کر سکتے ہیں۔ اس کے بعد پیغام کو سادہ متن میں حل کیا جانا چاہئے۔ Eo voila، اب آپ کھلے انٹرنیٹ پر اپنے ہم منصبوں کے ساتھ نجی طور پر بات چیت کرنے کے لیے تیار ہیں، جس سے قانون نافذ کرنے والے اداروں کو آپ کے مواصلت کے مواد کی نگرانی کا کوئی موقع نہیں ملے گا۔

نتیجہ

یہ فرض کیا جا سکتا ہے کہ ہمارے ٹیکنو کریٹک بالادست آنے والے برسوں میں کھلے انٹرنیٹ پر مواصلات کو غیر نام ظاہر کرنے کے لیے دباؤ بڑھاتے رہیں گے۔ EARN IT ایکٹ جیسی تجاویز صرف پہلے اقدامات ہوں گی۔

لیکن جیسا کہ سائپر پنکس نے 1990 کی دہائی میں ثابت کیا تھا، خفیہ کاری تقریر ہے اور اس پر پابندی لگانا ناممکن ہے۔ جب تک ہم نجی مواصلات کے امکانات کے بارے میں خود کو مطلع کرنے کا سہارا لیتے ہیں، حکومتوں اور بڑی ٹیک کے لیے کوئی راستہ نہیں ہے کہ وہ ہمیں ان کو تصویر سے ہٹانے اور تمام مواصلاتی چینلز پر اظہار رائے کی آزادی کے اپنے حق کو نافذ کرنے سے روک سکے۔

رازداری کا نوٹس: یہ مضمون صرف ابتدائی افراد کے لیے خفیہ کاری کے طریقہ کار کا جائزہ پیش کرتا ہے۔ اگر آپ حساس ڈیٹا کے ساتھ کام کر رہے ہیں، تو یہ سمجھ میں آتا ہے کہ پی جی پی کی مزید محفوظ ہینڈلنگز کے بارے میں اپنے آپ کو مزید مطلع کیا جائے، جیسے ٹور کے ذریعے جی پی جی کا انتظام کرنا اور ایئر گیپڈ ڈیوائسز کے ذریعے پیغامات کو خفیہ کرنا اور ڈکرپٹ کرنا۔

یہ بطور مہمان پوسٹ ہے L0la L33tz. اظہار خیالات مکمل طور پر ان کے اپنے ہیں اور ضروری نہیں کہ وہ بی ٹی سی انک یا ان کی عکاسی کریں۔ بکٹکو میگزین.

- 2020

- تک رسائی حاصل

- کے پار

- ایکٹ

- پتہ

- مقصد

- ALGO

- یلگورتم

- تمام

- ایمیزون

- ایمیزون ویب سروسز

- کے درمیان

- ایک اور

- مضمون

- بان

- کیا جا رہا ہے

- بڑی ٹیک

- بل

- بورڈ

- BTC

- بی ٹی سی انکارپوریٹڈ

- عمارت

- سنسر شپ

- چینل

- بچے

- کافی

- مواصلات

- کموینیکیشن

- کانگریس

- مواد

- مندرجات

- جاری

- کنٹرول

- بات چیت

- سکتا ہے

- کوویڈ ۔19

- سائپرپنکس

- اعداد و شمار

- ڈیٹا بیس

- معاملہ

- وقف

- تعیناتی

- پتہ چلا

- کھوج

- کے الات

- مختلف

- تقسیم کئے

- تقسیم

- آسانی سے

- ای میل

- خفیہ کاری

- مثال کے طور پر

- منصفانہ

- فنگر پرنٹ

- پہلا

- فارم

- فارمیٹ

- ملا

- مفت

- آزادی

- مزہ

- مستقبل

- پیدا

- حاصل کرنے

- GitHub کے

- دے

- اچھا

- گوگل

- حکومت

- حکومتیں

- گروپ

- مہمان

- مہمان پوسٹ

- ذاتی ترامیم چھپائیں

- ہوم پیج (-)

- HTTPS

- ناممکن

- شامل

- سمیت

- اضافہ

- صنعتی

- انٹرایکٹو

- انٹرنیٹ

- IT

- رکھتے ہوئے

- کلیدی

- چابیاں

- قانون

- قانون نافذ کرنے والے اداروں

- قانونی مقدموں

- قانونی

- لینکس

- لسٹ

- محل وقوع

- لانگ

- اہم

- بنانا

- نقشہ

- نقشہ جات

- میڈیا

- پیغام رسانی

- رسول

- فوجی

- فوجی گریڈ

- برا

- سب سے زیادہ

- قریب

- خبر

- تعداد

- متعدد

- پیش کرتے ہیں

- کی پیشکش

- آن لائن

- کھول

- رائے

- رائے

- دیگر

- لوگ

- ادوار

- تصویر

- پلیٹ فارم

- پلیٹ فارم

- کھیلیں

- پولیس

- فحش

- امکانات

- ممکن

- طاقتور

- دباؤ

- خوبصورت

- کی روک تھام

- کی رازداری

- نجی

- ذاتی کلید

- نجی چابیاں

- پروفائلز

- عوامی

- عوامی کلید

- پبلشرز

- سوال

- ریڈیو

- لے کر

- ریگولیشن

- رسک

- خطرہ

- رن

- چل رہا ہے

- اسکین

- سکرین

- محفوظ بنانے

- احساس

- سروس

- سروسز

- مقرر

- سیکنڈ اور

- مختصر

- So

- سماجی

- سوشل میڈیا

- سافٹ ویئر کی

- کسی

- پھیلانے

- چوک میں

- رہنا

- کامیاب

- نگرانی

- ٹیک

- ٹیکنالوجی

- ٹیلی کمیونیکیشن کی

- تار

- ٹرمنل

- دنیا

- تیسری پارٹی

- وقت

- اوزار

- ٹار

- تبدیل

- ٹویٹر

- ہمیں

- ui

- یونیورسٹی

- us

- صارفین

- ویب

- ویب خدمات

- ویب سائٹ

- کیا

- WhatsApp کے

- چاہے

- ڈبلیو

- وکیپیڈیا

- بغیر

- الفاظ

- دنیا

- تحریری طور پر

- سال