کلاؤڈ کے مقامی بنیادی ڈھانچے کے خلاف خطرات بڑھ رہے ہیں، خاص طور پر جب حملہ آور اپنے غیر قانونی خفیہ کاری کے کاموں کو طاقت دینے کے لیے کلاؤڈ اور کنٹینر کے وسائل کو نشانہ بناتے ہیں۔ تازہ ترین موڑ میں، سائبر کرائمینز مہنگی اسکیموں میں کرپٹو جیکنگ انٹرپرائزز کو پھیلانے اور چلانے کے لیے کلاؤڈ وسائل پر تباہی مچا رہے ہیں جس کی وجہ سے متاثرین کو ہر $50 مالیت کی کریپٹو کرنسی کے بدلے کلاؤڈ ریسورسز میں تقریباً $1 کی لاگت آتی ہے جسے بدمعاش ان کمپیوٹ ذخائر سے نکال دیتے ہیں۔

یہ آج Sysdig کی جانب سے سامنے آنے والی ایک نئی رپورٹ کے مطابق ہے، جس سے ظاہر ہوتا ہے کہ جب برے لوگ کسی بھی کمزور بادل یا کنٹینر کے وسائل پر اندھا دھند حملہ کریں گے تو وہ پیسہ کمانے والی کرپٹو مائننگ اسکیموں پر ہاتھ ڈال سکتے ہیں، وہ اس کے بارے میں ہوشیاری سے حکمت عملی بھی رکھتے ہیں۔

درحقیقت، بہت سے انتہائی چالاک سوفٹ ویئر سپلائی چین حملے بڑے حصے میں ہیں جو متاثرہ کنٹینر امیجز کے ذریعے کرپٹو مائنرز کو پھیلانے کے لیے بنائے گئے ہیں۔ حملہ آور نہ صرف سورس کوڈ کے انحصار کا فائدہ اٹھاتے ہیں جن کے بارے میں عام طور پر جارحانہ سپلائی چین حملوں کے بارے میں سوچا جاتا ہے - وہ نقصان دہ کنٹینر کی تصاویر کو مؤثر حملہ کرنے والی گاڑی کے طور پر بھی فائدہ اٹھاتے ہیں، Sysdig کے مطابق۔2022 کلاؤڈ-آبائی خطرے کی رپورٹ".

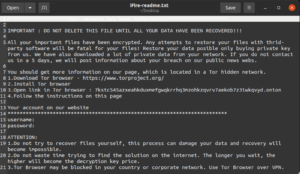

سائبر کرائمین ڈوکر ہب جیسی کنٹینر رجسٹریوں کے ذریعے پہلے سے تیار کنٹینر امیجز کے ذریعے کوڈ اور اوپن سورس پروجیکٹس کو شیئر کرنے کے ترقیاتی کمیونٹی کے رجحان کا فائدہ اٹھا رہے ہیں۔ کنٹینر امیجز میں تمام مطلوبہ سافٹ ویئر انسٹال اور ترتیب دینے والے کام کے بوجھ میں آسان ہیں۔ اگرچہ یہ ڈویلپرز کے لیے ایک سنجیدہ وقت بچانے والا ہے، لیکن یہ حملہ آوروں کے لیے ایسی تصاویر بنانے کا راستہ بھی کھولتا ہے جن میں بدنیتی پر مبنی پے لوڈز ہیں اور پھر DockerHub جیسے سیڈ پلیٹ فارم کو ان کے نقصاندہ سامان کے ساتھ۔ اس میں صرف ایک ڈویلپر کے لئے پلیٹ فارم سے ڈوکر پل کی درخواست چلانے کی ضرورت ہے تاکہ اس بدنیتی پر مبنی تصویر کو چلایا جاسکے۔ مزید کیا ہے، Docker Hub ڈاؤن لوڈ اور انسٹالیشن مبہم ہے، جس کی وجہ سے پریشانی کے امکانات کو تلاش کرنا اور بھی مشکل ہو جاتا ہے۔

"یہ واضح ہے کہ کنٹینر کی تصاویر نظریاتی خطرے کے بجائے ایک حقیقی حملہ آور ہو گئی ہیں،" رپورٹ میں وضاحت کی گئی، جس کے لیے سیس ڈیگ تھریٹ ریسرچ ٹیم (ٹی آر ٹی) نے دنیا بھر میں صارفین کی جانب سے اپ لوڈ کی گئی عوامی کنٹینر کی تصاویر کو چھاننے کے ایک ماہ طویل عمل سے گزرا۔ DockerHub بدنیتی پر مبنی مثالیں تلاش کرنے کے لیے۔ "Sysdig TRT کی طرف سے بیان کردہ بدنیتی پر مبنی اداکاروں کے استعمال کردہ طریقوں کو خاص طور پر کلاؤڈ اور کنٹینر کے کام کے بوجھ پر نشانہ بنایا جاتا ہے۔"

ٹیم کی تلاش میں 1,600 سے زیادہ بدنیتی پر مبنی تصاویر منظر عام پر آئیں جن میں کرپٹو مائنرز، بیک ڈور اور دیگر گندے میلویئر کو جائز مقبول سافٹ ویئر کے طور پر بھیس دیا گیا تھا۔ Cryptominers سب سے زیادہ مروجہ تھے، جو نمونوں کا 36% بنتے ہیں۔

Sysdig کے سینئر سیکورٹی محقق اور رپورٹ کے شریک مصنف، Stefano Chierici کہتے ہیں، "سیکیورٹی ٹیمیں اب اپنے آپ کو اس خیال سے دھوکہ نہیں دے سکتیں کہ 'خطرات کے اداکاروں کے لیے کنٹینرز بہت نئے یا بہت وقتی ہیں'۔ "حملہ آور بادل میں ہیں، اور وہ حقیقی رقم لے رہے ہیں۔ کرپٹو جیکنگ کی سرگرمی کا زیادہ پھیلاؤ کم خطرہ اور مجرموں کے لیے زیادہ انعام سے منسوب ہے۔

ٹیم ٹی این ٹی اور چمرا

رپورٹ کے ایک حصے کے طور پر، چیئریسی اور ان کے ساتھیوں نے ٹیم ٹی این ٹی کے خطرے والے گروپ کی حکمت عملیوں، تکنیکوں، اور طریقہ کار (TTPs) کا گہرا تیکنیکی تجزیہ بھی کیا۔ 2019 سے سرگرم، کچھ ذرائع کے مطابق اس گروپ نے اپنی سب سے زیادہ مقبول حملہ مہم، Chimera کے دوران 10,000 سے زیادہ کلاؤڈ اور کنٹینر ڈیوائسز سے سمجھوتہ کیا ہے۔ یہ cryptojacking worm کی سرگرمی کے لیے مشہور ہے اور رپورٹ کے مطابق، TeamTNT 2022 میں اپنی اسکرپٹس اور اپنے TTPs کو بہتر کرنا جاری رکھے ہوئے ہے۔ مثال کے طور پر، یہ اب اسکرپٹس کو AWS کلاؤڈ میٹا ڈیٹا سروس کے ساتھ جوڑتا ہے تاکہ EC2 مثال سے وابستہ اسناد کا فائدہ اٹھایا جا سکے۔ سمجھوتہ شدہ مثال سے منسلک دیگر وسائل۔

"اگر ان اسناد کے ساتھ ضرورت سے زیادہ اجازتیں وابستہ ہیں، تو حملہ آور اور بھی زیادہ رسائی حاصل کر سکتا ہے۔ Sysdig TRT کا خیال ہے کہ ٹیم ٹی این ٹی ان اسناد کا فائدہ اٹھانا چاہے گی، اگر قابل ہو تو، مزید EC2 مثالیں تخلیق کرنا چاہے گی تاکہ وہ اپنی کرپٹو مائننگ کی صلاحیتوں اور منافع میں اضافہ کر سکے،" رپورٹ میں کہا گیا۔

اپنے تجزیہ کے ایک حصے کے طور پر، ٹیم نے کرپٹو جیکنگ کے مالی اثرات کا پتہ لگانے کے لیے ٹیم ٹی این ٹی کے ذریعے کان کنی کی مہموں کے دوران استعمال کیے گئے XMR والیٹس کی ایک بڑی تعداد میں کھود لیا۔

Chimera آپریشن کے دوران تھریٹ گروپ کے آپریشنل طریقوں کے تکنیکی تجزیے کو بروئے کار لاتے ہوئے، Sysdig یہ معلوم کرنے میں کامیاب رہا کہ مخالف کو اس کی کان کنی کی گئی ہر XMR کی ایک واحد AWS EC11,000 مثال پر اپنے متاثرین کو $2 کی لاگت آئی۔ ٹیم نے جو بٹوے برآمد کیے وہ تقریباً 40 XMR تھے، یعنی حملہ آوروں نے ان سکوں کی کان کنی کے لیے تقریباً $430,000 کا کلاؤڈ بل جمع کرایا۔

اس سال کے اوائل سے سکے کی تشخیص کا استعمال کرتے ہوئے، رپورٹ نے اندازہ لگایا کہ ان سکوں کی قیمت تقریباً 8,100 ڈالر کے برابر ہے، جس میں لفافے کے پچھلے حصے سے یہ ظاہر ہوتا ہے کہ برے لوگ جو بھی ڈالر بناتے ہیں، ان کی قیمت صرف کلاؤڈ بلوں میں متاثرین کو کم از کم $53 ہوتی ہے۔