2022 SANS ہالیڈے ہیک چیلنج میں سیکھنے کا مزہ آتا ہے - قطب شمالی پر کریکر جیک سواری کے لیے اپنے آپ کو پٹا دیں کیونکہ میں نے گرنچم کے غلط منصوبے کو ناکام بنا دیا اور پانچ سنہری انگوٹھیوں کو بازیافت کیا۔

میں حصہ لینے کا یہ میرا پہلا سال ہے۔ سنز چھٹیوں کا ہیک چیلنج اور یہ ایک دھماکہ تھا. آسان سے مشکل تک کے 16 چیلنجوں کی ایک سیریز کے ذریعے، میں نے مشکوک نیٹ ورک ٹریفک اور پاور شیل لاگز کا تجزیہ کرنے، لکھنے کی مشق کی۔ Suricata کے قواعد, ایک سے باہر توڑنا ڈوکر کنٹینر، استحصال کرنے کے لیے لیک شدہ چابیاں تلاش کرنا GitLab CI/CD پائپ لائن اور ایک AWS صارف، انعقاد XML بیرونی ہستی کے حملے، اور خریدنے کے لیے ایک سمارٹ کنٹریکٹ ہیک کرنا غیر فنگبل ٹوکن.

اس تجربے کا سب سے اچھا حصہ یہ تھا کہ اس نے مجھے نئے ٹولز اور ٹیکنالوجیز سے متعارف کرایا، اس طرح میرے سائبرسیکیوریٹی کے علم کو بہت آگے بڑھایا۔ یہاں، میں چیلنجوں کو حل کرنے کی چند جھلکیاں شیئر کرتا ہوں۔

واقفیت

ہر شریک کو قطب شمالی پر براؤزر ویڈیو گیم کے ماحول میں تشریف لے جانے کے لیے ایک اوتار ملتا ہے:

واقفیت کے دوران، آپ کو ایک کریپٹو کرنسی والیٹ موصول ہوتا ہے جسے گیم چیلنجز کو پورا کرنے کے لیے کرنگل کوائنز دینے کے لیے استعمال کرتی ہے اور جسے آپ آخری چیلنج میں اسمارٹ کنٹریکٹ کو ہیک کرنے کے لیے استعمال کرتے ہیں۔ دلچسپ بات یہ ہے کہ گیم ایتھرئم بلاکچین میں تمام کرنگل کوائن ٹرانزیکشنز پر نظر رکھتی ہے، یعنی آپ کی پیشرفت کا مکمل ریکارڈ اس بلاکچین میں بھی محفوظ ہے۔

کھیل کے پہلے رنگ پر۔

1. ٹولکین رنگ

Tolkien Ring تلاش کرنے کے لیے میرے لاگز کے تجزیہ کے پٹھوں کو موڑنے کی ضرورت ہے۔

وائر شارک فشنگ

سب سے پہلے، میں نے فراہم کردہ کا تجزیہ کرنے کے لیے Wireshark کا استعمال کیا۔ .pcap فائل جس میں سرور کا انکشاف ہوا۔ adv.epostoday[.]uk فائل ڈاؤن لوڈ کر رہا ہے۔ Ref_Sept24-2020.zip کمپیوٹر پر:

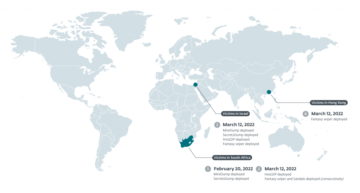

زپ فائل کے اندر جھانکتے ہوئے مجھے ایک ایگزیکیوٹیبل نام ملا Ref_Sept24-2020.scr جس نے ESET اینڈ پوائنٹ سیکیورٹی میں دو کھوجوں کو متحرک کیا: BAT/Runner.ES اور جنرک۔TAGTBG. یہ میلویئر آخرکار ایک بدنیتی پر مبنی ایگزیکیوٹیبل میموری میں چلنے کا باعث بنتا ہے۔ config.dll اور ESET کے ذریعے پتہ چلا اعلی درجے کی میموری سکینر as Win32/Dridex.DD.

ونڈوز ایونٹ لاگز

اگلا، میں نے فراہم کردہ تجزیہ کیا .evtx ایونٹ ویور کے ساتھ پاور شیل لاگ پر مشتمل فائل۔ اگرچہ پاور شیل لاگز کا تجزیہ کرنے کے لیے دوسرے ٹولز موجود ہیں، اگر حملہ آور یہ جانتے ہیں کہ راڈار کے نیچے رہنے کے لیے زمین سے باہر رہنے والی بائنریز کو کس طرح استعمال کرنا ہے، تو محافظوں کو آپریٹنگ سسٹم کے فراہم کردہ مقامی ٹولز سے بھی بخوبی واقف ہونا چاہیے۔

چونکہ نوشتہ جات میں 10,434 واقعات شامل تھے، اس لیے میں نے واقعات کو تاریخ کے لحاظ سے گروپ کیا اور پھر کسی بھی ایونٹ پر مشتمل ایونٹس کو تلاش کرنے کے لیے فائنڈ ایکشن چلایا۔ $ کردار پاور شیل میں، $ بنانے اور حوالہ دینے کے لیے استعمال کیا جاتا ہے۔ متغیرات. مجھے 24 دسمبر 2022 کو ایک حملہ ہوا، جب حملہ آور نے درج ذیل اسکرپٹ کو چلایا:

ایسا لگتا ہے کہ حملہ آور کو ایک خفیہ نسخہ مل گیا، جس کے خفیہ اجزاء کو تبدیل کر دیا گیا شہد لیے مچھلی کے تیل، اور پھر ایک نئی ریسیپی فائل بنائی۔ اس نے 4104 کی ID کے ساتھ ایک ایونٹ کو متحرک کیا، جس کا مطلب ریموٹ پاور شیل کمانڈز پر عمل درآمد ہے۔ لہذا، میں نے اس ID کے ذریعے ایونٹس کو فلٹر کیا، جس سے مجھے اضافی نقصان دہ واقعات کو مزید تیزی سے تلاش کرنے میں مدد ملی۔

سوریکاٹا ریگاٹا

Tolkien Ring کے لیے آخری مشق Dridex infestation کے لیے نیٹ ورک ٹریفک کی نگرانی کے لیے Suricata کے چار اصول لکھ رہی تھی:

الرٹ dns $HOME_NET any -> کوئی بھی (msg:"معلوم خراب DNS تلاش، ممکنہ Dridex انفیکشن"؛ dns.query؛ مواد:"adv.epostoday.uk"؛ nocase؛ sid:1؛ rev:1؛)

الرٹ http 192.185.57.242 any <> any any (msg:”مشکوک کنکشن کی تحقیقات کریں، ممکنہ Dridex انفیکشن”؛ sid:2؛ rev:1؛)

انتباہ tls any any -> any any (msg:"خراب سرٹیفکیٹس کی تحقیقات کریں، ممکنہ Dridex انفیکشن"؛ tls.cert_subject؛ مواد:"CN=heardbellith.Icanwepeh.nagoya"؛ sid:3؛ rev:1؛)

انتباہ http any any -> کوئی بھی (msg:"مشکوک جاوا اسکرپٹ فنکشن، ممکنہ Dridex انفیکشن"؛ file_data؛ مواد:"let byteCharacters = atob"؛ sid:4؛ rev:1؛)

ترتیب میں، یہ اصول DNS تلاش کرتے ہیں۔ adv.epostoday[.]uk، IP ایڈریس سے کنکشن 192.185.57[.]242، بدنیتی پر مبنی سرور کا استعمال ہینڈبیلیتھ۔ایکان ویپہ[.]ناگویا عام نام کے ذریعے شناخت (CN) TLS سرٹیفکیٹ میں، اور JavaScript کا استعمال atob() کلائنٹ پر بیس 64 انکوڈ شدہ ڈیٹا پر مشتمل بائنری سٹرنگ کو ڈی کوڈ کرنے کا فنکشن۔

ان تین چیلنجوں کو مکمل کرنے سے مجھے ٹولکین رنگ حاصل ہوا:

دوسری انگوٹی پر.

2. ایلفن رنگ

ایلفن رنگ کے لیے سب سے نمایاں چیلنجز جیل سے فرار اور جولی CI/CD تھے۔

جیل فرار

جیل سے فرار ایک سخت یاد دہانی تھی کہ ڈوکر کنٹینر میں صارف کو روٹ مراعات دینا اتنا ہی اچھا ہے جتنا میزبان سسٹم پر روٹ مراعات دینا۔ چیلنج کنٹینر سے باہر نکلنا تھا۔ ٹھیک ہے، جب آپ جڑ ہیں تو آسانی سے کیا جاتا ہے:

روٹ صارف کے طور پر، میں نے ڈیوائس کے لیے پارٹیشن ٹیبلز کو درج کیا اور پھر میزبان فائل سسٹم کو نصب کیا، جس سے مجھے میزبان تک مکمل رسائی مل گئی۔ اب میں اس کلید کو تلاش کر سکتا ہوں، جو ہوم ڈائرکٹری میں موجود ہونی چاہیے جیسا کہ ان گیم کے اشارے سے ظاہر ہوتا ہے:

جولی CI/CD

جب کہ یہ تیز تھا، جولی CI/CD نے مجھے معلوم کرنے میں کسی بھی چیلنج کا سب سے طویل وقت لیا۔ سب سے پہلے، ہمیں HTTP پر کلون کرنے کے لیے ایک Git ذخیرہ دیا گیا:

یو آر ایل سے، میں دیکھ سکتا تھا کہ ذخیرے کا نام تھا۔ wordpress.flag.net.internal، تو میں ریپوزٹری میں چلا گیا اور مجھے ایک ورڈپریس ویب سائٹ ملی۔ میں نے چیک کیا کہ آیا ویب سائٹ لائیو تھی:

ہاں، ویب سائٹ فعال تھی۔ میں متجسس تھا کہ کیا سورس کوڈ کی تاریخ میں کوئی لیک ہونے والی چابیاں ہیں۔ اگر ہاں، تو مجھے سورس کوڈ میں ترامیم کو آگے بڑھانے کے قابل ہونا چاہیے۔ تو میں بھاگا۔ گیٹ لاگ:

کمٹ میسیجز سے، ایسا لگتا ہے a وعدہ کرنا افف ٹھیک کرنے کے لیے اثاثے شامل کرنے کے بعد بنایا گیا تھا۔ پری ہوپس کمٹ کو چیک کرنے کا وقت:

بہت اچھا، مجھے ایک ملا .ssh چابیاں کے ساتھ ڈائریکٹری. آئیے ان چابیاں کاپی کریں اور ایک SSH ایجنٹ اور ایک Git صارف کو یہ دیکھنے کے لیے ترتیب دیں کہ آیا میں ان کیز کے مالک کی نقالی کر سکتا ہوں:

اب آئیے مین برانچ کی طرف لوٹتے ہیں اور جانچتے ہیں کہ آیا ہم سورس کوڈ میں معمولی تبدیلی کو آگے بڑھا سکتے ہیں (نینو کا استعمال کرتے ہوئے، میں نے صرف فائلوں میں سے ایک میں جگہ شامل کی ہے):

تو، میں نے چیلنج کا پہلا حصہ ورڈپریس ڈویلپرز میں سے ایک کی نقالی کرکے حاصل کیا، لیکن کیا میرے دھکے کے بعد بھی ویب سائٹ کام کرتی رہی؟

میرے پش نے کچھ بدل دیا کیونکہ اب ویب سائٹ پورٹ 8080 پر ری ڈائریکٹ ہو گئی ہے۔

اب تک، میں نے چیلنج کے CI/CD حصے کو نظر انداز کیا تھا، جو اسے مکمل کرنے کی کلید ہونا چاہیے۔ ذخیرہ پر مشتمل ہے a gitlab-ci.yml فائل، جو GitLab CI/CD پائپ لائن کے لیے کنفیگریشن فراہم کرتی ہے۔ جب بھی آپ ریپوزٹری کی طرف دھکیلتے ہیں، CI/CD سسٹم کِک کرتا ہے، اور a گٹ لیب رنر اس YML فائل میں اسکرپٹ کو چلاتا ہے۔ میں نے سوچا کہ یہ اتنا ہی اچھا ہے جتنا کہ سرور پر ریموٹ کوڈ پر عمل درآمد کرنا جہاں GitLab Runner انسٹال ہے۔

قریب سے دیکھا تو ایک نظر آیا rsync اسکرپٹ تمام فائلوں کو گٹ ریپوزٹری سے ویب سرور کی ڈائریکٹری میں کاپی کرتا ہے جہاں سے ویب سائٹ پیش کی جارہی تھی۔ سب سے پہلے، میں نے استعمال کرنے کی کوشش کی rsync ویب سرور سے تمام فائلوں کو گٹ ریپوزٹری میں کاپی کرکے ڈیٹا کے بہاؤ کو ریورس کرنے کے لیے، لیکن کامیابی کے بغیر۔

کافی مفروضے کی جانچ کے بعد، مجھے بالآخر اپنی پیش رفت کی بصیرت ملی: ورڈپریس ویب سائٹ کو "ٹھیک" کرنے کی کوشش کرنے یا بلڈ سسٹم کے ذریعے بدنیتی پر مبنی اسکرپٹس چلانے کی بجائے، ویب سرور سے معلومات لیک کرنے والی ویب سائٹ کی خدمت کریں۔ اندر index.php (ریپوزٹری کے اوپری سطح پر واقع ہے)، میں اس کوڈ پر تبصرہ کرسکتا ہوں جو ورڈپریس ویب سائٹ کو لوڈ کرتا ہے اور پی ایچ پی کمانڈز چلا سکتا ہے جو ویب سرور کی تحقیقات کرتے ہیں۔

درحقیقت، میں پی ایچ پی کے ساتھ شیل کمانڈز بھی چلا سکتا ہوں۔ مجھے وہ مل گیا۔ پاستھرو() آسانی سے کام کیا.

In index.php، میں نے استعمال کیا // دو لائنیں تبصرہ کرنے کے لیے اور میں نے شامل کیا۔ passthru ('ls -la /')؛ آخری لائن پر. یہ ایک ویب سائٹ بناتا ہے جو ویب سرور کی روٹ ڈائرکٹری میں تمام فائلوں کی فہرست دیتا ہے:

پھر میں نے اس تبدیلی کو Git ریپوزٹری میں دھکیل دیا اور GitLab CI/CD سسٹم نے میرے لیے ویب سائٹ کو اپ ڈیٹ کرنے کا خیال رکھا:

آہ، ایلفن رنگ میں ہونا ضروری ہے۔ flag.txt! میں نے پچھلے مراحل کو دہرایا، لیکن اس بار استعمال کر رہا ہوں۔ passthru('cat/flag.txt'); اگلی بار جب میں نے ویب سائٹ سے درخواست کی تو ایلفن رنگ کو ظاہر کرنا:

تیسری انگوٹی پر.

3. ویب رنگ

میرے لیے سب سے مزے کا چیلنج اوپن بوریا مائن ڈور تھا، حالانکہ گلیمٹریل کا فاؤنٹین دلچسپ تھا جبکہ پہیلیاں بھی پیش کرتے تھے۔

بوریا مائن کا دروازہ کھولو

اوپن بوریا مائن ڈور میں، ہمیں ان پٹ کی توثیق کو نظرانداز کرنے کے لیے چھ پن یا چھوٹے چیلنجز پیش کیے گئے تھے۔ مواد کی حفاظت کی پالیسی انٹری اور ایگزٹ پائپوں کو پنوں کے درمیان جوڑنے کے لیے، بشمول پائپ کے رنگوں کو ملانا۔ زیادہ تر پنوں کے لیے، میں نے HTML کا استعمال کنیکٹنگ لیٹر 'o' کی فہرست لکھنے کے لیے کیا۔ یہاں میرا حتمی حل ہے:

پن 1

پن 1 کے لیے کوئی توثیق نہیں تھی، لہذا یہ HTML اور ان لائن CSS کا ایک سادہ معاملہ تھا:

|

<p style=“letter-spacing: -4px; margin: 0; padding: 0;”>oooooooooooooo</p> |

پن 2

پن 2 میں ایک مواد کی حفاظتی پالیسی تھی جس نے جاوا اسکرپٹ کی اجازت نہیں دی تھی لیکن ان لائن سی ایس ایس کی اجازت دی تھی، لہذا یہ میرے طریقہ کار کے لیے کوئی مسئلہ نہیں تھا:

|

1 2 3 4 5 6 7 8 9 10 11 12 |

<ul style=“list-style: none; line-height:0.5; letter-spacing: -4px; margin: 0; padding: 0;”> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>oooooooooooooo</li> </ul> |

پن 3

پن 3 میں مواد کی حفاظتی پالیسی تھی جس نے سی ایس ایس کی اجازت نہیں دی لیکن ان لائن جاوا اسکرپٹ کی اجازت دی، اس لیے میں نے جاوا اسکرپٹ کو اس کے بجائے اسٹائل تبدیل کرنے کے لیے استعمال کیا:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

<script> document.write(“” + “<ul id=’o’>” + “<li>o</li>” + “<li>oooooooooooooooooooooo</li>” + “<li>o</li><li>o</li><li>o</li><li>o</li>” + “</ul>”); const o = document.getElementById(‘o’); o.style.color = “blue”; o.style.listStyle = “none”; o.style.lineHeight = “0.5”; o.style.letterSpacing = “-4px”; o.style.margin = “0”; o.style.padding = “0”; </script> |

پن 4

پن 4 میں کوئی مواد کی حفاظتی پالیسی نہیں تھی، لیکن اس میں کلائنٹ کی طرف ایک sanitizeInput فنکشن تھا جو ڈبل کوٹس، سنگل کوٹس، لیفٹ اینگل بریکٹ، اور رائٹ اینگل بریکٹس کو ہٹا دے گا۔ یہاں چال یہ سمجھنا تھی کہ یہ فنکشن فارم جمع کروانے سے نہیں بلکہ اس کے ذریعے شروع کیا گیا تھا۔ آن بلور تقریب. دوسرے لفظوں میں، ماؤس کو ان پٹ فیلڈ سے دور لے جانے سے متحرک ہوا۔ آن بلور ایونٹ، کسی بھی ان پٹ کو صاف کرنا۔ حل یہ تھا کہ دبا کر فارم جمع کروائیں۔ درج کلید، اس بات کا خیال رکھتے ہوئے کہ ماؤس کرسر کو ان پٹ فیلڈ کی حدود سے باہر نہ لے جائے:

|

1 2 3 4 5 6 7 8 9 10 11 |

<ul style=“list-style: none; line-height:0.5; letter-spacing: -4px; margin: 0; padding: 0;”> <li>o</li> <li>o</li> <li>oooooooooooooo</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li style=“color: blue;”>oooooooooooooo</li> </ul> |

پن 5

پن 5 میں بھی ایسا ہی تھا۔ sanitizeInput ان لائن سی ایس ایس کو منع کرنے والی مواد کی حفاظت کی پالیسی کے ساتھ فنکشن اور بائی پاس، لیکن ان لائن جاوا اسکرپٹ کی اجازت:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 |

<script> document.write(“” + “<ul id=’o’>” + “<li>o</li>” + “<li>o</li>” + “<li class=’red’>oooooooooooooo</li>” + “<li><span class=’red’>o</span></li>” + “<li><span class=’red’>o</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> ooooooooooo</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> oo</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> oo</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> oo</span></li>” + “<li>o<span class=’blue’> oo</span></li>” + “<li>o<span class=’blue’> B</span></li>” + “</ul>”); const o = document.getElementById(‘o’); o.style.listStyle = “none”; o.style.lineHeight = “0.5”; o.style.letterSpacing = “-4px”; o.style.margin = “0”; o.style.padding = “0”; o.style.fontSize = “xx-large”; const reds = document.getElementsByClassName(“red”); for (let red of reds) { red.style.color = “red”; } const blues = document.getElementsByClassName(“blue”); for (let blue of blues) { blue.style.color = “blue”; } </script> |

پن 6

آخر میں، پن 6 نے ان پٹ کو صاف نہیں کیا، لیکن اس نے ان لائن CSS اور JavaScript دونوں کو منع کرنے والی ایک سخت مواد کی حفاظتی پالیسی کا استعمال کیا۔ میرا حل یہ تھا کہ فرسودہ HTML کا استعمال کرتے ہوئے مجھے مطلوبہ اسٹائل حاصل کریں اور فہرست کے بجائے ٹیبل استعمال کریں:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 |

<table border=“0” frame=“void” rules=“none” cellpadding=“0” cellspacing=“0” width=“100%”> <tr bgcolor=“#00FF00”> <td><font color=“#00FF00” size=“7”>o</font></td> <td><font color=“#00FF00” size=“7”>o</font></td> <td><font color=“#00FF00” size=“7”>o</font></td> <td><font color=“#00FF00” size=“7”>o</font></td> </tr> <tr bgcolor=“red”> <td><font color=“red” size=“5”>o</font></td> <td><font color=“red” size=“5”>o</font></td> <td><font color=“red” size=“5”>o</font></td> <td><font color=“red” size=“5”>o</font></td> </tr> <tr bgcolor=“blue”> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td bgcolor=“red”><font color=“red” size=“9”>o</font></td> </tr> <tr bgcolor=“blue”> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> </tr> </table> |

Glamtariel's Fountain

Glamtariel's Fountain مشق کرنے کا موقع تھا XML External Entity (XXE) حملے. اپنی مرضی کے مطابق XML ہستی کی وضاحت کرنے کا طریقہ معلوم کرنا، سرور سے فائل کی درخواست کرنے والی ہستی کی وضاحت کرنا، اور اس ہستی کو HTTP درخواست میں پے لوڈ کے طور پر شامل کرنا مشکل نہیں تھا۔ سب سے مشکل حصہ ان فائلوں کا راستہ طے کرنے کے لیے گیم میں پہیلیوں کا پتہ لگا رہا تھا جو سرور سے لیک ہو جائے گا۔ سونے کی انگوٹھی کے مقام کو ظاہر کرنے والی پیش رفت کی درخواست یہ ہے:

میں اس چیلنج سے سیکھے گئے دو سبق پیش کروں گا۔ سب سے پہلے، استعمال کریں مواد کی قسم کنورٹر میں توسیع برپ JSON پے لوڈز کو XML میں تبدیل کرنے کے لیے۔ دوسرا، XXE پے لوڈ کو مختلف ٹیگز میں رکھنے کی کوشش کریں - مجھے یہ جاننے میں کافی وقت لگا کہ مجھے صرف یہ کرنا تھا &xxe; میں پے لوڈ reqType کے بجائے ٹیگ لگائیں۔ imgDrop ٹیگ

چوتھی انگوٹی پر.

4. کلاؤڈ رِنگ

کلاؤڈ رنگ کے لئے کھیلنا ایمیزون ویب سروسز (AWS) کمانڈ لائن انٹرفیس (CLI) میں ایک ابتدائی قدم تھا۔

چیلنجز کے اس سیٹ کی خاص بات استعمال کر رہی تھی۔ trufflehog گٹ ریپوزٹری میں AWS اسناد تلاش کرنے اور پھر AWS صارف کے طور پر تصدیق کرنے کے لیے ان کا استحصال کرنا۔ اس پوزیشن پر پہنچنے والا حملہ آور استعمال کر سکتا ہے۔ aws iam ان پالیسیوں سے استفسار کرنے کا حکم دیتا ہے جو صارف پر لاگو ہوتی ہیں، اور اس طرح کن کلاؤڈ اثاثوں تک رسائی اور غلط استعمال کیا جا سکتا ہے۔

پانچویں انگوٹی پر۔

5. آگ کا جلنا

چیلنجوں کے اس سیٹ کا سب سے سبق آموز حصہ سیکھنا تھا۔ مرکل کے درخت ایک سمارٹ معاہدے کا فائدہ اٹھانا اور نان فنگیبل ٹوکن (NFT) خریدنے کے لیے پری سیل لسٹ میں شامل ہوں. یہاں چیلنج ان ثبوت کی قدروں کو دریافت کرنا تھا جو میرے بٹوے کے پتے اور مرکل ٹری کی بنیادی قیمت کے ساتھ، پری سیل لسٹ میں میری شمولیت کو ثابت کرتی ہیں۔

ثبوت کی قدریں فراہم کرنے کی چند ناکام کوششوں کے بعد، میں نے محسوس کیا کہ میں فراہم کردہ جڑ کی قدر کے لیے ثبوت کی قدروں کا کبھی پتہ نہیں لگا سکوں گا کیونکہ اس کا حساب لگانے کے لیے استعمال ہونے والی تمام پتی کی قدروں کو جاننے کا کوئی طریقہ نہیں تھا۔ مجھے روٹ ویلیو کو تبدیل کرنے کی ضرورت تھی تاکہ میں ایک درست مرکل ٹری فراہم کر سکوں۔

کا استعمال کرتے ہوئے پروفیسر QPetabyte کا ٹولمیں نے دو پتوں سے ایک مرکل ٹری بنایا ہے جس میں میرے بٹوے کے ایڈریس اور ایڈریس پر مشتمل ہے۔ BSRS_nft سمارٹ کنٹریکٹ، جو میں نے گیم کے ایتھریم بلاکچین کے بلاک ٹو میں ان گیم بلاکچین ایکسپلورر کا استعمال کرتے ہوئے پایا۔ اس ٹول نے اس درخت کی جڑ کی قیمت اور میرے بٹوے کے پتے کے ثبوت کی قدر پیدا کی۔ پھر میں نے سرور کو درخواست کو روکنے کے لیے برپ کا استعمال کیا اور ڈیفالٹ روٹ ویلیو کو تبدیل کر دیا تاکہ میں ایک درست مرکل ٹری جمع کر سکوں۔ یہ ہے میرا NFT sporc 100 KringleCoins کی ایک مقررہ قیمت پر خریدا گیا:

واقعی ایک بدصورت نمونہ۔

فائنل

SANS Holiday Hack Challenge کے منتظمین کا بہت شکریہ کہ میرے ذہن کو نئے طریقوں سے پھیلانے اور سائبر سیکیورٹی کے علم کو گہرا کرنے میں مدد کرنے کے لیے۔ میں نہ صرف اگلے سال کے چیلنج کا انتظار کر رہا ہوں، بلکہ میں اس چیلنج کے 2020 اور 2021 کے ایڈیشن بھی آزماؤں گا۔ اور اگر آپ نے پہلے اس چیلنج میں حصہ نہیں لیا ہے، تو مجھے امید ہے کہ ان جھلکیوں نے آپ کی دلچسپی کو متاثر کیا ہے۔

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://www.welivesecurity.com/2023/01/09/cracked-it-highlights-kringlecon-5-golden-rings/

- 1

- 10

- 100

- 11

- 202

- 2020

- 2021

- 2022

- 7

- 9

- a

- قابلیت

- ہمارے بارے میں

- تک رسائی حاصل

- رسائی

- حاصل کیا

- حصول

- عمل

- شامل کیا

- ایڈیشنل

- پتہ

- کے بعد

- ایجنٹ

- تمام

- اجازت دے رہا ہے

- اگرچہ

- ایمیزون

- ایمیزون ویب سروسز

- ایمیزون ویب سروسز (AWS)

- تجزیہ

- تجزیے

- تجزیہ

- اور

- کا اطلاق کریں

- اثاثے

- حملہ

- کوششیں

- تصدیق

- اوتار

- ایوارڈ

- AWS

- برا

- کیونکہ

- اس سے پہلے

- کیا جا رہا ہے

- BEST

- کے درمیان

- بگ

- بلاک

- blockchain

- بلیو

- خریدا

- برانچ

- توڑ

- باہر توڑ

- توڑ

- پیش رفت

- تعمیر

- خرید

- کہا جاتا ہے

- پرواہ

- پکڑو

- سرٹیفکیٹ

- سرٹیفکیٹ

- چیلنج

- چیلنجوں

- تبدیل

- کردار

- چیک کریں

- کلائنٹ

- قریب

- بادل

- کوڈ

- رنگ

- تبصرہ

- وعدہ کرنا

- کامن

- مکمل

- مکمل کرنا

- کمپیوٹر

- چل رہا ہے

- ترتیب

- رابطہ قائم کریں

- مربوط

- کنکشن

- پر مشتمل ہے

- کنٹینر

- پر مشتمل ہے

- مواد

- کنٹریکٹ

- تبدیل

- کاپی

- سکتا ہے

- تخلیق

- بنائی

- پیدا

- اسناد

- cryptocurrency

- کریپٹوکرنسی والیٹ

- CSS

- شوقین

- اپنی مرضی کے

- سائبر سیکیورٹی

- اعداد و شمار

- تاریخ

- دسمبر

- گہرا کرنا

- پہلے سے طے شدہ

- دفاع

- وضاحت

- پتہ چلا

- ڈویلپرز

- آلہ

- DID

- مر

- مختلف

- مشکل

- دریافت

- DNS

- میں Docker

- دستاویز

- دروازے

- دوگنا

- حاصل

- آسانی سے

- اختتام پوائنٹ

- اختتام پوائنٹ سیکورٹی

- ہستی

- اندراج

- ماحولیات

- ethereum

- ایتیروم بلاچین

- بھی

- واقعہ

- واقعات

- آخر میں

- پھانسی

- پھانسی

- ورزش

- باہر نکلیں

- تجربہ

- دھماکہ

- ایکسپلورر

- مدت ملازمت میں توسیع

- بیرونی

- چند

- میدان

- اعداد و شمار

- فائل

- فائلوں

- فائنل

- مل

- تلاش

- پہلا

- درست کریں

- مقرر

- بہاؤ

- ورق

- کے بعد

- فورے

- فارم

- فارمیٹ

- آگے

- ملا

- فاؤنٹین

- چوتھے نمبر پر

- سے

- مکمل

- مزہ

- تقریب

- فنکشنل

- مزید

- کھیل ہی کھیل میں

- کھیل

- پیدا

- حاصل

- GIF

- جاؤ

- GitHub کے

- دی

- گولڈ

- گولڈن

- اچھا

- گرانڈنگ

- ہیک

- ہیکنگ

- ہارڈ

- مدد

- یہاں

- ذاتی ترامیم چھپائیں

- نمایاں کریں

- پر روشنی ڈالی گئی

- اشارے

- تاریخ

- چھٹیوں

- ہوم پیج (-)

- امید ہے کہ

- میزبان

- کس طرح

- کیسے

- HTML

- HTTPS

- کی نشاندہی

- in

- دیگر میں

- کھیل میں

- سمیت

- شمولیت

- معلومات

- ان پٹ

- بصیرت

- کے بجائے

- دلچسپی

- دلچسپ

- انٹرفیس

- متعارف

- IP

- IP ایڈریس

- IT

- جاوا سکرپٹ

- JSON

- کلیدی

- چابیاں

- کک

- جان

- علم

- آخری

- قیادت

- لیک

- لیک

- سیکھا ہے

- سیکھنے

- اسباق

- سبق سیکھا

- خط

- سطح

- Li

- لائن

- لائنوں

- لسٹ

- فہرست

- فہرستیں

- رہتے ہیں

- بوجھ

- واقع ہے

- محل وقوع

- لانگ

- طویل وقت

- دیکھو

- تلاش

- دیکھنا

- تلاش

- بہت

- بنا

- مین

- میلویئر

- مارجن

- کے ملاپ

- معاملہ

- زیادہ سے زیادہ چوڑائی

- مطلب

- ملتا ہے

- یاد داشت

- پیغامات

- طریقہ

- مائیکروسافٹ

- برا

- کی نگرانی

- زیادہ

- سب سے زیادہ

- منتقل

- منتقل

- موزیلا

- نام

- نینو

- مقامی

- تشریف لے جائیں

- خالص

- نیٹ ورک

- نیٹ ورک ٹریفک

- نئی

- اگلے

- Nft

- غیر فنگبل

- غیر فنگبل ٹوکن

- شمالی

- پیش کرتے ہیں

- ایک

- کھول

- کام

- آپریٹنگ سسٹم

- مواقع

- حکم

- منتظمین۔

- دیگر

- باہر

- مالک

- حصہ

- حصہ لیا

- حصہ لینے

- راستہ

- پی ایچ پی

- پائن

- پائپ

- پائپ لائن

- مقام

- رکھ

- منصوبہ

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- پالیسیاں

- پالیسی

- پوزیشن

- ممکن

- پاورشیل

- پریکٹس

- presale

- پیش

- پچھلا

- قیمت

- جیل

- استحقاق

- تحقیقات

- مسئلہ

- پیش رفت

- ممتاز

- ثبوت

- ثابت ہوا

- فراہم

- فراہم

- فراہم کرتا ہے

- خریداری

- پش

- دھکیل دیا

- فوری

- جلدی سے

- ریڈار

- لے کر

- احساس

- احساس ہوا

- وصول

- موصول

- ہدایت

- ریکارڈ

- بازیافت

- ریڈ

- ریموٹ

- بار بار

- ذخیرہ

- درخواست

- درخواستوں

- ضرورت

- واپسی

- انکشاف

- انکشاف

- ریورس

- سواری

- رنگ

- جڑ

- قوانین

- رن

- دوسرے نمبر پر

- چل رہا ہے

- سکرپٹ

- تلاش کریں

- دوسری

- سیکنڈ

- خفیہ

- سیکورٹی

- سیریز

- خدمت

- سروسز

- مقرر

- سیکنڈ اور

- شیل

- ہونا چاہئے

- کی طرف

- سادہ

- صرف

- ایک

- چھ

- ہوشیار

- سمارٹ معاہدہ

- So

- سافٹ

- حل

- حل کرنا۔

- کچھ

- ماخذ

- ماخذ کوڈ

- خلا

- کھڑا ہے

- رہنا

- مراحل

- ابھی تک

- ذخیرہ

- سخت

- سٹائل

- جمع

- کامیابی

- مشکوک

- سوئچڈ

- نحو

- کے نظام

- ٹیبل

- TAG

- لینے

- TD

- ٹیکنالوجی

- ٹیسٹ

- ٹیسٹنگ

- ۔

- ماخذ

- تھرڈ

- سوچا

- تین

- کے ذریعے

- وقت

- کرنے کے لئے

- ٹوکن

- بھی

- کے آلے

- اوزار

- سب سے اوپر

- ٹریک

- ٹریفک

- معاملات

- متحرک

- کے تحت

- اپ ڈیٹ

- URL

- استعمال کی شرائط

- رکن کا

- توثیق

- قیمت

- اقدار

- کی طرف سے

- ویڈیو

- ویڈیو گیم

- بٹوے

- طریقوں

- ویب

- ویب سرور

- ویب خدمات

- ویب سائٹ

- جس

- جبکہ

- وسیع

- گے

- بغیر

- WordPress

- الفاظ

- کام

- کام کیا

- گا

- لکھنا

- تحریری طور پر

- XML

- سال

- تم

- اور

- اپنے آپ کو

- زیفیرنیٹ

- زپ