پڑھنا وقت: 6 منٹکوموڈو سائبر سیکیورٹی ٹیم نے اس مستقل خطرے کے تازہ ترین تناؤ کے اندرونی کاموں کو ظاہر کیا

Comodo سائبر سیکیورٹی ٹیم اپنے صارفین کو بہتر طریقے سے تحفظ فراہم کرنے اور وسیع تر نیٹسیک اور اینٹی وائرس کمیونٹیز کے ساتھ اپنے نتائج کا اشتراک کرنے کے لیے تازہ ترین رینسم ویئر کی مسلسل تحقیق کرتی ہے۔ آج ہم آپ کو کے ایک نئے ورژن کے بارے میں بتانا چاہیں گے۔ ransomware کے کہا جاتا ہے دھرم ورژن 2.0۔

میلویئر پہلی بار 2016 میں CrySIS کے نام سے ظاہر ہوا۔ اس نے ونڈوز سسٹم کو نشانہ بنایا اور بٹ کوائنز میں تاوان کا مطالبہ کرنے سے پہلے، مضبوط AES-256 اور RSA-1024 الگورتھم کے ساتھ متاثرین کی فائلوں کو انکرپٹ کیا۔ جیسا کہ رینسم ویئر کے تقریباً تمام قسموں کے ساتھ، فائلیں ڈکرپشن کلید کے بغیر مکمل طور پر ناقابل بازیافت ہوتی ہیں، اور متاثرہ کو چابی حاصل کرنے کے لیے تاوان ادا کرنا ہوگا۔

دھرم ٹروجن کو RDP کنکشنز پر کمزور پاس ورڈز کو زبردستی دے کر، یا متاثرہ کو ایک بدنیتی پر مبنی ای میل اٹیچمنٹ کھولنے پر مجبور کر کے پہنچایا جاتا ہے۔ پہلے طریقہ میں حملہ آور اسکیننگ پورٹ 3389 کنکشنز کے لیے شامل ہے جو RDP پروٹوکول استعمال کرتے ہیں۔ ایک بار جب کوئی ہدف مل جاتا ہے، حملہ آور خود بخود معلوم پاس ورڈز کی ایک بہت بڑی لائبریری سے مختلف پاس ورڈ آزما کر کنکشن میں لاگ ان ہونے کی کوشش کرتا ہے، جب تک کہ ان میں سے کوئی ایک کام نہ کرے۔ وہاں سے حملہ آور ٹارگٹ مشین پر مکمل کنٹرول رکھتا ہے اور اسے چلاتا ہے۔ دھرم رینسم ویئر دستی طور پر صارف کی فائلوں پر۔

مؤخر الذکر طریقہ ایک کلاسک ای میل حملہ ہے۔ شکار کو ایک ای میل موصول ہوتی ہے جو ایسا لگتا ہے جیسے یہ ان کے حقیقی زندگی کے اینٹی وائرس فراہم کنندہ کی طرف سے آیا ہو۔ اس میں ان کی مشین پر میلویئر کے بارے میں ایک انتباہ ہے اور خطرے کو دور کرنے کے لیے منسلک اینٹی وائرس فائل کو انسٹال کرنے کی ہدایت کرتا ہے۔ یقینا، منسلکہ کوئی اینٹی وائرس پروگرام نہیں ہے، یہ دھرما 2.0 ہے، جو پھر صارف کی فائلوں کو انکرپٹ کرنے کے لیے آگے بڑھتا ہے اور ان کو کھولنے کے لیے تاوان کا مطالبہ کرتا ہے۔

فروری 2020 میں، کوموڈو سائبر سیکیورٹی ٹیم نے اس کا تازہ ترین ارتقاء دریافت کیا۔ میلویئر، دھرم 2.0۔ اس ورژن میں پچھلے ورژن کی بنیادی خفیہ کاری کے بعد تاوان کی فعالیت شامل ہے، لیکن اس میں ایک اضافی بیک ڈور بھی ہے جو ریموٹ ایڈمن کی صلاحیتوں کو فراہم کرتا ہے۔ آئیے کوموڈو سائبر سیکیورٹی ٹیم کی مدد سے دھرما 2.0 کی تفصیلات پر گہری نظر ڈالتے ہیں۔

دھرم 2.0 کے عمل پر عمل درآمد کا درجہ بندی

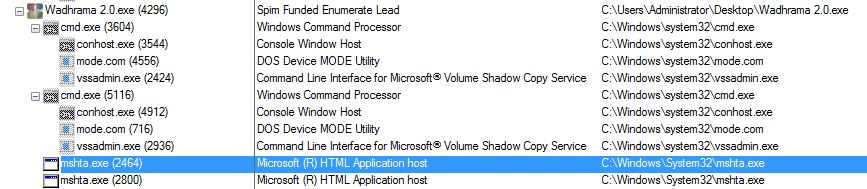

فہرست کے سر پر 'Wadhrama 2.0.exe' کے ساتھ نیچے دیے گئے اسکرین شاٹ میں میلویئر کے عمل درآمد کا درخت دکھایا گیا ہے:

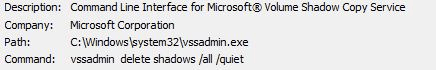

مالویئر شکار کے کی بورڈ کے بارے میں کچھ معلومات اکٹھا کرنے کے لیے DOS ڈیوائس موڈ یوٹیلیٹی کا استعمال کرتا ہے اور ان کی فائلوں کی کسی بھی شیڈو کاپی کو حذف کر دیتا ہے۔ کمانڈ 'vssadmin delete shadows /all/quiet' عام طور پر ransomware میں موجودہ ونڈوز ریسٹور پوائنٹس کو حذف کرنے کے لیے استعمال کیا جاتا ہے، صارف کو ان کی فائلوں کا بیک اپ لوٹنے کے لیے:

شیڈو کاپیاں ختم ہونے کے بعد، صارفین اپنی فائلوں کو اس وقت تک بحال نہیں کر سکتے جب تک کہ ان کے پاس بیرونی، تھرڈ پارٹی بیک اپ نہ ہو۔ بہت سے کاروباروں کے پاس اس طرح کے بیک اپ ہوتے ہیں، لیکن خطرناک تعداد میں ایسا نہیں ہوتا ہے۔

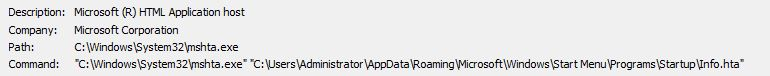

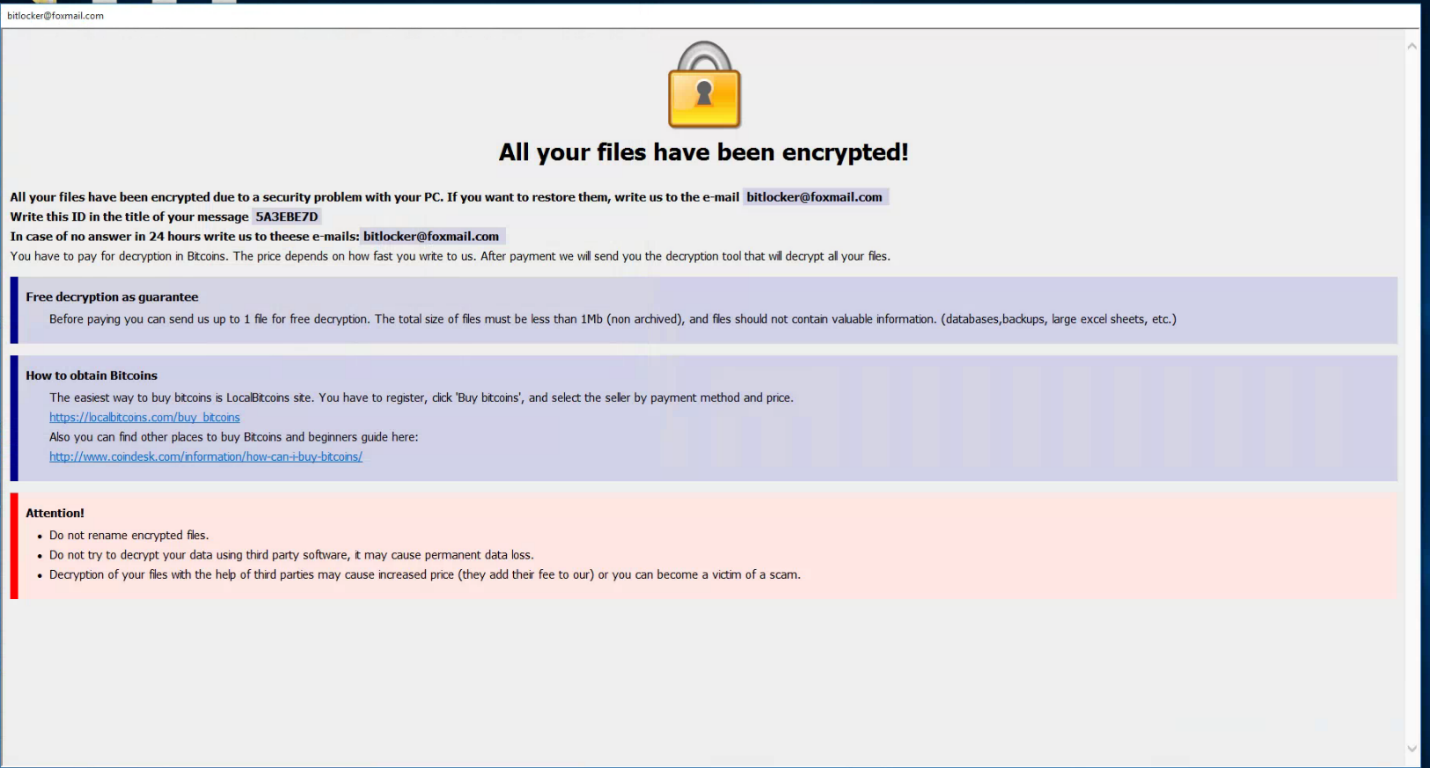

کمپیوٹر پر تمام فائلوں کو انکرپٹ کرنے کے بعد، حملہ آور کو اب اپنی ہدایات متاثرہ تک پہنچانے کے لیے ایک طریقہ کی ضرورت ہے۔ یہ کمانڈ کے ساتھ 'Info.hta' کو خودکار طور پر چلانے کے لیے 'mshta.exe' کا استعمال کرتے ہوئے کرتا ہے۔

'C:UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta'۔

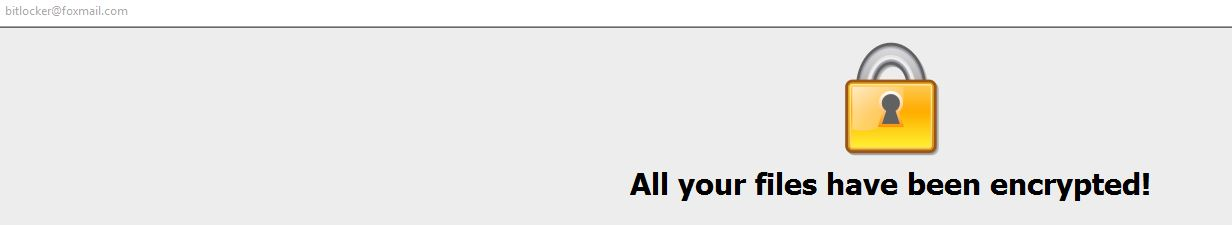

'Info.hta' وہ فائل ہے جس میں تاوان کا نوٹ ہے:

"آپ کی تمام فائلوں کو خفیہ کر دیا گیا ہے!"

دھرم 2.0 کا متحرک تجزیہ

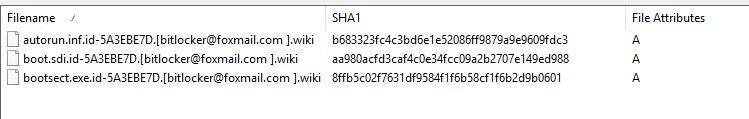

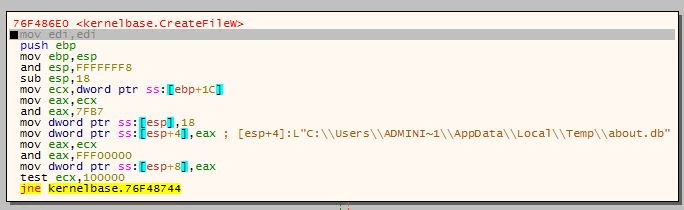

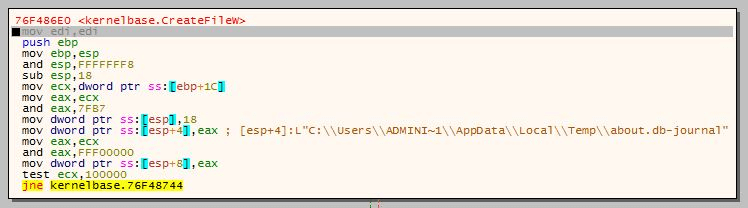

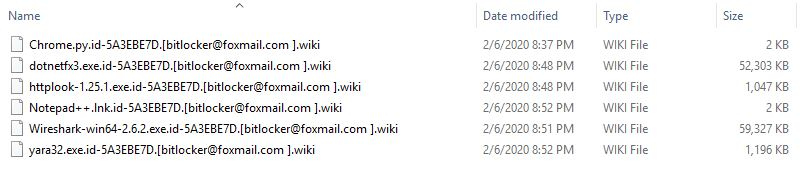

Wadhrama 2.0.exe دو sql فائلیں بناتا ہے، 'about.db' اور 'about.db-journal' <%usersadministratorappdatalocaltemp%> میں۔ یہ <%system32%> , <%startup%> میں اپنی ایک کاپی بناتا ہے، اور تمام خفیہ فائلوں کے آخر میں ایکسٹینشن '[bitlocker@foxmail.com ].wiki' شامل کرتا ہے:

c:usersadministratorappdatalocaltempabout.db

c:usersadministratorappdatalocaltempabout.db-جرنل

c:windowssystem32Wadhrama 2.0.exe

c:usersadministratorappdataroamingmicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c:programdatamicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootbootstat.dat.id-5A3EBE7D[bitlocker@foxmail.com].wiki

c:bootsect.bak.id-5A3EBE7D[bitlocker@foxmail.com].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:config.sys.id-5A3EBE7D[bitlocker@foxmail.com].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:autoexec.bat.id-5A3EBE7D[bitlocker@foxmail.com].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

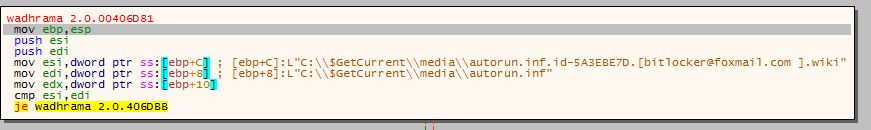

دھرم 2.0 کا جامد تجزیہ

سائبر سیکیورٹی ٹیم نے درج ذیل مواد کے ساتھ تین ایک جیسی، 2.0 لائن ٹیکسٹ فائلیں بنا کر Dharma 5 کی انکرپشن پیچیدگی کا تجربہ کیا:

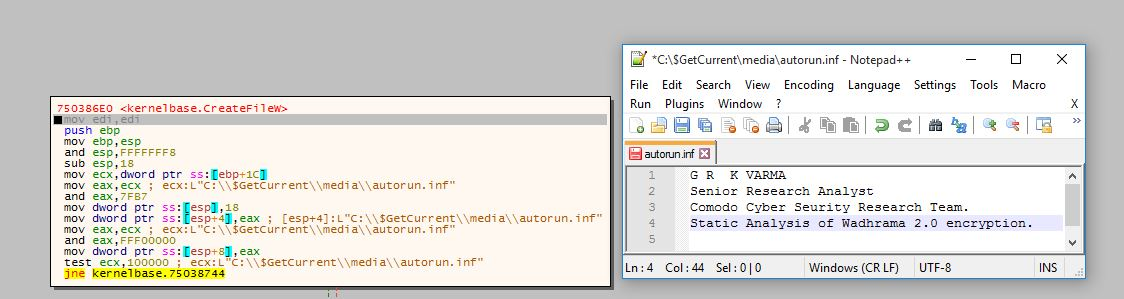

ہم نے تین فائلوں کا نام 'autorun.inf'، 'boot.sdi' اور 'bootsect.exe' رکھا اور ہر ایک کو مختلف جگہ پر منتقل کر دیا۔ چونکہ فائلیں ایک ہی قسم کی ہیں، سائز، اور ایک ہی مواد رکھتی ہیں، اس لیے وہ سب ایک ہی SHA1 دستخط کا اشتراک کرتی ہیں - 9ea0e7343beea0d319bc03e27feb6029dde0bd96۔

یہ دھرم کے ذریعے خفیہ کاری سے پہلے فائلوں کا اسکرین شاٹ ہے:

خفیہ کاری کے بعد، ہر ایک کا فائل سائز اور دستخط مختلف ہوتے ہیں:

دھرم 2.0 پے لوڈ

- Dharma 2.0 'about.db' اور 'about.db-journal' نامی دو ڈیٹا بیس فائلیں '<%AppData%>\local\temp' میں تخلیق کرتا ہے۔ فائلیں SQLite فائلیں ہیں اور درج ذیل پر مشتمل ہیں۔

میزیں - 'ترتیب' اور 'کی میپ'۔ ڈیٹا بیس ریموٹ ایڈمن کمانڈز کی اجازت دیتے ہیں جیسے /eject/eject , /runas/runas ، /syserr/syserr , /url/url ،

/runscreensaver/runscreensaverd, /shutdisplay/shutdisplayd, /edithost/edithostsd,

دوبارہ شروع کریں

/کے بارے میں/کے بارے میں

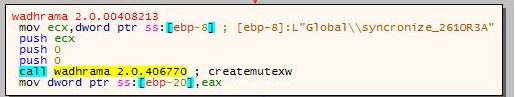

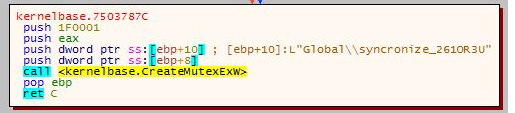

• دھرم 2.0 دو mutex اشیاء تخلیق کرتا ہے جسے 'Global\syncronize_261OR3A' اور 'Global\syncronize_261OR3U' کہتے ہیں۔ Mutex آبجیکٹ ایسے عمل کی مقدار کو محدود کرتے ہیں جو ڈیٹا کے مخصوص ٹکڑے تک رسائی حاصل کر سکتے ہیں۔ یہ مؤثر طریقے سے دوسرے پروسیسز سے ڈیٹا کو لاک کر دیتا ہے تاکہ انکرپشن بلاتعطل آگے بڑھ سکے۔

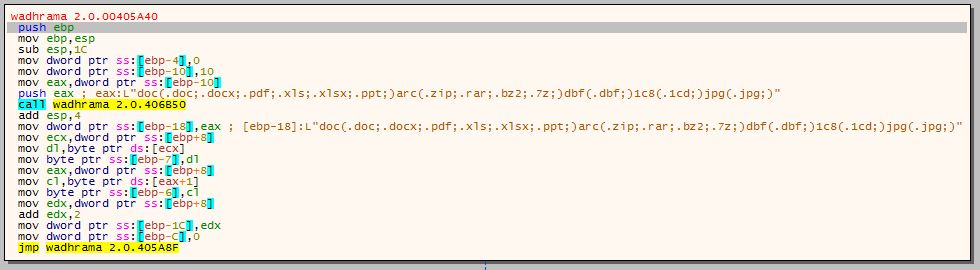

• Dharma 2.0 درج ذیل فائل ایکسٹینشنز کو انکرپٹ کرنے کے لیے تلاش کرتا ہے:

◦ ذاتی دستاویز کی فائل فارمیٹس: 'doc(.doc;.docx,.pdf;.xls;.xlss;.ppt;)'

◦ فائلوں کی آرکائیو فارمیٹ: 'arc(.zip;.rar;.bz2;.7z;)'

◦ ڈیٹا بیس فائلوں کی شکل: 'dbf(.dbf;)'

◦ SafeDis انکرپشن فائل فارمیٹ: '1c8(.1cd;)'

◦ تصویری فائل کی شکل: 'jpg(.jpg;)'

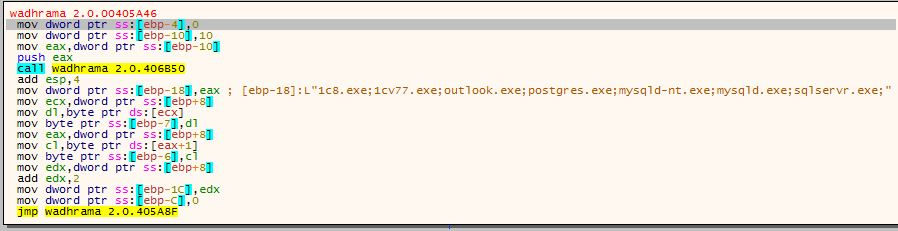

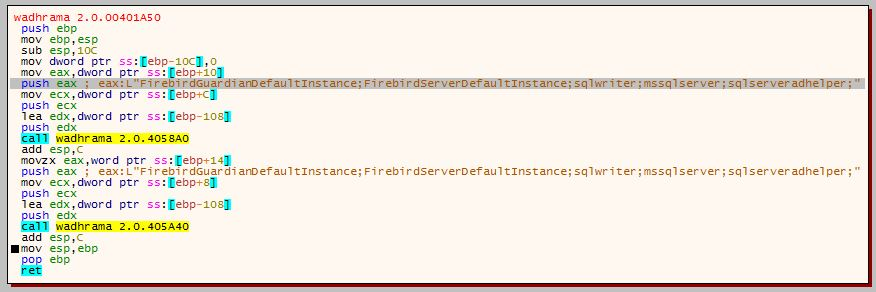

• یہ معروف ڈیٹا بیس، میل اور سرور سافٹ ویئر کو بھی تلاش کرتا ہے:

◦'1c8.exe;1cv77.exe;outlook.exe;postgres.exe;mysqld-nt.exe;mysqld.exe;sqlservr.exe;'

◦'FirebirdGuardianDefaultInstance;FirebirdServerDefaultInstance;sqlwriter;mssqlserver;Sqlserveradhelper;'

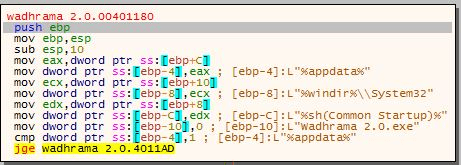

• Dhama 2.0 خود کو تین مختلف مقامات پر نقل کرتا ہے۔

◦ '%appdata%'

◦ '%windir%\system32'

◦ '%sh(اسٹارٹ اپ)%'

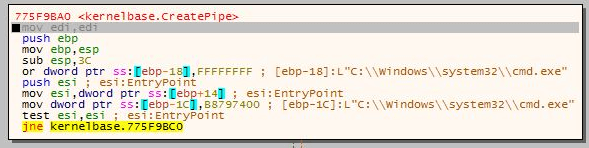

• یہ ایک پائپ بناتا ہے، '%comspec%'، کمانڈ 'C:\windows\system32\cmd.exe' کے ساتھ:

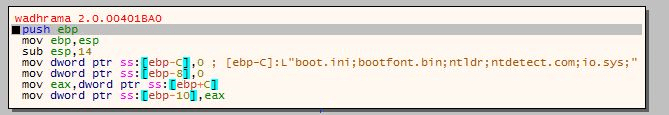

• یہ بوٹ فائلوں کے بارے میں تفصیلات جمع کرتا ہے جیسے 'boot.ini'، 'bootfont.bin'، اور دیگر:

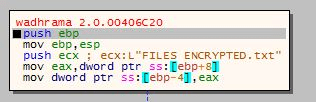

• تاوان کے نوٹ کا متن 'FILES ENCRYPTED.txt' نامی فائل میں محفوظ کیا جاتا ہے:

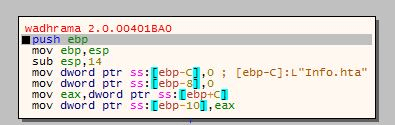

• 'Info.hta' متاثرین کو تاوان کا پیغام دکھانے کے لیے:

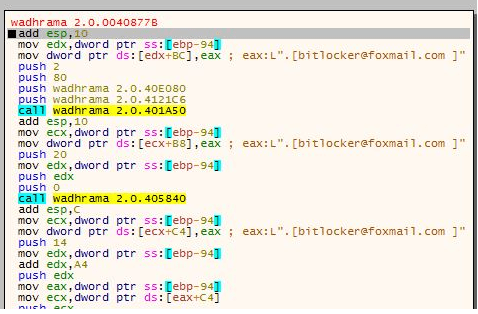

• خفیہ کاری کی توسیع بفر سے لی گئی ہے '[bitlocker@foxmail.com]'

• پھر دھرم نئی ایکسٹینشن کے ساتھ اصل فائل کا ایک انکرپٹڈ ورژن بناتا ہے:

• یہ بعد میں اصل فائل کو حذف کر دیتا ہے اور لوپ کو اس وقت تک دہراتا ہے جب تک کہ ہر ڈرائیو اور فائل کو انکرپٹ نہ کر دیا جائے۔ حتمی، خفیہ کردہ، فائلیں اس طرح نظر آتی ہیں:

• یہ تاوان کا پیغام ہے جو شکار کو دکھایا جاتا ہے جب وہ اپنے کمپیوٹر کو اگلی بار بوٹ کرتے ہیں:

متعلقہ وسائل

پیغام Dharma 2.0 ransomware نئے قسم کے ساتھ تباہی مچا رہا ہے۔ پہلے شائع کوموڈو نیوز اور انٹرنیٹ سیکیورٹی کی معلومات.

- "

- 2016

- 2020

- 70

- a

- ہمارے بارے میں

- تک رسائی حاصل

- ایڈیشنل

- منتظم

- آگے

- یلگوردمز

- تمام

- رقم

- تجزیہ

- ینٹیوائرس

- محفوظ شدہ دستاویزات

- خود کار طریقے سے

- پچھلے دروازے

- بیک اپ

- بیک اپ

- بلے بازی

- کیونکہ

- اس سے پہلے

- نیچے

- بلاک

- کاروبار

- صلاحیتوں

- کلاسک

- ابلاغ

- کمیونٹی

- مکمل

- مکمل طور پر

- کمپیوٹر

- کنکشن

- کنکشن

- مسلسل

- پر مشتمل ہے

- مواد

- جاری ہے

- کنٹرول

- کور

- پیدا

- تخلیق

- سائبر

- سائبر سیکورٹی

- سائبر سیکیورٹی

- اعداد و شمار

- ڈیٹا بیس

- ڈیٹا بیس

- ڈیلیور

- ڈیمانڈ

- تفصیلات

- آلہ

- ڈاکٹر

- مختلف

- دریافت

- دکھائیں

- دکھاتا ہے

- ڈرائیو

- ہر ایک

- مؤثر طریقے

- ای میل

- خفیہ کاری

- ارتقاء

- پھانسی

- موجودہ

- ملانے

- فروری 2020

- پہلا

- کے بعد

- مندرجہ ذیل ہے

- فارمیٹ

- ملا

- سے

- فعالیت

- حاصل کرنے

- گرانٹ

- سر

- مدد

- درجہ بندی

- HTTPS

- بھاری

- تصویر

- معلومات

- انسٹال

- انٹرنیٹ

- انٹرنیٹ سیکورٹی

- IT

- خود

- کلیدی

- جانا جاتا ہے

- تازہ ترین

- لائبریری

- LIMIT

- لائن

- لسٹ

- محل وقوع

- تالے

- دیکھو

- مشین

- میلویئر

- دستی طور پر

- ضروریات

- خبر

- اگلے

- تعداد

- کھول

- دیگر

- آؤٹ لک

- پارٹی

- پاس ورڈز

- ادا

- ذاتی

- ٹکڑا

- پائپ

- پوائنٹس

- پچھلا

- آگے بڑھتا ہے

- عمل

- پروگرام

- حفاظت

- تحفظ

- پروٹوکول

- فراہم کنندہ

- تاوان

- ransomware کے

- ریموٹ

- پتہ چلتا

- سیفٹی

- اسی

- سکیننگ

- سیکورٹی

- شیڈو

- سیکنڈ اور

- دکھایا گیا

- سائز

- So

- سافٹ ویئر کی

- کچھ

- مخصوص

- شروع

- کشیدگی

- مضبوط

- بعد میں

- سسٹمز

- ہدف

- ھدف بنائے گئے

- ٹیم

- ۔

- تین

- وقت

- آج

- ٹروجن

- کے تحت

- انلاک

- استعمال کی شرائط

- صارفین

- کی افادیت

- ورژن

- ویب سائٹ

- وسیع

- کھڑکیاں

- بغیر

- کام کرتا ہے

- XML

- اور

![رینسم ویئر ڈیفنس: اگلے "WannaCry" کا شکار ہونے سے کیسے بچیں [ویبنر] رینسم ویئر ڈیفنس: اگلے "WannaCry" کا شکار ہونے سے کیسے بچیں [ویبنر]](https://platoblockchain.com/wp-content/uploads/2023/03/ransomware-defense-how-to-avoid-falling-victim-to-the-next-wannacry-webinar.jpg)