اگر آپ اربوں IP پتوں کو اپنے ڈومین کے طور پر بھیجنے کی اجازت دیتے ہیں تو بھیجنے والا پالیسی فریم ورک اسپام اور فشنگ کو روکنے میں مدد نہیں کر سکتا۔

بیس سال پہلے، پال وکسی پر تبصرے کی درخواست شائع کی۔ سے میل کو مسترد کرنا جس نے انٹرنیٹ کمیونٹی کو سپیم سے لڑنے کا ایک نیا طریقہ تیار کرنے میں مدد کی۔ مرسل کی پالیسی کا فریم ورک (ایس پی ایف)۔ مسئلہ پھر، جیسا کہ اب، یہ تھا کہ سادہ میل ٹرانسفر پروٹوکول (SMTP)، جو انٹرنیٹ پر ای میل بھیجنے کے لیے استعمال ہوتا ہے، جعلی بھیجنے والے ڈومینز کا پتہ لگانے کا کوئی طریقہ فراہم نہیں کرتا ہے۔

تاہم، SPF استعمال کرتے وقت، ڈومین کے مالکان ڈومین نیم سسٹم (DNS) کے ریکارڈ شائع کر سکتے ہیں جو ای میل بھیجنے کے لیے اپنے ڈومین نام کو استعمال کرنے کے مجاز IP پتوں کی وضاحت کرتے ہیں۔ موصول ہونے والے اختتام پر، ایک ای میل سرور کے ایس پی ایف ریکارڈز سے استفسار کر سکتا ہے۔ واضح بھیجنے والا ڈومین چیک کرنے کے لیے کہ آیا بھیجنے والے کا IP ایڈریس اس ڈومین کی جانب سے ای میل بھیجنے کا مجاز ہے۔

SMTP ای میل اور SPF کا جائزہ

SMTP پیغام بھیجنے کے طریقہ کار سے واقف قارئین اور SPF ان کے ساتھ کس طرح تعامل کرتا ہے اس سیکشن کو چھوڑنے کو ترجیح دے سکتے ہیں، حالانکہ یہ نہایت مختصر ہے۔

تصور کریں کہ ایلس پر example.com پر باب کو ای میل پیغام بھیجنا چاہتا ہے۔ example.org. SPF کے بغیر، ایلس اور باب کے ای میل سرورز مندرجہ ذیل کی طرح ایک SMTP گفتگو میں مشغول ہوں گے، جسے EHLO کے بجائے HELO کا استعمال کرتے ہوئے آسان بنایا گیا ہے، لیکن ان طریقوں سے نہیں جو بنیادی تعمیرات کو نمایاں طور پر تبدیل کر دیں۔

انٹرنیٹ (SMTP) ای میل بھیجنا اور وصول کرنا اس طرح ہوا ہے۔ ابتدائی 1980s کے بعد سے، لیکن اس میں - کم از کم آج کے انٹرنیٹ کے معیار کے مطابق - ایک بڑا مسئلہ ہے۔ اوپر دیے گئے خاکے میں، چاڈ پر example.net سے آسانی سے جڑ سکتا ہے۔ example.org SMTP سرور، بالکل اسی SMTP گفتگو میں مشغول ہوں اور بظاہر ایلس کی طرف سے ای میل پیغام example.com پر باب کو پہنچایا example.org. اس سے بھی بدتر بات یہ ہے کہ باب کے ساتھ دھوکہ دہی کی نشاندہی کرنے والی کوئی چیز نہیں ہوگی، سوائے تشخیصی پیغام کے ہیڈر میں میزبان کے ناموں کے ساتھ درج IP پتے (یہاں نہیں دکھایا گیا)، لیکن یہ غیر ماہرین کے لیے چیک کرنا آسان نہیں ہے اور، آپ کے ای میل کلائنٹ کی درخواست پر منحصر ہے۔ ، تک رسائی حاصل کرنا اکثر مشکل ہوتا ہے۔

اگرچہ ای میل سپیم کے ابتدائی دنوں میں غلط استعمال نہیں کیا گیا تھا، کیونکہ بڑے پیمانے پر سپیمنگ ایک قائم ہو گئی تھی، اگرچہ قابل تحسین، کاروباری ماڈل، اس طرح کے ای میل جعل سازی کی تکنیکوں کو بڑے پیمانے پر اپنایا گیا تاکہ سپیم پیغامات کے پڑھنے اور ان پر عمل کرنے کے امکانات کو بہتر بنایا جا سکے۔

پر واپس فرضی چاڈ پر example.net ایلس سے اس پیغام کو بھیجنا… اس میں دو سطحوں کی نقالی (یا جعلسازی) شامل ہوگی جہاں اب بہت سے لوگ محسوس کرتے ہیں کہ ایسے جعلی ای میل پیغامات کا پتہ لگانے اور بلاک کرنے کے لیے خودکار، تکنیکی جانچ کی جاسکتی ہے یا کی جانی چاہیے۔ پہلا SMTP لفافے کی سطح پر اور دوسرا پیغام ہیڈر کی سطح پر۔ SPF SMTP لفافے کی سطح پر چیک فراہم کرتا ہے، اور بعد میں اینٹی جعل سازی اور پیغام کی تصدیق کے پروٹوکول ڈی کے آئی ایم اور DMARC پیغام ہیڈر کی سطح پر چیک فراہم کریں۔

کیا SPF کام کرتا ہے؟

ایک کے مطابق مطالعہ 2022 میں شائع ہوا، 32 بلین ڈومینز میں سے تقریباً 1.5% کے پاس ایس پی ایف ریکارڈز تھے۔ ان میں سے، 7.7% کے پاس غلط نحو تھا اور 1% فرسودہ PTR ریکارڈ استعمال کر رہے تھے، جو IP پتوں کو ڈومین ناموں کی طرف اشارہ کرتا ہے۔ SPF کا استعمال درحقیقت سست اور خامی رہا ہے، جو ایک اور سوال کا باعث بن سکتا ہے: کتنے ڈومینز کے پاس ضرورت سے زیادہ اجازت دینے والے SPF ریکارڈز ہیں؟

حالیہ تحقیق سے پتہ چلا۔ کہ صرف آسٹریلیا میں 264 تنظیموں کے پاس اپنے SPF ریکارڈز میں قابل استعمال IP پتے تھے اور اس طرح نادانستہ طور پر بڑے پیمانے پر اسپام اور فشنگ مہمات کا مرحلہ طے کر سکتے ہیں۔ اگرچہ اس تحقیق سے کیا تعلق نہیں ہے، میرے پاس حال ہی میں ممکنہ طور پر خطرناک ای میلز کے ساتھ اپنا برش تھا جس نے ایس پی ایف کے غلط کنفیگرڈ ریکارڈز کا فائدہ اٹھایا۔

میرے ان باکس میں جعلی ای میل

حال ہی میں، مجھے ایک ای میل موصول ہوئی جس میں دعویٰ کیا گیا تھا کہ وہ فرانسیسی انشورنس کمپنی پروڈنس سی آر کی طرف سے ہے۔éole، لیکن سب کچھ تھا سپیم کی خصوصیات اور جعل سازی:

اگرچہ میں جانتا ہوں کہ کسی ای میل کے From: ایڈریس میسج ہیڈر کو جعل سازی کرنا معمولی بات ہے، میرا تجسس اس وقت بڑھا جب میں نے مکمل ای میل ہیڈر کا معائنہ کیا اور پایا کہ SMTP لفافے میں ڈومین MAIL FROM: address ہے۔ reply@prudencecreole.com ایس پی ایف چیک پاس کیا تھا:

تو میں نے ڈومین کا SPF ریکارڈ دیکھا prudencecreole.com:

یہ IPv4 پتوں کا ایک بہت بڑا بلاک ہے! 178.33.104.0/2 سے لے کر IPv25 ایڈریس اسپیس کا 4% پر مشتمل ہے۔ 128.0.0.0 کرنے کے لئے 191.255.255.255. ایک ارب سے زیادہ IP پتے پروڈنس کریول کے ڈومین نام کے لیے منظور شدہ بھیجنے والے ہیں – ایک اسپامر کی جنت۔

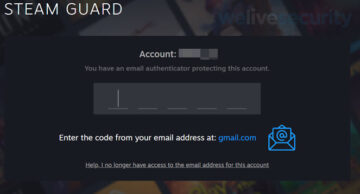

بس یہ یقینی بنانے کے لیے کہ میں خود سے مذاق نہیں کر رہا ہوں، میں نے گھر پر ایک ای میل سرور ترتیب دیا، میرے انٹرنیٹ سروس فراہم کنندہ کی طرف سے ایک بے ترتیب، لیکن اہل، IP ایڈریس تفویض کیا گیا، اور خود کو ایک ای میل سپوفنگ بھیجا۔ prudencecreole.com:

کامیابی!

اس سب کو ختم کرنے کے لیے، میں نے اپنے ان باکس میں موجود ایک اور سپیم ای میل سے ایک ڈومین کا SPF ریکارڈ چیک کیا جو جعل سازی کر رہا تھا۔ wildvoyager.com:

دیکھو اور دیکھو 0.0.0.0/0 بلاک پورے IPv4 ایڈریس اسپیس کو، جس میں چار بلین پتوں پر مشتمل ہے، کو وائلڈ وائجر کے طور پر ظاہر کرتے ہوئے SPF چیک پاس کرنے کی اجازت دیتا ہے۔

اس تجربے کے بعد، میں نے پروڈنس Cr کو مطلع کیا۔éole اور Wild Voyager ان کے غلط کنفیگر شدہ SPF ریکارڈز کے بارے میں۔ پروڈنس سی آرéole نے اس مضمون کی اشاعت سے پہلے اپنے SPF ریکارڈز کو اپ ڈیٹ کیا۔

مظاہر اور سبق سیکھا۔

اپنے ڈومین کے لیے SPF ریکارڈ بنانا اسپامرز کی جعل سازی کی کوششوں کے خلاف کوئی موت نہیں ہے۔ تاہم، اگر محفوظ طریقے سے ترتیب دیا گیا ہے تو، SPF کا استعمال میرے ان باکس میں آنے والی بہت سی کوششوں کو ناکام بنا سکتا ہے۔ SPF کے فوری، وسیع استعمال اور سخت اطلاق کی راہ میں شاید سب سے اہم رکاوٹ ای میل کی ترسیل ہے۔ SPF گیم کھیلنے میں دو وقت لگتے ہیں کیونکہ بھیجنے والوں اور وصول کنندگان دونوں کو اپنی ای میل سیکیورٹی پالیسیوں کو ہم آہنگ کرنے کی ضرورت ہوتی ہے اگر دونوں طرف سے لگائے گئے حد سے زیادہ سخت قوانین کی وجہ سے ای میلز ڈیلیور نہیں ہو پاتی ہیں۔

تاہم، آپ کے ڈومین کی جعل سازی کرنے والے اسپامرز سے ممکنہ خطرات اور نقصان کو مدنظر رکھتے ہوئے، مندرجہ ذیل مشورے کو مناسب طور پر لاگو کیا جا سکتا ہے:

- اپنی تمام HELO/EHLO شناختوں کے لیے ایک SPF ریکارڈ بنائیں اگر کوئی SPF تصدیق کنندہ آر ایف سی 7208 میں سفارش ان کو چیک کرنے کے لیے

- کا استعمال کرنا بہتر ہے۔ تمام کے ساتھ میکانزم "-" or "~" کے بجائے کوالیفائر "?" کوالیفائر، مؤخر الذکر کے طور پر مؤثر طریقے سے کسی کو بھی آپ کے ڈومین کو دھوکہ دینے کی اجازت دیتا ہے۔

- "ہر چیز کو چھوڑ دو" کا اصول مرتب کریں (v=spf1 -تمام) ہر ایک ڈومین اور ذیلی ڈومین کے لیے جو آپ کے مالک ہیں جو کبھی بھی (انٹرنیٹ روٹڈ) ای میل نہیں بنائے یا HELO/EHLO کے ڈومین نام کے حصے میں ظاہر نہ ہوں یا MAIL FROM: کمانڈز

- ایک رہنما خطوط کے طور پر، یقینی بنائیں کہ آپ کے SPF ریکارڈز چھوٹے ہیں، ترجیحاً 512 بائٹس تک، تاکہ انہیں کچھ SPF تصدیق کنندگان کے خاموشی سے نظر انداز ہونے سے بچایا جا سکے۔

- اس بات کو یقینی بنائیں کہ آپ اپنے SPF ریکارڈز میں IP پتوں کے صرف ایک محدود اور قابل اعتماد سیٹ کی اجازت دیتے ہیں۔

ای میل بھیجنے کے لیے SMTP کے وسیع پیمانے پر استعمال نے ایک IT کلچر بنایا ہے جس کی توجہ ای میلز کو محفوظ طریقے سے اور رازداری کے ساتھ قابل اعتماد اور مؤثر طریقے سے منتقل کرنے پر مرکوز ہے۔ سیکورٹی پر مرکوز کلچر کو ایڈجسٹ کرنا ایک سست عمل ہو سکتا ہے، لیکن ایک ایسا عمل جو انٹرنیٹ کی ایک خامی - سپیم کے خلاف واضح منافع کمانے کے پیش نظر کیا جانا چاہیے۔