Users can take advantage of the cryptographic protection offered by GPG to secure files and data that they want to keep well under wraps.

اس گائیڈ میں، میں لینکس، میک، یا ونڈوز کمپیوٹر پر اوپن سورس سافٹ ویئر کا استعمال کرتے ہوئے فائلوں کو خفیہ کرنے کے لیے آپ کے اختیار میں موجود اختیارات کی وضاحت کروں گا۔ اس کے بعد آپ اس ڈیجیٹل معلومات کو فاصلے اور وقت میں اپنے آپ کو یا دوسروں تک پہنچا سکتے ہیں۔

پروگرام "جی این یو پرائیویسی گارڈ" (جی پی جی) پی جی پی (پریٹی گڈ پرائیویسی) کا اوپن سورس ورژن، اجازت دیتا ہے:

- پاس ورڈ کا استعمال کرتے ہوئے خفیہ کاری۔

- عوامی/نجی کلیدی خفیہ نگاری کا استعمال کرتے ہوئے خفیہ پیغام رسانی

- پیغام/ڈیٹا کی توثیق (ڈیجیٹل دستخطوں اور تصدیق کا استعمال کرتے ہوئے)

- نجی کلید کی توثیق (Bitcoin میں استعمال کیا جاتا ہے)

ایک آپشن

آپشن ایک وہ ہے جس کا میں ذیل میں مظاہرہ کروں گا۔ آپ اپنی پسند کے کسی بھی پاس ورڈ کا استعمال کرکے فائل کو انکرپٹ کرسکتے ہیں۔ پاس ورڈ کے ساتھ کوئی بھی شخص فائل کو دیکھنے کے لیے اسے غیر مقفل (ڈیکرپٹ) کرسکتا ہے۔ مسئلہ یہ ہے کہ آپ کسی کو محفوظ طریقے سے پاس ورڈ کیسے بھیجیں گے؟ ہم اصل مسئلے کی طرف واپس آتے ہیں۔

آپشن دو

آپشن دو اس مخمصے کو حل کرتا ہے۔ (یہاں کیسے). فائل کو پاس ورڈ سے لاک کرنے کے بجائے، ہم اسے کسی کی عوامی کلید سے لاک کر سکتے ہیں — کہ "کوئی" پیغام کا مطلوبہ وصول کنندہ ہے۔ عوامی کلید متعلقہ نجی کلید سے آتی ہے، اور نجی کلید (جو صرف "کسی" کے پاس ہوتی ہے) پیغام کو غیر مقفل (ڈیکرپٹ) کرنے کے لیے استعمال ہوتی ہے۔ اس طریقے کے ساتھ، کوئی بھی حساس (غیر خفیہ کردہ) معلومات کبھی نہیں بھیجی جاتی ہیں۔ بہت اچھے!

عوامی کلید ایسی چیز ہے جسے انٹرنیٹ پر محفوظ طریقے سے تقسیم کیا جا سکتا ہے۔ میرا ہے۔ یہاں، مثال کے طور پر. وہ عام طور پر keyservers پر بھیجے جاتے ہیں۔ کی سرورز نوڈس کی طرح ہوتے ہیں جو عوامی چابیاں محفوظ کرتے ہیں۔ وہ لوگوں کی عوامی چابیاں کی کاپیاں رکھتے اور ہم آہنگ کرتے ہیں۔ یہاں ایک ہے:

آپ میری داخل کر سکتے ہیں ای میل اور نتیجہ میں میری عوامی کلید تلاش کریں۔ میں نے اسے بھی محفوظ کر لیا ہے۔ یہاں اور آپ اس کا موازنہ کر سکتے ہیں جو آپ نے سرور پر پایا۔

آپشن تین

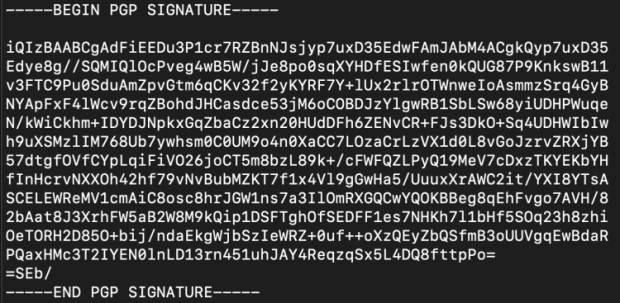

آپشن تین خفیہ پیغامات کے بارے میں نہیں ہے۔ یہ چیک کرنے کے بارے میں ہے کہ اس کی ترسیل کے دوران پیغام کو تبدیل نہیں کیا گیا ہے۔ یہ کسی کو نجی کلید کے ساتھ رکھنے سے کام کرتا ہے۔ سائن ان کریں کچھ ڈیجیٹل ڈیٹا۔ ڈیٹا ایک خط یا سافٹ ویئر بھی ہوسکتا ہے۔ دستخط کرنے کا عمل ڈیجیٹل دستخط بناتا ہے (نجی کلید اور دستخط کیے جانے والے ڈیٹا سے اخذ کردہ ایک بڑی تعداد)۔ یہاں یہ ہے کہ ڈیجیٹل دستخط کیسا لگتا ہے:

یہ ایک ٹیکسٹ فائل ہے جو "شروع" سگنل سے شروع ہوتی ہے، اور "اختتام" سگنل کے ساتھ ختم ہوتی ہے۔ درمیان میں متن کا ایک گروپ ہے جو دراصل ایک بہت بڑی تعداد کو انکوڈ کرتا ہے۔ یہ نمبر پرائیویٹ کلید (ایک بڑا نمبر) اور ڈیٹا سے اخذ کیا گیا ہے (جو درحقیقت ہمیشہ ایک نمبر بھی ہوتا ہے؛ تمام ڈیٹا صفر ہوتا ہے اور کمپیوٹر کے لیے ہوتا ہے)۔

کوئی بھی اس بات کی تصدیق کر سکتا ہے کہ ڈیٹا کو تبدیل نہیں کیا گیا ہے جب سے اصل مصنف نے یہ لے کر اس پر دستخط کیے ہیں:

- عوامی کلید

- ڈیٹا

- دستخط

استفسار کا آؤٹ پٹ TRUE یا FALSE ہوگا۔ TRUE کا مطلب ہے کہ آپ نے جو فائل ڈاؤن لوڈ کی ہے (یا پیغام) اس میں ترمیم نہیں کی گئی ہے جب سے ڈویلپر نے اس پر دستخط کیے ہیں۔ بہت ٹھنڈا! FALSE کا مطلب ہے کہ ڈیٹا تبدیل ہو گیا ہے یا غلط دستخط لاگو ہو رہے ہیں۔

آپشن چار۔

آپشن چار آپشن تھری کی طرح ہے، سوائے اس کے کہ یہ چیک کرنے کے کہ آیا ڈیٹا میں ترمیم نہیں کی گئی ہے، تو TRUE کا مطلب یہ ہوگا کہ دستخط پیش کردہ عوامی کلید کے ساتھ منسلک نجی کلید کے ذریعے تیار کیے گئے تھے۔ دوسرے لفظوں میں، دستخط کرنے والے شخص کے پاس عوامی کلید کی نجی کلید ہوتی ہے جو ہمارے پاس ہے۔

دلچسپ بات یہ ہے کہ کریگ رائٹ کو یہ ثابت کرنے کے لیے کرنا پڑے گا کہ وہ ساتوشی ناکاموتو ہیں۔ اسے اصل میں کوئی سکے خرچ کرنے کی ضرورت نہیں ہے۔

ہمارے پاس پہلے سے ہی پتے ہیں (عوامی چابیاں کی طرح) جو ساتوشی کی ملکیت ہیں۔ اس کے بعد کریگ ان پتوں پر اپنی نجی کلید کے ساتھ کسی بھی پیغام کے ساتھ ایک دستخط تیار کر سکتا ہے جیسے کہ "میں واقعی ساتوشی ہوں، ہاہاہا!" اور پھر ہم پیغام، دستخط اور پتہ کو یکجا کر سکتے ہیں، اور اگر وہ ساتوشی ہے تو صحیح نتیجہ حاصل کر سکتے ہیں، اور اگر وہ نہیں ہے تو CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD نتیجہ حاصل کر سکتے ہیں۔

آپشن تین اور چار - فرق۔

یہ دراصل اس بات کا ہے کہ آپ کس پر بھروسہ کرتے ہیں۔ اگر آپ کو یقین ہے کہ بھیجنے والا آپ کے پاس موجود عوامی کلید کی نجی کلید کا مالک ہے، تو تصدیق چیک کرتی ہے کہ پیغام تبدیل نہیں ہوا ہے۔

اگر آپ کو نجی کلید / عوامی کلید کے رشتے پر بھروسہ نہیں ہے، تو تصدیق پیغام کو تبدیل کرنے کے بارے میں نہیں ہے، بلکہ کلیدی تعلق کے بارے میں ہے۔

یہ ایک یا دوسرا غلط نتیجہ ہے۔

اگر آپ کو صحیح نتیجہ ملتا ہے، تو آپ کو معلوم ہوگا کہ کلیدی رشتہ دونوں درست ہیں، اور پیغام میں تبدیلی کے بعد سے دستخط تیار کیے گئے ہیں۔

اپنے کمپیوٹر کے لیے جی پی جی حاصل کریں۔

GPG پہلے سے ہی لینکس آپریٹنگ سسٹم کے ساتھ آتا ہے۔ اگر آپ بدقسمت ہیں کہ آپ Mac استعمال کر رہے ہیں، یا خدا نے ونڈوز کمپیوٹر کو منع کیا ہے، تو آپ کو GPG کے ساتھ سافٹ ویئر ڈاؤن لوڈ کرنے کی ضرورت ہوگی۔ ڈاؤن لوڈ کرنے کے لیے ہدایات اور ان آپریٹنگ سسٹمز پر اسے استعمال کرنے کا طریقہ یہاں پایا جا سکتا ہے۔

آپ کو سافٹ ویئر کے کسی بھی گرافیکل اجزاء کو استعمال کرنے کی ضرورت نہیں ہے، سب کچھ کمانڈ لائن سے کیا جا سکتا ہے۔

ایک پاس ورڈ کے ساتھ فائلوں کو خفیہ کرنا

خفیہ فائل بنائیں۔ یہ ایک سادہ ٹیکسٹ فائل، یا ایک زپ فائل ہو سکتی ہے جس میں بہت سی فائلیں ہوں، یا ایک آرکائیو فائل (ٹار)۔ ڈیٹا کتنا حساس ہے اس پر انحصار کرتے ہوئے، آپ ایئر گیپڈ کمپیوٹر پر فائل بنانے پر غور کر سکتے ہیں۔ یا تو ایک ڈیسک ٹاپ کمپیوٹر بنایا گیا ہے جس میں وائی فائی کے اجزاء نہیں ہیں، اور کبھی بھی کیبل کے ذریعے انٹرنیٹ سے منسلک نہیں ہوں گے، یا آپ Raspberry Pi Zero v1.3 بہت سستے، اس کے ساتھ بنا سکتے ہیں۔ ہدایات یہاں.

ٹرمینل (Linux/Mac) یا CMD.exe (Windows) کا استعمال کرتے ہوئے، اپنی ورکنگ ڈائرکٹری کو جہاں بھی آپ فائل ڈالتے ہیں تبدیل کریں۔ اگر اس کا کوئی مطلب نہیں ہے تو، انٹرنیٹ پر تلاش کریں اور پانچ منٹ میں آپ اپنے آپریٹنگ سسٹم کے لیے مخصوص فائل سسٹم کو نیویگیٹ کرنے کا طریقہ سیکھ سکتے ہیں (تلاش کریں: "YouTube نیویگیٹنگ فائل سسٹم کمانڈ پرامپٹ" اور اپنے آپریٹنگ سسٹم کا نام شامل کریں)۔

صحیح ڈائرکٹری سے، آپ فائل کو انکرپٹ کر سکتے ہیں (مثال کے طور پر "file.txt") اس طرح:

gpg -c file.txt

وہ ہے "gpg"، ایک اسپیس، "-c"، ایک اسپیس، اور پھر فائل کا نام۔

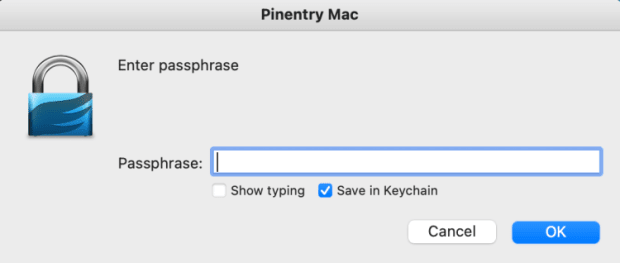

اس کے بعد آپ کو پاس ورڈ کے لیے کہا جائے گا۔ یہ نئی فائل کو خفیہ کر دے گا۔ اگر آپ میک پر جی پی جی سویٹ استعمال کر رہے ہیں، تو دیکھیں کہ "کیچین میں محفوظ کریں" کو بطور ڈیفالٹ چیک کیا گیا ہے (نیچے دیکھیں)۔ ہو سکتا ہے آپ اس پاس ورڈ کو محفوظ نہ کرنا چاہیں اگر یہ خاص طور پر حساس ہے۔

آپ جو بھی OS استعمال کریں گے، پاس ورڈ 10 منٹ کے لیے میموری میں محفوظ ہو جائے گا۔ آپ اسے اس طرح صاف کر سکتے ہیں:

gpg-connect-agent reloadagent/bye

ایک بار جب آپ کی فائل انکرپٹ ہو جائے گی، اصل فائل باقی رہے گی (غیر خفیہ کردہ)، اور ایک نئی فائل بن جائے گی۔ آپ کو فیصلہ کرنا ہوگا کہ آیا آپ اصل کو حذف کریں گے یا نہیں۔ نئی فائل کا نام اصل جیسا ہی ہوگا لیکن آخر میں ایک ".gpg" ہوگا۔ مثال کے طور پر، "file.txt" ایک نئی فائل بنائے گا جسے "file.txt.gpg" کہا جاتا ہے۔ اس کے بعد آپ اگر چاہیں تو فائل کا نام تبدیل کر سکتے ہیں، یا آپ مندرجہ بالا کمانڈ میں اضافی اختیارات شامل کر کے فائل کا نام دے سکتے ہیں، جیسے:

gpg -c -آؤٹ پٹ MySecretFile.txt file.txt

یہاں، ہمارے پاس "gpg"، ایک اسپیس، "-c"، ایک اسپیس، "–آؤٹ پٹ"، ایک اسپیس، فائل کا نام جو آپ چاہتے ہیں، ایک اسپیس، اس فائل کا نام ہے جسے آپ انکرپٹ کررہے ہیں۔

فائل کو ڈکرپٹ کرنے کی مشق کرنا اچھا خیال ہے۔ یہ ایک طریقہ ہے:

gpg file.txt.gpg

یہ صرف "gpg"، ایک اسپیس، اور انکرپٹڈ فائل کا نام ہے۔ آپ کو کوئی آپشن ڈالنے کی ضرورت نہیں ہے۔

GPG پروگرام اندازہ لگائے گا کہ آپ کا کیا مطلب ہے اور فائل کو ڈکرپٹ کرنے کی کوشش کرے گا۔ اگر آپ فائل کو انکرپٹ کرنے کے فوراً بعد ایسا کرتے ہیں، تو ہو سکتا ہے آپ کو پاس ورڈ کے لیے نہیں کہا جائے گا کیونکہ پاس ورڈ اب بھی کمپیوٹر کی میموری میں ہے (10 منٹ تک)۔ بصورت دیگر، آپ کو پاس ورڈ درج کرنے کی ضرورت ہوگی (GPG اسے پاس فریز کہتا ہے)۔

آپ "ls" کمانڈ (Mac/Linux) یا "dir" کمانڈ (Windows) کے ساتھ دیکھیں گے کہ آپ کی ورکنگ ڈائرکٹری میں ".gpg" ایکسٹینشن کے بغیر ایک نئی فائل بنائی گئی ہے۔ آپ اسے کمانڈ پرامپٹ سے (Mac/Linux) کے ساتھ پڑھ سکتے ہیں:

cat file.txt

فائل کو ڈکرپٹ کرنے کا دوسرا طریقہ اس کمانڈ کے ساتھ ہے:

gpg -d file.txt.gpg

یہ پہلے جیسا ہی ہے لیکن "-d" آپشن کے ساتھ بھی۔ اس صورت میں، ایک نئی فائل نہیں بنائی جاتی ہے، لیکن فائل کے مواد کو اسکرین پر پرنٹ کیا جاتا ہے.

آپ فائل کو ڈکرپٹ بھی کر سکتے ہیں اور آؤٹ پٹ فائل کا نام اس طرح بتا سکتے ہیں:

gpg -d -output file.txt file.txt.gpg

یہاں ہمارے پاس "gpg"، ایک اسپیس، "-d" ہے جس کی سخت ضرورت نہیں ہے، ایک اسپیس، "–آؤٹ پٹ"، ایک اسپیس، نئی فائل کا نام جو ہم چاہتے ہیں، ایک اسپیس، اور آخر میں فائل کا نام۔ ہم ڈکرپٹ کر رہے ہیں۔

انکرپٹڈ فائل بھیجنا

اب آپ اس فائل کو USB ڈرائیو میں کاپی کر سکتے ہیں، یا اسے ای میل کر سکتے ہیں۔ یہ انکرپٹڈ ہے۔ کوئی بھی اسے اس وقت تک نہیں پڑھ سکتا جب تک کہ پاس ورڈ اچھا ہو (لمبا اور کافی پیچیدہ) اور اسے کریک نہ کیا جائے۔

آپ اس پیغام کو ای میل یا کلاؤڈ میں اسٹور کرکے کسی دوسرے ملک میں اپنے آپ کو بھیج سکتے ہیں۔

کچھ احمق لوگوں نے اپنی Bitcoin کی نجی چابیاں کلاؤڈ میں غیر خفیہ حالت میں محفوظ کر رکھی ہیں، جو کہ مضحکہ خیز طور پر خطرناک ہے۔ لیکن اگر بٹ کوائن پرائیویٹ کیز پر مشتمل فائل کو مضبوط پاس ورڈ کے ساتھ انکرپٹ کیا گیا ہے تو یہ زیادہ محفوظ ہے۔ یہ خاص طور پر سچ ہے اگر اسے "Bitcoin_Private_Keys.txt.gpg" نہیں کہا جاتا ہے – ایسا نہ کریں!

انتباہ: یہ سمجھنا ضروری ہے کہ میں کسی بھی طرح سے آپ کو اپنے بٹ کوائن کی نجی کلیدی معلومات کو کمپیوٹر پر ڈالنے کی ترغیب نہیں دے رہا ہوں (ہارڈ ویئر کے بٹوے آپ کو یہ کرنے کی اجازت دینے کے لئے تخلیق کیا گیا تھا)۔ میں یہاں جو کچھ بیان کر رہا ہوں وہ میری رہنمائی میں خصوصی معاملات کے لیے ہے۔ میں میرے طلباء رہنمائی پروگرام وہ جانیں گے کہ وہ کیا کر رہے ہیں اور صرف ہوا سے بند کمپیوٹر استعمال کریں گے، اور تمام ممکنہ خطرات اور مسائل، اور ان سے بچنے کے طریقے جانیں گے۔ براہ کرم کسی کمپیوٹر میں بیج کے جملے ٹائپ نہ کریں جب تک کہ آپ سیکیورٹی کے ماہر نہیں ہیں اور آپ کو بالکل معلوم ہے کہ آپ کیا کر رہے ہیں، اور اگر آپ کا بٹ کوائن چوری ہو گیا ہے تو مجھے الزام نہ دیں!

خفیہ کردہ فائل کو دوسرے شخص کو بھی بھیجا جا سکتا ہے، اور پاس ورڈ الگ سے بھیجا جا سکتا ہے، شاید کسی مختلف مواصلاتی آلے کے ساتھ۔ اس گائیڈ کے شروع میں بیان کردہ آپشن دو کے مقابلے میں یہ آسان اور کم محفوظ طریقہ ہے۔

درحقیقت ایسے تمام طریقے ہیں جن سے آپ ایک خفیہ پیغام کی ترسیل کو فاصلے اور وقت کے درمیان بنا سکتے ہیں۔ اگر آپ ان ٹولز کو جانتے ہیں، تمام خطرات اور منظرناموں کے بارے میں سخت اور احتیاط سے سوچیں، ایک اچھا منصوبہ بنایا جا سکتا ہے۔ یا، میں مدد کے لیے دستیاب ہوں۔

اچھی قسمت، اور مبارک Bitcoining!

یہ ارمان دی پرمان کی ایک گیسٹ پوسٹ ہے۔ بیان کردہ آراء مکمل طور پر ان کی اپنی ہیں اور ضروری نہیں کہ وہ BTC Inc یا کی عکاسی کریں۔ بکٹکو میگزین.

- 10

- ہمارے بارے میں

- کے پار

- پتہ

- پتے

- فائدہ

- تمام

- پہلے ہی

- ہمیشہ

- ایک اور

- محفوظ شدہ دستاویزات

- کی توثیق

- دستیاب

- اس سے پہلے

- شروع

- کیا جا رہا ہے

- نیچے

- بٹ کوائن

- BTC

- بی ٹی سی انکارپوریٹڈ

- تعمیر

- گچرچھا

- کیبل

- مقدمات

- تبدیل

- جانچ پڑتال

- چیک

- بادل

- سکے

- مل کر

- مواصلات

- مقابلے میں

- کمپیوٹر

- منسلک

- مندرجات

- اسی کے مطابق

- سکتا ہے

- ملک

- کریگ رائٹ

- تخلیق

- بنائی

- پیدا

- تخلیق

- cryptographic

- اعداد و شمار

- ترسیل

- منحصر ہے

- ڈیسک ٹاپ

- ڈیولپر

- آلہ

- مختلف

- ڈیجیٹل

- فاصلے

- تقسیم کئے

- نہیں کرتا

- ڈاؤن لوڈ، اتارنا

- ڈرائیو

- کے دوران

- ای میل

- حوصلہ افزا

- ختم ہو جاتا ہے

- بہت بڑا

- درج

- خاص طور پر

- سب کچھ

- مثال کے طور پر

- اس کے علاوہ

- ماہر

- اظہار

- آخر

- ملا

- حاصل کرنے

- اچھا

- مہمان

- مہمان پوسٹ

- رہنمائی

- خوش

- ہونے

- یہاں

- کس طرح

- کیسے

- HTTPS

- خیال

- اہم

- دیگر میں

- شامل

- معلومات

- انٹرنیٹ

- IT

- کلیدی

- چابیاں

- بڑے

- جانیں

- لائن

- لینکس

- لانگ

- قسمت

- میک

- بنا

- بناتا ہے

- معاملہ

- کا مطلب ہے کہ

- یاد داشت

- پیغام رسانی

- شاید

- ضروری ہے

- نوڈس

- تعداد

- کی پیشکش کی

- کام

- آپریٹنگ سسٹم

- آپریٹنگ سسٹم

- رائے

- اختیار

- آپشنز کے بھی

- دیگر

- دوسری صورت میں

- خود

- ملکیت

- خاص طور پر

- پاس ورڈ

- لوگ

- شاید

- انسان

- جملے

- ممکنہ

- پریکٹس

- خوبصورت

- کی رازداری

- نجی

- ذاتی کلید

- نجی چابیاں

- مسئلہ

- مسائل

- عمل

- پیدا

- تیار

- پروگرام

- حفاظت

- تحفظ

- عوامی

- عوامی کلید

- عوامی چابیاں

- کی عکاسی

- تعلقات

- رہے

- ضرورت

- خطرات

- خطرہ

- فوروکاوا

- فوروکاوا Nakamoto

- سکرین

- تلاش کریں

- محفوظ بنانے

- سیکورٹی

- بیج

- احساس

- اسی طرح

- سادہ

- بعد

- سافٹ ویئر کی

- حل کرتا ہے

- کچھ

- کسی

- کچھ

- خلا

- خصوصی

- خرچ

- حالت

- ذخیرہ

- مضبوط

- کے نظام

- سسٹمز

- لینے

- ٹرمنل

- وقت

- اوزار

- نقل و حمل

- بھروسہ رکھو

- اوبنٹو

- سمجھ

- انلاک

- USB

- استعمال کی شرائط

- عام طور پر

- توثیق

- اس بات کی تصدیق

- لنک

- کیا

- ڈبلیو

- وائی فائی

- کھڑکیاں

- بغیر

- الفاظ

- کام کر

- کام کرتا ہے

- گا

- صفر