پڑھنا وقت: 5 منٹ

پڑھنا وقت: 5 منٹ

سائبر کرائمینلز اور سائبر سیکیورٹی واریئرز کے درمیان اسلحے کی دوڑ بہت زیادہ رفتار سے بڑھ رہی ہے۔ میلویئر کے مصنفین تازہ ترین اینٹی میل ویئر مصنوعات کو نظرانداز کرنے کے لیے نئے، زیادہ نفیس نمونوں کے ساتھ کسی بھی دریافت شدہ اور بے اثر میلویئر پر فوری رد عمل ظاہر کرتے ہیں۔ GandCrab ایسے نئی نسل کے میلویئر کا روشن نمائندہ ہے۔

جنوری 2018 میں پہلی بار دریافت کیا گیا، اس نفیس، چالاک اور مسلسل بدلتے ہوئے رینسم ویئر کے پہلے ہی چار ورژن ہیں جو ایک دوسرے سے نمایاں طور پر ممتاز ہیں۔ سائبر جرائم پیشہ افراد نے سخت خفیہ کاری اور پتہ لگانے سے بچنے کے لیے مسلسل نئی خصوصیات شامل کیں۔ Comodo میلویئر تجزیہ کاروں نے جو آخری نمونہ دریافت کیا اس میں بالکل نیا ہے: یہ پتہ لگانے سے بچنے کے لیے Tiny Encryption Algorithm (TEA) کا استعمال کرتا ہے۔

GandCrab کا تجزیہ مفید ہے نہ کہ کسی خاص نئے کی تلاش کے طور پر میلویئر، کچھ محققین نے اسے "رینسم ویئر کا نیا بادشاہ" کہا۔ یہ اس بات کی واضح مثال ہے کہ جدید میلویئر سائبرسیکیوریٹی کے نئے ماحول میں کس طرح ایڈجسٹ ہوتا ہے۔ تو، آئیے GandCrab کے ارتقاء کی گہرائی میں جائیں۔

تاریخ

GandCrab v1

جنوری 2018 کو دریافت ہونے والے GandCrab کے پہلے ورژن نے ایک منفرد کلید کے ساتھ صارفین کی فائلوں کو انکرپٹ کیا اور DASH کرپٹو کرنسی میں تاوان وصول کیا۔ ورژن کو ایکسپلائٹ کٹس جیسے RIG EK اور GrandSoft EK کے ذریعے تقسیم کیا گیا تھا۔ ransomware نے خود کو میں کاپی کیا۔"%appdata%Microsoft" فولڈر اور سسٹم کے عمل میں انجکشن لگایا nslookup.exe.

اس سے ابتدائی تعلق قائم ہوا۔ pv4bot.whatismyipaddress.com متاثرہ مشین کا عوامی IP معلوم کرنے کے لیے، اور پھر چلائیں۔ nslookup نیٹ ورک سے جڑنے کا عمل gandcrab.bit a.dnspod.com کا استعمال کرتے ہوئے ".bit" اعلی درجے کا ڈومین۔

یہ ورژن سائبر اسپیس میں تیزی سے پھیل گیا لیکن فروری کے آخر میں اس کی کامیابی کو روک دیا گیا: ایک ڈکریپٹر بنایا گیا اور اسے آن لائن رکھا گیا، اس طرح متاثرین کو مجرموں کو تاوان ادا کیے بغیر اپنی فائلوں کو ڈکرپٹ کرنے دیا گیا۔

GandCrab v2

سائبر کرائمین اس جواب کے ساتھ زیادہ دیر نہیں ٹھہرے: ایک ہفتے میں، GandCrab ورژن 2 نے صارفین کو نشانہ بنایا۔ اس میں ایک نیا انکرپشن الگورتھم تھا جو ڈیکریپٹر کو بیکار بنا رہا تھا۔ انکرپٹڈ فائلوں میں .CRAB ایکسٹینشن تھی اور ہارڈ کوڈ شدہ ڈومینز کو تبدیل کر دیا گیا۔ ransomware.bit اور zonealarm.bit. اس ورژن کو مارچ میں سپیم ای میلز کے ذریعے پھیلایا گیا تھا۔

GandCrab v3

اگلا ورژن اپریل میں ایک مظلوم کے ڈیسک ٹاپ وال پیپرز کو تاوان کے نوٹ میں تبدیل کرنے کی نئی صلاحیت کے ساتھ سامنے آیا۔ ڈیسک ٹاپ اور تاوان کے بینر کے درمیان مسلسل سوئچنگ کا مقصد یقینی طور پر متاثرین پر زیادہ نفسیاتی دباؤ ڈالنا تھا۔ ایک اور نئی خصوصیت RunOnce آٹورن رجسٹری کی تھی:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC:Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe

GandCrab v4

آخر کار، نیا، Gandcrab v4 کا چوتھا ورژن جولائی میں متعدد اہم اپ ڈیٹس کے ساتھ سامنے آیا ہے، بشمول ایک نیا انکرپشن الگورتھم۔ جیسا کہ کوموڈو تجزیہ کار نے دریافت کیا، میلویئر اب پتہ لگانے سے بچنے کے لیے Tiny Encryption Algorithm (TEA) کا استعمال کرتا ہے - ڈیوڈ وہیلر اور راجر نیدھم کی طرف سے ہم آہنگ انکرپشن بیس پر تیار کردہ تیز ترین اور موثر کرپٹوگرافک الگورتھم میں سے ایک۔

نیز، تمام انکرپٹڈ فائلوں میں اب CRAB کے بجائے .KRAB ایکسٹینشن ہے۔

اس کے علاوہ، سائبر جرائم پیشہ افراد نے رینسم ویئر کے پھیلاؤ کا طریقہ بدل دیا۔ اب یہ جعلی سافٹ ویئر کریک سائٹس کے ذریعے پھیلا ہوا ہے۔ ایک بار جب صارف اس طرح کے "سٹفنگ" کریک کو ڈاؤن لوڈ اور چلاتا ہے، تو رینسم ویئر کمپیوٹر پر گر جاتا ہے۔

اس طرح کے جعلی سافٹ ویئر کریک کی ایک مثال یہ ہے۔ Crack_Merging_Image_to_PDF.exe، حقیقت میں، GandCrab v4 ہے۔

آئیے تفصیل سے دیکھتے ہیں کہ اگر کوئی صارف اس فائل کو چلاتا ہے تو کیا ہوگا۔

ٹوپی کے نیچے

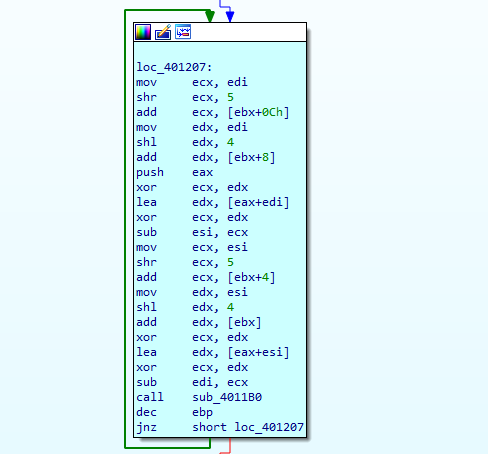

جیسا کہ اوپر ذکر کیا گیا ہے ، GandCrab ransomware پتہ لگانے سے بچنے کے لیے مضبوط اور تیز TEA انکرپشن الگورتھم کا استعمال کرتا ہے۔ ڈکرپشن روٹین فنکشن کو GandCrab سادہ فائل ملتی ہے۔

ڈکرپشن مکمل ہونے کے بعد، اصل GandCrab v4 فائل گرتی ہے اور چلتی ہے، قتل کے چھاپے کا آغاز کرتی ہے۔

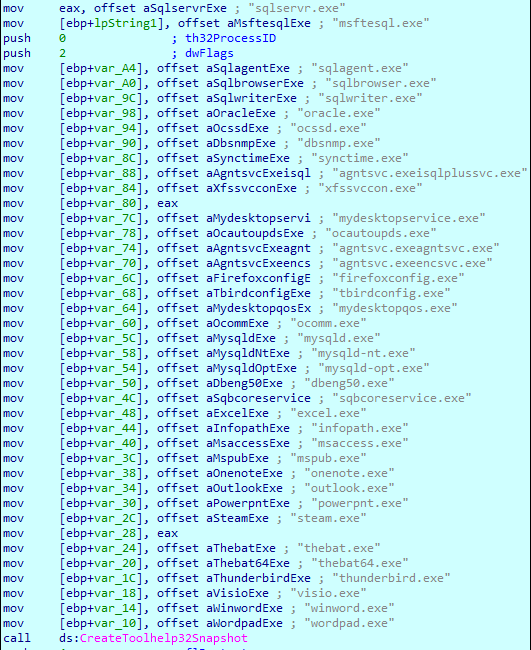

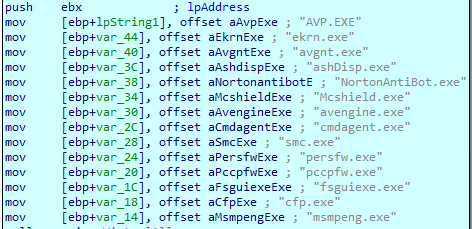

سب سے پہلے، ransomware CreateToolhelp32Snapshot API کے ساتھ درج ذیل پراسیس کی فہرست کو چیک کرتا ہے اور ان میں سے کسی کو بھی چل رہا ہے ختم کر دیتا ہے:

پھر ransomware کی بورڈ لے آؤٹ کو چیک کرتا ہے۔ اگر یہ روسی معلوم ہوتا ہے، تو GandCrab پھانسی کو فوری طور پر ختم کر دیتا ہے۔

یو آر ایل بنانے کا عمل

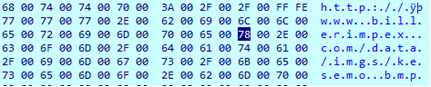

اہم بات یہ ہے کہ، GandCrab ہر میزبان کے لیے URL بنانے کے لیے ایک مخصوص بے ترتیب الگورتھم کا استعمال کرتا ہے۔ یہ الگورتھم درج ذیل پیٹرن پر مبنی ہے:

http://{host}/{value1}/{value2}/{filename}.{extension}

میلویئر پیٹرن کے تمام عناصر کو مستقل طور پر تخلیق کرتا ہے، جس کے نتیجے میں ایک منفرد URL ہوتا ہے۔

آپ دائیں کالم میں مالویئر کے ذریعے تخلیق کردہ URL دیکھ سکتے ہیں۔

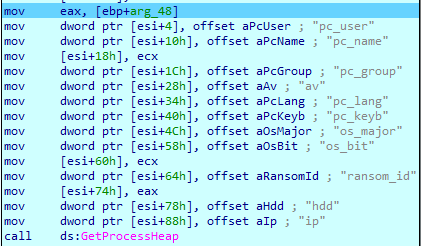

معلومات اکٹھی کرنا

GandCrab متاثرہ مشین سے درج ذیل معلومات اکٹھا کرتا ہے۔

پھر یہ ایک کے لئے چیک کرتا ہے ینٹیوائرس چل رہا ہے ...

… اور سسٹم کے بارے میں معلومات جمع کرتا ہے۔ اس کے بعد، یہ تمام جمع کردہ معلومات کو XOR کے ساتھ خفیہ کرتا ہے اور اسے کمانڈ اینڈ کنٹرول سرور کو بھیجتا ہے۔ اہم بات یہ ہے کہ یہ خفیہ کاری کے لیے استعمال کرتا ہے "jopochlen" کلیدی تار جو روسی زبان میں ایک فحش زبان ہے۔ یہ میلویئر کی روسی ابتدا کی ایک اور واضح علامت ہے۔

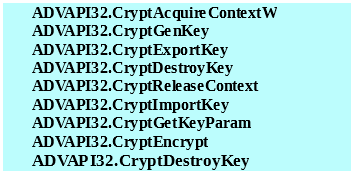

کلیدی نسل

ransomware Microsoft Cryptographic Provider اور درج ذیل APIs کا استعمال کرتے ہوئے نجی اور عوامی کلیدیں تیار کرتا ہے:

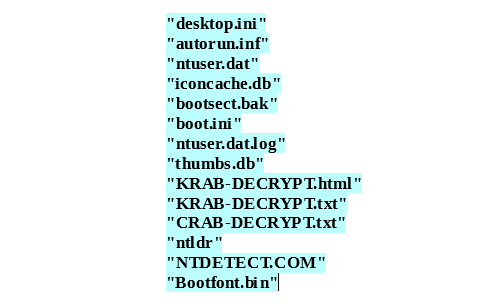

خفیہ کاری کا عمل شروع کرنے سے پہلے، میلویئر کچھ فائلوں کی جانچ کرتا ہے…

… اور انکرپشن کے دوران انہیں چھوڑنے کے لیے فولڈرز:

یہ فائلیں اور فولڈرز رینسم ویئر کے صحیح طریقے سے کام کرنے کے لیے ضروری ہیں۔ اس کے بعد، GandCrab شکار کی فائلوں کو خفیہ کرنا شروع کر دیتا ہے۔

تاوان

تاوان

انکرپشن ختم ہونے پر، GandCrab KRAB-DECRYPT.txt فائل کھولتا ہے جو کہ تاوان کا نوٹ ہے:

اگر متاثرہ مجرموں کی ہدایات پر عمل کرتی ہے اور ان کی TOR سائٹ پر جاتی ہے، تو اسے کاؤنٹر کے ساتھ تاوان کا بینر ملے گا:

ادائیگی کے صفحہ میں تاوان کی ادائیگی کے بارے میں تفصیلی ہدایات موجود ہیں۔

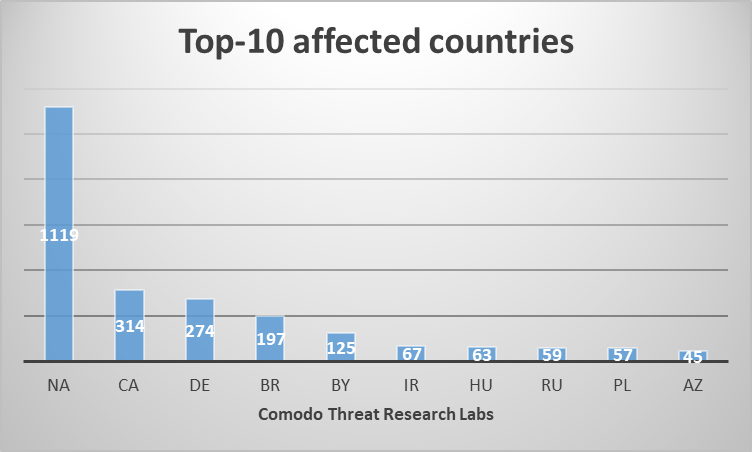

کوموڈو سائبرسیکیوریٹی ریسرچ ٹیم نے GandCrab کمیونیکیشن آئی پیز کا سراغ لگایا ہے۔ ذیل میں اس آئی پی کی فہرست سے ٹاپ ٹین ممالک ہیں۔

GandCrab نے پوری دنیا کے صارفین کو متاثر کیا۔ میلویئر سے متاثر ہونے والے ٹاپ ٹین ممالک کی فہرست یہ ہے۔

"ہمارے تجزیہ کاروں کی یہ تلاش واضح طور پر ظاہر کرتی ہے کہ سائبر سیکیورٹی وینڈرز کے انسدادی اقدامات کے مطابق میلویئر تیزی سے تبدیل ہوتا ہے اور تیار ہوتا ہے"، کاموڈو تھریٹ ریسرچ لیبز کے سربراہ، فتح اورحان نے تبصرہ کیا۔ "ظاہر ہے، ہم اس وقت کے کنارے پر ہیں جب سائبر سیکیورٹی کے میدان میں تمام عمل شدت سے اتپریرک ہو رہے ہیں۔ مالویئر نہ صرف مقدار میں بلکہ فوری طور پر نقل کرنے کی صلاحیت میں بھی تیزی سے بڑھ رہا ہے۔ میں کوموڈو سائبرسیکیوریٹی کی پہلی سہ ماہی 2018 کی دھمکی کی رپورٹ، ہم نے پیش گوئی کی ہے کہ رینسم ویئر کا سائز کم کرنا صرف فورسز کی دوبارہ تعیناتی تھی اور ہمیں مستقبل قریب میں تازہ ترین اور مزید پیچیدہ نمونوں کا سامنا کرنا پڑے گا۔ GandCrab کی ظاہری شکل واضح طور پر اس رجحان کی تصدیق اور مظاہرہ کرتی ہے۔ اس طرح، سائبر سیکیورٹی مارکیٹ کو نئے رینسم ویئر کی اقسام سے بھری حملوں کی آنے والی لہروں کا سامنا کرنے کے لیے تیار رہنا چاہیے۔

کوموڈو کے ساتھ محفوظ رہیں!

متعلقہ وسائل:

مفت آزمائش شروع کریں اپنا فوری سیکیورٹی سکور کارڈ مفت حاصل کریں۔

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- کی صلاحیت

- ہمارے بارے میں

- اوپر

- شامل کیا

- اس کے علاوہ

- کے بعد

- یلگورتم

- یلگوردمز

- تمام

- پہلے ہی

- تجزیہ کار

- تجزیہ کار کہتے ہیں

- اور

- ایک اور

- جواب

- ینٹیوائرس

- اے پی آئی

- APIs

- اپریل

- حملے

- مصنفین

- گریز

- بینر

- بیس

- کی بنیاد پر

- نیچے

- کے درمیان

- بٹ

- بلاگ

- کہا جاتا ہے

- تبدیل

- تبدیلیاں

- تبدیل کرنے

- چیک کریں

- چیک

- واضح

- واضح طور پر

- کالم

- کس طرح

- تبصروں

- مواصلات

- مکمل

- پیچیدہ

- کمپیوٹر

- رابطہ قائم کریں

- کنکشن

- مسلسل

- مسلسل

- مندرجات

- مقابلہ

- ممالک

- ٹوٹنا

- بنائی

- پیدا

- cryptographic

- cybercriminals

- سائبر سیکیورٹی

- سائبر سپیس

- ڈیش

- ڈیوڈ

- خرابی

- گہرے

- ضرور

- مظاہرہ

- ڈیسک ٹاپ

- تفصیلی

- تفصیلات

- پتہ چلا

- کھوج

- ترقی یافتہ

- DID

- دریافت

- تقسیم کئے

- دستاویزات

- ڈومین

- ڈومینز

- ڈاؤن لوڈز

- قطرے

- کے دوران

- ہر ایک

- ایج

- ہنر

- عناصر

- ای میل

- خفیہ کردہ

- خفیہ کاری

- بہت بڑا

- ماحولیات

- واقعہ

- سب

- ارتقاء

- مثال کے طور پر

- پھانسی

- دھماکہ

- کی تلاش

- مدت ملازمت میں توسیع

- چہرہ

- جعلی

- فاسٹ

- سب سے تیزی سے

- نمایاں کریں

- خصوصیات

- میدان

- فائل

- فائلوں

- مل

- تلاش

- پہلا

- کے بعد

- مندرجہ ذیل ہے

- افواج

- چوتھے نمبر پر

- مفت

- تازہ ترین

- سے

- تقریب

- مستقبل

- جمع

- پیدا

- پیدا ہوتا ہے

- پیدا کرنے والے

- نسل

- حاصل

- Go

- جاتا ہے

- اچھا

- بڑھتے ہوئے

- ہو

- سر

- یہاں

- مارو

- مشاہدات

- میزبان

- کس طرح

- کیسے

- HTTPS

- فوری طور پر

- in

- سمیت

- اضافہ

- معلومات

- ابتدائی

- فوری

- کے بجائے

- ہدایات

- IP

- IT

- خود

- جنوری

- جولائی

- کلیدی

- چابیاں

- بادشاہ

- لیبز

- زبان

- آخری

- لے آؤٹ

- دے رہا ہے

- لسٹ

- بارک

- لانگ

- مشین

- بنا

- بنانا

- میلویئر

- مارچ

- مارکیٹ

- زیادہ سے زیادہ چوڑائی

- ذکر کیا

- مائیکروسافٹ

- جدید

- زیادہ

- ضروری

- نیٹ ورک

- نئی

- نئی خصوصیات

- اگلے

- ایک

- آن لائن

- کھولتا ہے

- اصل

- دیگر

- خاص طور پر

- پاٹرن

- ادا

- ادائیگی

- ادائیگی

- پی ایچ پی

- سادہ

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- پیش گوئی

- دباؤ

- نجی

- عمل

- عمل

- حاصل

- مناسب طریقے سے

- فراہم کنندہ

- عوامی

- عوامی چابیاں

- مقدار

- سہ ماہی

- جلدی سے

- ریس

- بے ترتیب

- تاوان

- ransomware کے

- جواب دیں

- تیار

- حقیقت

- رجسٹری

- نمائندے

- تحقیق

- محققین

- وسائل

- نتیجے

- چھٹکارا

- امیر

- رن

- چل رہا ہے

- روسی

- روسیوں

- سکور کارڈ

- محفوظ بنانے

- سیکورٹی

- ہونا چاہئے

- سائن ان کریں

- اہم

- نمایاں طور پر

- سائٹ

- سائٹس

- So

- سافٹ ویئر کی

- کچھ

- کچھ

- بہتر

- سپیم سے

- مخصوص

- تیزی

- پھیلانے

- شروع

- شروع ہوتا ہے

- رہنا

- بند کر دیا

- مضبوط

- اس طرح

- کے نظام

- چائے

- ٹیم

- ۔

- کے بارے میں معلومات

- دنیا

- ان

- بات

- خطرہ

- کے ذریعے

- بھر میں

- وقت

- کرنے کے لئے

- اوپر کی سطح

- اعلی سطحی ڈومین

- ٹار

- رجحان

- اقسام

- منفرد

- آئندہ

- اپ ڈیٹ

- تازہ ترین معلومات

- URL

- رکن کا

- صارفین

- استعمال کرتا ہے

- مختلف اقسام کے

- ورژن

- کی طرف سے

- وکٹم

- متاثرین

- یودقاوں

- لہروں

- ہفتے

- کیا

- گے

- بغیر

- دنیا

- اور

- زیفیرنیٹ