پڑھنا وقت: 4 منٹ

پڑھنا وقت: 4 منٹ

اگر آپ کسی مالویئر تجزیہ کار سے انتہائی خطرناک اور مذموم ٹروجن کا نام پوچھیں تو ایموٹیٹ یقینی طور پر فہرست میں موجود ہوگا۔ نیشنل کے مطابق سائبر سیکیورٹی اور کمیونیکیشنز انٹیگریشن سینٹر، ٹروجن "ریاست، مقامی، قبائلی، اور علاقائی حکومتوں، اور نجی اور سرکاری شعبوں کو متاثر کرنے والے سب سے مہنگے اور تباہ کن مالویئر میں سے ایک ہے"۔ چالاک اور ڈرپوک، یہ دنیا بھر میں بڑے پیمانے پر پھیلا ہوا ہے۔ ایموٹیٹ کے نئے بے پناہ 4 دن کے حملے کو کوموڈو اینٹی میل ویئر سہولیات نے روکا تھا۔

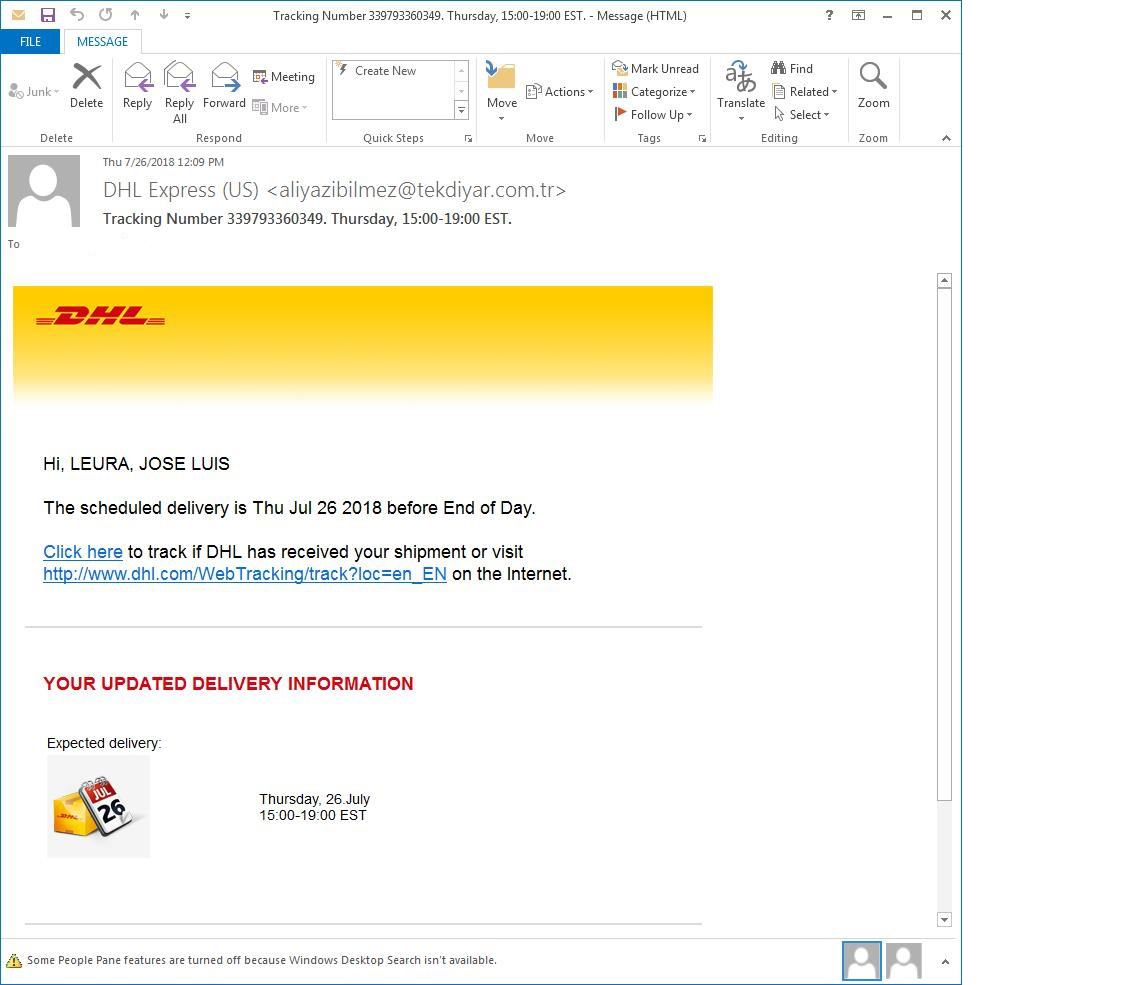

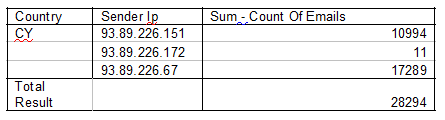

حملہ 28,294 صارفین کو بھیجے گئے فشنگ ای میل کے ساتھ شروع ہوا۔

جیسا کہ آپ دیکھ سکتے ہیں، ای میل DHL شپمنٹ اور ترسیل کے پیغام کی نقل کرتا ہے۔ مشہور برانڈ نام صارفین میں اعتماد پیدا کرنے کے لیے ایک ٹول کے طور پر کام کرتا ہے۔ کیوریوسٹی فیکٹر بھی اپنا کردار ادا کرتا ہے، اس لیے اس بات کے امکانات بہت زیادہ ہوتے ہیں کہ متاثرہ شخص بہت کچھ سوچے بغیر ای میل کے لنک پر کلک کرے گا۔ اور جس لمحے کوئی شکار لنک پر کلک کرتا ہے، حملہ آوروں کا کالا جادو چل جاتا ہے۔

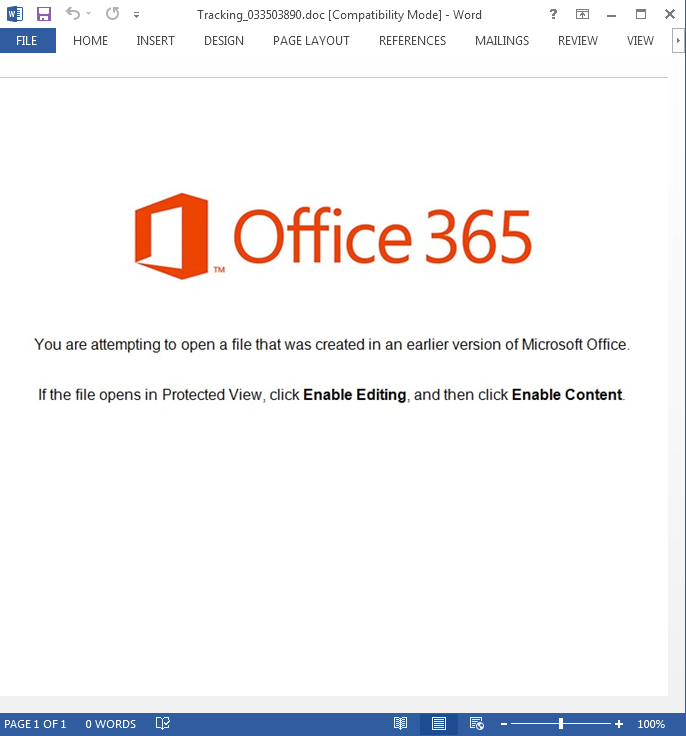

لنک پر کلک کرنے سے ورڈ فائل ڈاؤن لوڈ ہوتی ہے۔ یقیناً، ورڈ فائل کا کسی بھی ڈیلیوری سے کوئی تعلق نہیں ہے - سوائے میلویئر کی ڈیلیوری کے۔ یہ ایک بدنیتی پر مبنی میکرو کوڈ پر مشتمل ہے۔ جیسا کہ آج کل مائیکروسافٹ اپنی پروڈکٹس میں میکرو چلانے کو بطور ڈیفالٹ بند کر دیتا ہے، حملہ آوروں کو صارفین کو پرانا ورژن چلانے کے لیے پھنسانے کی ضرورت ہوتی ہے۔ اسی لیے جب کوئی شکار فائل کھولنے کی کوشش کرتا ہے تو درج ذیل بینر ظاہر ہوتا ہے۔

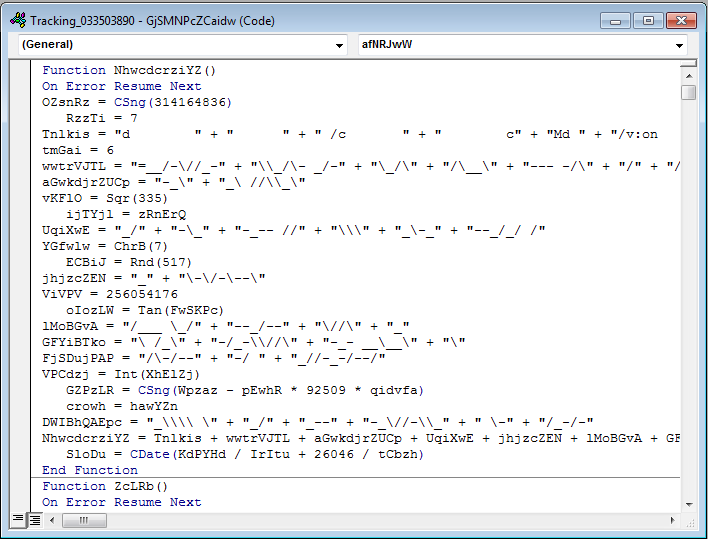

اگر کوئی صارف حملہ آوروں کی درخواست کو مانتا ہے، تو میکرو اسکرپٹ اپنے مشن پر آجاتا ہے - cmd.exe کے نفاذ کے لیے ایک مبہم شیل کوڈ کو دوبارہ بنانا۔

مبہم کوڈ کو دوبارہ بنانے کے بعد، cmd.exe پاور شیل کو لانچ کرتا ہے، اور پاور شیل فہرست میں سے کسی بھی دستیاب یو آر ایل سے بائنری کو ڈاؤن لوڈ کرنے اور اس پر عمل کرنے کی کوشش کرتا ہے:

-http://deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

لکھنے کے وقت، صرف آخری میں ایک بائنری، 984.exe تھا۔

بائنری، جیسا کہ آپ اندازہ لگا سکتے ہیں، کا ایک نمونہ ہے۔ ایموٹیٹ بینکر ٹروجن.

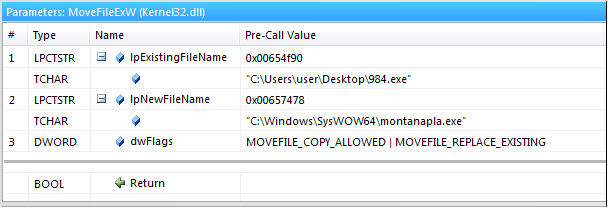

ایک بار عمل میں آنے کے بعد، بائنری خود کو C:WindowsSysWOW64montanapla.exe پر رکھتا ہے۔

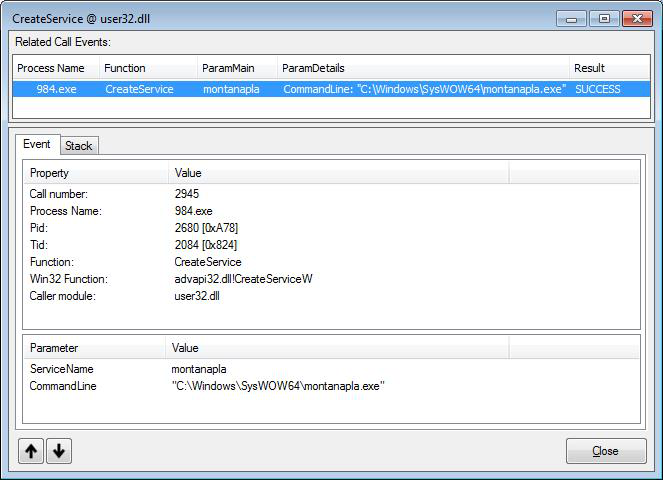

اس کے بعد، یہ montanapla نامی ایک سروس بناتا ہے جو اس بات کو یقینی بناتا ہے کہ ہر سٹارٹ اپ کے ساتھ بدنیتی پر مبنی عمل شروع ہو جائے گا۔

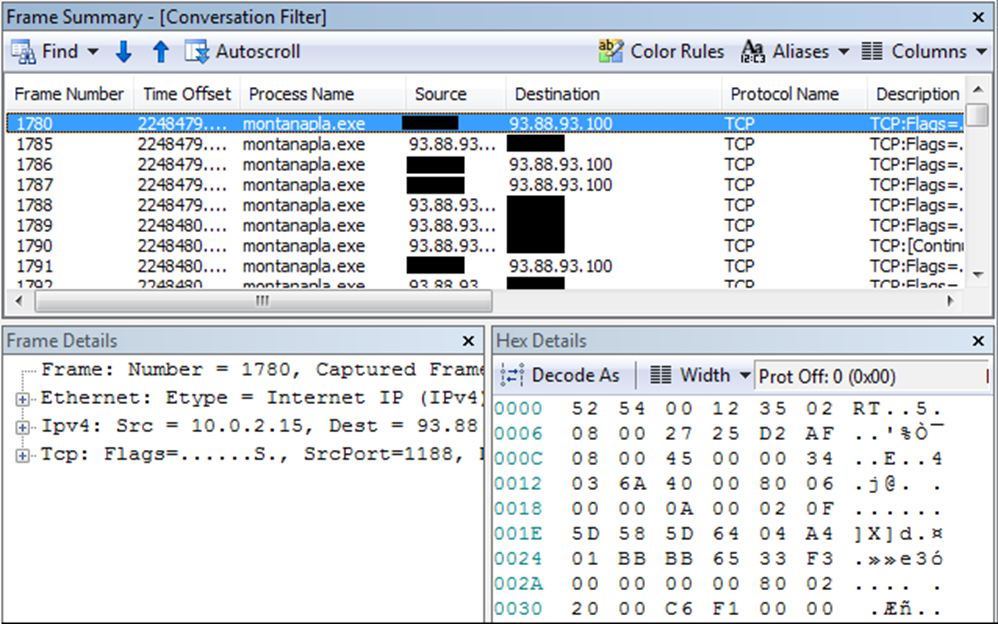

مزید، یہ کمانڈ اینڈ کنٹرول سرورز (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100) سے رابطہ قائم کرنے کی کوشش کرتا ہے تاکہ حملہ آوروں کو نئے شکار کے بارے میں مطلع کیا جا سکے۔ پھر میلویئر حملہ آوروں کے حکم کا انتظار کرتا ہے۔

اب کمانڈ اینڈ کنٹرول سرور کے ساتھ خفیہ ریموٹ کنکشن قائم ہو گیا ہے۔ ایموٹیٹ انتظار کر رہا ہے، حملہ آوروں کی طرف سے کسی بھی حکم پر عمل کرنے کے لیے تیار ہے۔ عام طور پر، یہ متاثرہ مشین پر نجی ڈیٹا نکالتا ہے۔ بینکنگ کی معلومات ایک ترجیح ہے. لیکن یہ سب کچھ نہیں ہے۔ ایموٹیٹ کو بھی بہت سے دوسرے فراہم کرنے کے ایک ذریعہ کے طور پر استعمال کیا جاتا ہے۔ میلویئر کی اقسام متاثرہ مشینوں کو۔ اس طرح ایموٹیٹ سے متاثر ہونا متاثرہ کے کمپیوٹر کو مختلف میلویئر کے ساتھ لامتناہی سمجھوتہ کرنے کے سلسلے کی پہلی کڑی بن سکتا ہے۔

لیکن ایموٹیٹ صرف ایک پی سی پر سمجھوتہ کرنے سے مطمئن نہیں ہے۔ یہ نیٹ ورک میں دوسرے میزبانوں کو متاثر کرنے کی کوشش کرتا ہے۔ اس کے علاوہ، ایموٹیٹ میں اینٹی میل ویئر ٹولز کو چھپانے اور بائی پاس کرنے کی مضبوط صلاحیتیں ہیں۔ پولیمورفک ہونے کی وجہ سے، یہ دستخط کی بنیاد پر پتہ لگانے سے گریز کرتا ہے۔ اینٹی وائرس. نیز، ایموٹیٹ ایک ورچوئل مشین ماحول کا پتہ لگانے اور غلط اشارے پیدا کرنے کے ساتھ خود کو چھپانے کے قابل ہے۔ یہ سب سیکیورٹی سافٹ ویئر کے لیے ایک مشکل نٹ بنا دیتا ہے۔

کموڈو تھریٹ ریسرچ لیبز کے سربراہ، فتح اورحان کہتے ہیں، "اس معاملے میں، ہمیں ایک بہت ہی خطرناک حملے کا سامنا کرنا پڑا جس کے بہت دور رس اثرات تھے۔" "ظاہر ہے، اس طرح کے بے تحاشہ حملوں کا مقصد زیادہ سے زیادہ صارفین کو متاثر کرنا ہوتا ہے لیکن یہ برف کے تودے کا صرف ایک سرہ ہے۔

متاثرین کو ایموٹیٹ سے متاثر کرنا صرف تباہ کن عمل کو متحرک کرتا ہے۔ سب سے پہلے، یہ نیٹ ورک کے دوسرے میزبانوں کو متاثر کرتا ہے۔ دوسرا، یہ میلویئر کی دوسری اقسام کو ڈاؤن لوڈ کرتا ہے، اس لیے سمجھوتہ کرنے والے پی سی کے انفیکشن کا عمل لامتناہی ہو جاتا ہے اور تیزی سے بڑھتا ہے۔ اس بڑے حملے کو روک کر، کوموڈو نے دسیوں ہزار صارفین کو اس چالاک میلویئر سے بچایا اور حملہ آوروں کے قتل کا سلسلہ کاٹ دیا۔ یہ معاملہ اس بات کی ایک اور تصدیق ہے کہ ہمارے صارفین انتہائی خطرناک اور طاقتور حملوں سے بھی محفوظ ہیں۔

کوموڈو کے ساتھ محفوظ رہیں!

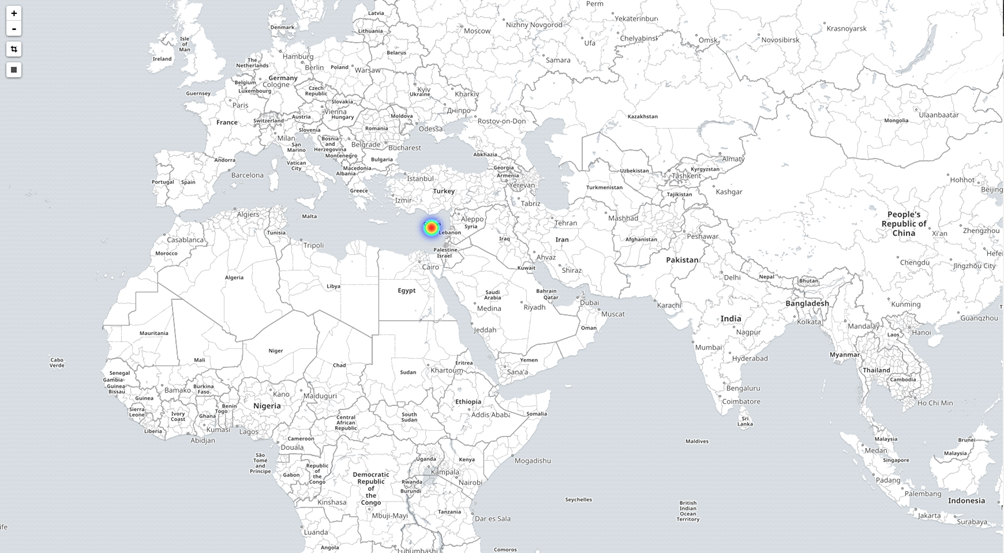

حملے میں استعمال ہونے والا ہیٹ میپ اور آئی پی

یہ حملہ قبرص میں مقیم تین IPs اور ڈومین @tekdiyar.com.tr سے کیا گیا۔ یہ 23 جولائی 2018 کو 14:17:55 UTC پر شروع ہوا اور 27 جولائی 2018 کو 01:06:00 پر ختم ہوا۔

حملہ آوروں نے 28.294 فشنگ ای میلز بھیجیں۔

متعلقہ وسائل:

اینٹی وائرس کا بہترین سافٹ ویئر

مفت آزمائش شروع کریں اپنا فوری سیکیورٹی سکور کارڈ مفت حاصل کریں۔

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- صلاحیتوں

- قابلیت

- ہمارے بارے میں

- کے مطابق

- اس کے علاوہ

- کو متاثر

- تمام

- کے درمیان

- تجزیہ کار

- اور

- ینٹیوائرس

- ارد گرد

- حملہ

- حملے

- دستیاب

- بینکر

- بینکنگ

- بینر

- بن

- ہو جاتا ہے

- شروع ہوا

- کیا جا رہا ہے

- سیاہ

- بلاگ

- برانڈ

- کیس

- سینٹر

- چین

- مشکلات

- کوڈ

- COM

- کموینیکیشن

- سمجھوتہ کیا

- سمجھوتہ

- کمپیوٹر

- رابطہ قائم کریں

- کنکشن

- پر مشتمل ہے

- کنٹرول

- کورس

- پیدا

- تجسس

- گاہکوں

- کٹ

- سائبر

- سائبر سیکورٹی

- خطرناک

- اعداد و شمار

- پہلے سے طے شدہ

- ضرور

- نجات

- ترسیل

- کھوج

- تباہ کن

- ڈومین

- ڈاؤن لوڈ، اتارنا

- ڈاؤن لوڈز

- ای میل

- ای میل

- لامتناہی

- یقینی بناتا ہے

- ماحولیات

- قائم

- بھی

- واقعہ

- ہر کوئی

- اس کے علاوہ

- عملدرآمد

- پھانسی

- تیزی سے

- سامنا

- مشہور

- دور رس

- فائل

- پہلا

- کے بعد

- مفت

- سے

- پیدا کرنے والے

- حاصل

- حکومتیں

- بڑھتا ہے

- ہارڈ

- سر

- ذاتی ترامیم چھپائیں

- ہائی

- HTTPS

- بہت زیادہ

- in

- انڈیکیٹر

- معلومات

- حوصلہ افزائی

- فوری

- انضمام

- IP

- IT

- خود

- جولائی

- جولائی 23

- لیبز

- آخری

- شروع

- آغاز

- LINK

- لسٹ

- مقامی

- لانگ

- بہت

- مشین

- مشینیں

- میکرو

- میکرو

- ماجک

- بناتا ہے

- میلویئر

- بہت سے

- بڑے پیمانے پر

- بڑے پیمانے پر

- زیادہ سے زیادہ چوڑائی

- کا مطلب ہے کہ

- پیغام

- مائیکروسافٹ

- مشن

- لمحہ

- زیادہ

- سب سے زیادہ

- نام

- نامزد

- قومی

- ضرورت ہے

- نیٹ ورک

- نئی

- ایک

- کھول

- دیگر

- PC

- پی سی

- فشنگ

- پی ایچ پی

- مقامات

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- کھیلیں

- ممکن

- طاقتور

- پاورشیل

- حال (-)

- ترجیح

- نجی

- عمل

- حاصل

- محفوظ

- عوامی

- تیار

- ریموٹ

- درخواست

- تحقیق

- وسائل

- کردار

- چل رہا ہے

- مطمئن

- سے مطمئن ہونا

- سکور کارڈ

- دوسری

- محفوظ بنانے

- سیکورٹی

- سرورز

- کام کرتا ہے

- سروس

- شیل

- ڈرپوک

- So

- سافٹ ویئر کی

- پھیلانے

- شروع

- شروع

- حالت

- روکنا

- مضبوط

- اس طرح

- ھدف بنائے گئے

- ۔

- دنیا

- سوچنا

- ہزاروں

- خطرہ

- تین

- وقت

- ٹپ

- کرنے کے لئے

- کے آلے

- اوزار

- ٹروجن

- بھروسہ رکھو

- اقسام

- URL

- رکن کا

- صارفین

- عام طور پر

- UTC کے مطابق ھیں

- مختلف

- ورژن

- وکٹم

- متاثرین

- مجازی

- مجازی مشین

- انتظار کر رہا ہے

- گے

- بغیر

- لفظ

- دنیا

- تحریری طور پر

- تم

- اور

- زیفیرنیٹ