محققین نے Hugging Face AI پلیٹ فارم پر 100 سے زیادہ نقصان دہ مشین لرننگ (ML) ماڈلز کا پتہ لگایا ہے جو حملہ آوروں کو صارف کی مشینوں پر بدنیتی پر مبنی کوڈ لگانے کے قابل بنا سکتے ہیں۔

اگرچہ Hugging Face حفاظتی اقدامات کو لاگو کرتا ہے، لیکن نتائج عوامی طور پر دستیاب ماڈلز کو "ہتھیار بنانے" کے بڑھتے ہوئے خطرے کو اجاگر کرتے ہیں کیونکہ وہ حملہ آوروں کے لیے بیک ڈور بنا سکتے ہیں۔

JFrog Security Research کے نتائج اس بات کا تجزیہ کرنے کے لیے ایک جاری مطالعہ کا حصہ ہیں کہ کس طرح ہیکرز ML کو استعمال کرنے والوں پر حملہ کرنے کے لیے استعمال کر سکتے ہیں۔

نقصان دہ مواد

ایک مضمون کے مطابق کمپیوٹنگ، محققین نے Hugging Face AI پلیٹ فارم، جیسے PyTorch اور Tensorflow Keras پر ہوسٹ کیے گئے ماڈلز کی جانچ پڑتال کے لیے ایک جدید سکیننگ سسٹم تیار کیا۔

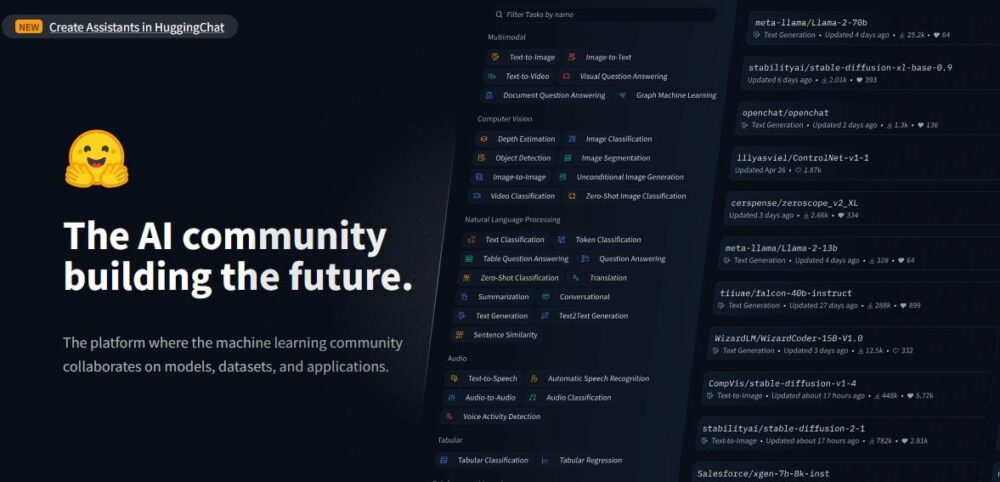

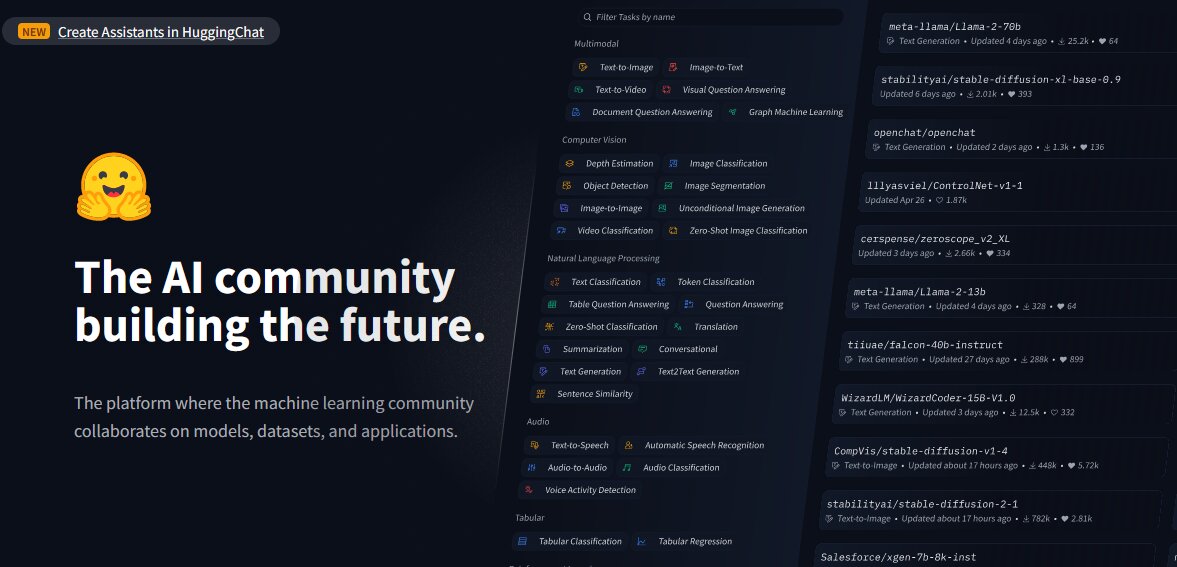

ہگنگ فیس ایک ایسا پلیٹ فارم ہے جو AI ماڈلز، ڈیٹا سیٹس اور ایپلیکیشنز کو شیئر کرنے کے لیے تیار کیا گیا ہے۔ ماڈلز کا تجزیہ کرنے پر، محققین نے "بظاہر بے ضرر ماڈلز کے اندر" نقصان دہ پے لوڈز دریافت کیے۔

یہ اس حقیقت کے باوجود ہے کہ Hugging Face مالویئر اور اچار سکیننگ جیسے حفاظتی اقدامات انجام دیتا ہے۔ تاہم، پلیٹ فارم ان ماڈلز کے ڈاؤن لوڈ پر پابندی نہیں لگاتا جو ممکنہ طور پر نقصان دہ ہو سکتے ہیں اور عوامی طور پر دستیاب ہونے کو بھی قابل بناتا ہے۔ اے آئی ماڈلز صارفین کے ذریعہ بدسلوکی اور اسلحے کا نشانہ بنایا جائے۔

پلیٹ فارم اور موجودہ ماڈلز کا جائزہ لینے پر، JFrog کے سیکورٹی محققین نے ان کے مطابق، نقصان دہ فعالیت کے ساتھ تقریباً 100 AI ماڈلز دریافت کیے۔ رپورٹ.

رپورٹ میں بتایا گیا ہے کہ ان میں سے کچھ ماڈلز صارفین کی مشینوں پر کوڈ پر عمل درآمد کرنے کی صلاحیت رکھتے ہیں، "اس طرح حملہ آوروں کے لیے ایک مستقل بیک ڈور بناتے ہیں۔"

محققین نے یہ بھی اشارہ کیا کہ اس طرح کے نتائج غلط مثبت کو خارج کر دیتے ہیں۔ یہ، انہوں نے کہا، پلیٹ فارم پر بدنیتی پر مبنی ماڈلز کے پھیلاؤ کی درست نمائندگی ہے۔

مزید پڑھئے: ایپل نے کار ٹیم کو AI پوسٹ-EV مارکیٹ میں سست روی کی طرف ری ڈائریکٹ کیا۔

مثالیں

JFrog کی رپورٹ کے مطابق، "خطرناک" معاملات میں سے ایک شامل ہے۔ پی ٹورچ ماڈل مبینہ طور پر اس ماڈل کو ایک صارف نے اپ لوڈ کیا تھا جس کی شناخت "baller423" کے نام سے کی گئی تھی جسے بعد میں Hugging Face پلیٹ فارم سے حذف کر دیا گیا تھا۔

ماڈل کی مزید جانچ پڑتال پر، محققین نے دیکھا کہ اس میں ایک بدنیتی پر مبنی پے لوڈ ہے، جس سے یہ ایک مخصوص میزبان (210.117.212.93) پر ریورس شیل قائم کرنے کے قابل بناتا ہے۔

جے فروگ کے سینئر سیکیورٹی محقق ڈیوڈ کوہن نے کہا: "(یہ) خاص طور پر زیادہ دخل اندازی اور ممکنہ طور پر نقصان دہ، جیسا کہ یہ ایک بیرونی سرور سے براہ راست تعلق قائم کرتا ہے، جو کہ خطرے کے محض مظاہرے کے بجائے ممکنہ حفاظتی خطرے کی نشاندہی کرتا ہے،" اس نے لکھا۔

یہ "Python's pickle ماڈیول کے '_reduce_' طریقہ کار سے فائدہ اٹھاتا ہے تاکہ ماڈل فائل کو لوڈ کرنے پر صوابدیدی کوڈ کو لاگو کیا جا سکے، مؤثر طریقے سے پتہ لگانے کے روایتی طریقوں کو نظرانداز کرتے ہوئے۔"

محققین نے یہ بھی تسلیم کیا کہ ایک ہی پے لوڈ مختلف IP پتوں کے ساتھ کنکشن بنا رہا ہے، "آپریٹرز کا مشورہ دینے والے بدنیتی پر مبنی ہیکرز کے بجائے محققین ہو سکتے ہیں۔"

ایک ویک اپ کال

JFrog ٹیم نے نوٹ کیا کہ نتائج ہیگنگ فیس کے لیے ایک ویک اپ کال ہیں، جس سے ظاہر ہوتا ہے کہ اس کا پلیٹ فارم ہیرا پھیری اور ممکنہ خطرات کا شکار ہے۔

"یہ واقعات Hugging Face repositories اور Kaggle جیسے دیگر مشہور ذخیروں کو درپیش جاری خطرات کی یاددہانی کے طور پر کام کرتے ہیں، جو کہ AI/ML انجینئرز کے لیے چیلنجز پیدا کرنے کے علاوہ، ان وسائل کو استعمال کرنے والی تنظیموں کی رازداری اور سلامتی سے ممکنہ طور پر سمجھوتہ کر سکتے ہیں،" کہا۔ محققین

یہ آتا ہے سائبر سیکیورٹی کے خطرات دنیا بھر میں AI ٹولز کے پھیلاؤ کی وجہ سے اضافہ ہو رہا ہے، برے اداکار بد نیتی کے لیے ان کا غلط استعمال کر رہے ہیں۔ ہیکرز فشنگ حملوں کو آگے بڑھانے اور لوگوں کو پھنسانے کے لیے بھی AI کا استعمال کر رہے ہیں۔

تاہم، JFrog ٹیم نے دیگر دریافتیں کیں۔

محققین کے لیے کھیل کا میدان

محققین نے یہ بھی نوٹ کیا۔ گلے لگانے والا چہرہ محققین کے لیے ایک کھیل کے میدان میں تبدیل ہوا ہے "جو ابھرتے ہوئے خطرات کا مقابلہ کرنا چاہتے ہیں، جیسا کہ اس کے حفاظتی اقدامات کو نظرانداز کرنے کے لیے مختلف حربوں سے ظاہر ہوتا ہے۔"

مثال کے طور پر، "baller423" کے ذریعے اپ لوڈ کردہ پے لوڈ نے ایک IP ایڈریس رینج سے ریورس شیل کنکشن شروع کیا جو Kreonet (Korea Research Environment Open Network) سے تعلق رکھتا ہے۔

کے مطابق ڈارک ریڈنگ, Kreonet جنوبی کوریا میں ایک تیز رفتار نیٹ ورک ہے جو جدید تحقیق اور تعلیمی سرگرمیوں کو سپورٹ کرتا ہے۔ "لہذا، یہ ممکن ہے کہ اے آئی کے محققین یا پریکٹیشنرز اس ماڈل کے پیچھے رہے ہوں۔"

کوہن نے کہا، "ہم دیکھ سکتے ہیں کہ زیادہ تر 'نقصانیت پر مبنی' پے لوڈ دراصل بظاہر جائز مقاصد کے لیے کوڈ پر عمل درآمد کرنے کے لیے محققین اور/یا بگ باؤنٹی کی کوششیں ہیں۔

جائز مقاصد کے باوجود، JFrog ٹیم نے، تاہم، خبردار کیا کہ محققین کی جانب سے استعمال کی گئی حکمت عملی واضح طور پر ظاہر کرتی ہے کہ Hugging Face جیسے پلیٹ فارم سپلائی چین حملوں کے لیے کھلے ہیں۔ ٹیم کے مطابق، ان کو مخصوص ڈیموگرافکس، جیسے AI یا ML انجینئرز پر توجہ مرکوز کرنے کے لیے اپنی مرضی کے مطابق بنایا جا سکتا ہے۔

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو ڈیٹا ڈاٹ نیٹ ورک ورٹیکل جنریٹو اے آئی۔ اپنے آپ کو بااختیار بنائیں۔ یہاں تک رسائی حاصل کریں۔

- پلیٹوآئ اسٹریم۔ ویب 3 انٹیلی جنس۔ علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- پلیٹو ای ایس جی۔ کاربن، کلین ٹیک، توانائی ، ماحولیات، شمسی، ویسٹ مینجمنٹ یہاں تک رسائی حاصل کریں۔

- پلیٹو ہیلتھ۔ بائیوٹیک اینڈ کلینیکل ٹرائلز انٹیلی جنس۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://metanews.com/over-100-malicious-code-execution-models-on-hugging-face-backdoors-users-devices/

- : ہے

- : ہے

- : نہیں

- 100

- 210

- 212

- 7

- 9

- a

- ہمارے بارے میں

- کے مطابق

- درست

- سرگرمیوں

- اداکار

- اصل میں

- اس کے علاوہ

- پتہ

- پتے

- آگے بڑھانے کے

- اعلی درجے کی

- AI

- اے آئی ماڈلز

- AI پلیٹ فارم

- AI / ML

- بھی

- an

- تجزیے

- تجزیہ

- اور

- ایپلی کیشنز

- صوابدیدی

- کیا

- لڑی

- مضمون

- AS

- حملہ

- حملے

- کوششیں

- دستیاب

- پچھلے دروازے

- برا

- BE

- رہا

- پیچھے

- تعلق رکھتا ہے

- فضل

- بگ کی اطلاع دیں

- بگ فضل

- by

- بائی پاس

- فون

- کر سکتے ہیں

- صلاحیت رکھتا

- کار کے

- مقدمات

- چیلنجوں

- واضح طور پر

- CO

- کوڈ

- کوہن

- کی روک تھام

- آتا ہے

- سمجھوتہ

- کمپیوٹنگ

- کنکشن

- کنکشن

- پر مشتمل ہے

- روایتی

- سکتا ہے

- تخلیق

- تخلیق

- اپنی مرضی کے مطابق

- ڈیٹاسیٹس

- ڈیوڈ

- آبادی

- مظاہرہ

- demonstrated,en

- کے باوجود

- کھوج

- ترقی یافتہ

- مختلف

- براہ راست

- دریافت

- متنوع

- کرتا

- ڈاؤن لوڈ، اتارنا

- تعلیمی

- مؤثر طریقے

- کرنڈ

- ملازم

- کو چالو کرنے کے

- کے قابل بناتا ہے

- کو فعال کرنا

- انجینئرز

- ماحولیات

- قائم کرو

- قائم ہے

- وضع

- جانچ کر رہا ہے

- عملدرآمد

- پھانسی

- پھانسی

- موجودہ

- بیرونی

- چہرہ

- سامنا کرنا پڑا

- حقیقت یہ ہے

- جھوٹی

- فائل

- نتائج

- توجہ مرکوز

- کے لئے

- فارم

- سے

- ایندھن

- فعالیت

- مزید

- حاصل

- بڑھتے ہوئے

- ہیکروں

- نقصان دہ

- ہے

- he

- ہائی

- نمایاں کریں

- میزبان

- میزبانی کی

- کس طرح

- تاہم

- HTTPS

- کی نشاندہی

- عمل

- in

- اضافہ

- اشارہ کیا

- اشارہ کرتا ہے

- اشارہ کرتے ہیں

- شروع ہوا

- انجکشن

- مثال کے طور پر

- ارادے

- میں

- intrusively

- شامل ہے

- IP

- IP ایڈریس

- آئی پی پتے

- IT

- میں

- فوٹو

- کیرا

- کوریا

- سیکھنے

- جائز

- لیتا ہے

- کی طرح

- لوڈ کر رہا ہے

- مشین

- مشین لرننگ

- مشینیں

- بنا

- بدقسمتی سے

- میلویئر

- ہیرا پھیری

- مارکیٹ

- زیادہ سے زیادہ چوڑائی

- مئی..

- اقدامات

- mers

- طریقہ

- طریقوں

- ML

- ماڈل

- ماڈل

- زیادہ

- سب سے زیادہ

- نیٹ ورک

- خاص طور پر

- کا کہنا

- of

- on

- ایک

- جاری

- پر

- کھول

- کھلا نیٹ ورک

- آپریٹرز

- or

- تنظیمیں

- دیگر

- باہر

- پر

- حصہ

- لوگ

- فشنگ

- فشنگ حملوں

- پلیٹ فارم

- پلیٹ فارم

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- کھیل کے میدان

- مقبول

- ممکن

- ممکنہ

- ممکنہ طور پر

- ویاپتتا

- کی رازداری

- پرائیویسی اور سیکورٹی

- عوامی طور پر

- مقاصد

- pytorch

- رینج

- بلکہ

- پڑھیں

- تسلیم شدہ

- رپورٹ

- مبینہ طور پر

- نمائندگی

- تحقیق

- محقق

- محققین

- وسائل

- محدود

- ریورس

- رسک

- کہا

- اسی

- سکیننگ

- سیکورٹی

- حفاظتی اقدامات

- دیکھنا

- بظاہر

- سینئر

- خدمت

- سرور

- اشتراک

- شیل

- ظاہر

- جنوبی

- جنوبی کوریا

- مخصوص

- مخصوص

- حکمت عملیوں

- مطالعہ

- بعد میں

- اس طرح

- امدادی

- کے نظام

- حکمت عملی

- ٹیم

- ٹیسسرور

- سے

- کہ

- ۔

- ان

- ان

- یہ

- وہ

- خطرہ

- خطرات

- کرنے کے لئے

- اوزار

- ٹرک

- اپ لوڈ کردہ

- صلی اللہ علیہ وسلم

- استعمال کی شرائط

- رکن کا

- صارفین

- کا استعمال کرتے ہوئے

- استعمال کرنا۔

- خطرے کا سامنا

- نے خبردار کیا

- تھا

- جس

- چاہتے ہیں

- ساتھ

- دنیا

- لکھا ہے

- زیفیرنیٹ