یہ سب ڈیٹا کے بارے میں ہے۔

ایک چیز واضح ہے: ڈیٹا کی کاروباری قدر میں مسلسل اضافہ ہوتا جا رہا ہے، جو اسے بینک کی دانشورانہ املاک کا بنیادی حصہ بناتا ہے۔

سائبر خطرے کے نقطہ نظر سے، ڈیٹا پر حملے بینکوں کے لیے سب سے نمایاں خطرہ ہیں۔

ریگولیٹرز، سائبر انشورنس فرمیں اور آڈیٹرز بینکوں کے ڈیٹا کی سالمیت، لچک اور بازیافت پر بہت زیادہ توجہ دے رہے ہیں - نیز ڈیٹا کو ذخیرہ کرنے والے IT انفراسٹرکچر اور سسٹمز پر۔

تو، انٹرپرائز اسٹوریج اور بیک اپ سسٹمز کی سیکورٹی کے لیے اس کا کیا مطلب ہے؟

صرف چند سال پہلے، تقریباً کوئی بھی بینکنگ چیف انفارمیشن سیکیورٹی آفیسر (CISO) نہیں سوچتا تھا کہ اسٹوریج اور بیک اپ اہم ہیں۔ آج وہ بات نہیں رہی۔

رینسم ویئر نے بیک اپ اور ریکوری کو آئی ٹی اور کارپوریٹ ایجنڈے پر واپس دھکیل دیا ہے۔

رینسم ویئر گروپس جیسے Conti کی, چھتہ اور چکر لگانا بینکوں کو ان کے ڈیٹا کی وصولی سے روکنے کے لیے فعال طور پر انٹرپرائز اسٹوریج اور بیک اپ سسٹم کو نشانہ بنا رہے ہیں۔

ان حملہ آوروں کو احساس ہے کہ سٹوریج یا بیک اپ سسٹم پر حملہ یہ ظاہر کرنے کا واحد سب سے بڑا فیصلہ کن عنصر ہے کہ آیا بینک تاوان ادا کرے گا۔ اس نے بینکوں کو اپنی اسٹوریج، بیک اپ اور ڈیٹا ریکوری کی حکمت عملیوں کا جائزہ لے کر اپنے حفاظتی جال میں ممکنہ سوراخوں کو دوبارہ دیکھنے پر مجبور کیا ہے۔

مالیاتی خدمات میں اسٹوریج اور بیک اپ سیکیورٹی

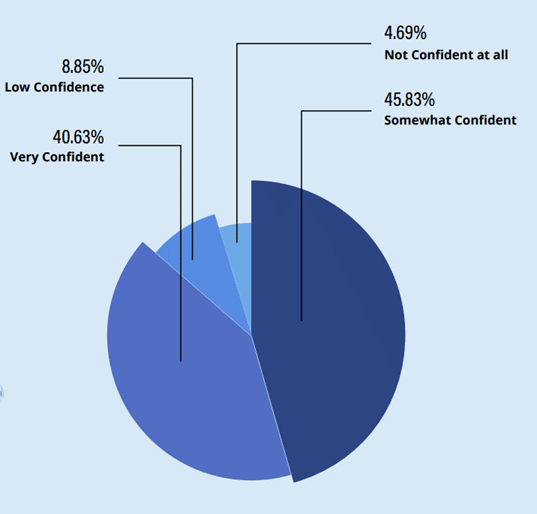

تسلسل شائع a تحقیقاتی رپورٹ پچھلے سال کے آخر میں جس میں ہم نے بینکنگ اور مالیاتی خدمات کے شعبے میں 200 infosec رہنماؤں کا سروے کیا۔ سب سے زیادہ خطرناک نتائج میں سے ایک یہ تھا کہ تقریباً 60% جواب دہندگان رینسم ویئر کے حملے سے صحت یاب ہونے کی اپنی صلاحیت پر پراعتماد نہیں ہیں۔

واضح طور پر ایک پہچان ہے کہ ایک صنعت کے طور پر، ہمارے پاس سیکورٹی کے اندھے مقامات ہیں۔

صوتی اسٹوریج، بیک اپ اور ریکوری کی حکمت عملی کے بغیر، کمپنیوں کے پاس رینسم ویئر کے حملے سے بچنے کے امکانات بہت کم ہوتے ہیں، چاہے وہ تاوان کی ادائیگی ہی کیوں نہ کر دیں۔

بینکنگ سیکٹر سب سے زیادہ ریگولیٹڈ صنعتوں میں سے ایک ہے۔ آڈٹ اندرونی اور بیرونی طور پر کیے جاتے ہیں اور ٹیکنالوجی میں پیشرفت، صنعت کے ضابطے کی تبدیلیوں اور خطرے کے منظر نامے میں تبدیلیوں کی بنیاد پر سال بہ سال تیار ہوتے ہیں۔

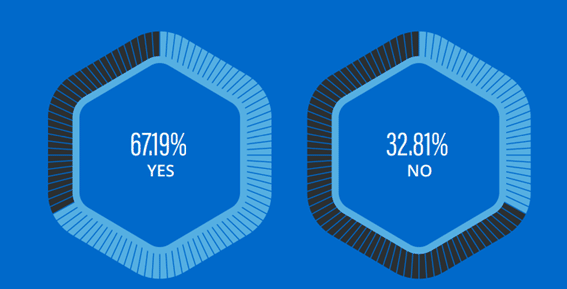

یہ جاننا دلچسپ تھا کہ آئی ٹی آڈیٹنگ کے حصے کے طور پر، کس طرح وسیع اسٹوریج اور بیک اپ سیکیورٹی کنٹرولز بن گئے ہیں۔ درحقیقت، دو تہائی سے زیادہ جواب دہندگان نے حالیہ بیرونی آڈٹ میں محفوظ اسٹوریج اور بیک اپ کی نشاندہی کی۔

خلاصہ اور سفارشات

سٹوریج اور بیک اپ سمجھوتہ کو مدنظر رکھتے ہوئے تمام موجودہ رینسم ویئر کٹس کا مرکز ہے، یقیناً اب وقت آ گیا ہے کہ ہم اپنے سٹوریج اور بیک اپ سسٹم کی حفاظت اور سختی میں اپنے علم کے ساتھ ساتھ اپنی حکمت عملیوں کو بھی بڑھائیں۔

اگرچہ ناقابل تبدیلی سائبر خطرات کے تدارک میں مددگار ہے، لیکن یہ سائبر لچک کی جامع حکمت عملی کا صرف آغاز ہے۔

تجزیہ کار فرم کے مطابق گارٹنر:

"انٹرپرائز بیک اپ اور ریکوری انفراسٹرکچر کے اجزاء کو حملوں کے خلاف سخت بنائیں بیک اپ ایپلیکیشن، سٹوریج اور نیٹ ورک تک رسائی کی معمول کے مطابق جانچ کر کے اور اس کا متوقع یا بنیادی سرگرمی سے موازنہ کریں۔"

آپ اپنے اینڈ پوائنٹس، OS اور نیٹ ورک کی تہوں کو سیکورٹی کے خطرات کے لیے مسلسل اسکین نہ کرنے کا خواب نہیں دیکھیں گے۔ تو آپ آئی ٹی کی اپنی سب سے اہم پرت کے لیے ایسا کیوں نہیں کریں گے؟

یہی وجہ ہے کہ میں حفاظتی غلط کنفیگریشنز اور کمزوریوں کا خود بخود پتہ لگانے کے لیے اپنے اسٹوریج اور بیک اپ سسٹم کو مسلسل اسکین کرنے میں آپ کی مدد کرنے کے لیے خطرے کے انتظام کے حل کو تعینات کرنے کی تجویز کرتا ہوں۔

یہ حل فوری طور پر اور کاروباری اثرات کے لحاظ سے خطرات کو بھی ترجیح دیتے ہیں، اور ان میں سے کچھ میں اصلاحی رہنمائی اور از خود علاج کی خصوصیات بھی شامل ہیں۔

بہتری کے 5 اہم مواقع میں شامل ہیں:

- انٹرپرائز سٹوریج اور بیک اپ سسٹمز کی سیکورٹی کو بہتر بنانے کے لیے اعلیٰ ترجیح تفویض کریں؛

- علم اور ہنر کے سیٹ اپ بنائیں — اور اپنی Infosec اور IT انفراسٹرکچر ٹیموں کے درمیان تعاون کو بہتر بنائیں۔

- سٹوریج اور بیک اپ سسٹمز کے تمام اجزاء کے لیے جامع سیکیورٹی بیس لائنز کی وضاحت کریں۔

- خطرے کی نمائش کو کم کرنے کے لیے آٹومیشن کا استعمال کریں، اور ترجیحات کو تبدیل کرنے کے لیے بہت زیادہ چستی کی اجازت دیں۔ خطرے کے انتظام کے حل اس نمائش کو کم کرنے میں آپ کی مدد کرنے کے لیے ایک طویل سفر طے کر سکتے ہیں۔ اور

- زیادہ سخت کنٹرولز کا اطلاق کریں اور سٹوریج سیکیورٹی کی زیادہ جامع جانچ اور حملے سے باز آنے کی صلاحیت۔ اس سے نہ صرف اعتماد میں بہتری آئے گی بلکہ ان اہم ڈیٹا اثاثوں کی نشاندہی کرنے میں بھی مدد ملے گی جو ڈیٹا کے تحفظ کی مطلوبہ سطح پر پورا نہیں اترتے۔

ڈورون پنہاس میں چیف ٹیکنالوجی آفیسر ہے۔ تسلسل اور NIST خصوصی اشاعت کے شریک مصنف، "اسٹوریج انفراسٹرکچر کے لیے حفاظتی رہنما خطوط۔" ان کے پاس ڈیٹا اور اسٹوریج مینجمنٹ، مشن کریٹیکل کمپیوٹنگ، آپریٹنگ سسٹم ڈیزائن اور ڈیولپمنٹ، کلاؤڈ کمپیوٹنگ اور نیٹ ورکنگ فن تعمیر میں 20 سال سے زیادہ کا تجربہ ہے۔

- چیونٹی مالی

- بینک اختراع

- blockchain

- بلاکچین کانفرنس فنٹیک

- chime fintech

- Coinbase کے

- coingenius

- کرپٹو کانفرنس فنٹیک

- سائبر سیکیورٹی

- فن ٹیک

- فنٹیک ایپ

- فنٹیک جدت

- کھلا سمندر

- پے پال

- paytech

- تنخواہ کا راستہ

- پلاٹا

- افلاطون اے

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- پلیٹو گیمنگ

- ransomware کے

- ریزر پے

- Revolut

- ریپل

- رسک اور سیکیورٹی

- مربع فنٹیک

- پٹی

- tencent fintech

- زیرو

- زیفیرنیٹ