خطرے کی انٹیلی جنس کمپنی گروپ-آئی بی کے محققین نے صرف ایک دلچسپ لکھا حقیقی زندگی کی کہانی ایک پریشان کن حد تک آسان لیکن حیرت انگیز طور پر موثر فشنگ ٹرک کے بارے میں جسے جانا جاتا ہے۔ بٹ بی، مختصرا براؤزر میں براؤزر.

آپ نے پہلے بھی X-in-the-Y حملے کی کئی اقسام کے بارے میں سنا ہوگا، خاص طور پر MitM اور ایم آئی ٹی بی، مختصرا درمیان میں ہیرا پھیری کرنے والا اور براؤزر میں ہیرا پھیری کرنے والا.

ایک MitM حملے میں، وہ حملہ آور جو آپ کو دھوکہ دینا چاہتے ہیں، آپ کے کمپیوٹر اور آپ جس سرور تک پہنچنے کی کوشش کر رہے ہیں، کے درمیان نیٹ ورک کے "درمیان" میں کہیں موجود ہیں۔

(ہو سکتا ہے کہ وہ جغرافیائی طور پر یا ہاپ کے لحاظ سے درمیان میں نہ ہوں، لیکن MitM حملہ آور کہیں ہیں ساتھ راستہ، دونوں سرے پر درست نہیں۔)

خیال یہ ہے کہ آپ کے کمپیوٹر، یا دوسرے سرے پر سرور میں گھسنے کے بجائے، وہ آپ کو ان سے جڑنے کے لیے آمادہ کرتے ہیں (یا جان بوجھ کر آپ کے نیٹ ورک کے راستے میں ہیرا پھیری کرتے ہیں، جسے آپ آسانی سے کنٹرول نہیں کر سکتے ایک بار جب آپ کے پیکٹ باہر نکل جاتے ہیں۔ آپ کا اپنا راؤٹر)، اور پھر وہ دوسرے سرے کا بہانہ کرتے ہیں - ایک بدتمیز پراکسی، اگر آپ چاہیں۔

وہ آپ کے پیکٹ کو سرکاری منزل تک پہنچاتے ہیں، ان پر چھیڑ چھاڑ کرتے ہیں اور شاید راستے میں ان کے ساتھ ہلچل مچاتے ہیں، پھر سرکاری جوابات وصول کرتے ہیں، جس پر وہ چھیڑ چھاڑ کر سکتے ہیں اور دوسری بار موافقت کر سکتے ہیں، اور انہیں آپ کے پاس اس طرح واپس بھیج دیتے ہیں جیسے آپ ' d بالکل اسی طرح جڑا ہوا جیسے آپ کی توقع تھی۔

اگر آپ ٹریفک کی رازداری (کوئی چھیڑ چھاڑ نہیں!) اور سالمیت (کوئی چھیڑ چھاڑ نہیں!) دونوں کے تحفظ کے لیے ایچ ٹی ٹی پی ایس جیسی اینڈ ٹو اینڈ انکرپشن کا استعمال نہیں کر رہے ہیں، تو آپ کو اس بات کا امکان نہیں ہے کہ آپ نوٹس لیں، یا یہاں تک کہ قابل بھی ہوں گے۔ پتہ لگائیں، کہ کوئی اور آپ کے ڈیجیٹل خطوط کو ٹرانزٹ میں کھول رہا ہے، اور پھر بعد میں انہیں دوبارہ سیل کر رہا ہے۔

ایک سرے پر حملہ کرنا

A ایم آئی ٹی بی حملے کا مقصد اسی طرح کام کرنا ہے، لیکن HTTPS کی وجہ سے پیدا ہونے والی پریشانی کو دور کرنا ہے، جو MitM حملے کو زیادہ مشکل بنا دیتا ہے۔

MitM حملہ آور HTTPS کے ساتھ خفیہ کردہ ٹریفک میں آسانی سے مداخلت نہیں کر سکتے: وہ آپ کے ڈیٹا کو چھین نہیں سکتے، کیونکہ ان کے پاس خفیہ کلیدیں نہیں ہوتی ہیں جو ہر سرے سے اس کی حفاظت کے لیے استعمال ہوتی ہیں۔ وہ انکرپٹڈ ڈیٹا کو تبدیل نہیں کر سکتے، کیونکہ ہر سرے پر کرپٹوگرافک تصدیق خطرے کی گھنٹی بجا دے گی۔ اور وہ اس سرور کا بہانہ نہیں کر سکتے جس سے آپ جڑ رہے ہیں کیونکہ ان کے پاس وہ خفیہ راز نہیں ہے جسے سرور اپنی شناخت ثابت کرنے کے لیے استعمال کرتا ہے۔

لہذا ایک MitB حملہ عام طور پر پہلے آپ کے کمپیوٹر پر میلویئر کو چھپانے پر انحصار کرتا ہے۔

یہ عام طور پر کسی وقت نیٹ ورک میں ٹیپ کرنے سے کہیں زیادہ مشکل ہے، لیکن اگر وہ اس کا انتظام کر سکتے ہیں تو یہ حملہ آوروں کو بہت بڑا فائدہ دیتا ہے۔

اس کی وجہ یہ ہے کہ، اگر وہ خود کو آپ کے براؤزر کے اندر داخل کر سکتے ہیں، تو وہ آپ کے نیٹ ورک ٹریفک کو دیکھ سکتے ہیں اور اس میں ترمیم کر سکتے ہیں اس سے پہلے کہ آپ کا براؤزر اسے خفیہ کرے۔ بھیجنے کے لیے، جو کسی بھی آؤٹ باؤنڈ HTTPS تحفظ کو منسوخ کر دیتا ہے، اور جب آپ کا براؤزر اسے ڈکرپٹ کرتا ہے۔ واپسی کے راستے میں، اس طرح سرور کی طرف سے اپنے جوابات کی حفاظت کے لیے لاگو کردہ خفیہ کاری کو منسوخ کر دیا۔

ایک BitB کے بارے میں کیا ہے؟

لیکن ایک کے بارے میں کیا بٹ بی حملہ؟

براؤزر میں براؤزر کافی منہ بولتا ہے، اور اس میں ملوث دھوکہ دہی سائبر جرائم پیشہ افراد کو کہیں بھی اتنی طاقت نہیں دیتی جتنی ایک MitM یا MitB ہیک، لیکن تصور پیشانی سے تھپڑ مارنے کے لیے آسان ہے، اور اگر آپ کو بہت زیادہ جلدی ہے تو یہ حیرت کی بات ہے۔ اس کے لئے گرنا آسان ہے.

BitB حملے کا خیال ایک پاپ اپ براؤزر ونڈو کی طرح نظر آنا ہے جو خود براؤزر کے ذریعہ محفوظ طریقے سے تیار کیا گیا تھا، لیکن یہ دراصل ایک ویب صفحہ سے زیادہ کچھ نہیں ہے جو موجودہ براؤزر ونڈو میں پیش کیا گیا تھا۔

آپ سوچ سکتے ہیں کہ اس طرح کی دھوکہ دہی ناکام ہو جائے گی، صرف اس وجہ سے کہ سائٹ X میں موجود کوئی بھی مواد جو سائٹ Y سے ہونے کا بہانہ کرتا ہے، خود براؤزر میں ظاہر ہو گا کہ سائٹ X پر موجود URL سے آیا ہے۔

ایڈریس بار پر ایک نظر ڈالنے سے یہ واضح ہو جائے گا کہ آپ کے ساتھ جھوٹ بولا جا رہا ہے، اور یہ کہ آپ جو کچھ بھی دیکھ رہے ہیں وہ شاید ایک فشنگ سائٹ ہے۔

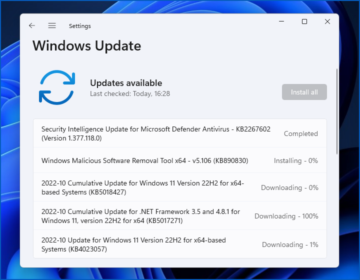

دشمن کی مثال، یہاں کا اسکرین شاٹ ہے۔ example.com ویب سائٹ، میک پر فائر فاکس میں لی گئی:

اگر حملہ آوروں نے آپ کو کسی جعلی سائٹ کی طرف راغب کیا تو، اگر وہ مواد کو قریب سے کاپی کرتے ہیں تو آپ بصریوں کے لیے گر سکتے ہیں، لیکن ایڈریس بار یہ بتا دے گا کہ آپ اس سائٹ پر نہیں تھے جس کی آپ تلاش کر رہے تھے۔

براؤزر میں براؤزر گھوٹالے میں، لہذا، حملہ آور کا مقصد ایک باقاعدہ ویب بنانا ہے صفحہ جو ویب کی طرح لگتا ہے۔ سائٹ اور مواد آپ توقع کر رہے ہیں، کھڑکی کی سجاوٹ اور ایڈریس بار کے ساتھ مکمل، جتنا ممکن ہو حقیقت پسندانہ طور پر تیار کیا جائے۔

ایک طرح سے، BitB حملہ سائنس سے زیادہ آرٹ کے بارے میں ہے، اور یہ نیٹ ورک ہیکنگ کے مقابلے میں ویب ڈیزائن اور توقعات کے انتظام کے بارے میں زیادہ ہے۔

مثال کے طور پر، اگر ہم دو اسکرین سکریپڈ امیج فائلز بناتے ہیں جو اس طرح نظر آتی ہیں…

…پھر HTML اتنا ہی آسان ہے جتنا آپ نیچے دیکھتے ہیں…

<html>

<body>

<div>

<div><img src='./fake-top.png'></div>

<p>

<div><img src='./fake-bot.png'></div>

</div>

</body>

</html>

…موجودہ براؤزر ونڈو کے اندر جو براؤزر ونڈو کی طرح نظر آتا ہے اسے بنائے گا، اس طرح:

ایک ویب صفحہ جو براؤزر ونڈو کی طرح لگتا ہے۔

اس بنیادی مثال میں، اوپر بائیں جانب تین میکوس بٹن (کلوز، کم سے کم، زیادہ سے زیادہ) کچھ نہیں کریں گے، کیونکہ وہ آپریٹنگ سسٹم کے بٹن نہیں ہیں، وہ صرف بٹنوں کی تصاویر، اور ایڈریس بار جس میں فائر فاکس ونڈو کی طرح لگتا ہے اس پر کلک یا ترمیم نہیں کی جاسکتی ہے، کیونکہ یہ بھی ہے صرف ایک اسکرین شاٹ.

لیکن اگر ہم اب اوپر دکھائے گئے ایچ ٹی ایم ایل میں ایک IFRAME شامل کرتے ہیں، تو ایسی سائٹ سے جعلی مواد حاصل کرنے کے لیے جس کا اس سے کوئی تعلق نہیں ہے۔ example.com، اس طرح…

<html>

<body>

<div>

<div><img src='./fake-top.png' /></div>

<div><iframe src='https:/dodgy.test/phish.html' frameBorder=0 width=650 height=220></iframe></div>

<div><img src='./fake-bot.png' /></div>

</div>

</body>

</html>

…آپ کو تسلیم کرنا پڑے گا کہ نتیجے میں بصری مواد نظر آتا ہے۔ بالکل اسٹینڈ اسٹون براؤزر ونڈو کی طرح, اگرچہ یہ اصل میں ایک ہے ایک اور براؤزر ونڈو کے اندر ویب صفحہ.

متن کا مواد اور کلک کرنے کے قابل لنک جو آپ نیچے دیکھ رہے ہیں، سے ڈاؤن لوڈ کیا گیا تھا۔ dodgy.test مندرجہ بالا HTML فائل میں HTTPS لنک، جس میں یہ HTML کوڈ تھا:

<html>

<body style='font-family:sans-serif'>

<div style='width:530px;margin:2em;padding:0em 1em 1em 1em;'>

<h1>Example Domain</h1>

<p>This window is a simulacrum of the real website,

but it did not come from the URL shown above.

It looks as though it might have, though, doesn't it?

<p><a href='https://dodgy.test/phish.click'>Bogus information...</a>

</div>

</body>

</html>

ایچ ٹی ایم ایل ٹیکسٹ کو ٹاپنگ اور ٹیلنگ کرنے والا گرافیکل مواد ایسا لگتا ہے جیسے ایچ ٹی ایم ایل واقعی سے آیا ہو۔ example.com، سب سے اوپر ایڈریس بار کے اسکرین شاٹ کا شکریہ:

درمیانی IFRAME ڈاؤن لوڈ کے ذریعے جعلی۔

نیچے تصویر جعلی کھڑکی سے دور ہوتی ہے۔

اگر آپ مختلف آپریٹنگ سسٹم، جیسے کہ لینکس پر بوگس ونڈو دیکھتے ہیں تو یہ فنکاری واضح ہے، کیونکہ آپ کو لینکس جیسی فائر فاکس ونڈو ملتی ہے جس کے اندر میک جیسی "ونڈو" ہوتی ہے۔

جعلی "ونڈو ڈریسنگ" کے اجزاء واقعی ان تصاویر کی طرح نمایاں ہیں جیسے وہ واقعی ہیں:

اصل ونڈو کنٹرولز اور ایڈریس بار کے ساتھ بالکل اوپر۔

کیا آپ اس کے لیے گریں گے؟

اگر آپ نے کبھی بھی ایپس کے اسکرین شاٹس لیے ہیں، اور پھر اسکرین شاٹس کو بعد میں اپنے فوٹو ویور میں کھولا ہے، تو ہم یہ شرط لگانے کے لیے تیار ہیں کہ کسی موقع پر آپ نے ایپ کی تصویر کے ساتھ ایسا سلوک کرنے کے لیے خود کو دھوکہ دیا ہے جیسے کہ یہ تصویر کی چلتی ہوئی کاپی ہو۔ ایپ خود۔

ہم یہ شرط لگائیں گے کہ آپ نے اپنی زندگی میں کم از کم ایک ایپ کے اندر ایک ایپ کی تصویر پر کلک کیا ہے یا اسے ٹیپ کیا ہے، اور خود کو یہ سوچتے ہوئے پایا کہ ایپ کام کیوں نہیں کر رہی ہے۔ (ٹھیک ہے، شاید آپ کے پاس نہیں ہے، لیکن ہمارے پاس یقینی طور پر، حقیقی الجھن کی حد تک ہے۔)

یقیناً، اگر آپ فوٹو براؤزر کے اندر ایپ کے اسکرین شاٹ پر کلک کرتے ہیں، تو آپ کو بہت کم خطرہ لاحق ہوتا ہے، کیونکہ کلکس یا ٹیپس آپ کی توقع کے مطابق نہیں ہوں گے – درحقیقت، آپ تصویر پر لائنوں میں ترمیم یا اسکرائبلنگ ختم کر سکتے ہیں۔ اس کے بجائے

لیکن جب بات آتی ہے۔ براؤزر میں براؤزر "آرٹ ورک اٹیک" کے بجائے، نقلی ونڈو میں غلط ہدایت شدہ کلکس یا ٹیپس خطرناک ہو سکتے ہیں، کیونکہ آپ اب بھی ایک فعال براؤزر ونڈو میں ہیں، جہاں جاوا اسکرپٹ چل رہا ہے، اور جہاں لنکس ابھی بھی کام کرتے ہیں…

…آپ اس براؤزر ونڈو میں نہیں ہیں جس کے بارے میں آپ نے سوچا تھا، اور آپ اس ویب سائٹ پر بھی نہیں ہیں جو آپ نے سوچا تھا۔

اس سے بھی بدتر بات یہ ہے کہ فعال براؤزر ونڈو میں چلنے والی کوئی بھی جاوا اسکرپٹ (جو آپ کی طرف سے وزٹ کی گئی اصل امپوسٹر سائٹ سے آئی ہے) حقیقی براؤزر پاپ اپ ونڈو کے کچھ متوقع رویے کی تقلید کر سکتی ہے تاکہ حقیقت پسندی شامل ہو، جیسے اسے گھسیٹنا، اس کا سائز تبدیل کرنا، اور مزید.

جیسا کہ ہم نے شروع میں کہا، اگر آپ ایک حقیقی پاپ اپ ونڈو کا انتظار کر رہے ہیں، اور آپ کو کچھ نظر آتا ہے۔ کی طرح لگتا ہے ایک پاپ اپ ونڈو، حقیقت پسندانہ براؤزر کے بٹنوں کے ساتھ ساتھ ایک ایڈریس بار کے ساتھ مکمل جو آپ کی توقعات سے مماثل ہے، اور آپ تھوڑی جلدی میں ہیں…

…ہم پوری طرح سمجھ سکتے ہیں کہ آپ جعلی ونڈو کو اصلی کے طور پر کیسے پہچان سکتے ہیں۔

بھاپ گیمز کو نشانہ بنایا گیا۔

گروپ-آئی بی میں تحقیق ہم نے اوپر ذکر کیا ہے، حقیقی دنیا میں BinB حملہ جس میں محققین نے بھاپ گیمز کو لالچ کے طور پر استعمال کیا۔

ایک جائز نظر آنے والی سائٹ، اگرچہ آپ نے پہلے کبھی نہیں سنی ہو گی، آپ کو آئندہ گیمنگ ٹورنامنٹ میں جگہیں جیتنے کا موقع فراہم کرے گی، مثال کے طور پر…

…اور جب سائٹ نے کہا کہ یہ ایک الگ براؤزر ونڈو کو پاپ اپ کر رہی ہے جس میں ایک Steam لاگ ان صفحہ ہے، تو اس نے واقعی اس کی بجائے براؤزر میں ایک بوگس ونڈو پیش کی۔

محققین نے نوٹ کیا کہ حملہ آوروں نے صرف صارف ناموں اور پاس ورڈز کے لیے BitB ٹریکری کا استعمال نہیں کیا، بلکہ اسٹیم گارڈ پاپ اپس کی نقل کرنے کی بھی کوشش کی جس میں دو فیکٹر تصدیقی کوڈز بھی مانگے۔

خوش قسمتی سے، گروپ-IB کے پیش کردہ اسکرین شاٹس نے ظاہر کیا کہ جن مجرموں پر وہ اس معاملے میں ہوئے تھے، وہ اپنی اسکیمری کے آرٹ اور ڈیزائن کے پہلوؤں کے بارے میں بہت زیادہ محتاط نہیں تھے، اس لیے زیادہ تر صارفین نے شاید اس جعلی کو دیکھا۔

لیکن یہاں تک کہ جلدی میں ایک باخبر صارف، یا کوئی ایسا براؤزر یا آپریٹنگ سسٹم استعمال کر رہا ہے جس سے وہ واقف نہیں تھے، جیسے کہ کسی دوست کے گھر پر، ہو سکتا ہے غلطیاں محسوس نہ کی ہوں۔

مزید برآں، زیادہ بدمعاش مجرم تقریباً یقینی طور پر زیادہ حقیقت پسندانہ جعلی مواد لے کر آئیں گے، اسی طرح کہ تمام ای میل اسکیمرز اپنے پیغامات میں املا کی غلطیاں نہیں کرتے، اس طرح ممکنہ طور پر زیادہ لوگوں کو ان کی رسائی کی اسناد دینے کی طرف لے جاتے ہیں۔

کیا کیا جائے؟

یہاں تین تجاویز ہیں:

- براؤزر میں براؤزر ونڈوز حقیقی براؤزر ونڈوز نہیں ہیں۔ اگرچہ وہ آپریٹنگ سسٹم لیول کی ونڈوز کی طرح لگ سکتے ہیں، بٹن اور آئیکونز کے ساتھ جو بالکل حقیقی ڈیل کی طرح نظر آتے ہیں، لیکن وہ آپریٹنگ سسٹم ونڈوز کی طرح برتاؤ نہیں کرتے۔ وہ ویب صفحات کی طرح برتاؤ کرتے ہیں، کیونکہ وہ وہی ہیں۔ اگر آپ کو شک ہے، مشتبہ ونڈو کو مرکزی براؤزر ونڈو کے باہر گھسیٹنے کی کوشش کریں جس میں یہ موجود ہے۔. ایک حقیقی براؤزر ونڈو آزادانہ طور پر برتاؤ کرے گی، لہذا آپ اسے اصل براؤزر ونڈو سے باہر اور باہر منتقل کر سکتے ہیں۔ ایک جعلی براؤزر ونڈو کو اس اصلی ونڈو کے اندر "قید" کر دیا جائے گا جس میں یہ دکھایا گیا ہے، چاہے حملہ آور نے جاوا اسکرپٹ کا استعمال زیادہ سے زیادہ حقیقی نظر آنے والے رویے کی نقل کرنے کی کوشش کی ہو۔ یہ فوری طور پر بتا دے گا کہ یہ ایک ویب صفحہ کا حصہ ہے، اپنے طور پر ایک حقیقی ونڈو نہیں۔

- مشتبہ کھڑکیوں کا بغور جائزہ لیں۔ ویب پیج کے اندر آپریٹنگ سسٹم ونڈو کی شکل و صورت کا حقیقت پسندانہ مذاق اڑانا برا کرنا آسان ہے، لیکن اچھا کرنا مشکل ہے۔ جعل سازی اور عدم مطابقت کے بتانے والے نشانات کو تلاش کرنے کے لیے ان اضافی چند سیکنڈز کا وقت لگائیں۔

- اگر شک ہو تو اسے نہ دیں۔ ان سائٹس کے بارے میں مشکوک رہیں جن کے بارے میں آپ نے کبھی نہیں سنا ہے، اور یہ کہ آپ کے پاس بھروسہ کرنے کی کوئی وجہ نہیں ہے، جو اچانک آپ کو تیسری پارٹی کی سائٹ کے ذریعے لاگ ان کرنا چاہتی ہیں۔

کبھی بھی جلدی نہ کریں، کیونکہ اپنا وقت نکالنے سے آپ کو یہ دیکھنے کا امکان بہت کم ہو جائے گا کہ آپ کیا ہیں۔ لگتا ہے کہ اصل میں کیا دیکھ رہا ہے کے بجائے وہاں ہے is وہاں.

تین الفاظ میں: رک جاؤ۔ سوچو۔ جڑیں

ایپ ونڈو کی تصویر کی نمایاں تصویر جس میں Magritte کی "La Trahison des Images" کے ذریعے بنائی گئی تصویر کی تصویر پر مشتمل ہے۔ وکیپیڈیا.

- بٹ بی

- blockchain

- coingenius

- cryptocurrency بٹوے

- کریپٹو ایکسچینج

- سائبر سیکورٹی

- cybercriminals

- سائبر سیکیورٹی

- ڈیٹا کے نقصان

- محکمہ داخلی سیکورٹی

- ڈیجیٹل بٹوے

- فائروال

- Kaspersky

- میلویئر

- میکفی

- ایم آئی ٹی بی

- MITM

- ننگی سیکیورٹی

- NexBLOC

- فشنگ

- پلاٹا

- افلاطون اے

- افلاطون ڈیٹا انٹیلی جنس

- افلاطون گیم

- پلیٹو ڈیٹا

- پلیٹو گیمنگ

- دھوکہ

- VPN

- ویب سائٹ کی سیکورٹی

- زیفیرنیٹ

![S3 Ep113: ونڈوز کرنل کو پیوننگ کرنا - وہ بدمعاش جنہوں نے مائیکروسافٹ کو دھوکہ دیا [آڈیو + ٹیکسٹ] S3 Ep113: ونڈوز کرنل کو پیوننگ کرنا - وہ بدمعاش جنہوں نے مائیکروسافٹ [آڈیو + ٹیکسٹ] پلیٹو بلاکچین ڈیٹا انٹیلی جنس کو دھوکہ دیا۔ عمودی تلاش۔ عی](https://platoblockchain.com/wp-content/uploads/2022/12/s3-ep113-1200-360x188.png)