پڑھنے کا وقت: 10 منٹ

بلاکچین کو ایک وکندریقرت اور چھیڑ چھاڑ سے پاک لیجر کے طور پر حوالہ دیا گیا ہے۔ لیکن یہ چھیڑ چھاڑ پروف لیجر ہیک اور استحصال کا شکار ہے۔ وکندریقرت، جو کہ بلاکچین کے سب سے مضبوط فوائد میں سے ایک ہے، نقصانات میں سے ایک ہے۔

ٹھیک ہے، یہ ٹھیک ہے، لیکن SDLC کا کیا ہوگا؟

سافٹ ویئر لائف سائیکل اپروچ جس پر ہم بحث کرنے والے ہیں وہ سمارٹ معاہدوں میں سیکیورٹی کے خطرات کو متعدد مراحل میں درجہ بندی کرنے پر مبنی ہے۔

پہلے حصے میں، ہم نے سمارٹ معاہدوں میں سیکورٹی کے مسائل کو بیان کیا ہے۔ اور اگلے حصے میں، ہم چار مرحلوں میں تقسیم اس کے حل پر بات کرتے ہیں۔ سیکورٹی ڈیزائن، سیکورٹی پر عمل درآمد، تعیناتی سے پہلے جانچ، اور آخری، نگرانی اور تجزیہ۔

سمارٹ کنٹریکٹس میں سیکورٹی کے مسائل کا تجزیہ

سمارٹ کنٹریکٹ مختلف ہیکس اور کارناموں کا شکار ہوتے ہیں۔ یہ معاہدے جو حقیقی دنیا کے قانونی معاہدوں کے مترادف ہیں مقامی بلاکچینز کی شرائط کی بنیاد پر آزادانہ طور پر چلتے ہیں۔

لیکن کیا آپ نے سوچا ہے کہ وہ مقامی بلاک چین بھی سمارٹ معاہدوں میں ممکنہ حفاظتی خطرات کے لیے ذمہ دار ہو سکتے ہیں؟ ذیل میں، ہم اس کے لیے بلاک چینز کی کچھ خصوصیات پیش کرتے ہیں:

مرکزیت: یہ بلاکچین پر مبنی پروٹوکول کے فوائد میں سے ایک سمجھا جاتا ہے۔ لیکن حملہ آوروں نے اس مثبت خصوصیت کو منفی میں تبدیل کرنے کا ایک طریقہ وضع کیا ہے۔

نقصان دہ اداکار ایک سمارٹ کنٹریکٹ تیار کرنے اور اسے تعینات کرنے کے لیے جعلی شناخت بنا سکتے ہیں۔ بعض اوقات، کمزور کنٹریکٹ کی شناخت کرنا مشکل ہو جاتا ہے کیونکہ پبلک بلاک چینز پر صرف پبلک ایڈریس (یا) پبلک کیز دستیاب ہوتی ہیں۔

اوپن سورس کوڈ: یہ آپ کو حیران کر سکتا ہے، لیکن ہاں، عام طور پر، زیادہ تر سمارٹ کنٹریکٹ کوڈز کسی حد تک اوپن سورس ہوتے ہیں۔

کہہ لیں، Ethereum ورچوئل مشین (EVM) کے معاملے میں، اس کا بائی کوڈ ہمیشہ پبلک ہوتا ہے۔ اور کچھ سولیڈیٹی ڈیکمپائلرز آپ کو ایک سمارٹ کنٹریکٹ ایڈریس اور سولیڈیٹی کوڈ حاصل کرنے میں مدد کر سکتے ہیں۔ سورس کوڈ کی نمائش حملہ آوروں کے لیے اس خصوصیت کو فائدہ پہنچاتی ہے۔

غیر تیار شدہ بلاکچین پلیٹ فارم: ایک ڈویلپر کے لیے، ترقیاتی پلیٹ فارم سے واقف ہونا ایک بنیادی ضرورت ہے۔ بہت سے غیر ترقی یافتہ یا نئے بلاکچین پلیٹ فارمز ہیں، اس لیے ڈویلپرز بلاکچین پر آپریشنز کے بارے میں گہرائی سے علم پیدا نہیں کر سکتے۔

مطابقت پذیری کی کمی کی وجہ سے یہ عدم مطابقت سمارٹ معاہدوں کو متاثر کرتی ہے۔ بلاک چین پلیٹ فارم کی خامیاں اس کے مسلسل ارتقاء کی وجہ سے کسی کا دھیان نہیں رہتیں۔

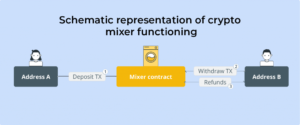

نامعلوم لین دین: پہلے نکتے میں ہم نے گمنام شناخت پر بات کی ہے۔ اسی طرح، بلاک چینز پر ہونے والے لین دین کو ظاہر نہیں کیا جاتا ہے۔ لین دین کا سراغ لگانا ناممکن ہے، جس کی وجہ سے بہت سی غیر قانونی سرگرمیاں ہوتی ہیں۔ چونکہ مالیاتی لین دین شامل ہے، کسی بھی سیکورٹی کے مسئلے کے نتیجے میں بہت بڑا مالی نقصان ہو سکتا ہے۔

سمارٹ کنٹریکٹ سیکورٹی کے حل

اب، سمارٹ کنٹریکٹ سیکیورٹی میں آگے بڑھتے ہوئے، ہم سمارٹ کنٹریکٹ کو محفوظ بنانے کے لیے درکار تمام ضروری اقدامات کا اس کے ارتقاء کے ساتھ موازنہ کر سکتے ہیں۔ جیسا کہ روایتی سافٹ ویئر ڈویلپمنٹ میں، ہم ترقی کے لائف سائیکل کی پیروی کرتے ہیں۔ اسی طرح، ہم کنٹریکٹ ڈویلپمنٹ لائف سائیکل کی درجہ بندی کر سکتے ہیں۔

سمارٹ کنٹریکٹ ڈویلپمنٹ لائف سائیکل کو چار مرحلوں میں تقسیم کیا جا سکتا ہے: سیکورٹی ڈیزائن، سیکورٹی پر عمل درآمد، تعیناتی سے پہلے جانچ، اور نگرانی اور تجزیہ۔

1. سیکورٹی ڈیزائن

یہ پہلا مرحلہ تین موضوعات کو سمیٹتا ہے۔ ڈیزائن کے اصول، ڈیزائن پیٹرن، اور سیکورٹی ماڈلنگ (جیسا کہ اوپر کی تصویر میں دکھایا گیا ہے)۔ ان تھیمز کا بنیادی فوکس کنٹریکٹ ڈیزائن پر ہے اور کس طرح سیکورٹی کے خطرات کو ٹالا جا سکتا ہے۔

ڈیزائن کا اصول

ڈیزائن کے اصول بلاک چین پر محفوظ سمارٹ معاہدوں کو ڈیزائن کرنے کے لیے بنیادی خیالات ہیں۔ معاہدوں کے لیے ڈیزائن کے پانچ ضروری اصول ہیں: ناکامی کے لیے تیاری کریں، احتیاط سے رول آؤٹ کریں، معاہدوں کو سادہ رکھیں، اپ ڈیٹ رہیں، اور بلاکچین پراپرٹیز کے بارے میں جاننا ضروری ہے۔

اب، آپ سوچ سکتے ہیں، وہ ایک محفوظ سمارٹ کنٹریکٹ بنانے میں کس طرح مدد کریں گے؟

آئیے اوپر سے کسی ایک اصول کو لیں، کہتے ہیں، "ناکامی کے لیے تیاری کریں" اس کا مطلب ہے کہ پیچنگ اسکیموں کی عدم موجودگی میں، معاہدہ کیڑے کا جواب دینے کے قابل ہونا چاہیے۔ اور اگر کوئی حملہ ہوتا ہے، تو معاہدے کو مزید نقصان سے بچنے کے لیے وقفے کے قابل ہونا چاہیے۔

ڈیزائن پیٹرن

سافٹ ویئر ڈیزائن میں، ڈیزائن پیٹرن وہ حل ہیں جو کسی مسئلے کو حل کرنے کے لیے دوبارہ استعمال کیے جا سکتے ہیں۔

اگر ہم ایتھرئم کی مثال لیں، تو چھ حفاظتی نمونے ہیں۔ چیک ایفیکٹس انٹرایکشن، ایمرجنسی سٹاپ، Mutex، سپیڈ بمپ، شرح کی حد، اور بیلنس کی حد۔

ہم بلاک چین میں سیکیورٹی کے مسائل کو حل کرنے کے لیے ان حفاظتی نمونوں کا استعمال کر سکتے ہیں جیسے کہ ری اینٹرینسی کے خطرے کو Mutex پیٹرن کے ذریعے سنبھالا جا سکتا ہے۔

ایک ہی وقت میں، ایمرجنسی سٹاپ پیٹرن ہمیں کسی معاہدے کے نفاذ کو ختم کرنے میں مدد کر سکتا ہے اگر یہ کسی خطرے سے متاثر ہوتا ہے۔

سیکیورٹی ماڈلنگ

ترقی یافتہ کوڈ اور معاہدوں کے لیے مطلوبہ کوڈ کے درمیان فرق ہو سکتا ہے کیونکہ سولیڈیٹی کو کنٹریکٹ بنانے کے لیے استعمال کیا جاتا ہے۔ یہ زبان ٹورنگ کی مکملیت کو پورا کرتی ہے، لیکن یہ غلطیوں کا شکار ہے۔

مندرجہ بالا اعداد و شمار سے پتہ چلتا ہے کہ یہ ذیلی مرحلہ دو مراحل پر محیط ہے۔ سیکورٹی ڈیزائن اور نفاذ.

سیکورٹی ماڈلنگ کا تعلق براہ راست کاروباری منطق سے ہے۔ جیسا کہ وضاحتیں کاروبار سے اخذ کی گئی ہیں، منطق کو غلطی سے پاک الفاظ کے ذریعے درجہ بندی کیا جا سکتا ہے۔ یہ بعد میں کمزوریوں کو کم کرنے کے لیے انجام دیے جانے والے رسمی تصدیقی عمل کے دوران مدد کرتا ہے۔

2. سیکورٹی کا نفاذ

اس حصے میں، ہم تین میں سے دو موضوعات کا احاطہ کریں گے۔ سیکورٹی

ترقی، اور سیکورٹی ٹیمپلیٹ، جیسا کہ ہم پہلے ہی آخری مرحلے میں سیکورٹی ماڈلنگ کا احاطہ کر چکے ہیں۔

سیکورٹی ڈیولپمنٹ

یہ سیکشن دیکھے گا کہ معاہدے کے نفاذ کے عمل کے دوران خطرات سے کیسے بچا جا سکتا ہے۔

Ethereum پلیٹ فارم پر، ہمارے پاس سیکیورٹی EIPs (ایتھریم میں بہتری کی تجاویز) ہیں – جو کہ سیکیورٹی کے مسائل سے نمٹنے کے لیے سفارشات ہیں۔ ایتھرم پلیٹ فارم اس طرح، یہ EIPs سمارٹ معاہدوں کو محفوظ طریقے سے نافذ کرنے کے لیے قابل ذکر ہیں۔

سیکیورٹی ٹیمپلیٹ

ٹیمپلیٹس نئی دستاویزات کی اصل کے طور پر کام کرتے ہیں۔ آپریشنل پیرامیٹرز کے ساتھ سمارٹ کنٹریکٹ ٹیمپلیٹس قانونی معاہدے کو قابل عمل کوڈ سے جوڑتے ہیں۔

سمارٹ کنٹریکٹ سیکورٹی کے تناظر میں، اپ گریڈ شدہ سیکورٹی پیرامیٹرز، جیسے سیکورٹی پیٹرن اور سیکورٹی لائبریریوں کے ساتھ معیاری معاہدہ ٹیمپلیٹس کو نکالنا ممکن ہے۔ اس سے دستی کوڈنگ میں غلطیوں کا امکان کم ہو جائے گا۔

3. تعیناتی سے پہلے ٹیسٹنگ

ایک بار پھر، اس مرحلے کی ضرورت سمارٹ معاہدوں کے فوائد میں سے ایک سے پیدا ہوتی ہے - "غیر تغیر پذیری"۔

ایک بار سمارٹ معاہدے بن جانے کے بعد، ان کو تبدیل کرنے کا کوئی طریقہ نہیں ہے۔ لہذا، تعیناتی سے پہلے سمارٹ معاہدوں کی حفاظت کو یقینی بنانے کے لیے کافی ٹیسٹ کروانا لازمی ہے۔

یہ مرحلہ تین حفاظتی پیرامیٹرز کا احاطہ کرتا ہے جو سمارٹ کنٹریکٹ کی تعیناتی سے پہلے پیروی کیے جائیں گے۔ سخت رسمی تصدیق، کوڈ تجزیہ کے اوزار، اور سیکورٹی آڈٹ۔

سخت رسمی تصدیق

رسمی تصدیق ایک اچھی طرح سے طے شدہ عمل ہے جو نظام کی مطلوبہ خصوصیات کی تصدیق کے لیے ریاضیاتی استدلال اور ریاضیاتی ثبوتوں کا فائدہ اٹھاتا ہے۔

ہم سمارٹ معاہدوں پر باضابطہ توثیق کر سکتے ہیں کیونکہ کنٹریکٹ پروگرام مختصر اور وقتی ہے۔ ہوشیار معاہدوں کی سختی سے تصدیق اور تصدیق کرنے کے متعدد طریقے ہیں۔ کچھ کنٹریکٹ کوڈ پر مبنی ہیں، اور کچھ Ethereum ورچوئل مشین (EVM) کے سیمنٹکس پر مبنی ہیں۔

کوڈ تجزیہ کے ٹولز

کوڈ کا تجزیہ پروگراموں پر عمل کیے بغیر کیا جاتا ہے۔ اس مقصد کے لیے، ہم کچھ ٹولز استعمال کرتے ہیں جسے Static Application Security Testing (SAST) Tools کہتے ہیں۔ یہ ٹولز سورس کوڈ میں حفاظتی خامیوں کی دریافت میں مدد کرتے ہیں۔

ان ٹولز کے ذریعے کیے جانے والے تجزیہ میں درج ذیل میں سے ایک یا تمام مراحل شامل ہو سکتے ہیں:

(میں) تفصیلی تجزیہ کے لیے ایک درمیانی نمائندگی (IR) بنائیں، جیسا کہ ایک خلاصہ نحوی درخت (AST)۔

(دوم) جامد کنٹرول یا تاریخ کے بہاؤ کے تجزیہ اور تصدیق کی رسمی تکنیک سے حاصل کی گئی کافی معلومات کے ساتھ IR کی تکمیل کریں۔ ان تکنیکوں میں شامل ہیں: علامتی عمل درآمد، تجریدی تشریح، اور علامتی ماڈل کی جانچ۔

لیکن اسمارٹ کنٹریکٹ پر کوڈ تجزیہ کرنے کے لیے کون سے ٹولز استعمال کیے جا سکتے ہیں؟

اگرچہ حفاظتی تجزیہ کرنے کے لیے بہت سے ٹولز استعمال کیے جا سکتے ہیں، لیکن Oyente سب سے زیادہ مقبول ہے۔

سننے والا ای وی ایم سمارٹ معاہدوں کے لیے حفاظتی تجزیہ کرنے کے لیے استعمال کیا جا سکتا ہے۔ یہ چار عام کیڑے دریافت کرنے کے لیے "علامتی عمل" کا استعمال کرتا ہے۔ ٹرانزیکشن آرڈرنگ انحصار، ٹائم اسٹیمپ انحصار، غلط طریقے سے مستثنیات، اور دوبارہ داخلہ۔

Oyente کا فن تعمیر ظاہر کرتا ہے کہ یہ بائیک کوڈ لیتا ہے اور Ethereum گلوبل اسٹیٹ کو بطور ان پٹ پیش کرتا ہے۔

Oyente کا ایک پہلو یہ ہے کہ یہ صرف حفاظتی کمزوریوں کا پتہ لگاتا ہے۔ Oyente کی طرف سے استعمال ہونے والی علامتی عمل درآمد کی تکنیک تمام ممکنہ راستوں کو تلاش نہیں کرتی ہے۔ اس طرح، سیکورٹی اور مینوئل آڈٹ جیسے دوسرے ٹولز کی ضرورت پیدا ہوتی ہے۔

سیکیورٹی آڈٹ

ہم اس حصے کو شروع کریں گے جہاں ہم نے آخری کو چھوڑا تھا۔ دستی آڈٹ.

لیکن پہلے، آئیے سیکیورٹی آڈٹ کی ضرورت کو سمجھیں۔ چاہے وہ رونن نیٹ ورک ہیک ہو یا پولی نیٹ ورک ہیک، غیر آڈیٹ شدہ کوڈ ہیک اور استحصال کا سب سے زیادہ خطرہ ہے۔

ان سے بھاری مالی نقصان ہوتا ہے۔ حقیقت میں صرف اپنے Web3 پروجیکٹ کا آڈٹ کروانا ہی نہیں، بلکہ ماہر پیشہ ور افراد سے اس کا آڈٹ کروانا بھی اہمیت رکھتا ہے کیونکہ یہ سیکیورٹی آڈٹ کرنے کے لیے آڈیٹرز کی پیشہ ورانہ صلاحیت پر منحصر ہے۔

ایک بار پھر، ان پیشہ ور ماہرین کو کہاں تلاش کریں؟ آپ کو قابل اعتماد آڈیٹرز کی تلاش میں کہیں جانے کی ضرورت نہیں ہے۔ کلک کریں https://t.me/quillhash ان میں سے کسی ایک سے رابطہ کرنے کے لیے!

ایک مثالی سمارٹ کنٹریکٹ آڈٹ دستی اور خودکار کوڈ تجزیہ کا مجموعہ ہے۔ جیسا کہ ہم نے پچھلے نکتے میں بات کی ہے، اگرچہ Oyente جیسے ٹولز سے خودکار کوڈ کے تجزیہ کے بعد، معاہدے میں نامعلوم خطرات کا امکان ہے۔

اس طرح، اس پر قابو پانے کے لیے، سیکیورٹی آڈیٹرز کوڈ کی ہر سطر کا دستی طور پر تجزیہ کر سکتے ہیں اور ممکنہ کمزوریوں کے خلاف ان کی جانچ کر سکتے ہیں۔

4. نگرانی اور تجزیہ

بلاکچین کا ہمیشہ سے ابھرتا ہوا اصول یاد ہے جس پر ہم نے شروع میں بات کی تھی؟

یہ مرحلہ اسی موضوع پر مبنی ہے۔ ایک بار معاہدہ کے تعینات اور چلائے جانے کے بعد، کچھ کمزوریاں جن پر پچھلے مراحل میں کسی کا دھیان نہیں دیا گیا تھا، نئی ریلیزز اور بار بار اپ ڈیٹس کی وجہ سے ہو سکتا ہے جو بعد میں معاہدوں کو کم موثر بنا دیتے ہیں۔

ہم انجام دے سکتے ہیں؛ ان رکاوٹوں کو دور کرنے کے لیے بگ باؤنٹی، سیکیورٹی مانیٹرنگ، اور پوسٹ ہاک تجزیہ۔

بگ باونٹی

جیسا کہ ہم معاہدوں کے ساتھ تعیناتی کے بعد کے سیکورٹی کے مسائل پر غور کر رہے ہیں، بگ باونٹیز مددگار ثابت ہو سکتی ہیں۔ باضابطہ توثیق کی تکنیک جس پر پہلے بحث کی گئی ہے وہ ایک جامد تجزیہ تکنیک ہے۔ دوسری طرف بگ باؤنٹی، ایک متحرک تجزیہ تکنیک ہے۔

بگ باؤنٹی کے پیچھے کا تصور سادہ ہے۔ ہیکرز کیڑے دریافت کرتے ہیں، اور بدلے میں، انہیں کچھ مالی انعامات کے ساتھ ادائیگی کی جاتی ہے۔ ایک جیت کی صورت حال کی طرح لگتا ہے، ٹھیک ہے؟ لیکن ایسا نہیں ہے!

یہاں کیچ ہے؛ کہ کیڑے کی قیمت گرے مارکیٹوں میں فضل سے زیادہ ہو سکتی ہے، اور امکان یہ ہے کہ ہیکرز زیادہ قیمت حاصل کرنے کے لیے کیڑوں کا استحصال یا فروخت کر سکتے ہیں۔

بعض اوقات، پراجیکٹ کے مالکان فضل کی ادائیگی سے انکار کرتے ہیں جب تک کہ کیڑے کی تصدیق نہ ہو جائے۔ ہیکرز کیڑے کے انکشاف کے بعد ادائیگیوں کی غیر یقینی صورتحال کے بارے میں بھی فکر مند ہیں۔

اس پر قابو پانے کے لیے، ایک بگ باؤنٹی فریم ورک تجویز کیا گیا، جسے "Hydra" کے نام سے جانا جاتا ہے۔

Hydra بلاکچین پر ایک بگ باؤنٹی سسٹم کے طور پر N-of-N-version پروگرامنگ (NNVP) نامی ایکسپلوئٹ گیپ ٹیکنالوجی کا استعمال کرتا ہے۔

سیکیورٹی مانیٹرنگ

ہم حفاظتی کمزوریوں کو دریافت کرنے کے لیے جامد کوڈ کے تجزیہ کا استعمال کر سکتے ہیں، لیکن یہ طریقہ اسمارٹ کنٹریکٹس کو تعینات کرنے سے پہلے استعمال کیا جاتا ہے۔

لیکن حقیقی وقت میں کیڑے اور ممکنہ کمزوریوں کو تلاش کرنے کے لیے، ہمیں بلاکچین پر لین دین کے ڈیٹا کی نگرانی اور تجزیہ کرنا ہوگا۔

سمارٹ معاہدوں کے تجزیہ سے دریافت ہونے والی ان کمزوریوں کو ٹریس ویلنریبلٹیز کہا جا سکتا ہے۔ تین قسم کے کنٹریکٹس ان کمزوریوں کا مرکز ہیں؛

(میں) لالچی معاہدے (معاہدے جو زندہ رہتے ہیں اور ایتھر کو غیر معینہ مدت تک بند کر دیتے ہیں)۔

(دوم) پراڈیگل کنٹریکٹس (وہ معاہدے جو من مانی صارفین کو لاپرواہی سے فنڈز لیک کرتے ہیں) اور،

(iii) خودکشی کے معاہدے (معاہدے جو کوئی بھی من مانی صارف مار سکتا ہے)۔

یہاں تک کہ مؤثر طریقے سے کال بیک فری (ECF) اشیاء کا تصور بھی تجویز کیا گیا تھا تاکہ ECF اشیاء کی نگرانی کرکے خطرات کی نشاندہی کی جاسکے۔

اس کے تناظر میں، ایک آن لائن الگورتھم بھی پیش کیا گیا تھا۔ اس نے نامعلوم کمزوریوں کو دریافت کرنے میں مدد کی۔ اسی تجویز میں، مین نیٹ پر تعیناتی سے پہلے ٹیسٹ نیٹ پر سمارٹ معاہدوں کو انجام دینے کی تجویز دی گئی۔

مانیٹرنگ UI ایک بلاکچین مانیٹرنگ پلیٹ فارم ہے جو React.js کا استعمال کرتا ہے۔ اس پلیٹ فارم کو لین دین کرنے، اثاثوں پر نظر رکھنے اور بلاکچین کی حالت کے بارے میں پوچھ گچھ کرنے کے لیے استعمال کیا جا سکتا ہے۔

ہم سمارٹ معاہدوں کی محفوظ نگرانی کے لیے اس پلیٹ فارم پر انحصار نہیں کر سکتے، لیکن چونکہ سمارٹ معاہدوں سے متعلق زیادہ تر لین دین کا ڈیٹا پایا جا سکتا ہے، ہم اثاثوں کی منتقلی کا سراغ لگا کر حقیقی وقت میں استحصال کا پتہ لگا سکتے ہیں۔

پوسٹ ایچ او سی تجزیہ

پوسٹ ہاک تجزیہ عام آدمی کی شرائط میں بلاکچین پر ممکنہ خطرات کا تجزیہ کرنے، دریافت کرنے یا ان کا پتہ لگانے کے لیے بلاکچین ٹرانزیکشن ڈیٹا کا استعمال کرتا ہے۔

اگر ہم گراف کے تجزیہ پر بات کرتے ہیں، تو اسے تمام لین دین کے ڈیٹا کو جمع کرنے کے نقطہ نظر کے طور پر ڈیزائن کیا گیا تھا (اس میں سمارٹ معاہدوں سے اندرونی لین دین شامل تھا)۔

اس ڈیٹا کی مدد سے، انہوں نے تین گراف تیار کیے؛

(میں) منی فلو گراف (MFG)

(دوم) معاہدہ تخلیق گراف (CCG) اور،

(iii) کنٹریکٹ انوکیشن گراف (CIG)

اوپر بیان کیے گئے گراف کے تجزیے کی بنیاد پر، بہت سی نئی دریافتیں تجویز کی گئیں، جیسے کہ ایک دوسرے کے ساتھ تعامل کرنے والے متعدد معاہدوں کے درمیان سیکیورٹی کے مسائل کا حل۔

پونزی اسکیم کلاسیکی فراڈ اسکیموں میں سے ایک ہے جس کے ذریعے بڑی تعداد میں فنڈز حاصل کیے جاسکتے ہیں اور مقامی بلاک چین کو متاثر کرتے ہیں۔ اس دھوکہ دہی سے نمٹنے کے لیے، Ethereum پر Ponzi اسکیموں کا پتہ لگانے کے لیے ایک درجہ بندی کا طریقہ کار تجویز کیا گیا تھا۔

یہ طریقہ کار پونزی معاہدوں کا پتہ لگانے کے لیے ڈیٹا مائننگ اور مشین لرننگ کا استعمال کرتا ہے۔ یہ عمل کام کرتا ہے یہاں تک کہ اگر سمارٹ معاہدوں کا سورس کوڈ دستیاب نہ ہو۔

کلیدی لے لو

بس، ہاں، ابھی کے لیے بس!

اگر آپ اب تک ہمارے ساتھ رہے ہیں تو ہم اس کی تعریف کریں گے۔ مزید کھینچے بغیر، ایک اختتامی نوٹ پر، ہم صرف یہ کہیں گے کہ سمارٹ معاہدوں کا ایکو سسٹم وکندریقرت ہے، اور کیڑے نکالنا مشکل ہے۔

ہم نے سافٹ ویئر لائف سائیکل کے نقطہ نظر سے سمارٹ معاہدوں کی حفاظت کو توڑنے کی کوشش کی ہے۔

ہم نے سب سے پہلے بلاکچین کی اہم خصوصیات پر بات کی ہے جو اس کے لیے ذمہ دار ہیں۔ سمارٹ معاہدوں میں سیکورٹی کے مسائل. ہم نے سمارٹ معاہدوں کے لیے حفاظتی حل کو چار مرحلوں میں درجہ بندی کیا ہے۔ ہم امید کرتے ہیں کہ بڑھتے ہوئے Web3 ماحولیاتی نظام میں چیلنجوں سے آپ کو آگے رکھنے کے لیے مزید پوسٹس لائیں گے۔

سمارٹ کنٹریکٹ سیکیورٹی کے لیے اس چست SDLC اپروچ کے بارے میں آپ کا کیا خیال ہے؟ ذیل میں تبصرے میں اپنے خیالات کا اشتراک کریں!

پیغام سمارٹ کنٹریکٹ سیکیورٹی: ایک چست SDLC اپروچ پہلے شائع Blog.quillhash.

- "

- ہمارے بارے میں

- خلاصہ

- حاصل

- سرگرمیوں

- پتہ

- فائدہ

- فوائد

- فرتیلی

- معاہدہ

- معاہدے

- یلگورتم

- تمام

- پہلے ہی

- تجزیہ

- کہیں

- درخواست

- نقطہ نظر

- فن تعمیر

- اثاثے

- آڈٹ

- آٹومیٹڈ

- دستیاب

- راہ میں حائل رکاوٹیں

- بلاک

- blockchain

- blockchain کی بنیاد پر

- بلاکس

- بگ کی اطلاع دیں

- کیڑوں

- کاروبار

- لے جانے کے

- پکڑو

- چیلنجوں

- جانچ پڑتال

- کوڈ

- کوڈنگ

- مجموعہ

- تبصروں

- کامن

- مکمل

- تصور

- رابطہ قائم کریں

- کنٹریکٹ

- معاہدے

- کنٹرول

- تخلیق

- بنائی

- مخلوق

- اعداد و شمار

- اعداد و شمار کوجھنا

- مرکزیت

- مہذب

- تعیناتی

- تعینات

- تعینات

- تعیناتی

- ڈیزائن

- ڈیزائن

- ڈیزائننگ

- کھوج

- ترقی

- ترقی یافتہ

- ڈیولپر

- ڈویلپرز

- ترقی

- براہ راست

- دریافت

- دریافت

- بات چیت

- دکھائیں

- دستاویزات

- نہیں کرتا

- نیچے

- متحرک

- ماحول

- ہنر

- ضروری

- آسمان

- ethereum

- ارتقاء

- مثال کے طور پر

- پھانسی

- ماہرین

- دھماکہ

- تلاش

- ناکامی

- جعلی

- نمایاں کریں

- خصوصیات

- اعداد و شمار

- مالی

- آخر

- پہلا

- خامیوں

- بہاؤ

- توجہ مرکوز

- پر عمل کریں

- کے بعد

- ملا

- فریم ورک

- دھوکہ دہی

- مفت

- فنڈز

- مزید

- فرق

- جنرل

- حاصل کرنے

- گلوبل

- جا

- بھوری رنگ

- بڑھتے ہوئے

- ہیک

- ہیکروں

- hacks

- مدد

- مدد گار

- مدد کرتا ہے

- یہاں

- ہائی

- اعلی

- کس طرح

- HTTPS

- بھاری

- شناخت

- شناختی

- غیر قانونی

- نفاذ

- ناممکن

- شامل

- شامل

- معلومات

- ان پٹ

- ملوث

- مسئلہ

- مسائل

- IT

- کلیدی

- چابیاں

- علم

- جانا جاتا ہے

- زبان

- بڑے

- قیادت

- معروف

- لیک

- سیکھنے

- لیجر

- قانونی

- لیتا ہے

- لائن

- تلاش

- مشین

- مشین لرننگ

- بناتا ہے

- دستی

- دستی طور پر

- Markets

- ریاضیاتی

- معاملہ

- معاملات

- ذکر کیا

- کانوں کی کھدائی

- ماڈل

- قیمت

- کی نگرانی

- نگرانی

- زیادہ

- سب سے زیادہ

- سب سے زیادہ مقبول

- ایک سے زیادہ

- ضروری

- نیٹ ورک

- تصور

- تعداد

- حاصل کی

- آن لائن

- آپریشنز

- دیگر

- مالکان

- ادا

- پیچ

- پیچ کرنا

- پاٹرن

- ادائیگی

- نقطہ نظر

- مرحلہ

- پلیٹ فارم

- پلیٹ فارم

- پوائنٹ

- ponzi

- پونزی اسکیم

- مقبول

- مثبت

- امکان

- ممکن

- مراسلات

- ممکنہ

- حال (-)

- قیمت

- پرائمری

- مسئلہ

- عمل

- پیشہ ورانہ

- پیشہ ور ماہرین

- پروگرام

- پروگرامنگ

- پروگرام

- منصوبے

- تجویز

- مجوزہ

- پروٹوکول

- عوامی

- عوامی چابیاں

- مقصد

- جواب دیں

- اصل وقت

- کو کم

- ریلیز

- نمائندگی

- ضرورت

- ذمہ دار

- انعامات

- سخت

- رونن

- رن

- سکیم

- محفوظ بنانے

- محفوظ طریقے سے

- سیکورٹی

- سیکیورٹی کے خطرات

- فروخت

- سیمنٹ

- سیکنڈ اور

- مختصر

- اسی طرح

- سادہ

- چھ

- ہوشیار

- سمارٹ معاہدہ

- سمارٹ معاہدہ

- So

- سافٹ ویئر کی

- سوفٹ ویئر کی نشوونما

- استحکام

- حل

- کچھ

- ماخذ کوڈ

- تیزی

- معیار

- حالت

- رہنا

- حیرت

- مترجم

- کے نظام

- تکنیک

- ٹیکنالوجی

- ٹیسٹ

- ٹیسٹنگ

- ٹیسٹ

- ماخذ

- موضوع

- لہذا

- خطرات

- کے ذریعے

- وقت

- اوزار

- چھو

- ٹریکنگ

- روایتی

- ٹرانزیکشن

- معاملات

- منتقل

- ٹورنگ

- ui

- سمجھ

- تازہ ترین معلومات

- us

- استعمال کی شرائط

- صارفین

- استعمال کرنا۔

- قیمت

- مختلف

- توثیق

- اس بات کی تصدیق

- مجازی

- مجازی مشین

- نقصان دہ

- خطرے کا سامنا

- قابل اطلاق

- Web3

- اچھی طرح سے وضاحت کی

- کیا

- بغیر

- کام کرتا ہے

- گا