ESET کے محققین نے ایک فعال StrongPity مہم کی نشاندہی کی جس میں اینڈرائیڈ ٹیلیگرام ایپ کا ٹروجنائزڈ ورژن تقسیم کیا گیا، جسے Shagle ایپ کے طور پر پیش کیا گیا - ایک ویڈیو چیٹ سروس جس کا کوئی ایپ ورژن نہیں ہے۔

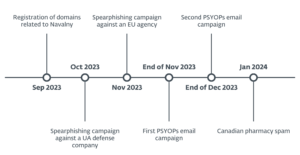

ESET محققین نے ایک فعال مہم کی نشاندہی کی جسے ہم نے StrongPity APT گروپ سے منسوب کیا ہے۔ نومبر 2021 سے فعال، مہم نے ایک ویب سائٹ کے ذریعے ایک بدنیتی پر مبنی ایپ تقسیم کی ہے جو Shagle کی نقالی کرتی ہے - ایک بے ترتیب-ویڈیو-چیٹ سروس جو اجنبیوں کے درمیان انکرپٹڈ مواصلات فراہم کرتی ہے۔ مکمل طور پر ویب پر مبنی، حقیقی Shagle سائٹ کے برعکس جو اپنی خدمات تک رسائی کے لیے کوئی آفیشل موبائل ایپ پیش نہیں کرتی ہے، کاپی کیٹ سائٹ ڈاؤن لوڈ کرنے کے لیے صرف ایک اینڈرائیڈ ایپ فراہم کرتی ہے اور کوئی ویب پر مبنی اسٹریمنگ ممکن نہیں ہے۔

- اس سے پہلے صرف ایک اور اینڈرائیڈ مہم کو StrongPity سے منسوب کیا گیا ہے۔

- یہ پہلی بار ہے کہ بیان کردہ ماڈیولز اور ان کی فعالیت کو عوامی طور پر دستاویز کیا گیا ہے۔

- ایک کاپی کیٹ ویب سائٹ، شیگل سروس کی نقل کرتی ہے، StrongPity کی موبائل بیک ڈور ایپ کو تقسیم کرنے کے لیے استعمال کی جاتی ہے۔

- ایپ اوپن سورس ٹیلیگرام ایپ کا ایک ترمیم شدہ ورژن ہے، جسے StrongPity بیک ڈور کوڈ کے ساتھ دوبارہ پیک کیا گیا ہے۔

- پچھلے StrongPity بیک ڈور کوڈ کے ساتھ مماثلت کی بنیاد پر اور پہلے کی StrongPity مہم کے سرٹیفکیٹ کے ساتھ ایپ پر دستخط کیے گئے، ہم اس خطرے کو StrongPity APT گروپ سے منسوب کرتے ہیں۔

- StrongPity کا بیک ڈور ماڈیولر ہے، جہاں تمام ضروری بائنری ماڈیولز کو AES کا استعمال کرتے ہوئے انکرپٹ کیا جاتا ہے اور اس کے C&C سرور سے ڈاؤن لوڈ کیا جاتا ہے، اور اس میں جاسوسی کی مختلف خصوصیات ہیں۔

بدنیتی پر مبنی ایپ، درحقیقت، جائز ٹیلیگرام ایپ کا ایک مکمل طور پر فعال لیکن ٹروجنائزڈ ورژن ہے، تاہم، اسے غیر موجود Shagle ایپ کے طور پر پیش کیا گیا ہے۔ ہم اس کو اس بلاگ پوسٹ کے بقیہ حصے میں جعلی Shagle ایپ، ٹروجنائزڈ ٹیلیگرام ایپ، یا StrongPity بیک ڈور کے طور پر دیکھیں گے۔ ESET پروڈکٹس اس خطرے کا پتہ لگاتے ہیں بطور Android/StrongPity.A

اس StrongPity بیک ڈور میں جاسوسی کی مختلف خصوصیات ہیں: اس کے 11 متحرک طور پر متحرک ہونے والے ماڈیولز فون کالز کو ریکارڈ کرنے، SMS پیغامات کو جمع کرنے، کال لاگز کی فہرستوں، رابطہ کی فہرستوں اور بہت کچھ کے لیے ذمہ دار ہیں۔ ان ماڈیولز کو پہلی بار دستاویز کیا جا رہا ہے۔ اگر متاثرہ شخص بدنیتی پر مبنی StrongPity ایپ تک رسائی کی خدمات فراہم کرتا ہے، تو اس کے ماڈیول میں سے ایک کو آنے والی اطلاعات تک بھی رسائی حاصل ہوگی اور وہ 17 ایپس جیسے وائبر، اسکائپ، جی میل، میسنجر کے ساتھ ساتھ ٹنڈر سے بھی کمیونیکیشن کر سکے گا۔

مہم کو ممکنہ طور پر بہت کم ہدف بنایا گیا ہے، کیونکہ ESET ٹیلی میٹری ابھی تک کسی متاثرین کی شناخت نہیں کر پا رہی ہے۔ ہماری تحقیق کے دوران، کاپی کیٹ ویب سائٹ سے دستیاب میلویئر کا تجزیہ شدہ ورژن اب فعال نہیں تھا اور اب اسے کامیابی کے ساتھ انسٹال کرنا اور اس کی بیک ڈور فعالیت کو متحرک کرنا ممکن نہیں رہا کیونکہ StrongPity نے اپنی trojanized Telegram ایپ کے لیے اپنی API ID حاصل نہیں کی ہے۔ لیکن یہ کسی بھی وقت تبدیل ہو سکتا ہے اگر دھمکی دینے والے اداکار کو نقصان دہ ایپ کو اپ ڈیٹ کرنے کا فیصلہ کیا جائے۔

مجموعی جائزہ

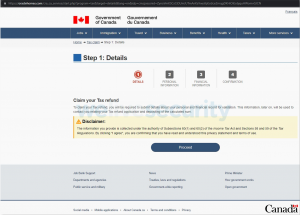

یہ StrongPity مہم ایک اینڈرائیڈ بیک ڈور کے ارد گرد مرکوز ہے جسے ایک ڈومین سے ڈیلیور کیا گیا ہے جس میں لفظ "ڈچ" ہے۔ یہ ویب سائٹ Shagle at نامی جائز سروس کی نقالی کرتی ہے۔ shagle.com. شکل 1 میں آپ دونوں ویب سائٹس کے ہوم پیجز دیکھ سکتے ہیں۔ بدنیتی پر مبنی ایپ براہ راست نقالی کرنے والی ویب سائٹ سے فراہم کی گئی ہے اور اسے کبھی بھی گوگل پلے اسٹور سے دستیاب نہیں کرایا گیا ہے۔ یہ جائز ٹیلیگرام ایپ کا ایک ٹروجنائزڈ ورژن ہے، جسے اس طرح پیش کیا گیا جیسے یہ Shagle ایپ ہو، حالانکہ فی الحال کوئی سرکاری Shagle Android ایپ موجود نہیں ہے۔

جیسا کہ آپ شکل 2 میں دیکھ سکتے ہیں، جعلی سائٹ کے ایچ ٹی ایم ایل کوڈ میں اس بات کا ثبوت شامل ہے کہ اسے جائز سے کاپی کیا گیا تھا۔ shagle.com 1 نومبر کو سائٹstخودکار ٹول کا استعمال کرتے ہوئے، 2021 ایچ ٹی ٹریک۔. نقصان دہ ڈومین اسی دن رجسٹر کیا گیا تھا، لہذا کاپی کیٹ سائٹ اور جعلی Shagle ایپ اس تاریخ سے ڈاؤن لوڈ کے لیے دستیاب ہو سکتی ہے۔

شکار

جولائی 18 پرth2022، VirusTotal پر ہمارے YARA کے قوانین میں سے ایک اس وقت متحرک ہوا جب ایک بدنیتی پر مبنی ایپ اور ویب سائٹ کا لنک نقل کرتا ہے۔ shagle.com اپ لوڈ کیے گئے تھے۔ اسی وقت، ہمیں مطلع کیا گیا تھا ٹویٹر اس نمونے کے بارے میں، حالانکہ یہ غلطی سے تھا۔ بہاموت سے منسوب. ESET ٹیلی میٹری ڈیٹا اب بھی کسی متاثرین کی شناخت نہیں کرتا ہے، جس سے اندازہ ہوتا ہے کہ مہم کو مختصر طور پر نشانہ بنایا گیا ہے۔

انتساب

کاپی کیٹ شیگل ویب سائٹ کے ذریعہ تقسیم کردہ APK پر اسی کوڈ پر دستخط کرنے والے سرٹیفکیٹ کے ساتھ دستخط کیے گئے ہیں (شکل 3 دیکھیں) 2021 میں دریافت ہونے والی ایک ٹروجنائزڈ شامی ای-gov ایپ رجحان مائیکرو، جسے StrongPity سے بھی منسوب کیا گیا تھا۔

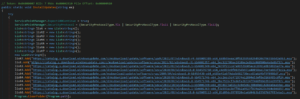

جعلی Shagle ایپ میں بدنیتی پر مبنی کوڈ کو پچھلی موبائل مہم میں StrongPity کی طرف سے دیکھا گیا تھا، اور یہ ایک سادہ، لیکن فعال، بیک ڈور کو لاگو کرتا ہے۔ ہم نے اس کوڈ کو صرف StrongPity کی طرف سے چلائی جانے والی مہموں میں استعمال ہوتے دیکھا ہے۔ شکل 4 میں آپ کچھ شامل کردہ بدنیتی پر مبنی کلاسوں کو دیکھ سکتے ہیں جن میں بہت سے مبہم نام بھی دونوں مہمات کے کوڈ میں ایک جیسے ہیں۔

اس مہم کے بیک ڈور کوڈ کا موازنہ trojanized Syrian e-gov ایپ (SHA-1: 5A5910C2C9180382FCF7A939E9909044F0E8918B)، اس نے فعالیت کو بڑھایا ہے لیکن اسی کوڈ کے ساتھ اسی طرح کے افعال فراہم کرنے کے لیے استعمال کیا جا رہا ہے۔ شکل 5 اور شکل 6 میں آپ دونوں نمونوں کے کوڈ کا موازنہ کر سکتے ہیں جو اجزاء کے درمیان پیغامات بھیجنے کا ذمہ دار ہے۔ یہ پیغامات بیک ڈور کے بدنیتی پر مبنی رویے کو متحرک کرنے کے لیے ذمہ دار ہیں۔ لہذا، ہمیں پختہ یقین ہے کہ جعلی Shagle ایپ StrongPity گروپ سے منسلک ہے۔

تصویر 5. ٹروجنائزڈ شامی ای-gov ایپ میں بدنیتی پر مبنی فعالیت کو متحرک کرنے کے لیے ذمہ دار پیغام بھیجنے والا

تکنیکی تجزیہ

ابتدائی رسائی

جیسا کہ اس بلاگ پوسٹ کے جائزہ سیکشن میں بیان کیا گیا ہے، جعلی Shagle ایپ Shagle copycat ویب سائٹ پر ہوسٹ کی گئی ہے، جس سے متاثرین کو ایپ ڈاؤن لوڈ اور انسٹال کرنے کا انتخاب کرنا تھا۔ یہ تجویز کرنے میں کوئی تخفیف نہیں تھی کہ ایپ گوگل پلے سے دستیاب تھی اور ہم نہیں جانتے کہ کس طرح ممکنہ متاثرین کو جعلی ویب سائٹ کی طرف راغب کیا گیا، یا دوسری صورت میں دریافت کیا گیا۔

ٹول سیٹ

کاپی کیٹ ویب سائٹ پر دی گئی تفصیل کے مطابق ایپ مفت ہے اور اس کا مقصد نئے لوگوں سے ملنے اور بات چیت کرنے کے لیے استعمال کرنا ہے۔ تاہم، ڈاؤن لوڈ کی گئی ایپ ایک بدنیتی سے پیچ شدہ ٹیلیگرام ایپ ہے، خاص طور پر ٹیلیگرام ورژن 7.5.0 (22467)، جو 25 فروری کے قریب ڈاؤن لوڈ کے لیے دستیاب تھی۔th2022.

ٹیلیگرام کا دوبارہ پیکج شدہ ورژن وہی پیکیج نام استعمال کرتا ہے جو جائز ٹیلیگرام ایپ ہے۔ پیکیج کے ناموں کو ہر Android ایپ کے لیے منفرد IDs سمجھا جاتا ہے اور کسی بھی ڈیوائس پر منفرد ہونا چاہیے۔ اس کا مطلب یہ ہے کہ اگر سرکاری ٹیلیگرام ایپ پہلے سے ہی ممکنہ شکار کے آلے پر انسٹال ہے، تو یہ بیک ڈور ورژن انسٹال نہیں ہو سکتا۔ تصویر 7 دیکھیں۔ اس کا مطلب دو چیزوں میں سے ایک ہو سکتا ہے - یا تو دھمکی دینے والا اداکار پہلے ممکنہ متاثرین سے بات کرتا ہے اور ٹیلیگرام انسٹال ہونے پر اسے ان کے آلات سے ان انسٹال کرنے کے لیے دباؤ ڈالتا ہے، یا مہم ان ممالک پر مرکوز ہے جہاں ٹیلیگرام کا استعمال مواصلات کے لیے بہت کم ہے۔

تصویر 7. اگر آفیشل ٹیلیگرام ایپ ڈیوائس پر پہلے سے انسٹال ہے، تو ٹروجنائزڈ ورژن کامیابی سے انسٹال نہیں ہو سکتا۔

StrongPity کی trojanized Telegram ایپ کو بالکل اسی طرح کام کرنا چاہیے تھا جیسا کہ سرکاری ورژن مواصلات کے لیے کرتا ہے، معیاری APIs کا استعمال کرتے ہوئے جو ٹیلیگرام ویب سائٹ پر اچھی طرح سے دستاویزی ہیں - لیکن ایپ اب کام نہیں کرتی، اس لیے ہم چیک کرنے سے قاصر ہیں۔

ہماری تحقیق کے دوران، کاپی کیٹ ویب سائٹ سے دستیاب میلویئر کا موجودہ ورژن اب فعال نہیں تھا اور اسے کامیابی سے انسٹال کرنا اور اس کی بیک ڈور فعالیت کو متحرک کرنا اب ممکن نہیں رہا۔ جب ہم نے اپنے فون نمبر کا استعمال کرتے ہوئے سائن اپ کرنے کی کوشش کی، تو ری پیکج شدہ ٹیلیگرام ایپ سرور سے API ID حاصل نہیں کر سکی، اور اس وجہ سے اس نے ٹھیک سے کام نہیں کیا۔ جیسا کہ شکل 8 میں دیکھا گیا ہے، ایپ نے ایک دکھایا API_ID_PUBLISHED_FLOOD غلطی

ٹیلیگرام کی بنیاد پر غلطی کی دستاویزات، ایسا لگتا ہے کہ StrongPity نے اپنی API ID حاصل نہیں کی ہے۔ اس کے بجائے، اس نے ابتدائی جانچ کے مقاصد کے لیے ٹیلیگرام کے اوپن سورس کوڈ میں شامل نمونہ API ID کا استعمال کیا ہے۔ ٹیلیگرام API ID کے استعمال کی نگرانی کرتا ہے اور نمونہ API ID کو محدود کرتا ہے، لہذا جاری کردہ ایپ میں اس کے استعمال کے نتیجے میں شکل 8 میں نظر آنے والی خرابی پیدا ہوتی ہے۔ خرابی کی وجہ سے، ایپ کو سائن اپ کرنا اور استعمال کرنا یا اس کی بدنیتی پر مبنی فعالیت کو مزید متحرک کرنا ممکن نہیں ہے۔ . اس کا مطلب یہ ہو سکتا ہے کہ StrongPity آپریٹرز نے ایسا نہیں سوچا، یا شاید ایپ کو شائع کرنے اور ٹیلیگرام کے ذریعے APP ID کے زیادہ استعمال کی وجہ سے اسے غیر فعال کرنے کے درمیان متاثرین کی جاسوسی کرنے کے لیے کافی وقت تھا۔ چونکہ ویب سائٹ کے ذریعے ایپ کا کوئی نیا اور کام کرنے والا ورژن کبھی دستیاب نہیں کیا گیا تھا، اس لیے یہ تجویز کر سکتا ہے کہ StrongPity نے میلویئر کو کامیابی کے ساتھ اپنے مطلوبہ اہداف پر تعینات کر دیا ہے۔

نتیجے کے طور پر، ہماری تحقیق کے وقت جعلی ویب سائٹ پر دستیاب جعلی Shagle ایپ اب فعال نہیں تھی۔ تاہم، یہ کسی بھی وقت تبدیل ہو سکتا ہے اگر دھمکی دینے والے اداکار نقصان دہ ایپ کو اپ ڈیٹ کرنے کا فیصلہ کرتے ہیں۔

StrongPity بیک ڈور کوڈ کے اجزاء، اور اجازتیں ٹیلیگرام ایپ کے ساتھ شامل کی گئی ہیں۔ AndroidManifest.xml فائل جیسا کہ شکل 9 میں دیکھا جا سکتا ہے، اس سے یہ دیکھنا آسان ہو جاتا ہے کہ میلویئر کے لیے کون سی اجازتیں ضروری ہیں۔

اینڈرائیڈ مینی فیسٹ سے ہم دیکھ سکتے ہیں کہ میں بدنیتی پر مبنی کلاسز کو شامل کیا گیا تھا۔ org.telegram.messenger اصل ایپ کے حصے کے طور پر ظاہر ہونے کے لیے پیکیج۔

ابتدائی بدنیتی پر مبنی فعالیت تین براڈکاسٹ ریسیورز میں سے ایک سے شروع ہوتی ہے جو متعین کارروائیوں کے بعد انجام دی جاتی ہے۔ BOOT_COMPLETED, بیٹری کم، یا USER_PRESENT. پہلی شروعات کے بعد، یہ متحرک طور پر نگرانی کے لیے اضافی براڈکاسٹ ریسیورز کو رجسٹر کرتا ہے۔ SCREEN_ON, SCREEN_OFF، اور CONNECTIVITY_CHANGE تقریبات. جعلی شیگل ایپ پھر مختلف کارروائیوں کو متحرک کرنے کے لیے اپنے اجزاء کے درمیان بات چیت کرنے کے لیے آئی پی سی (انٹر پروسیس کمیونیکیشن) کا استعمال کرتی ہے۔ یہ کمپرومائزڈ ڈیوائس کے بارے میں بنیادی معلومات بھیجنے کے لیے HTTPS کا استعمال کرتے ہوئے C&C سرور سے رابطہ کرتا ہے اور 11 بائنری ماڈیولز پر مشتمل ایک AES-انکرپٹڈ فائل وصول کرتا ہے جسے پیرنٹ ایپ کے ذریعے متحرک طور پر انجام دیا جائے گا۔ شکل 10 دیکھیں۔ جیسا کہ شکل 11 میں دیکھا گیا ہے، یہ ماڈیولز ایپ کے اندرونی اسٹوریج میں محفوظ ہیں، /data/user/0/org.telegram.messenger/files/.li/.

ہر ماڈیول مختلف فعالیت کے لیے ذمہ دار ہے۔ ماڈیول کے ناموں کی فہرست مقامی مشترکہ ترجیحات میں محفوظ ہے۔ sharedconfig.xml فائل تصویر 12 دیکھیں۔

جب بھی ضروری ہو ماڈیولز کو پیرنٹ ایپ کے ذریعے متحرک طور پر متحرک کیا جاتا ہے۔ ہر ماڈیول کا اپنا ماڈیول نام ہوتا ہے اور مختلف فعالیت کے لیے ذمہ دار ہوتا ہے جیسے:

- libarm.jar (سینٹی میٹر ماڈیول) - فون کالز ریکارڈ کرتا ہے۔

- libmpeg4.jar (nt ماڈیول) - 17 ایپس سے آنے والے اطلاعاتی پیغامات کا متن جمع کرتا ہے۔

- local.jar (fm/fp ماڈیول) - ڈیوائس پر فائل لسٹ (فائل ٹری) جمع کرتا ہے۔

- فون جار (ایم ایس ماڈیول) - رابطے کا نام، چیٹ میسج، اور تاریخ کو بڑھاوا دے کر میسجنگ ایپس کی جاسوسی کے لیے قابل رسائی خدمات کا غلط استعمال کرتا ہے۔

- وسائل جار (sm ماڈیول) - آلہ پر ذخیرہ شدہ SMS پیغامات جمع کرتا ہے۔

- services.jar (lo ماڈیول) - آلہ کا مقام حاصل کرتا ہے۔

- systemui.jar (sy ماڈیول) - ڈیوائس اور سسٹم کی معلومات جمع کرتا ہے۔

- timer.jar (ia ماڈیول) - انسٹال کردہ ایپس کی فہرست جمع کرتا ہے۔

- toolkit.jar (cn ماڈیول) - رابطہ فہرست جمع کرتا ہے۔

- watchkit.jar (ac ماڈیول) - ڈیوائس اکاؤنٹس کی فہرست جمع کرتا ہے۔

- wearkit.jar (cl ماڈیول) - کال لاگز کی فہرست جمع کرتا ہے۔

تمام حاصل کردہ ڈیٹا کو کلیئر میں محفوظ کیا جاتا ہے۔ /data/user/0/org.telegram.messenger/databases/outdata، AES کا استعمال کرتے ہوئے انکرپٹ ہونے سے پہلے اور C&C سرور کو بھیجا جاتا ہے، جیسا کہ آپ شکل 13 میں دیکھ سکتے ہیں۔

موبائل کے لیے دریافت ہونے والے پہلے StrongPity ورژن کے مقابلے اس StrongPity بیک ڈور نے جاسوسی کی خصوصیات کو بڑھا دیا ہے۔ یہ متاثرہ سے قابل رسائی خدمات کو چالو کرنے اور اطلاع تک رسائی حاصل کرنے کی درخواست کر سکتا ہے۔ تصویر 14 دیکھیں۔ اگر شکار ان کو فعال کرتا ہے، تو میلویئر آنے والی اطلاعات کی جاسوسی کرے گا اور دیگر ایپس سے چیٹ کمیونیکیشن کو ختم کرنے کے لیے قابل رسائی خدمات کا غلط استعمال کرے گا۔

شکل 14۔ مالویئر کی درخواستیں، شکار سے، اطلاع تک رسائی اور رسائی کی خدمات

نوٹیفکیشن تک رسائی کے ساتھ، میلویئر 17 ٹارگٹڈ ایپس سے موصول ہونے والے اطلاعاتی پیغامات کو پڑھ سکتا ہے۔ یہاں ان کے پیکیج کے ناموں کی فہرست ہے:

- میسنجر (com.facebook.orca)

- میسنجر لائٹ (com.facebook.mlite)

- وائبر - محفوظ چیٹس اور کالز (com.viber.voip)

- اسکائپ (com.skype.raider)

- لائن: کالز اور پیغامات (jp.naver.line.android)

- کِک - میسجنگ اور چیٹ ایپ (kik.android)

- ٹینگو لائیو سٹریم اور ویڈیو چیٹ (com.sgiggle.production)

- Hangouts (com.google.android.talk)

- ٹیلیگرام (org.telegram.messenger)

- WeChat (com.istancent.mm)

- سنیپ چیٹ (com.snapchat.android)

- ٹنڈر (com.tinder)

- ہائیک نیوز اور مواد (com.bsb.hike)

- انسٹاگرام (com.instagram.android)

- ٹویٹر (com.twitter.android)

- جی میل (com.google.android.gm)

- imo-انٹرنیشنل کالز اور چیٹ (com.imo.android.imoim)

اگر آلہ پہلے سے جڑا ہوا ہے، تو میلویئر خاموشی سے اجازت دینے کی کوشش کرتا ہے۔ WRITE_SETTINGS, WRITE_SECURE_SETTINGS, REBOOT, MOUNT_FORMAT_FILESYSTEMS, MODIFY_PHONE_STATE, PACKAGE_USAGE_STATS, READ_PRIVILEGED_PHONE_STATE، قابل رسائی خدمات کو فعال کرنے کے لیے، اور اطلاع تک رسائی فراہم کرنے کے لیے۔ StrongPity بیک ڈور پھر SecurityLogAgent ایپ کو غیر فعال کرنے کی کوشش کرتا ہے (com.samsung.android.securitylogagent)، جو کہ ایک آفیشل سسٹم ایپ ہے جو Samsung آلات کی حفاظت میں مدد کرتی ہے، اور خود میلویئر سے آنے والی تمام ایپ اطلاعات کو غیر فعال کر دیتی ہے جو ایپ کی خرابیوں، کریشوں یا وارننگز کی صورت میں مستقبل میں متاثرہ کو دکھائی جا سکتی ہیں۔ StrongPity بیک ڈور خود کسی ڈیوائس کو روٹ کرنے کی کوشش نہیں کرتا ہے۔

AES الگورتھم ڈاؤن لوڈ کردہ ماڈیولز کو ڈکرپٹ کرنے کے لیے CBC موڈ اور ہارڈ کوڈ کیز کا استعمال کرتا ہے:

- AES کلید - aaanothingampossiblebbb

- AES IV - aaanothingimpos

نتیجہ

StrongPity APT گروپ کے ذریعے چلائی جانے والی موبائل مہم نے اپنے Android بیک ڈور کو تقسیم کرنے کے لیے ایک جائز سروس کی نقالی کی۔ StrongPity نے گروپ کے بیک ڈور کوڈ کی ایک قسم کو شامل کرنے کے لیے آفیشل ٹیلیگرام ایپ کو دوبارہ پیک کیا۔

وہ بدنیتی پر مبنی کوڈ، اس کی فعالیت، کلاس کے نام، اور APK فائل پر دستخط کرنے کے لیے استعمال ہونے والا سرٹیفکیٹ، پچھلی مہم کی طرح ہی ہیں۔ اس طرح ہم بڑے اعتماد کے ساتھ یقین رکھتے ہیں کہ یہ آپریشن StrongPity گروپ سے تعلق رکھتا ہے۔

ہماری تحقیق کے وقت، کاپی کیٹ ویب سائٹ پر دستیاب نمونہ کی وجہ سے غیر فعال کر دیا گیا تھا۔ API_ID_PUBLISHED_FLOOD خرابی، جس کے نتیجے میں نقصان دہ کوڈ کو متحرک نہیں کیا جا رہا ہے اور ممکنہ طور پر متاثرین اپنے آلات سے نان ورکنگ ایپ کو ہٹا سکتے ہیں۔

کوڈ کے تجزیہ سے پتہ چلتا ہے کہ بیک ڈور ماڈیولر ہے اور اضافی بائنری ماڈیول C&C سرور سے ڈاؤن لوڈ کیے گئے ہیں۔ اس کا مطلب ہے کہ استعمال شدہ ماڈیولز کی تعداد اور قسم کو کسی بھی وقت مہم کی درخواستوں کو پورا کرنے کے لیے تبدیل کیا جا سکتا ہے جب StrongPity گروپ کے ذریعے چلایا جائے۔

ہمارے تجزیہ کی بنیاد پر، یہ StrongPity کے Android میلویئر کا دوسرا ورژن معلوم ہوتا ہے۔ اپنے پہلے ورژن کے مقابلے میں، یہ قابل رسائی خدمات اور اطلاع تک رسائی کا بھی غلط استعمال کرتا ہے، جمع کردہ ڈیٹا کو مقامی ڈیٹا بیس میں اسٹور کرتا ہے، اس پر عمل درآمد کرنے کی کوشش کرتا ہے۔ su کمانڈز، اور زیادہ تر ڈیٹا اکٹھا کرنے کے لیے ڈاؤن لوڈ کردہ ماڈیولز استعمال کیے جاتے ہیں۔

آئی او سیز

فائلوں

| ان شاء 1 | فائل کا نام | ESET کا پتہ لگانے کا نام | Description |

|---|---|---|---|

| 50F79C7DFABECF04522AEB2AC987A800AB5EC6D7 | video.apk | Android/StrongPity.A | StrongPity بیک ڈور (جائز اینڈرائیڈ ٹیلیگرام ایپ کو بدنیتی پر مبنی کوڈ کے ساتھ دوبارہ پیک کیا گیا ہے)۔ |

| 77D6FE30DAC41E1C90BDFAE3F1CFE7091513FB91 | libarm.jar | Android/StrongPity.A | فون کالز ریکارڈ کرنے کے لیے ذمہ دار StrongPity موبائل ماڈیول۔ |

| 5A15F516D5C58B23E19D6A39325B4B5C5590BDE0 | libmpeg4.jar | Android/StrongPity.A | StrongPity موبائل ماڈیول موصول ہونے والی اطلاعات کے متن کو جمع کرنے کے لیے ذمہ دار ہے۔ |

| D44818C061269930E50868445A3418A0780903FE | local.jar | Android/StrongPity.A | StrongPity موبائل ماڈیول آلہ پر فائل کی فہرست جمع کرنے کے لیے ذمہ دار ہے۔ |

| F1A14070D5D50D5A9952F9A0B4F7CA7FED2199EE | فون جار | Android/StrongPity.A | StrongPity موبائل ماڈیول دیگر ایپس کی جاسوسی کے لیے قابل رسائی خدمات کے غلط استعمال کا ذمہ دار ہے۔ |

| 3BFAD08B9AC63AF5ECF9AA59265ED24D0C76D91E | وسائل جار | Android/StrongPity.A | StrongPity موبائل ماڈیول آلہ پر ذخیرہ شدہ SMS پیغامات کو جمع کرنے کے لیے ذمہ دار ہے۔ |

| 5127E75A8FAF1A92D5BD0029AF21548AFA06C1B7 | services.jar | Android/StrongPity.A | StrongPity موبائل ماڈیول آلہ مقام حاصل کرنے کے لیے ذمہ دار ہے۔ |

| BD40DF3AD0CE0E91ACCA9488A2FE5FEEFE6648A0 | systemui.jar | Android/StrongPity.A | StrongPity موبائل ماڈیول ڈیوائس اور سسٹم کی معلومات اکٹھا کرنے کا ذمہ دار ہے۔ |

| ED02E16F0D57E4AD2D58F95E88356C17D6396658 | timer.jar | Android/StrongPity.A | StrongPity موبائل ماڈیول انسٹال کردہ ایپس کی فہرست جمع کرنے کے لیے ذمہ دار ہے۔ |

| F754874A76E3B75A5A5C7FE849DDAE318946973B | toolkit.jar | Android/StrongPity.A | StrongPity موبائل ماڈیول رابطوں کی فہرست جمع کرنے کا ذمہ دار ہے۔ |

| E46B76CADBD7261FE750DBB9B0A82F262AFEB298 | watchkit.jar | Android/StrongPity.A | StrongPity موبائل ماڈیول ڈیوائس اکاؤنٹس کی فہرست جمع کرنے کے لیے ذمہ دار ہے۔ |

| D9A71B13D3061BE12EE4905647DDC2F1189F00DE | wearkit.jar | Android/StrongPity.A | StrongPity موبائل ماڈیول کال لاگز کی فہرست جمع کرنے کے لیے ذمہ دار ہے۔ |

نیٹ ورک

| IP | فراہم کرنے والے | پہلی بار دیکھا | تفصیلات دیکھیں |

|---|---|---|---|

| 141.255.161[.]185 | نام کاپی | 2022-07-28 | intagrefedcircutchip[.]com سی اینڈ سی |

| 185.12.46[.]138 | پورک بن | 2020-04-21 | نیٹ ورک سافٹ ویئر سیگمنٹ[.]com سی اینڈ سی |

MITER ATT&CK تکنیک

یہ میز استعمال کرتے ہوئے بنایا گیا تھا۔ ورژن 12 MITER ATT&CK فریم ورک کا۔

| حربہ | ID | نام | Description |

|---|---|---|---|

| مسلسل | T1398 | بوٹ یا لاگ ان انیشیلائزیشن اسکرپٹس | StrongPity بیک ڈور وصول کرتا ہے۔ BOOT_COMPLETED آلہ کے آغاز پر چالو کرنے کا ارادہ نشر کریں۔ |

| T1624.001 | واقعہ کو متحرک کیا گیا عملدرآمد: براڈکاسٹ وصول کنندگان | StrongPity بیک ڈور فعالیت کو متحرک کیا جاتا ہے اگر ان میں سے کوئی ایک واقعہ پیش آتا ہے: بیٹری کم, USER_PRESENT, SCREEN_ON, SCREEN_OFF، یا CONNECTIVITY_CHANGE. | |

| دفاعی چوری | T1407 | رن ٹائم پر نیا کوڈ ڈاؤن لوڈ کریں۔ | StrongPity بیک ڈور اضافی بائنری ماڈیولز کو ڈاؤن لوڈ اور عمل میں لا سکتا ہے۔ |

| T1406 | مبہم فائلیں یا معلومات | StrongPity بیک ڈور AES انکرپشن کا استعمال کرتا ہے تاکہ ڈاؤن لوڈ کردہ ماڈیولز کو مبہم کیا جا سکے اور اس کے APK میں تار چھپا سکیں۔ | |

| T1628.002 | نمونے چھپائیں: صارف کی چوری | StrongPity بیک ڈور اپنی موجودگی کو چھپانے کے لیے خود میلویئر سے آنے والی تمام ایپ اطلاعات کو غیر فعال کر سکتا ہے۔ | |

| T1629.003 | کمزور دفاع: ٹولز کو غیر فعال یا ترمیم کریں۔ | اگر StrongPity بیک ڈور کی جڑ ہے تو یہ SecurityLogAgent کو غیر فعال کر دیتا ہے (com.samsung.android.securitylogagent) اگر موجود ہو۔ | |

| ڈسکوری | T1420 | فائل اور ڈائرکٹری کی دریافت | StrongPity بیک ڈور بیرونی اسٹوریج پر دستیاب فائلوں کی فہرست بنا سکتا ہے۔ |

| T1418 | سافٹ ویئر ڈسکوری | StrongPity بیک ڈور انسٹال کردہ ایپلیکیشنز کی فہرست حاصل کر سکتا ہے۔ | |

| T1422 | سسٹم نیٹ ورک کنفیگریشن ڈسکوری | StrongPity بیک ڈور IMEI، IMSI، IP ایڈریس، فون نمبر اور ملک نکال سکتا ہے۔ | |

| T1426 | سسٹم انفارمیشن ڈسکوری | StrongPity بیک ڈور ڈیوائس کے بارے میں معلومات نکال سکتا ہے جس میں انٹرنیٹ کنکشن کی قسم، سم سیریل نمبر، ڈیوائس آئی ڈی، اور عام سسٹم کی معلومات شامل ہیں۔ | |

| جمعکاری | T1417.001 | ان پٹ کیپچر: کیلاگنگ | StrongPity بیک ڈور ٹارگٹڈ ایپس سے چیٹ میسجز اور کال ڈیٹا میں کی اسٹروکس لاگ کرتا ہے۔ |

| T1517 | اطلاعات تک رسائی حاصل کریں۔ | StrongPity بیک ڈور 17 ٹارگٹڈ ایپس سے اطلاعاتی پیغامات اکٹھا کر سکتا ہے۔ | |

| T1532 | جمع کردہ ڈیٹا کو محفوظ کریں۔ | StrongPity بیک ڈور AES کا استعمال کرتے ہوئے exfiltrated ڈیٹا کو خفیہ کرتا ہے۔ | |

| T1430 | مقام ٹریکنگ | StrongPity بیک ڈور آلہ کے مقام کو ٹریک کرتا ہے۔ | |

| T1429 | آڈیو کیپچر۔ | StrongPity بیک ڈور فون کالز ریکارڈ کر سکتا ہے۔ | |

| T1513 | سکرین کی گرفتاری | StrongPity بیک ڈور کا استعمال کرتے ہوئے ڈیوائس اسکرین کو ریکارڈ کر سکتا ہے۔ میڈیا پروجیکشن مینیجر API. | |

| T1636.002 | محفوظ صارف کا ڈیٹا: کال لاگز | StrongPity بیک ڈور کال لاگز نکال سکتا ہے۔ | |

| T1636.003 | محفوظ صارف کا ڈیٹا: رابطے کی فہرست | StrongPity بیک ڈور ڈیوائس کی رابطہ فہرست کو نکال سکتا ہے۔ | |

| T1636.004 | محفوظ صارف کا ڈیٹا: SMS پیغامات | StrongPity بیک ڈور SMS پیغامات کو نکال سکتا ہے۔ | |

| کمانڈ اور کنٹرول | T1437.001 | ایپلیکیشن لیئر پروٹوکول: ویب پروٹوکول | StrongPity بیک ڈور اپنے C&C سرور کے ساتھ بات چیت کرنے کے لیے HTTPS کا استعمال کرتا ہے۔ |

| T1521.001 | خفیہ کردہ چینل: ہم آہنگ خفیہ نگاری | StrongPity بیک ڈور اپنی کمیونیکیشن کو خفیہ کرنے کے لیے AES کا استعمال کرتا ہے۔ | |

| جلاوطنی | T1646 | C2 چینل کے اوپر Exfiltration | StrongPity بیک ڈور HTTPS کا استعمال کرتے ہوئے ڈیٹا کو خارج کرتا ہے۔ |

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://www.welivesecurity.com/2023/01/10/strongpity-espionage-campaign-targeting-android-users/

- 1

- 10

- 1040

- 11

- 2021

- 2022

- 7

- 9

- a

- قابلیت

- ہمارے بارے میں

- AC

- تک رسائی حاصل

- رسائی پذیری

- اکاؤنٹس

- اعمال

- فعال

- شامل کیا

- ایڈیشنل

- پتہ

- یئایس

- کے بعد

- یلگورتم

- تمام

- پہلے ہی

- اگرچہ

- تجزیہ

- اور

- لوڈ، اتارنا Android

- اے پی آئی

- APIs

- اپلی کیشن

- ظاہر

- ایپلی کیشنز

- ایپس

- اے پی ٹی

- ارد گرد

- آٹومیٹڈ

- دستیاب

- پچھلے دروازے

- بنیادی

- کیونکہ

- اس سے پہلے

- کیا جا رہا ہے

- یقین ہے کہ

- کے درمیان

- نشر

- تعمیر

- فون

- کالز

- مہم

- مہمات

- نہیں کر سکتے ہیں

- قبضہ

- کیس

- مراکز

- سرٹیفکیٹ

- تبدیل

- چینل

- چیک کریں

- میں سے انتخاب کریں

- طبقے

- کلاس

- واضح

- کوڈ

- جمع

- جمع

- مجموعہ

- آنے والے

- کامن

- ابلاغ

- مواصلات

- کموینیکیشن

- موازنہ

- مقابلے میں

- موازنہ

- موازنہ

- اجزاء

- سمجھوتہ کیا

- آپکا اعتماد

- ترتیب

- کنکشن

- رابطہ کریں

- روابط

- پر مشتمل ہے

- مواد

- ممالک

- ملک

- موجودہ

- اس وقت

- اعداد و شمار

- ڈیٹا بیس

- تاریخ

- دن

- خرابی

- ڈیلیور

- تعینات

- بیان کیا

- تفصیل

- آلہ

- کے الات

- DID

- مختلف

- براہ راست

- غیر فعال کر دیا

- دریافت

- تقسیم کرو

- تقسیم کئے

- تقسیم

- نہیں کرتا

- ڈومین

- ڈاؤن لوڈ، اتارنا

- کے دوران

- ہر ایک

- اس سے قبل

- یا تو

- کو چالو کرنے کے

- کے قابل بناتا ہے

- خفیہ کردہ

- خفیہ کاری

- کافی

- مکمل

- خرابی

- نقائص

- جاسوسی

- بھی

- واقعات

- کبھی نہیں

- ثبوت

- عملدرآمد

- پھانسی

- بیرونی

- نکالنے

- فیس بک

- جعلی

- خصوصیات

- اعداد و شمار

- فائل

- فائلوں

- پہلا

- پہلی بار

- فٹ

- توجہ مرکوز

- فریم ورک

- مفت

- سے

- مکمل طور پر

- فنکشنل

- فعالیت

- افعال

- مستقبل

- حاصل کرنا

- گیلری، نگارخانہ

- پیدا

- دی

- گوگل

- گوگل کھیلیں

- گوگل کھیلیں سٹور

- عطا

- گرانٹ

- گروپ

- گروپ کا

- مدد کرتا ہے

- یہاں

- ذاتی ترامیم چھپائیں

- ہائی

- ہوم پیج (-)

- میزبانی کی

- کس طرح

- تاہم

- HTML

- HTTPS

- ia

- کی نشاندہی

- شناخت

- عمل

- in

- شامل

- شامل

- شامل ہیں

- سمیت

- موصولہ

- معلومات

- ابتدائی

- انسٹال

- کے بجائے

- ارادے

- اندرونی

- انٹرنیٹ

- انٹرنیٹ کنکشن

- IP

- IP ایڈریس

- IT

- خود

- جولائی

- کلیدی

- چابیاں

- جان

- پرت

- امکان

- حدود

- لائن

- LINK

- منسلک

- لسٹ

- فہرستیں

- مقامی

- محل وقوع

- اب

- بنا

- بناتا ہے

- میلویئر

- بہت سے

- زیادہ سے زیادہ چوڑائی

- کا مطلب ہے کہ

- سے ملو

- پیغام

- پیغامات

- پیغام رسانی

- رسول

- شاید

- موبائل

- موبائل اپلی کیشن

- موڈ

- نظر ثانی کی

- ماڈیولر

- ماڈیول

- ماڈیولز

- کی نگرانی

- نظر رکھتا ہے

- زیادہ

- سب سے زیادہ

- MS

- نام

- نامزد

- نام

- ناور

- ضروری

- نیٹ ورک

- نئی

- خبر

- نوٹیفیکیشن

- اطلاعات

- نومبر

- نومبر 2021

- تعداد

- حاصل کی

- حاصل کرنا

- حاصل

- پیش کرتے ہیں

- سرکاری

- ایک

- اوپن سورس

- اوپن سورس کوڈ

- چل رہا ہے

- آپریشن

- آپریٹرز

- اصل

- دیگر

- دوسری صورت میں

- مجموعی جائزہ

- خود

- پیکج

- حصہ

- لوگ

- شاید

- اجازتیں

- فون

- فون کالز

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- کھیلیں

- سٹور کھیلیں

- پوائنٹس

- تصویر

- ممکن

- ممکنہ

- ترجیحات

- کی موجودگی

- حال (-)

- پیش

- پچھلا

- پہلے

- حاصل

- مناسب طریقے سے

- حفاظت

- پروٹوکول

- فراہم

- فراہم

- فراہم کرتا ہے

- عوامی طور پر

- پبلشنگ

- مقاصد

- Rare

- پڑھیں

- موصول

- موصول

- ریکارڈ

- درج

- ریکارڈنگ

- ریکارڈ

- رجسٹرڈ

- رجسٹر

- جاری

- کو ہٹانے کے

- درخواست

- درخواستوں

- ضرورت

- تحقیق

- محققین

- ذمہ دار

- باقی

- نتیجہ

- نتائج کی نمائش

- پتہ چلتا

- جڑ

- قوانین

- محفوظ

- اسی

- سیمسنگ

- سکرین

- دوسری

- سیکشن

- سیکورٹی

- لگتا ہے

- بھیجنا

- سیریل

- سروس

- سروسز

- مشترکہ

- ہونا چاہئے

- سائن ان کریں

- دستخط

- YES

- اسی طرح

- مماثلت

- سادہ

- بعد

- سائٹ

- اسکائپ

- SMS

- snapchat

- So

- کچھ

- خاص طور پر

- جاسوسی

- معیار

- شروع کریں

- شروع

- ابھی تک

- ذخیرہ

- ذخیرہ

- ذخیرہ

- پردہ

- سٹریم

- محرومی

- سختی

- کامیابی کے ساتھ

- اس طرح

- سمجھا

- کے نظام

- ٹیبل

- ھدف بنائے گئے

- ھدف بندی

- اہداف

- تار

- Tencent کے

- ٹیسٹنگ

- ۔

- ان

- چیزیں

- خطرہ

- دھمکی دینے والے اداکار

- تین

- کے ذریعے

- وقت

- tinder کے

- کرنے کے لئے

- کے آلے

- ٹرگر

- متحرک

- ٹرگر

- ٹویٹر

- منفرد

- اپ ڈیٹ کریں

- اپ لوڈ کردہ

- استعمال

- استعمال کی شرائط

- رکن کا

- صارفین

- مختلف

- مختلف

- ورژن

- Viber

- وکٹم

- متاثرین

- ویڈیو

- ویڈیو چیٹ

- ویب

- ویب پر مبنی ہے

- ویب سائٹ

- ویب سائٹ

- کیا

- جس

- وسیع

- گے

- لفظ

- کام

- کام کیا

- کام کر

- XML

- تم

- زیفیرنیٹ