پچھلے مہینے میں نے لکھا تھا۔ ایک مضمون اس کے بارے میں جس طرح سے لو کوڈ/نو کوڈ پلیٹ فارم ایک سروس کے طور پر اسناد کے اشتراک کی پیشکش کر رہے ہیں، وہ ایسا کیوں کر رہے ہیں، اور یہ کیسا لگتا ہے حملہ آور کا نقطہ نظر. اس مضمون میں، میں اس سمجھوتے کے مضمرات پر توجہ مرکوز کروں گا اور یہ کہ یہ آج کاروباری اداروں کو کیسے متاثر کرتا ہے۔

یہاں یہ ہے کہ اپنے انٹرپرائز کی اسناد کو کسی اور کے ساتھ کیوں بانٹنا برا عمل ہے۔ کہتے ہیں کہ میں صارف کے رویے کے کچھ یک طرفہ تجزیے کے لیے پروڈکشن لاگز سے استفسار کرنے کے لیے اپنی اسناد کسی ساتھی کو دینا چاہتا ہوں۔ ایک عام انٹرپرائز میں، کسی کو ڈیٹا کے نئے ماخذ سے استفسار کرنے کی اجازت دینے کا مطلب ایک طویل رسائی کے جائزے کا عمل ہو سکتا ہے، خاص طور پر جب بات پروڈکشن یا حساس ڈیٹا کی ہو۔ میرا ساتھی آسانی سے مایوس ہو سکتا ہے۔ "میں صرف یہ چاہتا تھا کہ یہ ایک چھوٹا سا سوال کرنا ہے، اور میں پہلے ہی ایک مہینے سے انتظار کر رہا ہوں!" وہ کہہ سکتے ہیں. میں صرف ان کے لیے استفسار چلا سکتا تھا، لیکن میں اپنے روزمرہ کے کاموں میں الجھا ہوا ہوں، اور یک طرفہ سوالات پیچیدہ ہو جاتے ہیں۔

میرے پاس ایک فوری حل باقی ہے: میں صرف اپنے ساتھی کے ساتھ اپنا صارف نام/پاس ورڈ شیئر کر سکتا ہوں۔ اگر انہیں MFA چیلنج ملتا ہے، تو میں بخوشی منظور کروں گا۔ مجھے استفسار کرنے میں وقت گزارنے کی ضرورت نہیں ہے، اور میرا ساتھی بلاک ہو جاتا ہے۔ ہر کوئی جیت جاتا ہے! ٹھیک ہے؟

ٹھیک ہے، آپ اپنے تجزیہ میں درست ہوں گے، لیکن آپ بڑی تصویر سے محروم ہیں۔ اگرچہ انٹرپرائز کے لیے یہ ضروری ہے کہ آپ کا ساتھی اپنے صارف کے رویے کا تجزیہ کرائے، لیکن یہ اتنا ہی اہم ہے، اگر زیادہ نہیں تو، یہ ضروری ہے کہ آپ کا انٹرپرائز رازداری اور حفاظتی معیارات کی پوری میزبانی کے ساتھ تعمیل کرے اور سیکیورٹی کے لیے کمپنی کی وابستگی کو برقرار رکھتے ہوئے کسٹمر کے اعتماد کو برقرار رکھے۔ .

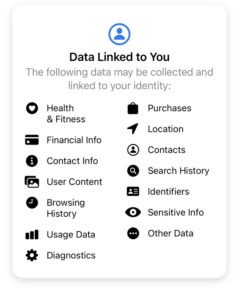

اگر اعلی درجے کے انٹرپرائز اہداف آپ کو قائل نہیں کرتے ہیں، تو آئی ٹی یا سیکیورٹی میں مرکزی انتظامی ٹیموں پر غور کریں۔ وہ ٹیمیں اپنی کارروائیوں اور حفاظتی حکمت عملیوں کی بنیاد اس حقیقت پر رکھتی ہیں کہ ہر صارف کی اپنی الگ شناخت ہے۔ آئی ٹی ٹیمیں نیٹ ورکنگ اور رسائی کی پالیسیاں ترتیب دے رہی ہیں جو فرض کرتی ہیں کہ ہر صارف ایک ہی وقت میں ایک کارپوریٹ آئی پی یا کارپوریٹ لیپ ٹاپ سے لاگ ان ہوگا۔ سیکورٹی ٹیمیں یوزر آئی ڈی کی بنیاد پر واقعات کو باہم مربوط کر رہی ہیں۔ فنانس ٹیمیں فی صارف لاگت کی رپورٹس اور ان کے ذاتی کلاؤڈ ماحول کو جمع کر سکتی ہیں۔ اسناد کا اشتراک دوسروں کے درمیان ان تمام مفروضوں کو کمزور کرتا ہے۔ یہ آن لائن شناخت کے بنیادی معنی کو ختم کر دیتا ہے۔

ایک حقیقی دنیا کی مثال

آئیے کم کوڈ/نو کوڈ کی دنیا کی طرف رجوع کریں اور حقیقی دنیا کے منظر نامے کا جائزہ لیں۔ ایک بڑے انٹرپرائز میں، کسٹمر کیئر ٹیم سے متاثر ملازم، جین نے محسوس کیا کہ جب پوری تنظیم کے ملازمین کسٹمر کیس میں حصہ لیتے ہیں، تو وہ عام طور پر گاہک کے بارے میں اہم معلومات سے محروم ہوتے ہیں، جیسے کہ ان کی سپورٹ کیس کی تاریخ اور تازہ ترین خریداری۔ اس سے گاہک کے تجربے کو نقصان پہنچتا ہے، کیونکہ انہیں بار بار اپنے مسئلے کی وضاحت کرنی پڑتی ہے جب کہ کیس صحیح ملازم کے پاس جاتا ہے جو اس مسئلے کو حل کر سکتا ہے۔

اس کو بہتر بنانے کے لیے، جین نے ایک ایپ بنائی جو کمپنی کے ملازمین کو صارفین کے بارے میں اس اہم معلومات کو دیکھنے کی اجازت دیتی ہے جب وہ ملازمین ٹیم کا حصہ ہوتے ہیں جو کسٹمر کے سپورٹ کیس کو حل کرنے کے لیے ذمہ دار ہوتے ہیں۔ سب سے پہلے، آئیے کم کوڈ/نو کوڈ کی طاقت کو تسلیم کرنے کے لیے ایک لمحہ نکالیں، جو جین کو بجٹ مانگے یا IT وسائل مختص کرنے کا انتظار کیے بغیر، ضرورت کی نشاندہی کرنے اور اسے خود ہی حل کرنے کی اجازت دیتا ہے۔

ایپلیکیشن بناتے وقت، جین کو متعدد مسائل پر کام کرنا پڑا، جن میں سب سے بڑی اجازت تھی۔ پوری تنظیم کے ملازمین کو اپنی مطلوبہ معلومات حاصل کرنے کے لیے کسٹمر ڈیٹا بیس سے استفسار کرنے کے لیے براہ راست رسائی نہیں ہے۔ اگر انہوں نے ایسا کیا تو جین کو یہ ایپلیکیشن بنانے کی ضرورت نہیں پڑے گی۔ اس مسئلے پر قابو پانے کے لیے، جین نے ڈیٹا بیس میں لاگ ان کیا اور اپنے تصدیق شدہ سیشن کو براہ راست ایپلی کیشن میں ایمبیڈ کیا۔ جب ایپلیکیشن کو ایک صارف کی جانب سے کوئی درخواست موصول ہوتی ہے، تو وہ اس استفسار پر عمل کرنے کے لیے جین کی شناخت کا استعمال کرے گی اور پھر نتائج کو صارف کو واپس کرے گی۔ یہ اسناد سرایت کرنے والی خصوصیت، جیسا کہ ہم نے پچھلے مہینے دریافت کیا تھا۔، کم کوڈ/نو کوڈ پلیٹ فارمز کی ایک اہم خصوصیت ہے۔ جین نے ایپلی کیشن میں رول بیسڈ ایکسیس کنٹرول (RBAC) کو ترتیب دینے کو یقینی بنایا تاکہ ہر صارف صرف کسٹمر کے کیسز تک رسائی حاصل کر سکے جن کے لیے انہیں تفویض کیا گیا ہے۔

ایپلیکیشن نے ایک اہم کاروباری مسئلہ حل کر دیا، اور اس طرح اس نے تیزی سے انٹرپرائز میں صارف کی گود حاصل کر لی۔ لوگ خوش تھے کہ وہ گفتگو کے لیے صحیح سیاق و سباق رکھ کر اپنے صارفین کو بہتر سروس فراہم کر سکتے ہیں۔ گاہک بھی خوش تھے۔ جین کی جانب سے ایپلیکیشن بنانے کے ایک ماہ بعد، اسے پہلے ہی تنظیم بھر میں سینکڑوں صارفین استعمال کر چکے ہیں، صارفین کی اطمینان کی شرح بڑھ رہی ہے۔

دریں اثنا، SOC میں، پروڈکشن کسٹمر ڈیٹا بیس کے ارد گرد غیر معمولی سرگرمی کو ظاہر کرنے والا ایک اعلی شدت کا الرٹ متحرک کیا گیا اور ایک تجربہ کار سیکیورٹی تجزیہ کار ایمی کو تفویض کیا گیا۔ ایمی کی ابتدائی تحقیقات سے پتہ چلتا ہے کہ ایک اندرونی صارف پورے ڈیٹا بیس کو کھرچنے کی کوشش کر رہا تھا، پوری تنظیم کے متعدد IP پتوں سے متعدد صارفین کے بارے میں معلومات کے بارے میں استفسار کر رہا تھا۔ استفسار کا نمونہ بہت پیچیدہ تھا۔ ایک سادہ گنتی کے پیٹرن کے بجائے آپ یہ دیکھنے کی توقع کریں گے کہ کب ڈیٹا بیس کو سکریپ کیا جا رہا ہے، ایک ہی صارف کے ڈیٹا سے متعدد بار استفسار کیا گیا، بعض اوقات مختلف IP پتوں کے ذریعے اور مختلف تاریخوں پر۔ کیا یہ کوئی حملہ آور ہو سکتا ہے جو سیکورٹی مانیٹرنگ سسٹم کو الجھانے کی کوشش کر رہا ہے؟

ایک فوری تحقیقات کے بعد، ایمی نے معلومات کے ایک اہم ٹکڑے کا پردہ فاش کیا: تمام IP پتوں اور تاریخوں کے وہ تمام سوالات ایک واحد صارف کی شناخت استعمال کر رہے تھے، کسٹمر کیئر ٹیم سے جین نامی کوئی شخص۔

امی نے جین سے پوچھا کہ کیا ہو رہا ہے۔ پہلے تو جین کو معلوم نہیں تھا۔ کیا اس کی اسناد چوری ہوئی تھیں؟ کیا اس نے غلط لنک پر کلک کیا یا غلط آنے والی ای میل پر بھروسہ کیا؟ لیکن جب جین نے ایمی کو حال ہی میں بنائی گئی ایپلیکیشن کے بارے میں بتایا تو دونوں کو احساس ہوا کہ شاید کوئی تعلق ہے۔ ایمی، SOC تجزیہ کار، کم کوڈ/نو کوڈ سے واقف نہیں تھیں، اس لیے وہ AppSec ٹیم تک پہنچیں۔ جین کی مدد سے، ٹیم نے پتہ لگایا کہ جین کی درخواست میں جین کی اسناد موجود تھیں۔ ڈیٹا بیس کے نقطہ نظر سے، کوئی درخواست نہیں تھی - وہاں صرف جین تھا، جس نے بہت سارے سوالات کو انجام دیا تھا۔

جین، ایمی، اور ایپ سیک ٹیم نے حل تلاش کرنے تک ایپلیکیشن کو بند کرنے کا فیصلہ کیا۔ پوری تنظیم میں ایپلیکیشن استعمال کرنے والے مایوس تھے کیونکہ وہ اس پر بھروسہ کرنے آئے تھے، اور صارفین بھی اسے محسوس کر رہے تھے۔

جب ایمی نے اس مسئلے کو بند کیا اور اپنے نتائج کو دستاویزی کیا، کسٹمر کیئر کے VP صارفین کی اطمینان کی شرح میں کمی دیکھ کر خوش نہیں تھے، اس لیے انہوں نے جین سے مستقل حل تلاش کرنے کو کہا۔ پلیٹ فارم کی دستاویزات اور تنظیم کی سینٹر آف ایکسیلنس ٹیم کی مدد سے، جین نے اپنی ایمبیڈڈ شناخت کو ایپلیکیشن سے ہٹا دیا، ڈیٹا بیس سے استفسار کرنے کے لیے ہر صارف کی شناخت استعمال کرنے کے لیے ایپ کو تبدیل کیا، اور اس بات کو یقینی بنایا کہ صارفین صرف ان کسٹمر کیسز کے لیے اجازت حاصل کریں جن سے وہ وابستہ ہیں۔ . اپنے نئے اور بہتر ورژن میں، ایپلیکیشن نے ہر صارف کی شناخت کو کسٹمر ڈیٹا بیس سے استفسار کرنے کے لیے استعمال کیا۔ جین اور ایپلیکیشن کے صارفین خوش تھے کہ ایپلیکیشن دوبارہ آن لائن ہو گئی ہے، ایمی اور ایپ سیک ٹیم خوش تھی کہ جین کی شناخت اب شیئر نہیں کی گئی ہے، اور انٹرپرائز نے دیکھا کہ صارفین کی اطمینان کی شرح ایک بار پھر بڑھنے لگی ہے۔ سب ٹھیک تھا.

دو ہفتے بعد، SOC کو پروڈکشن کسٹمر ڈیٹا بیس تک غیر معمولی رسائی پر ایک اور الرٹ موصول ہوا۔ یہ اسی ڈیٹا بیس پر پچھلے انتباہ سے مشتبہ طور پر مماثل نظر آرہا تھا۔ ایک بار پھر، پوری تنظیم کے IP پتے ڈیٹا بیس سے استفسار کرنے کے لیے ایک صارف کی شناخت کا استعمال کر رہے تھے۔ ایک بار پھر، وہ صارف جین تھا۔ لیکن اس بار، سیکیورٹی ٹیم اور جین کو معلوم تھا کہ ایپ اپنے صارف کی شناخت استعمال کرتی ہے۔ کیا ہو رہا ہے؟

تحقیقات سے پتہ چلا کہ اصل ایپ کے پاس تھا۔ واضح طور پر اشتراک کیا ایپ کے صارفین کے ساتھ جین کا تصدیق شدہ ڈیٹا بیس سیشن۔ ایک صارف کے ساتھ ایپ کا اشتراک کرنے سے، اس صارف کو براہ راست رسائی حاصل ہوئی۔ کنکشن، لو-کوڈ/نو-کوڈ کے پلیٹ فارم کے ذریعہ فراہم کردہ تصدیق شدہ ڈیٹا بیس سیشن کے ارد گرد ایک ریپر۔ اس کنکشن کا استعمال کرتے ہوئے، صارفین براہ راست توثیق شدہ سیشن کا فائدہ اٹھا سکتے ہیں - انہیں مزید ایپ کے ذریعے جانے کی ضرورت نہیں ہے۔ یہ پتہ چلتا ہے کہ بہت سے صارفین کو یہ پتہ چلا تھا اور، یہ سوچتے ہوئے کہ یہ مطلوبہ سلوک تھا، اپنے سوالات کو چلانے کے لیے جین کے تصدیق شدہ ڈیٹا بیس سیشن کا استعمال کر رہے تھے۔ وہ اس حل کو پسند کرتے تھے، کیونکہ کنکشن کا براہ راست استعمال کرنے سے انہیں ڈیٹا بیس تک مکمل رسائی حاصل ہوتی ہے، نہ صرف ان کسٹمرز کے کیسز کے لیے جو انہیں تفویض کیے گئے ہیں۔

کنکشن حذف ہو گیا، اور واقعہ ختم ہو گیا۔ SOC تجزیہ کار ان صارفین تک پہنچ گیا جنہوں نے جین کا کنکشن استعمال کیا تھا اس بات کو یقینی بنانے کے لیے کہ انہوں نے اپنے ذخیرہ کردہ کسی بھی کسٹمر ڈیٹا کو ضائع کر دیا ہے۔

کم کوڈ/نو کوڈ سیکورٹی چیلنج سے خطاب کرنا

اوپر دی گئی کہانی ایک ملٹی نیشنل B2C کمپنی کا حقیقی زندگی کا منظر ہے۔ رازداری کے تحفظ کے لیے کچھ تفصیلات کو چھوڑ دیا گیا یا ایڈجسٹ کیا گیا۔ ہم نے دیکھا ہے کہ کس طرح ایک نیک نیت ملازم انجانے میں اپنی شناخت دوسرے صارفین کے ساتھ شیئر کر سکتا ہے، جس سے پورے IT، سیکورٹی اور کاروبار میں مسائل کی ایک پوری حد ہوتی ہے۔ جیسا کہ ہم نے پچھلے مہینے دریافت کیا، اسناد کا اشتراک لو-کوڈ/نو-کوڈ کی ایک اہم خصوصیت ہے۔ یہ معمول ہے، استثنا نہیں ہے۔

As کم کوڈ/نو کوڈ انٹرپرائز میں کھلنا جاری ہے، شعوری طور پر یا نہیں۔سیکیورٹی اور آئی ٹی ٹیموں کے لیے کاروباری ترقی کی بات چیت میں شامل ہونا بہت ضروری ہے۔ کم کوڈ/نو کوڈ ایپس ایک کے ساتھ آتی ہیں۔ سیکورٹی چیلنجز کا انوکھا سیٹ، اور ان کی شاندار نوعیت کا مطلب ہے کہ وہ چیلنجز پہلے سے کہیں زیادہ تیز ہو گئے ہیں۔