ایموٹیٹ ایک میلویئر فیملی ہے جو 2014 سے فعال ہے، جسے سائبر کرائم گروپ کے ذریعے چلایا جاتا ہے جسے Mealybug یا TA542 کہا جاتا ہے۔ اگرچہ یہ ایک بینکنگ ٹروجن کے طور پر شروع ہوا تھا، لیکن بعد میں یہ ایک بوٹ نیٹ میں تبدیل ہوا جو دنیا بھر میں سب سے زیادہ عام خطرات میں سے ایک بن گیا۔ ایموٹیٹ سپیم ای میلز کے ذریعے پھیلتا ہے۔ یہ سمجھوتہ شدہ کمپیوٹرز سے معلومات کو نکال سکتا ہے، اور تیسرے فریق کے میلویئر کو پہنچا سکتا ہے۔ ایموٹیٹ آپریٹرز اپنے اہداف کے بارے میں زیادہ چنچل نہیں ہیں، اپنے میلویئر کو افراد کے ساتھ ساتھ کمپنیوں اور بڑی تنظیموں سے تعلق رکھنے والے سسٹمز پر انسٹال کرتے ہیں۔

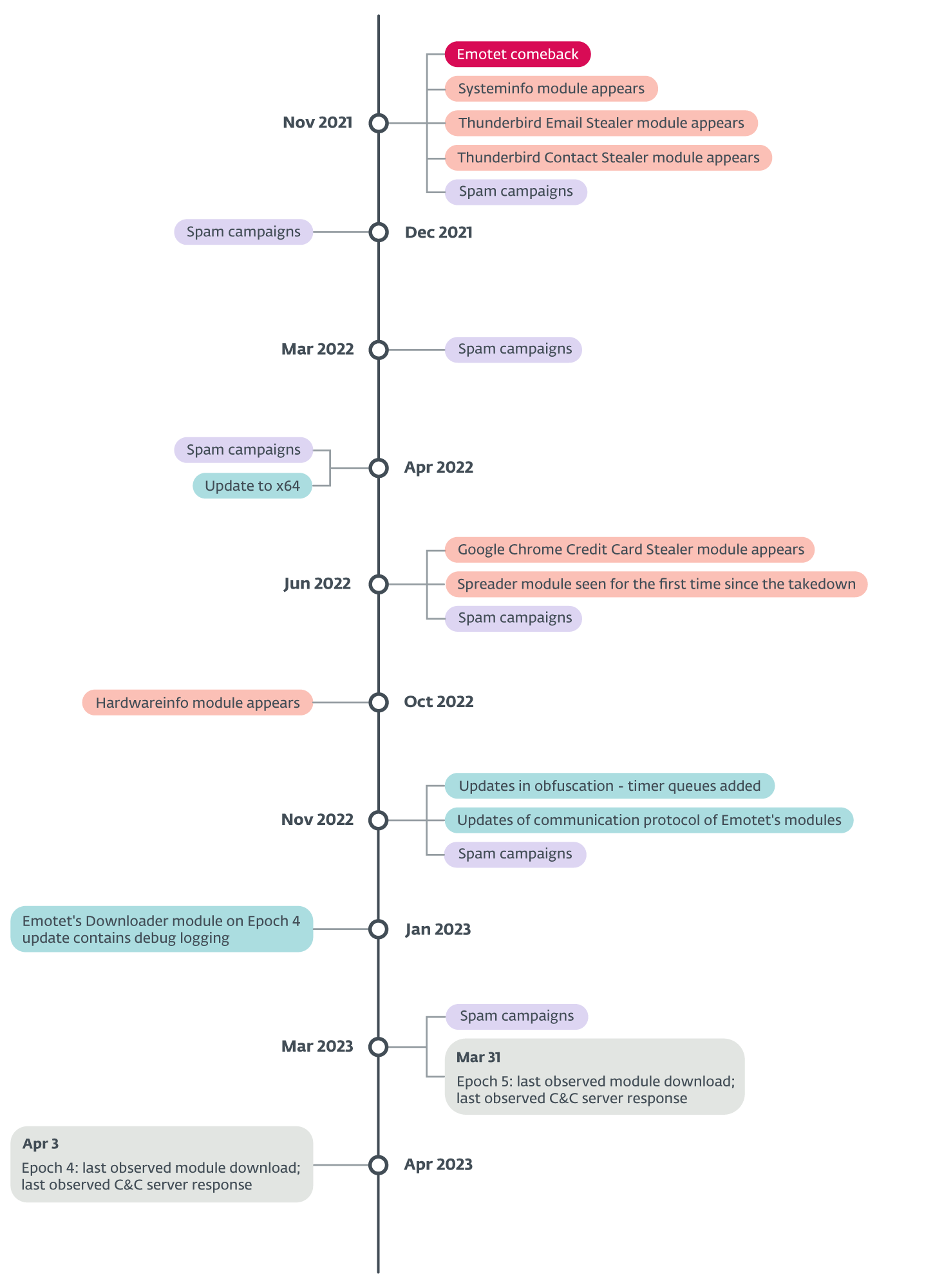

جنوری 2021 میں، ایموٹیٹ ایک کا ہدف تھا۔ خارج Eurojust اور Europol کے تعاون سے آٹھ ممالک کی بین الاقوامی، باہمی تعاون کی کوششوں کے نتیجے میں۔ تاہم، اس آپریشن کے باوجود، ایموٹیٹ نومبر 2021 میں دوبارہ زندہ ہو گیا۔

اس بلاگ پوسٹ کے اہم نکات:

- ایموٹیٹ نے متعدد اسپام مہمات شروع کیں جب سے یہ اسے ہٹانے کے بعد دوبارہ ظاہر ہوا ہے۔

- اس کے بعد سے، Mealybug نے متعدد نئے ماڈیولز بنائے اور متعدد بار تمام موجودہ ماڈیولز کو اپ ڈیٹ اور بہتر کیا۔

- ایموٹیٹ آپریٹرز نے بعد میں بوٹ نیٹ کے واپس آنے کے بعد اس کی نگرانی اور ٹریکنگ سے بچنے کے لیے کافی کوشش کی ہے۔

- فی الحال ایموٹیٹ خاموش اور غیر فعال ہے، زیادہ تر ممکنہ طور پر ایک مؤثر، نیا حملہ کرنے والا ویکٹر تلاش کرنے میں ناکامی کی وجہ سے۔

سپیم مہمات

2021 کے آخر میں متعدد اسپام مہمات کے بعد واپسی کے بعد، 2022 کا آغاز ان رجحانات کے ساتھ جاری رہا اور ہم نے رجسٹر کیا ایموٹیٹ آپریٹرز کی طرف سے شروع کی گئی متعدد سپیم مہمات۔ اس وقت کے دوران ایموٹیٹ بنیادی طور پر ایمبیڈڈ VBA میکروز کے ساتھ بدنیتی پر مبنی Microsoft Word اور Microsoft Excel دستاویزات کے ذریعے پھیل رہا تھا۔

جولائی 2022 میں، مائیکروسافٹ نے تمام میلویئر فیملیز جیسے ایموٹیٹ اور کیوبوٹ کے لیے گیم کو تبدیل کر دیا - جس نے انٹرنیٹ سے حاصل کی گئی دستاویزات میں VBA میکرو کو غیر فعال کر کے - پھیلانے کے طریقے کے طور پر نقصان دہ دستاویز کے ساتھ فشنگ ای میلز کا استعمال کیا تھا۔ یہ تبدیلی تھی۔ کا اعلان کیا ہے مائیکروسافٹ کی طرف سے سال کے آغاز میں اور اصل میں اپریل کے شروع میں تعینات کیا گیا تھا، لیکن اپ ڈیٹ کو صارف کے تاثرات کی وجہ سے واپس کر دیا گیا تھا۔ حتمی رول آؤٹ جولائی 2022 کے آخر میں آیا اور جیسا کہ شکل 2 میں دیکھا جا سکتا ہے، اپ ڈیٹ کے نتیجے میں ایموٹیٹ سمجھوتوں میں نمایاں کمی واقع ہوئی۔ ہم نے 2022 کے موسم گرما کے دوران کوئی قابل ذکر سرگرمی نہیں دیکھی۔

ایموٹیٹ کے اہم حملہ ویکٹر کو غیر فعال کرنے سے اس کے آپریٹرز اپنے اہداف سے سمجھوتہ کرنے کے نئے طریقے تلاش کرتے ہیں۔ میلی بگ تجربہ کرنا شروع کر دیا بدنیتی پر مبنی LNK اور XLL فائلوں کے ساتھ، لیکن جب سال 2022 ختم ہو رہا تھا، ایموٹیٹ آپریٹرز نے ایک نیا حملہ کرنے والا ویکٹر تلاش کرنے کے لیے جدوجہد کی جو وی بی اے میکرو کی طرح موثر ہو گا۔ 2023 میں، انہوں نے مال اسپام کی تین مخصوص مہمیں چلائیں، ہر ایک قدرے مختلف مداخلت کے راستے اور سوشل انجینئرنگ تکنیک کی جانچ کر رہی تھی۔ تاہم، حملوں کا سکڑتا ہوا سائز اور نقطہ نظر میں مسلسل تبدیلیاں نتائج سے عدم اطمینان کا اظہار کر سکتی ہیں۔

ان تینوں میں سے پہلی مہم 8 مارچ کے آس پاس ہوئی۔th, 2023، جب Emotet botnet نے ورڈ دستاویزات کی تقسیم شروع کی، انوائس کے طور پر نقاب پوش، سرایت شدہ بدنیتی پر مبنی VBA میکروز کے ساتھ۔ یہ کافی عجیب تھا کیونکہ VBA میکروز کو Microsoft نے بطور ڈیفالٹ غیر فعال کر دیا تھا، لہذا متاثرین سرایت شدہ بدنیتی پر مبنی کوڈ نہیں چلا سکتے تھے۔

13 مارچ کے درمیان اپنی دوسری مہم میںth اور 18 مارچthحملہ آوروں نے بظاہر ان خامیوں کو تسلیم کیا، اور جوابی سلسلہ کا طریقہ استعمال کرنے کے علاوہ، انہوں نے VBA میکرو سے OneNote فائلیں (ONE) ایمبیڈڈ VBScripts کے ساتھ. اگر متاثرین نے فائل کو کھولا، تو ان کا استقبال ایک محفوظ OneNote صفحہ کی طرح کیا گیا، جس میں ان سے مواد دیکھنے کے لیے ویو بٹن پر کلک کرنے کو کہا گیا۔ اس گرافک عنصر کے پیچھے ایک پوشیدہ VBScript تھا، جو Emotet DLL ڈاؤن لوڈ کرنے کے لیے سیٹ کیا گیا تھا۔

OneNote کی انتباہ کے باوجود کہ یہ عمل بدنیتی پر مبنی مواد کا باعث بن سکتا ہے، لوگ عادت کے مطابق اسی طرح کے اشارے پر کلک کرتے ہیں اور اس طرح حملہ آوروں کو ممکنہ طور پر اپنے آلات سے سمجھوتہ کرنے کی اجازت دے سکتے ہیں۔

ESET ٹیلی میٹری میں دیکھی جانے والی آخری مہم 20 مارچ کو شروع کی گئی تھی۔th، ریاستہائے متحدہ میں آئندہ انکم ٹیکس کی مقررہ تاریخ کا فائدہ اٹھاتے ہوئے۔ بوٹ نیٹ کی طرف سے بھیجی گئی بدنیتی پر مبنی ای میلز امریکی ٹیکس آفس انٹرنل ریونیو سروس (IRS) سے آنے کا بہانہ کرتی ہیں اور W-9 form.zip نامی ایک منسلک آرکائیو فائل لے کر جاتی ہیں۔ شامل زپ فائل میں ایمبیڈڈ بدنیتی پر مبنی VBA میکرو کے ساتھ ایک ورڈ دستاویز موجود تھی جسے ممکنہ طور پر مطلوبہ شکار کو کرنا پڑا۔ کو چالو کرنے کے. اس مہم کے علاوہ، خاص طور پر USA کو نشانہ بنایا گیا، ہم نے ایمبیڈڈ VBScripts اور OneNote اپروچ کا استعمال کرتے ہوئے ایک اور مہم کا بھی مشاہدہ کیا جو اسی وقت جاری تھی۔

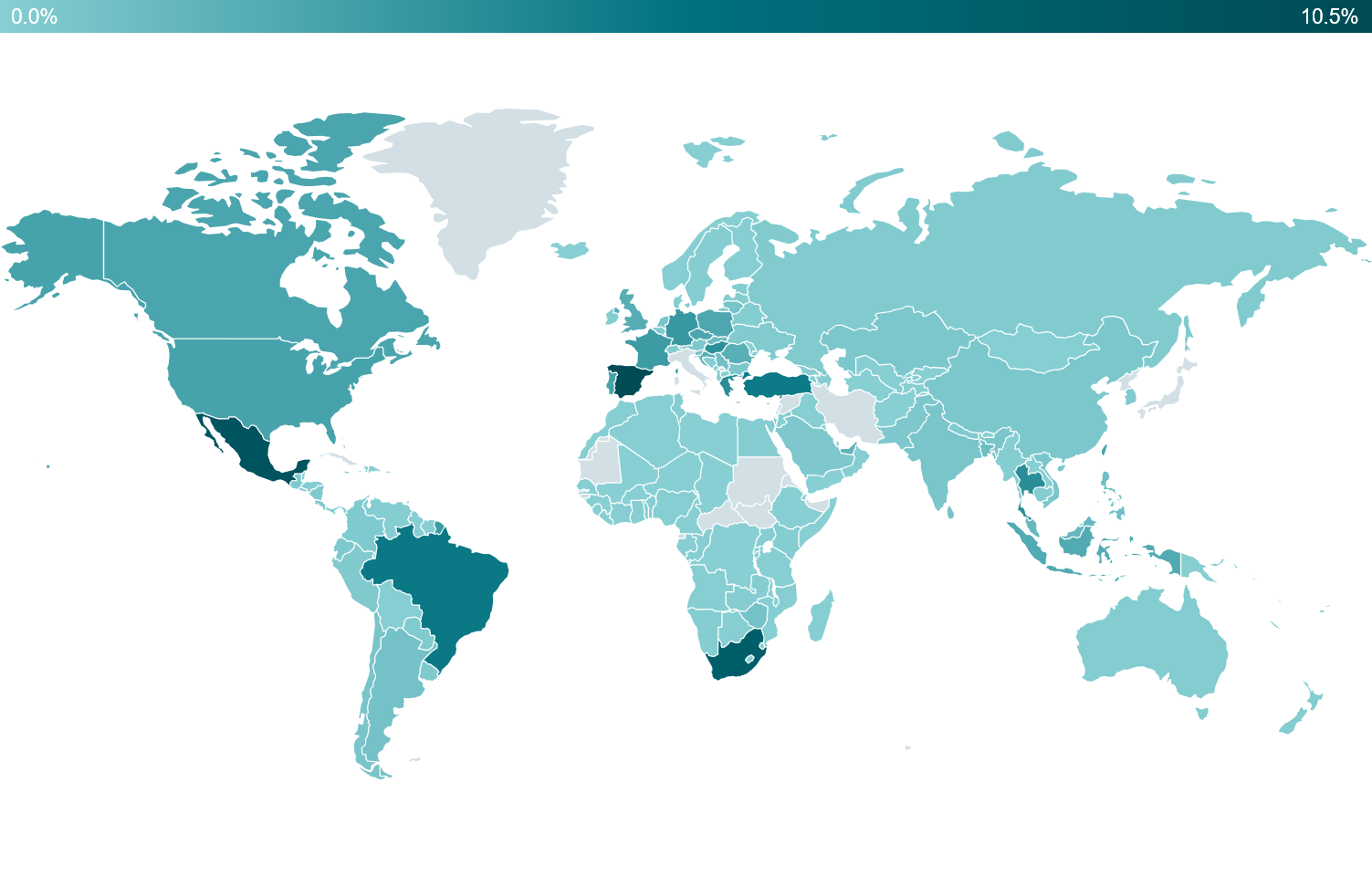

جیسا کہ شکل 3 میں دیکھا جا سکتا ہے، ESET کے ذریعے پائے جانے والے زیادہ تر حملوں کا مقصد جاپان (43%)، اٹلی (13%) تھا، حالانکہ یہ تعداد ان خطوں میں مضبوط ESET صارف کی بنیاد کی طرف سے متعصب ہو سکتی ہے۔ ان دو سرفہرست ممالک کو ہٹانے کے بعد (باقی دنیا پر توجہ مرکوز کرنے کے لیے)، شکل 4 میں دیکھا جا سکتا ہے کہ باقی دنیا بھی متاثر ہوئی، اسپین (5%) تیسرے نمبر پر اس کے بعد میکسیکو (5%) اور جنوبی افریقہ (4%)۔

بہتر تحفظ اور رکاوٹیں

اس کے دوبارہ ظاہر ہونے کے بعد، ایموٹیٹ کو متعدد اپ گریڈ ملے۔ پہلی قابل ذکر خصوصیت یہ ہے کہ بوٹ نیٹ نے اپنی کرپٹوگرافک اسکیم کو تبدیل کیا۔ ہٹانے سے پہلے، Emotet نے RSA کو اپنی بنیادی غیر متناسب اسکیم کے طور پر استعمال کیا اور دوبارہ ظاہر ہونے کے بعد، botnet نے Elliptic curve cryptography کو استعمال کرنا شروع کیا۔ فی الحال ہر ڈاؤنلوڈر ماڈیول (جسے مین ماڈیول بھی کہا جاتا ہے) دو ایمبیڈڈ پبلک کیز کے ساتھ آتا ہے۔ ایک ایلیپٹک کریو ڈفی ہیل مین کلیدی ایکسچینج پروٹوکول کے لیے استعمال ہوتا ہے اور دوسرا دستخطی تصدیق کے لیے استعمال ہوتا ہے - ڈیجیٹل سگنیچر الگورتھم۔

ایموٹیٹ میلویئر کو 64-بٹ فن تعمیر میں اپ ڈیٹ کرنے کے علاوہ، Mealybug نے اپنے ماڈیولز کی حفاظت کے لیے متعدد نئی رکاوٹیں بھی نافذ کی ہیں۔ پہلی قابل ذکر رکاوٹ کنٹرول فلو فلیٹننگ ہے جو ایموٹیٹ کے ماڈیولز میں کوڈ کے دلچسپ حصوں کے تجزیہ اور تلاش کو نمایاں طور پر سست کر سکتی ہے۔

Mealybug نے بے ترتیب بنانے کی بہت سی تکنیکوں پر عمل درآمد بھی کیا اور اس میں بہتری لائی، جن میں سب سے زیادہ قابل ذکر ساخت کے ارکان کی ترتیب کا بے ترتیب ہونا اور ہدایات کی بے ترتیبی ہے جو مستقل کا حساب لگاتی ہیں (مستقل کو نقاب پوش ہیں)۔

ایک اور اپ ڈیٹ جو قابل ذکر ہے 2022 کی آخری سہ ماہی کے دوران ہوا، جب ماڈیولز نے ٹائمر قطاروں کا استعمال شروع کیا۔ ان کے ساتھ، ماڈیولز کے مرکزی فنکشن اور ماڈیولز کے کمیونیکیشن حصے کو کال بیک فنکشن کے طور پر سیٹ کیا گیا تھا، جسے ایک سے زیادہ تھریڈز کے ذریعے پکارا جاتا ہے اور یہ سب کچھ کنٹرول فلو فلیٹننگ کے ساتھ مل جاتا ہے، جہاں ریاستی قدر جو یہ انتظام کرتی ہے کہ کوڈ کے کون سے بلاک کو مدعو کیا جانا ہے، کو تھریڈز کے درمیان شیئر کیا جاتا ہے۔ یہ الجھن تجزیہ میں ایک اور رکاوٹ کا اضافہ کرتی ہے اور عمل درآمد کے بہاؤ کی پیروی کو مزید مشکل بنا دیتی ہے۔

نئے ماڈیولز

منافع بخش اور مروجہ میلویئر رہنے کے لیے، Mealybug نے متعدد نئے ماڈیولز لاگو کیے، جو شکل 5 میں پیلے رنگ میں دکھائے گئے ہیں۔ ان میں سے کچھ بوٹ نیٹ کے لیے ایک دفاعی طریقہ کار کے طور پر بنائے گئے تھے، دوسرے کو میلویئر کے زیادہ مؤثر طریقے سے پھیلانے کے لیے، اور آخری لیکن کم از کم، ایسا ماڈیول جو معلومات کو چوری کرتا ہے جو متاثرین کے پیسے چرانے کے لیے استعمال کیا جا سکتا ہے۔

تصویر 5. ایموٹیٹ کے اکثر استعمال ہونے والے ماڈیولز۔ سرخ رنگ ہٹانے سے پہلے موجود تھا۔ واپسی کے بعد پیلا نمودار ہوا۔

تھنڈر برڈ ای میل چوری کرنے والا اور تھنڈر برڈ رابطہ چوری کرنے والا

Emotet سپیم ای میلز کے ذریعے پھیلتا ہے اور لوگ اکثر ان ای میلز پر بھروسہ کرتے ہیں، کیونکہ Emotet کامیابی سے ای میل تھریڈ ہائی جیکنگ تکنیک کا استعمال کرتا ہے۔ ہٹانے سے پہلے، Emotet نے ایسے ماڈیولز کا استعمال کیا جسے ہم Outlook Contact Stealer اور Outlook Email Stealer کہتے ہیں، جو Outlook سے ای میلز اور رابطے کی معلومات چرانے کے قابل تھے۔ لیکن چونکہ ہر کوئی آؤٹ لک کا استعمال نہیں کرتا، اس لیے ہٹانے کے بعد ایموٹیٹ نے مفت متبادل ای میل ایپلیکیشن - تھنڈر برڈ پر بھی توجہ مرکوز کی۔

ایموٹیٹ سمجھوتہ کرنے والے کمپیوٹر پر تھنڈر برڈ ای میل اسٹیلر ماڈیول تعینات کر سکتا ہے، جو (جیسا کہ نام سے ظاہر ہے) ای میلز چوری کرنے کے قابل ہے۔ یہ ماڈیول تھنڈر برڈ فائلوں کے ذریعے تلاش کرتا ہے جس میں موصول ہونے والے پیغامات (MBOX فارمیٹ میں) ہوتے ہیں اور متعدد فیلڈز سے ڈیٹا چوری کرتا ہے جس میں بھیجنے والے، وصول کنندگان، موضوع، تاریخ، اور پیغام کے مواد شامل ہیں۔ پھر تمام چوری شدہ معلومات کو مزید کارروائی کے لیے C&C سرور کو بھیج دیا جاتا ہے۔

Thunderbird Email Stealer کے ساتھ، Emotet ایک Thunderbird Contact Stealer بھی تعینات کرتا ہے، جو Thunderbird سے رابطے کی معلومات چرانے کی صلاحیت رکھتا ہے۔ یہ ماڈیول تھنڈر برڈ فائلوں کے ذریعے بھی تلاش کرتا ہے، اس بار موصول ہونے والے اور بھیجے گئے دونوں پیغامات کو تلاش کرتا ہے۔ فرق یہ ہے کہ یہ ماڈیول صرف سے معلومات نکالتا ہے۔ منجانب:, کرنے کے لئے:, سی سی: اور سی سی: فیلڈز اور ایک اندرونی گراف بناتا ہے کہ کس نے کس کے ساتھ بات چیت کی، جہاں نوڈس لوگ ہیں، اور اگر دو افراد ایک دوسرے کے ساتھ بات چیت کرتے ہیں تو ان کے درمیان ایک کنارے ہوتا ہے۔ اگلے مرحلے میں، ماڈیول چوری شدہ رابطوں کا آرڈر دیتا ہے - سب سے زیادہ باہم جڑے ہوئے لوگوں سے شروع کرتے ہوئے - اور یہ معلومات C&C سرور کو بھیجتا ہے۔

اس تمام کوشش کو دو اضافی ماڈیولز (جو کہ ٹیک ڈاؤن سے پہلے ہی موجود تھے) - میل پاس ویو اسٹیلر ماڈیول اور اسپامر ماڈیول کے ذریعے پورا کیا گیا ہے۔ MailPassView Stealer پاس ورڈ کی بازیابی کے لیے ایک جائز NirSoft ٹول کا غلط استعمال کرتا ہے اور ای میل ایپلیکیشنز سے اسناد چراتا ہے۔ جب چوری شدہ ای میلز، اسناد، اور اس بارے میں معلومات جو کس کے ساتھ رابطے میں ہے اس پر کارروائی کی جاتی ہے، Mealybug بدنیتی پر مبنی ای میلز بناتا ہے جو پہلے کی چوری شدہ بات چیت کے جواب کی طرح نظر آتی ہیں اور ان ای میلز کو چوری شدہ اسناد کے ساتھ اسپامر ماڈیول کو بھیجتا ہے جو ان اسناد کو استعمال کرتا ہے تاکہ پچھلی ای میل ایس ایم ٹی پی کی گفتگو پر بدنیتی پر مبنی جوابات بھیجے۔

گوگل کروم کریڈٹ کارڈ چوری کرنے والا

جیسا کہ نام سے پتہ چلتا ہے، گوگل کروم کریڈٹ کارڈ اسٹیلر گوگل کروم براؤزر میں اسٹور کردہ کریڈٹ کارڈز کے بارے میں معلومات چراتا ہے۔ اس کو حاصل کرنے کے لیے، ماڈیول ویب ڈیٹا ڈیٹا بیس فائل تک رسائی حاصل کرنے کے لیے جامد طور پر منسلک SQLite3 لائبریری کا استعمال کرتا ہے جو عام طور پر %LOCALAPPDATA%GoogleChromeUser DataDefaultWeb ڈیٹا. ماڈیول ٹیبل سے سوال کرتا ہے۔ کریڈٹ کارڈ لیے نام_کا_کارڈ, میعاد ختم ہونے کا_مہینہ, میعاد ختم ہونے کا_سال، اور card_number_encrypted، ڈیفالٹ گوگل کروم پروفائل میں محفوظ کردہ کریڈٹ کارڈز کے بارے میں معلومات پر مشتمل ہے۔ آخری مرحلے میں، card_number_encrypted ویلیو کو ڈکرپٹ کیا جاتا ہے %LOCALAPPDATA%GoogleChromeUser DataLocal State فائل اور تمام معلومات C&C سرور کو بھیجی جاتی ہیں۔

Systeminfo اور Hardwareinfo ماڈیولز

ایموٹیٹ کی واپسی کے فوراً بعد، نومبر 2021 میں ایک نیا ماڈیول ظاہر ہوا جسے ہم Systeminfo کہتے ہیں۔ یہ ماڈیول سمجھوتہ کرنے والے نظام کے بارے میں معلومات اکٹھا کرتا ہے اور اسے C&C سرور کو بھیجتا ہے۔ جمع کردہ معلومات پر مشتمل ہے:

- کی پیداوار سسٹمینفو کمانڈ

- کی پیداوار ipconfig / all کمانڈ

- کی پیداوار nltest /dclist: کمانڈ (اکتوبر 2022 میں ہٹا دیا گیا)

- عمل کی فہرست

- اپ ٹائم (بذریعہ حاصل کیا گیا۔ GetTickCount) سیکنڈوں میں (اکتوبر 2022 میں ہٹا دیا گیا)

In اکتوبر 2022 Emotet کے آپریٹرز نے ایک اور نیا ماڈیول جاری کیا جسے ہم Hardwareinfo کہتے ہیں۔ اگرچہ یہ کسی سمجھوتہ شدہ مشین کے ہارڈ ویئر کے بارے میں خصوصی طور پر معلومات نہیں چراتا ہے، لیکن یہ Systeminfo ماڈیول کے لیے معلومات کے ایک تکمیلی ذریعہ کے طور پر کام کرتا ہے۔ یہ ماڈیول سمجھوتہ شدہ مشین سے درج ذیل ڈیٹا اکٹھا کرتا ہے۔

- کمپیوٹر کا نام

- صارف کا نام

- OS ورژن کی معلومات، بشمول بڑے اور چھوٹے ورژن نمبر

- سیشن ID

- سی پی یو برانڈ سٹرنگ

- RAM کے سائز اور استعمال کے بارے میں معلومات

دونوں ماڈیولز کا ایک بنیادی مقصد ہے - اس بات کی تصدیق کریں کہ آیا مواصلت قانونی طور پر سمجھوتہ کرنے والے شکار سے ہوئی ہے یا نہیں۔ ایموٹیٹ، خاص طور پر اس کی واپسی کے بعد، کمپیوٹر سیکیورٹی انڈسٹری میں اور محققین کے درمیان ایک بہت ہی گرم موضوع تھا، اس لیے Mealybug نے اپنی سرگرمیوں کو ٹریک کرنے اور ان کی نگرانی سے خود کو بچانے کے لیے کافی حد تک کوشش کی۔ ان دو ماڈیولز کے ذریعے جمع کی گئی معلومات کی بدولت جو نہ صرف ڈیٹا اکٹھا کرتی ہے، بلکہ اینٹی ٹریکنگ اور اینٹی اینالیسس ٹرکس بھی رکھتی ہے، میلویئر ریسرچرز کی سرگرمیوں یا سینڈ باکسز سے حقیقی متاثرین کو الگ کرنے کے لیے میلی بگ کی صلاحیتوں میں نمایاں بہتری آئی ہے۔

اس کے بعد کیا ہے؟

ESET ریسرچ اور ٹیلی میٹری کے مطابق، botnet کے دونوں Epochs اپریل 2023 کے آغاز سے ہی خاموش ہیں۔ فی الحال یہ واضح نہیں ہے کہ آیا یہ مصنفین کے لیے چھٹی کا ایک اور وقت ہے، اگر وہ نئے موثر انفیکشن ویکٹر کو تلاش کرنے کے لیے جدوجہد کر رہے ہیں، یا اگر۔ کوئی نیا ہے جو بوٹ نیٹ کو چلا رہا ہے۔

اگرچہ ہم ان افواہوں کی تصدیق نہیں کر سکتے کہ بوٹ نیٹ کے ایک یا دونوں Epochs جنوری 2023 میں کسی کو فروخت کیے گئے تھے، ہم نے Epochs میں سے ایک پر ایک غیر معمولی سرگرمی دیکھی۔ ڈاؤنلوڈر ماڈیول کی تازہ ترین تازہ کاری میں ایک نئی فعالیت شامل ہے، جو ماڈیول کی اندرونی حالتوں کو لاگ ان کرتی ہے اور فائل میں اس کے عمل کو ٹریک کرتی ہے۔ C: JSmithLoader (شکل 6، شکل 7)۔ چونکہ اس فائل کا اصل میں کسی چیز کو لاگ کرنے کے لیے موجود ہونا ضروری ہے، اس لیے یہ فعالیت کسی ایسے شخص کے لیے ڈیبگنگ آؤٹ پٹ کی طرح دکھائی دیتی ہے جو پوری طرح سے یہ نہیں سمجھتا کہ ماڈیول کیا کرتا ہے اور یہ کیسے کام کرتا ہے۔ مزید برآں، اس وقت بوٹ نیٹ اسپامر ماڈیولز کو بھی بڑے پیمانے پر پھیلا رہا تھا، جو Mealybug کے لیے زیادہ قیمتی سمجھے جاتے ہیں کیونکہ تاریخی طور پر وہ ان ماڈیولز کو صرف ان مشینوں پر استعمال کرتے تھے جنہیں ان کے لیے محفوظ سمجھا جاتا تھا۔

بوٹ نیٹ اب خاموش کیوں ہے اس کی کوئی بھی وضاحت درست ہے، ایموٹیٹ اپنی تاثیر کے لیے جانا جاتا ہے اور اس کے آپریٹرز نے بوٹ نیٹ کو دوبارہ بنانے اور اسے برقرار رکھنے اور یہاں تک کہ کچھ بہتری لانے کی کوشش کی، اس لیے ہمارے بلاگ سے باخبر رہیں کہ مستقبل ہمارے لیے کیا لائے گا۔

WeLiveSecurity پر شائع ہونے والی ہماری تحقیق کے بارے میں کسی بھی استفسار کے لیے، براہ کرم ہم سے رابطہ کریں۔ ਧਮਕੀینٹیل@eset.com.

ESET ریسرچ نجی APT انٹیلی جنس رپورٹس اور ڈیٹا فیڈز پیش کرتا ہے۔ اس سروس کے بارے میں کسی بھی استفسار کے لیے، ملاحظہ کریں۔ ای ایس ای ٹی تھریٹ انٹیلی جنس صفحہ.

آئی او سیز

فائلوں

| ان شاء 1 | فائل کا نام | ESET پتہ لگانے کا نام | Description |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N / A | Win64/Emotet.AL | ایموٹیٹ سسٹم انفو ماڈیول۔ |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N / A | Win64/Emotet.AL | ایموٹیٹ ہارڈویئر انفو ماڈیول۔ |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N / A | Win64/Emotet.AO | ایموٹیٹ گوگل کروم کریڈٹ کارڈ اسٹیلر ماڈیول۔ |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N / A | Win64/Emotet.AL | ایموٹیٹ تھنڈر برڈ ای میل اسٹیلر ماڈیول۔ |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N / A | Win64/Emotet.AL | ایموٹیٹ تھنڈر برڈ رابطہ اسٹیلر ماڈیول۔ |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N / A | Win64/Emotet.AQ | ایموٹیٹ ڈاؤنلوڈر ماڈیول، ٹائمر قطار میں الجھن والا ورژن۔ |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N / A | Win64/Emotet.AL | ایموٹیٹ ڈاؤنلوڈر ماڈیول، x64 ورژن۔ |

| F2E79EC201160912AB48849A5B5558343000042E | N / A | Win64/Emotet.AQ | ایموٹیٹ ڈاؤنلوڈر ماڈیول، ڈیبگ سٹرنگ کے ساتھ ورژن۔ |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N / A | Win32/Emotet.DG | ایموٹیٹ ڈاؤنلوڈر ماڈیول، x86 ورژن۔ |

نیٹ ورک

| IP | ڈومین | ہوسٹنگ فراہم کنندہ | پہلی بار دیکھا | تفصیلات دیکھیں |

|---|---|---|---|---|

| 1.234.2[.]232 | N / A | ایس کے براڈ بینڈ کمپنی لمیٹڈ | N / A | N / A |

| 1.234.21[.]73 | N / A | ایس کے براڈ بینڈ کمپنی لمیٹڈ | N / A | N / A |

| 5.9.116[.]246 | N / A | Hetzner آن لائن GmbH | N / A | N / A |

| 5.135.159[.]50 | N / A | OVH SAS | N / A | N / A |

| 27.254.65[.]114 | N / A | CS LOXINFO پبلک کمپنی لمیٹڈ۔ | N / A | N / A |

| 37.44.244[.]177 | N / A | ہوسٹنگر انٹرنیشنل لمیٹڈ | N / A | N / A |

| 37.59.209[.]141 | N / A | بدسلوکی-C کردار | N / A | N / A |

| 37.187.115[.]122 | N / A | OVH SAS | N / A | N / A |

| 45.71.195[.]104 | N / A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – ME | N / A | N / A |

| 45.79.80[.]198 | N / A | لنڈڈ | N / A | N / A |

| 45.118.115[.]99 | N / A | آسپ بمبنگ گناوان | N / A | N / A |

| 45.176.232[.]124 | N / A | CABLE Y TELECOMUNICACIONES DE Colombia SAS (CABLETELCO) | N / A | N / A |

| 45.235.8[.]30 | N / A | وکی نیٹ ٹیلی کمیونیکیشن | N / A | N / A |

| 46.55.222[.]11 | N / A | ڈی سی سی | N / A | N / A |

| 51.91.76[.]89 | N / A | OVH SAS | N / A | N / A |

| 51.161.73[.]194 | N / A | OVH SAS | N / A | N / A |

| 51.254.140[.]238 | N / A | بدسلوکی-C کردار | N / A | N / A |

| 54.37.106[.]167 | N / A | OVH SAS | N / A | N / A |

| 54.37.228[.]122 | N / A | OVH SAS | N / A | N / A |

| 54.38.242[.]185 | N / A | OVH SAS | N / A | N / A |

| 59.148.253[.]194 | N / A | CTINETS ہوسٹماسٹر | N / A | N / A |

| 61.7.231[.]226 | N / A | آئی پی نیٹ ورک CAT ٹیلی کام | N / A | N / A |

| 61.7.231[.]229 | N / A | تھائی لینڈ کی کمیونیکیشن اتھارٹی، CAT | N / A | N / A |

| 62.171.178[.]147 | N / A | کونٹابو جی ایم بی ایچ | N / A | N / A |

| 66.42.57[.]149 | N / A | کانسٹینٹ کمپنی، ایل ایل سی | N / A | N / A |

| 66.228.32[.]31 | N / A | لنڈڈ | N / A | N / A |

| 68.183.93[.]250 | N / A | DigitalOcean, LLC | N / A | N / A |

| 72.15.201[.]15 | N / A | Flexential Colorado Corp. | N / A | N / A |

| 78.46.73[.]125 | N / A | Hetzner آن لائن GmbH - رابطہ کردار، ORG-HOA1-RIPE | N / A | N / A |

| 78.47.204[.]80 | N / A | Hetzner آن لائن GmbH | N / A | N / A |

| 79.137.35[.]198 | N / A | OVH SAS | N / A | N / A |

| 82.165.152[.]127 | N / A | 1 اور 1 IONOS SE | N / A | N / A |

| 82.223.21[.]224 | N / A | IONOS SE | N / A | N / A |

| 85.214.67[.]203 | N / A | اسٹریٹو اے جی | N / A | N / A |

| 87.106.97[.]83 | N / A | IONOS SE | N / A | N / A |

| 91.121.146[.]47 | N / A | OVH SAS | N / A | N / A |

| 91.207.28[.]33 | N / A | Optima Telecom Ltd. | N / A | N / A |

| 93.104.209[.]107 | N / A | MNET | N / A | N / A |

| 94.23.45[.]86 | N / A | OVH SAS | N / A | N / A |

| 95.217.221[.]146 | N / A | Hetzner آن لائن GmbH | N / A | N / A |

| 101.50.0[.]91 | N / A | پی ٹی بیون انٹرمیڈیا۔ | N / A | N / A |

| 103.41.204[.]169 | N / A | پی ٹی انفینیس سسٹم انڈونیشیا | N / A | N / A |

| 103.43.75[.]120 | N / A | Choopa LLC ایڈمنسٹریٹر | N / A | N / A |

| 103.63.109[.]9 | N / A | Nguyen Nhu Thanh | N / A | N / A |

| 103.70.28[.]102 | N / A | Nguyen Thi Oanh | N / A | N / A |

| 103.75.201[.]2 | N / A | IRT-CDNPLUSCOLTD-TH | N / A | N / A |

| 103.132.242[.]26 | N / A | ایشان کا نیٹ ورک | N / A | N / A |

| 104.131.62[.]48 | N / A | DigitalOcean, LLC | N / A | N / A |

| 104.168.155[.]143 | N / A | ہوسٹ ونڈز ایل ایل سی۔ | N / A | N / A |

| 104.248.155[.]133 | N / A | DigitalOcean, LLC | N / A | N / A |

| 107.170.39[.]149 | N / A | DigitalOcean, LLC | N / A | N / A |

| 110.232.117[.]186 | N / A | RackCorp | N / A | N / A |

| 115.68.227[.]76 | N / A | مسکراہٹ | N / A | N / A |

| 116.124.128[.]206 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 116.125.120[.]88 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 118.98.72[.]86 | N / A | PT Telkom Indonesia APNIC وسائل کا انتظام | N / A | N / A |

| 119.59.103[.]152 | N / A | 453 Ladplacout Jorakhaebua | N / A | N / A |

| 119.193.124[.]41 | N / A | آئی پی مینیجر | N / A | N / A |

| 128.199.24[.]148 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.93[.]156 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.192[.]135 | N / A | DigitalOcean, LLC | N / A | N / A |

| 129.232.188[.]93 | N / A | Xneelo (Pty) لمیٹڈ | N / A | N / A |

| 131.100.24[.]231 | N / A | EVEO SA | N / A | N / A |

| 134.122.66[.]193 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.56[.]73 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.126[.]41 | N / A | ڈیجیٹل اوشین انک ایڈمنسٹریٹر | N / A | N / A |

| 139.196.72[.]155 | N / A | ہانگزو علی بابا ایڈورٹائزنگ کمپنی، لمیٹڈ | N / A | N / A |

| 142.93.76[.]76 | N / A | DigitalOcean, LLC | N / A | N / A |

| 146.59.151[.]250 | N / A | OVH SAS | N / A | N / A |

| 146.59.226[.]45 | N / A | OVH SAS | N / A | N / A |

| 147.139.166[.]154 | N / A | علی بابا (یو ایس) ٹیکنالوجی کمپنی لمیٹڈ | N / A | N / A |

| 149.56.131[.]28 | N / A | OVH SAS | N / A | N / A |

| 150.95.66[.]124 | N / A | GMO انٹرنیٹ انک ایڈمنسٹریٹر | N / A | N / A |

| 151.106.112[.]196 | N / A | ہوسٹنگر انٹرنیشنل لمیٹڈ | N / A | N / A |

| 153.92.5[.]27 | N / A | ہوسٹنگر انٹرنیشنل لمیٹڈ | N / A | N / A |

| 153.126.146[.]25 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 159.65.3[.]147 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.88[.]10 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.140[.]115 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.69.237[.]188 | N / A | Hetzner آن لائن GmbH - رابطہ کردار، ORG-HOA1-RIPE | N / A | N / A |

| 159.89.202[.]34 | N / A | DigitalOcean, LLC | N / A | N / A |

| 160.16.142[.]56 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 162.243.103[.]246 | N / A | DigitalOcean, LLC | N / A | N / A |

| 163.44.196[.]120 | N / A | GMO-Z com NetDesign Holdings Co., Ltd. | N / A | N / A |

| 164.68.99[.]3 | N / A | کونٹابو جی ایم بی ایچ | N / A | N / A |

| 164.90.222[.]65 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.230[.]183 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.246[.]219 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.153[.]100 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.166[.]238 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.211[.]222 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.199[.]165 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.248[.]70 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.253[.]162 | N / A | DigitalOcean, LLC | N / A | N / A |

| 168.197.250[.]14 | N / A | عمر اینسلمو رپول (ٹی ڈی سی نیٹ) | N / A | N / A |

| 169.57.156[.]166 | N / A | نرمی | N / A | N / A |

| 172.104.251[.]154 | N / A | اکامائی کنیکٹڈ کلاؤڈ | N / A | N / A |

| 172.105.226[.]75 | N / A | اکامائی کنیکٹڈ کلاؤڈ | N / A | N / A |

| 173.212.193[.]249 | N / A | کونٹابو جی ایم بی ایچ | N / A | N / A |

| 182.162.143[.]56 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 183.111.227[.]137 | N / A | کوریا ٹیلی کام | N / A | N / A |

| 185.4.135[.]165 | N / A | ENARTIA سنگل ممبر SA | N / A | N / A |

| 185.148.168[.]15 | N / A | بدسلوکی-C کردار | N / A | N / A |

| 185.148.168[.]220 | N / A | بدسلوکی-C کردار | N / A | N / A |

| 185.168.130[.]138 | N / A | GigaCloud NOC | N / A | N / A |

| 185.184.25[.]78 | N / A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N / A | N / A |

| 185.244.166[.]137 | N / A | جان فلپ والڈیکر LUMASERV سسٹمز کے بطور ٹریڈنگ کر رہے ہیں۔ | N / A | N / A |

| 186.194.240[.]217 | N / A | SEMPER TELECOMUNICACOSES LTDA | N / A | N / A |

| 187.63.160[.]88 | N / A | BITCOM PROVEDOR DE SERVICOS DE INTERNET LTDA | N / A | N / A |

| 188.44.20[.]25 | N / A | کمپنی برائے مواصلاتی خدمات A1 Makedonija DOOEL Skopje | N / A | N / A |

| 190.90.233[.]66 | N / A | INTERNEXA Brasil Operadora de Telecomunicações SA | N / A | N / A |

| 191.252.103[.]16 | N / A | لوکا ویب سروسز ڈی انٹرنیٹ S/A | N / A | N / A |

| 194.9.172[.]107 | N / A | بدسلوکی-C کردار | N / A | N / A |

| 195.77.239[.]39 | N / A | TELEFONICA DE ESPANA SAU | N / A | N / A |

| 195.154.146[.]35 | N / A | اسکیل وے کا غلط استعمال، ORG-ONLI1-RIPE | N / A | N / A |

| 196.218.30[.]83 | N / A | TE ڈیٹا رابطہ کردار | N / A | N / A |

| 197.242.150[.]244 | N / A | Afrihost (Pty) لمیٹڈ | N / A | N / A |

| 198.199.65[.]189 | N / A | DigitalOcean, LLC | N / A | N / A |

| 198.199.98[.]78 | N / A | DigitalOcean, LLC | N / A | N / A |

| 201.94.166[.]162 | N / A | Claro NXT Telecomunicacoes Ltda | N / A | N / A |

| 202.129.205[.]3 | N / A | NIPA TECHNOLOGY CO., LTD | N / A | N / A |

| 203.114.109[.]124 | N / A | IRT-TOT-TH | N / A | N / A |

| 203.153.216[.]46 | N / A | اسوادی اسوادی | N / A | N / A |

| 206.189.28[.]199 | N / A | DigitalOcean, LLC | N / A | N / A |

| 207.148.81[.]119 | N / A | کانسٹینٹ کمپنی، ایل ایل سی | N / A | N / A |

| 207.180.241[.]186 | N / A | کونٹابو جی ایم بی ایچ | N / A | N / A |

| 209.97.163[.]214 | N / A | DigitalOcean, LLC | N / A | N / A |

| 209.126.98[.]206 | N / A | GoDaddy.com، LLC | N / A | N / A |

| 210.57.209[.]142 | N / A | اندری تمتریجنتو | N / A | N / A |

| 212.24.98[.]99 | N / A | انٹرنیٹ ویزیجا | N / A | N / A |

| 213.239.212[.]5 | N / A | Hetzner آن لائن GmbH | N / A | N / A |

| 213.241.20[.]155 | N / A | نیٹیا ٹیلی کام SA رابطہ کردار | N / A | N / A |

| 217.182.143[.]207 | N / A | OVH SAS | N / A | N / A |

MITER ATT&CK تکنیک

یہ میز استعمال کرتے ہوئے بنایا گیا تھا۔ ورژن 12 MITER ATT&CK انٹرپرائز تکنیک کا۔

| حربہ | ID | نام | Description |

|---|---|---|---|

| دوبارہ ملاقات | T1592.001 | وکٹم ہوسٹ کی معلومات جمع کریں: ہارڈ ویئر | ایموٹیٹ سمجھوتہ شدہ مشین کے ہارڈ ویئر کے بارے میں معلومات اکٹھا کرتا ہے، جیسے سی پی یو برانڈ سٹرنگ۔ |

| T1592.004 | وکٹم ہوسٹ کی معلومات جمع کریں: کلائنٹ کنفیگریشنز | ایموٹیٹ سسٹم کنفیگریشن کے بارے میں معلومات اکٹھا کرتا ہے جیسے کہ ipconfig / all اور سسٹمینفو حکم دیتا ہے. | |

| T1592.002 | وکٹم ہوسٹ کی معلومات جمع کریں: سافٹ ویئر | ایموٹیٹ چلنے والے عمل کی فہرست کو خارج کرتا ہے۔ | |

| T1589.001 | شکار کی شناخت کی معلومات جمع کریں: اسناد | ایموٹیٹ ایسے ماڈیولز کو تعینات کرتا ہے جو براؤزرز اور ای میل ایپلی کیشنز سے اسناد چرا سکتے ہیں۔ | |

| T1589.002 | شکار کی شناخت کی معلومات جمع کریں: ای میل ایڈریس | ایموٹیٹ ایسے ماڈیولز کو تعینات کرتا ہے جو ای میل ایپلی کیشنز سے ای میل ایڈریس نکال سکتے ہیں۔ | |

| وسائل کی ترقی | T1586.002 | سمجھوتہ اکاؤنٹس: ای میل اکاؤنٹس | ایموٹیٹ ای میل اکاؤنٹس سے سمجھوتہ کرتا ہے اور انہیں میل سپیم ای میلز پھیلانے کے لیے استعمال کرتا ہے۔ |

| T1584.005 | کمپرومائز انفراسٹرکچر: بوٹنیٹ | ایموٹیٹ بوٹ نیٹ بنانے کے لیے متعدد تھرڈ پارٹی سسٹمز سے سمجھوتہ کرتا ہے۔ | |

| T1587.001 | صلاحیتوں کو تیار کریں: میلویئر | ایموٹیٹ متعدد منفرد میلویئر ماڈیولز اور اجزاء پر مشتمل ہے۔ | |

| T1588.002 | صلاحیتیں حاصل کریں: ٹول | Emotet متاثرہ مشینوں سے اسناد چرانے کے لیے NirSoft ٹولز کا استعمال کرتا ہے۔ | |

| ابتدائی رسائی | T1566 | فریب دہی | ایموٹیٹ نقصان دہ منسلکات کے ساتھ فشنگ ای میلز بھیجتا ہے۔ |

| T1566.001 | فشنگ: سپیئر فشنگ اٹیچمنٹ | ایموٹیٹ بدنیتی پر مبنی منسلکات کے ساتھ اسپیئر فشنگ ای میلز بھیجتا ہے۔ | |

| پھانسی | T1059.005 | کمانڈ اور اسکرپٹنگ ترجمان: بصری بنیادی | ایموٹیٹ کو مائیکروسافٹ ورڈ دستاویزات کا استعمال کرتے ہوئے دیکھا گیا ہے جس میں نقصان دہ VBA میکرو موجود ہیں۔ |

| T1204.002 | صارف پر عملدرآمد: نقصان دہ فائل | ایموٹیٹ ان صارفین پر بھروسہ کر رہا ہے جو بدنیتی پر مبنی ای میل اٹیچمنٹ کھول رہے ہیں اور ایمبیڈڈ اسکرپٹس کو عمل میں لا رہے ہیں۔ | |

| دفاعی چوری | T1140 | فائلوں یا معلومات کو ڈیوبفسکیٹ/ڈی کوڈ کریں۔ | ایموٹیٹ ماڈیولز انکرپٹڈ سٹرنگز اور API فنکشن کے ناموں کے ماسک شدہ چیکسم کا استعمال کرتے ہیں۔ |

| T1027.002 | مبہم فائلیں یا معلومات: سافٹ ویئر پیکنگ | ایموٹیٹ اپنے پے لوڈز کی حفاظت کے لیے کسٹم پیکرز کا استعمال کرتا ہے۔ | |

| T1027.007 | مبہم فائلیں یا معلومات: ڈائنامک API ریزولوشن | ایموٹیٹ رن ٹائم پر API کالز کو حل کرتا ہے۔ | |

| اسناد تک رسائی | T1555.003 | پاس ورڈ اسٹورز سے اسناد: ویب براؤزرز سے اسناد | Emotet NirSoft کی WebBrowserPassView ایپلیکیشن کا غلط استعمال کرکے ویب براؤزرز میں محفوظ کردہ اسناد حاصل کرتا ہے۔ |

| T1555 | پاس ورڈ اسٹورز سے اسناد | Emotet NirSoft کی MailPassView ایپلیکیشن کا غلط استعمال کرکے ای میل ایپلی کیشنز سے پاس ورڈ چرانے کے قابل ہے۔ | |

| جمعکاری | T1114.001 | ای میل مجموعہ: مقامی ای میل مجموعہ | ایموٹیٹ آؤٹ لک اور تھنڈر برڈ ایپلی کیشنز سے ای میلز چوری کرتا ہے۔ |

| کمانڈ اور کنٹرول | T1071.003 | ایپلیکیشن لیئر پروٹوکول: میل پروٹوکول | ایموٹیٹ SMTP کے ذریعے بدنیتی پر مبنی ای میلز بھیج سکتا ہے۔ |

| T1573.002 | خفیہ کردہ چینل: غیر متناسب خفیہ نگاری۔ | Emotet C&C ٹریفک کو خفیہ کرنے کے لیے ECDH کیز استعمال کر رہا ہے۔ | |

| T1573.001 | خفیہ کردہ چینل: ہم آہنگ خفیہ نگاری | Emotet C&C ٹریفک کو خفیہ کرنے کے لیے AES کا استعمال کر رہا ہے۔ | |

| T1571 | غیر معیاری پورٹ | ایموٹیٹ غیر معیاری بندرگاہوں جیسے 7080 پر بات چیت کرنے کے لیے جانا جاتا ہے۔ |

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو ڈیٹا ڈاٹ نیٹ ورک ورٹیکل جنریٹو اے آئی۔ اپنے آپ کو بااختیار بنائیں۔ یہاں تک رسائی حاصل کریں۔

- پلیٹوآئ اسٹریم۔ ویب 3 انٹیلی جنس۔ علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- پلیٹو ای ایس جی۔ آٹوموٹو / ای وی، کاربن، کلین ٹیک، توانائی ، ماحولیات، شمسی، ویسٹ مینجمنٹ یہاں تک رسائی حاصل کریں۔

- بلاک آفسیٹس۔ ماحولیاتی آفسیٹ ملکیت کو جدید بنانا۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- : ہے

- : ہے

- : نہیں

- :کہاں

- $UP

- 1

- 100

- 15٪

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 234

- 24

- 50

- 7

- 70

- 75

- 77

- 8

- 9

- 91

- 98

- a

- قابلیت

- ہمارے بارے میں

- بدسلوکی

- بدسلوکی

- تک رسائی حاصل

- اکاؤنٹس

- حاصل

- کا اعتراف

- حاصل کرتا ہے

- عمل

- فعال

- سرگرمیوں

- سرگرمی

- اصل میں

- شامل کریں

- ایڈیشنل

- پتے

- جوڑتا ہے

- فائدہ

- اشتہار.

- یئایس

- افریقہ

- کے بعد

- مقصد

- یلگورتم

- Alibaba

- تمام

- کی اجازت

- پہلے ہی

- بھی

- متبادل

- اگرچہ

- کے درمیان

- an

- تجزیہ

- اور

- ایک اور

- کوئی بھی

- علاوہ

- اے پی آئی

- شائع ہوا

- درخواست

- ایپلی کیشنز

- نقطہ نظر

- اپریل

- اے پی ٹی

- فن تعمیر

- محفوظ شدہ دستاویزات

- کیا

- ارد گرد

- AS

- At

- حملہ

- حملے

- مصنفین

- ایونیو

- گریز

- واپس

- بینکنگ

- بیس

- BE

- بن گیا

- کیونکہ

- رہا

- اس سے پہلے

- شروع

- رویے

- پیچھے

- کے درمیان

- باصلاحیت

- بڑا

- بلاک

- بلاگ

- دونوں

- کی botnet

- برانڈ

- لانے

- براڈبینڈ

- براؤزر

- براؤزر

- تعمیر

- لیکن

- بٹن

- by

- حساب

- فون

- کہا جاتا ہے

- کالز

- آیا

- مہم

- مہمات

- کر سکتے ہیں

- نہیں کر سکتے ہیں

- صلاحیتوں

- صلاحیت رکھتا

- کارڈ

- کارڈ

- کیا ہوا

- CAT

- سینٹر

- چین

- تبدیل

- تبدیل کر دیا گیا

- تبدیلیاں

- چینل

- کروم

- کروم براؤزر

- کلک کریں

- کلائنٹ

- CO

- کوڈ

- باہمی تعاون کے ساتھ

- جمع

- مجموعہ

- کولمبیا

- کولوراڈو

- COM

- مل کر

- کس طرح

- واپسی۔

- آتا ہے

- ابلاغ

- مواصلات

- کموینیکیشن

- کمپنیاں

- کمپنی کے

- تکمیلی

- مکمل طور پر

- اجزاء

- سمجھوتہ

- سمجھوتہ کیا

- کمپیوٹر

- کمپیوٹر سیکورٹی

- کمپیوٹر

- ترتیب

- کی توثیق

- منسلک

- سمجھا

- مشتمل

- مسلسل

- رابطہ کریں

- روابط

- پر مشتمل ہے

- پر مشتمل ہے

- مواد

- مندرجات

- جاری رہی

- کنٹرول

- مکالمات

- سمنوئت

- کارپوریشن

- ممالک

- بنائی

- پیدا

- اسناد

- کریڈٹ

- کریڈٹ کارڈ

- کریڈٹ کارڈ

- cryptographic

- کرپٹپٹ

- اس وقت

- وکر

- اپنی مرضی کے

- سائبر جرائم

- اعداد و شمار

- ڈیٹا بیس

- تاریخ

- پہلے سے طے شدہ

- دفاعی

- نجات

- تعیناتی

- تعینات

- تعینات کرتا ہے

- کے باوجود

- پتہ چلا

- کھوج

- کے الات

- DID

- فرق

- مختلف

- مشکل

- ڈیجیٹل

- غیر فعال کر دیا

- مخصوص

- تقسیم

- دستاویز

- دستاویزات

- کرتا

- نہیں کرتا

- نیچے

- ڈاؤن لوڈ، اتارنا

- چھوڑ

- دو

- کے دوران

- متحرک

- ہر ایک

- ابتدائی

- ایج

- موثر

- تاثیر

- ہنر

- کوشش

- عنصر

- بیضوی

- ای میل

- ای میل

- ایمبیڈڈ

- خفیہ کردہ

- آخر

- انجنیئرنگ

- انٹرپرائز

- زمانے

- ای ایس ای ٹی ریسرچ

- خاص طور پر

- Europol کے

- بھی

- واقعات

- ہر کوئی

- سب

- وضع

- ایکسل

- ایکسچینج

- خارج کر دیا گیا

- خاص طور سے

- پھانسی

- پھانسی

- موجودہ

- وضاحت

- نکالنے

- نچوڑ۔

- ناکامی

- خاندانوں

- خاندان

- نمایاں کریں

- آراء

- قطعات

- اعداد و شمار

- فائل

- فائلوں

- فائنل

- مل

- پہلا

- خامیوں

- بہاؤ

- توجہ مرکوز

- توجہ مرکوز

- پیچھے پیچھے

- کے بعد

- کے لئے

- فارم

- فارمیٹ

- مفت

- اکثر

- سے

- تقریب

- فعالیت

- مزید

- مزید برآں

- مستقبل

- کھیل ہی کھیل میں

- جی ایم بی ایچ

- گوگل

- گوگل کروم

- گراف

- گرافک

- عظیم

- گروپ

- تھا

- ہوا

- ہارڈ ویئر

- ہے

- پوشیدہ

- تاریخی

- مارو

- ہولڈنگز

- میزبان

- HOT

- کس طرح

- تاہم

- HTTPS

- شناختی

- if

- نفاذ

- عملدرآمد

- بہتر

- بہتری

- in

- غیر فعال

- شامل

- سمیت

- انکم

- انکم ٹیکس

- افراد

- انڈونیشیا

- صنعت

- معلومات

- انفراسٹرکچر

- انکوائری

- انسٹال کرنا

- ہدایات

- انٹیلی جنس

- ارادہ

- باہم منسلک

- دلچسپ

- اندرونی

- اندرونی ریونیو سروس

- بین الاقوامی سطح پر

- انٹرنیٹ

- میں

- درخواست کی

- IRS

- IT

- اٹلی

- میں

- جنوری

- جنوری

- جنوری 2021

- جاپان

- jp

- جولائی

- صرف

- رکھیں

- کلیدی

- چابیاں

- جانا جاتا ہے

- آخری

- بعد

- شروع

- پرت

- قیادت

- کم سے کم

- جائز

- لائبریری

- زندگی

- کی طرح

- لمیٹڈ

- منسلک

- لسٹ

- LLC

- مقامی

- واقع ہے

- لاگ ان کریں

- لاگ ان

- دیکھو

- کی طرح دیکھو

- دیکھا

- تلاش

- دیکھنا

- بہت

- ل.

- مشین

- مشینیں

- میکرو

- میکرو

- بنا

- مین

- بنیادی طور پر

- برقرار رکھنے کے

- اہم

- بناتا ہے

- میلویئر

- انتظام کرتا ہے

- بہت سے

- مارچ

- مئی..

- میکانزم

- رکن

- اراکین

- پیغام

- پیغامات

- طریقہ

- میکسیکو

- مائیکروسافٹ

- شاید

- معمولی

- ماڈیول

- ماڈیولز

- قیمت

- نگرانی

- زیادہ

- زیادہ موثر

- سب سے زیادہ

- منتقل

- ایک سے زیادہ

- نام

- نامزد

- نام

- خالص

- نئی

- تازہ ترین

- اگلے

- نوڈس

- قابل ذکر

- نومبر

- نومبر 2021

- اب

- تعداد

- متعدد

- NXT

- مشاہدہ

- رکاوٹ

- حاصل کی

- سمندر

- اکتوبر

- of

- تجویز

- دفتر

- اکثر

- on

- ایک

- آن لائن

- صرف

- کھول دیا

- کھولنے

- چل رہا ہے

- کام

- آپریشن

- آپریٹرز

- or

- حکم

- احکامات

- تنظیمیں

- اصل میں

- دیگر

- دیگر

- ہمارے

- نتائج

- آؤٹ لک

- پیداوار

- صفحہ

- حصہ

- حصے

- پاس ورڈ

- پاس ورڈز

- لوگ

- فشنگ

- مقام

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- مہربانی کرکے

- پوائنٹس

- ممکنہ طور پر

- قیمتی

- موجودہ

- پچھلا

- پہلے

- پرائمری

- نجی

- شاید

- عملدرآمد

- عمل

- پروسیسنگ

- پروفائل

- منافع بخش

- حفاظت

- محفوظ

- تحفظ

- پروٹوکول

- عوامی

- عوامی چابیاں

- شائع

- مقصد

- ڈال

- سہ ماہی

- سوالات

- RAM

- اصلی

- واقعی

- موصول

- وصول کنندگان

- وصولی

- ریڈ

- خطوں

- جاری

- یقین ہے

- رہے

- باقی

- ہٹا دیا گیا

- کو ہٹانے کے

- جواب

- رپورٹیں

- تحقیق

- محققین

- وسائل

- باقی

- نتیجہ

- واپسی

- آمدنی

- کردار

- رولڈ

- افتتاحی

- RSA

- افواہیں

- رن

- چل رہا ہے

- s

- محفوظ

- اسی

- سینڈ باکسز

- سکیم

- سکرپٹ

- دوسری

- سیکنڈ

- سیکورٹی

- دیکھنا

- بظاہر

- دیکھا

- بھیجنے

- بھیجنے والا

- بھیجتا ہے

- بھیجا

- کام کرتا ہے

- سروس

- سروسز

- مقرر

- مشترکہ

- دکھایا گیا

- اہم

- نمایاں طور پر

- اسی طرح

- بعد

- ایک

- سائز

- تھوڑا سا مختلف

- سست

- So

- سماجی

- معاشرتی انجینرنگ

- سافٹ ویئر کی

- فروخت

- کچھ

- کسی

- کچھ

- ماخذ

- جنوبی

- جنوبی افریقہ

- سپین

- سپیم سے

- خاص طور پر

- پھیلانے

- پھیلانا

- اسپریڈز

- شروع

- شروع

- حالت

- امریکہ

- چراغ

- مرحلہ

- چوری

- ذخیرہ

- پردہ

- سلک

- مضبوط

- ساخت

- جدوجہد

- موضوع

- بعد میں

- کامیابی کے ساتھ

- اس طرح

- مشورہ

- پتہ چلتا ہے

- موسم گرما

- سوئچڈ

- کے نظام

- سسٹمز

- ٹیبل

- لینے

- ہدف

- ھدف بنائے گئے

- اہداف

- ٹیکس

- تکنیک

- ٹیکنالوجی

- ٹیلی کام

- بتا

- ٹیسٹنگ

- تھائی لینڈ

- شکریہ

- کہ

- ۔

- مستقبل

- کے بارے میں معلومات

- ریاست

- دنیا

- ان

- ان

- خود

- تو

- وہاں.

- یہ

- وہ

- تھرڈ

- تیسری پارٹی

- اس

- ان

- اگرچہ؟

- خطرہ

- خطرات

- تین

- کے ذریعے

- اس طرح

- وقت

- ٹائم لائن

- اوقات

- کرنے کے لئے

- مل کر

- کے آلے

- اوزار

- سب سے اوپر

- موضوع

- ٹریک

- ٹریکنگ

- ٹریڈنگ

- ٹریفک

- رجحان

- رجحانات

- ٹروجن

- سچ

- بھروسہ رکھو

- دو

- سمجھ

- زیر راست

- منفرد

- متحدہ

- ریاست ہائے متحدہ امریکہ

- آئندہ

- اپ ڈیٹ کریں

- اپ ڈیٹ

- اپ ڈیٹ

- اپ گریڈ

- us

- امریکا

- استعمال کی شرائط

- استعمال کیا جاتا ہے

- رکن کا

- صارفین

- استعمال

- کا استعمال کرتے ہوئے

- عام طور پر

- چھٹی

- قیمت

- VBA

- Ve

- توثیق

- اس بات کی تصدیق

- ورژن

- بہت

- کی طرف سے

- وکٹم

- متاثرین

- لنک

- دورہ

- انتباہ

- تھا

- طریقوں

- we

- ویب

- ویب براؤزر

- اچھا ہے

- چلا گیا

- تھے

- کیا

- جب

- چاہے

- جس

- ڈبلیو

- کیوں

- بڑے پیمانے پر

- گے

- ساتھ

- لفظ

- کام کرتا ہے

- دنیا

- دنیا بھر

- قابل

- گا

- سال

- ابھی

- زیفیرنیٹ

- زپ