Thời gian đọc: 3 phútGiới thiệu chung

Một trong những lần đầu tiên công chúng tận mắt chứng kiến và nhận ra sức mạnh của ransomware là khi WannaCry bùng phát vào năm 2017. Chính phủ, giáo dục, bệnh viện, năng lượng, truyền thông, sản xuất và nhiều lĩnh vực cơ sở hạ tầng thông tin quan trọng khác đã phải chịu những tổn thất chưa từng có. , vì đã có nhiều phiên bản, chẳng hạn nhưSimpleLocker, SamSam và WannaDecryptor chẳng hạn.

Phòng thí nghiệm Nghiên cứu Đe dọa của Comodo đã nhận được tin tức rằng ransomware 'Black Rose Lucy' có các biến thể mới đang tấn công AndroidOS.

Phần mềm độc hại Black Rose Lucy không có khả năng ransomware vào thời điểm được Check Point phát hiện vào tháng 2018 năm XNUMX. Giờ đây, nó đã trở lại với các khả năng ransomware mới cho phép nó kiểm soát các thiết bị bị nhiễm để sửa đổi và cài đặt các ứng dụng phần mềm độc hại mới.

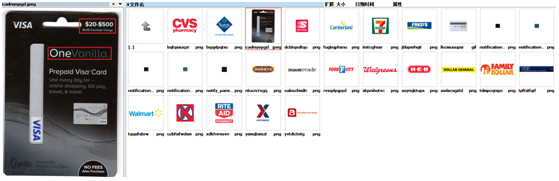

Khi tải xuống, Lucy mã hóa thiết bị bị nhiễm và một thông báo đòi tiền chuộc xuất hiện trong trình duyệt, khẳng định đây là tin nhắn từ Cục Điều tra Liên bang Mỹ (FBI) do nội dung khiêu dâm được tìm thấy trên thiết bị. bằng cách nhập thông tin thẻ tín dụng, thay vì phương pháp Bitcoin phổ biến hơn.

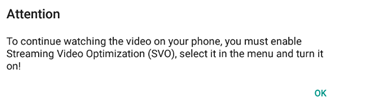

Hình 1. Hình ảnh tài nguyên đã sử dụng ransomware của Lucy.

nghiên cứu

Trung tâm nghiên cứu mối đe dọa Comodo đã thu thập các mẫu và tiến hành phân tích khi chúng tôi nhận ra rằng Black Rose Lucy đã trở lại.

truyền tải

Được ngụy trang như một ứng dụng trình phát video bình thường, thông qua các liên kết chia sẻ phương tiện, nó sẽ tự động cài đặt khi người dùng nhấp vào. Bảo mật Android hiển thị thông báo yêu cầu người dùng bật Tối ưu hóa video truyền trực tuyến (SVO). Bằng cách nhấp vào 'OK', phần mềm độc hại sẽ nhận được quyền truy cập thiết bị. Khi điều đó xảy ra, Lucy sẽ mã hóa dữ liệu trên thiết bị của nạn nhân.

Hình 2. Tin nhắn gian lận popup Lucy popup

Phụ tải

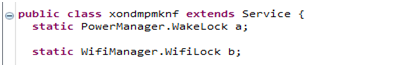

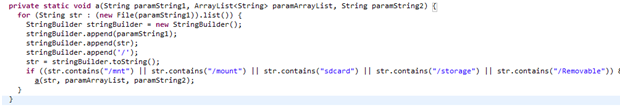

Bên trong mô-đun MainActivity, ứng dụng sẽ kích hoạt dịch vụ độc hại, dịch vụ này sau đó đăng ký một BroadcastReceiver được gọi bằng lệnh action.SCREEN_ON và sau đó gọi chính nó.

Điều này được sử dụng để có được dịch vụ 'WakeLock' và 'WifiLock':

WakeLock: giữ cho màn hình của thiết bị luôn sáng;

WifiLock: giữ cho wifi luôn bật.

Hình 3.

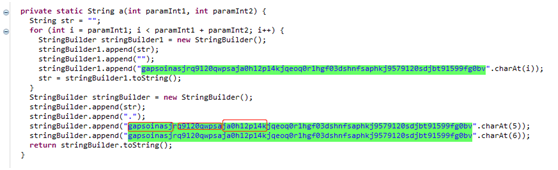

C&C

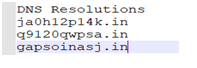

Không giống như các phiên bản trước của phần mềm độc hại, TheC & Cservers là một miền, không phải địa chỉ IP, ngay cả khi máy chủ bị chặn, nó vẫn có thể dễ dàng phân giải một địa chỉ IP mới.

Hình 4. Máy chủ C&C

Hình 5. Lucy sử dụng máy chủ C&C

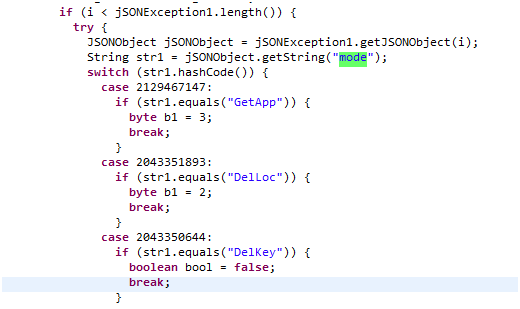

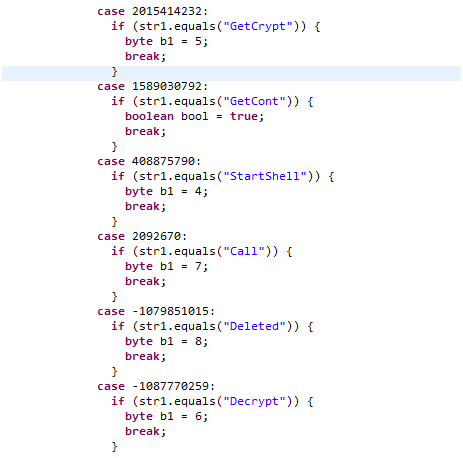

Hình 6: Lệnh & Điều khiển Lucy

Mã hóa / Giải mã

Hình 7: Thư mục thiết bị Git

Hình 8: Chức năng mã hóa / giải mã Lucy

Đòi tiền chuộc

Sau khi Lucy mã hóa thiết bị bị nhiễm độc, một thông báo đòi tiền chuộc sẽ xuất hiện trong trình duyệt, khẳng định tin nhắn đó là từ Cục Điều tra Liên bang Hoa Kỳ (FBI), do nội dung khiêu dâm được tìm thấy trên thiết bị. thông tin thẻ tín dụng, thay vì phương thức Bitcoin phổ biến hơn.

Tổng kết

Virus độc hại đã và đang phát triển. Chúng đa dạng và hiệu quả hơn bao giờ hết. Sớm muộn, di động sẽ trở thành một nền tảng tấn công ransomware khổng lồ.

Mẹo để Phòng ngừa

1. chỉ tải xuống và cài đặt các ứng dụng đáng tin cậy

2. không nhấp vào bất kỳ ứng dụng nào có nguồn gốc không xác định,

3. Thực hiện sao lưu thường xuyên, không cục bộ các tệp quan trọng,

4.Cài đặt phần mềm chống vi-rút

Tài nguyên liên quan

Loại bỏ phần mềm độc hại trên trang web

Trình quét phần mềm độc hại trang web

Các bài viết Black Rose Lucy Back-Ransomware AndroidOS xuất hiện đầu tiên trên Tin tức Comodo và Thông tin An ninh Internet.

- "

- &

- 7

- a

- có được

- Hoạt động

- địa chỉ

- phân tích

- Android

- Các Ứng Dụng

- các ứng dụng

- sao lưu

- Bắt đầu

- Bitcoin

- Đen

- Chặn

- Mạng lưới

- trình duyệt

- khả năng

- Chung

- Truyền thông

- nội dung

- điều khiển

- tín dụng

- thẻ tín dụng

- dữ liệu

- thiết bị

- Thiết bị (Devices)

- ĐÃ LÀM

- phát hiện

- Giao diện

- miền

- tải về

- dễ dàng

- Đào tạo

- hiệu quả

- cho phép

- mã hóa

- năng lượng

- phát triển

- ví dụ

- fbi

- Liên bang

- Cục điều tra liên bang

- Hình

- cuối

- Tên

- tìm thấy

- từ

- chức năng

- đi

- Chính phủ

- bệnh viện

- HTTPS

- hình ảnh

- quan trọng

- thông tin

- Cơ sở hạ tầng

- cài đặt, dựng lên

- Internet

- Internet Security

- điều tra

- IP

- Địa chỉ IP

- IT

- chính nó

- Key

- Phòng thí nghiệm

- liên kết

- tìm kiếm

- may mắn

- làm cho

- phần mềm độc hại

- sản xuất

- lớn

- Phương tiện truyền thông

- chi tiết

- tin tức

- bình thường

- tối ưu hóa

- Nền tảng khác

- Trả

- nền tảng

- máy nghe nhạc

- Điểm

- quyền lực

- trước

- công khai

- Đòi tiền chuộc

- ransomware

- Tấn công Ransomware

- nhận ra

- nhận

- đăng ký

- đều đặn

- nghiên cứu

- tài nguyên

- Màn

- Ngành

- an ninh

- dịch vụ

- Chia sẻ

- kể từ khi

- trực tuyến

- Sản phẩm

- thời gian

- thời gian

- chưa từng có

- us

- sử dụng

- Video

- virus

- wifi