Có, ransomware là vẫn là một điều.

Không, không phải tất cả các cuộc tấn công ransomware đều diễn ra theo cách bạn có thể mong đợi.

Hầu hết các cuộc tấn công ransomware hiện nay đều liên quan đến hai nhóm tội phạm: một băng nhóm cốt lõi tạo ra phần mềm độc hại và xử lý các khoản thanh toán tống tiền, và “thành viên” của một nhóm “chi nhánh” lỏng lẻo, những người chủ động đột nhập vào mạng để thực hiện các cuộc tấn công.

Khi họ vào, các chi nhánh sau đó sẽ đi lang thang trong mạng của nạn nhân, nhận được sự lừa dối của đất đai trong một thời gian, trước khi đột ngột và thường xuyên xáo trộn nhiều máy tính nhất có thể, nhanh nhất có thể, thường là vào thời điểm tồi tệ nhất có thể. trong ngày.

Các chi nhánh thường bỏ túi 70% số tiền tống tiền cho bất kỳ cuộc tấn công nào mà chúng thực hiện, trong khi tội phạm cốt lõi lấy iTunes-ike 30% trong mỗi cuộc tấn công được thực hiện bởi mọi chi nhánh mà không cần phải tự mình đột nhập vào máy tính của bất kỳ ai.

Đó là cách hầu hết các cuộc tấn công phần mềm độc hại xảy ra, dù sao.

Nhưng những độc giả thường xuyên của Naked Security sẽ biết rằng một số nạn nhân, đặc biệt là người dùng gia đình và doanh nghiệp nhỏ, cuối cùng bị bị tống tiền qua NAS của họ, hoặc là lưu trữ đính kèm được nối mạng thiết bị.

Lưu trữ mạng plug-and-play

Các hộp NAS, như chúng được biết đến một cách thông thường, là các máy chủ thu nhỏ, được cấu hình sẵn, thường chạy Linux, thường được cắm trực tiếp vào bộ định tuyến của bạn, sau đó hoạt động như các máy chủ tệp đơn giản, nhanh chóng cho mọi người trên mạng.

Không cần mua giấy phép Windows, thiết lập Active Directory, tìm hiểu cách quản lý Linux, cài đặt Samba hoặc nắm rõ CIFS và arcana hệ thống tệp mạng khác.

Hộp NAS là thiết bị lưu trữ gắn liền với mạng “plug-and-play” và phổ biến vì bạn có thể dễ dàng đưa chúng chạy trên mạng LAN của mình.

Tuy nhiên, như bạn có thể tưởng tượng, trong thời đại tập trung vào đám mây ngày nay, nhiều người dùng NAS kết thúc việc mở máy chủ của họ với internet - thường là do tình cờ, mặc dù đôi khi là cố ý - với những kết quả tiềm ẩn nguy hiểm.

Đáng chú ý, nếu một thiết bị NAS có thể truy cập được từ internet công cộng và phần mềm nhúng hoặc phần sụn, trên thiết bị NAS có chứa lỗ hổng có thể khai thác, bạn có thể gặp rắc rối thực sự.

Kẻ gian không thể chạy trốn với dữ liệu chiến lợi phẩm của bạn, mà không cần chạm vào bất kỳ máy tính xách tay hoặc điện thoại di động nào trên mạng của bạn, nhưng cũng có thể sửa đổi tất cả dữ liệu trên hộp NAS của bạn…

…bao gồm trực tiếp viết lại tất cả các tệp gốc của bạn bằng các tệp tương đương được mã hóa, chỉ với những kẻ gian mới biết được chìa khóa mở khóa.

Nói một cách đơn giản, những kẻ tấn công ransomware có quyền truy cập trực tiếp vào hộp NAS trên mạng LAN của bạn có thể làm hỏng gần như toàn bộ cuộc sống kỹ thuật số của bạn và sau đó tống tiền bạn trực tiếp, chỉ bằng cách truy cập thiết bị NAS của bạn và không chạm vào bất kỳ thứ gì khác trên mạng.

Phần mềm ransomware DEADBOLT khét tiếng

Đó chính xác là cách mà Kẻ lừa đảo ransomware DEADBOLT vận hành.

Họ không bận tâm tấn công máy tính Windows, máy tính xách tay Mac, điện thoại di động hoặc máy tính bảng; chúng chỉ đi thẳng vào kho dữ liệu chính của bạn.

(Bạn có thể tắt, "ngủ" hoặc khóa hầu hết các thiết bị của mình vào ban đêm, nhưng hộp NAS của bạn có thể lặng lẽ chạy 24 giờ một ngày, mỗi ngày, giống như bộ định tuyến của bạn.)

Bằng cách nhắm vào các lỗ hổng trong các sản phẩm của nhà cung cấp NAS nổi tiếng QNAP, băng đảng DEADBOLT nhằm mục đích khóa tất cả những người khác trên mạng của bạn khỏi cuộc sống kỹ thuật số của họ và sau đó siết chặt bạn vài nghìn đô la để "khôi phục" dữ liệu của bạn.

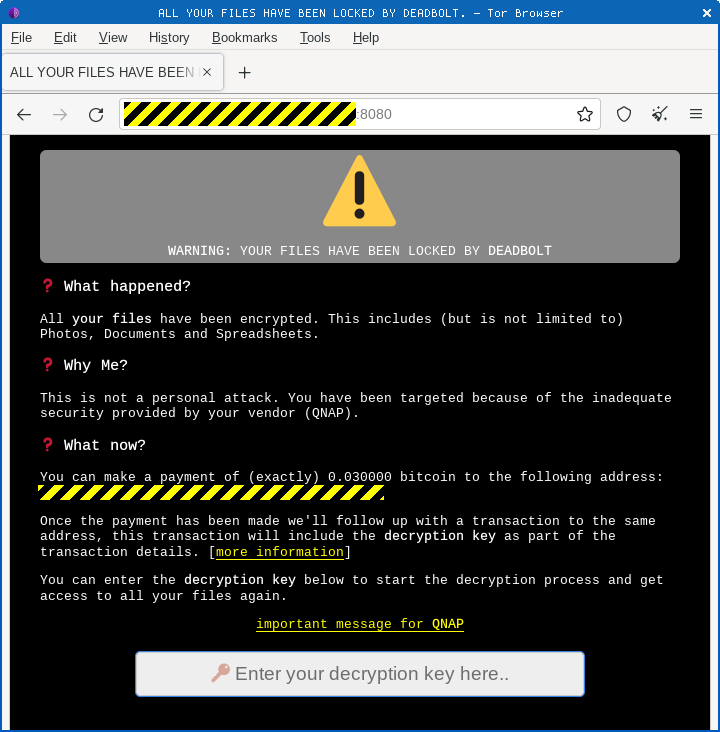

Sau một cuộc tấn công, khi bạn tiếp theo cố gắng tải xuống tệp từ hộp NAS hoặc để định cấu hình tệp qua giao diện web của nó, bạn có thể thấy một cái gì đó như sau:

Trong một cuộc tấn công DEADBOLT điển hình, không có thương lượng qua email hoặc IM - những kẻ lừa đảo thẳng thừng và trực tiếp, như bạn thấy ở trên.

Trên thực tế, bạn thường không bao giờ tương tác với họ bằng cách sử dụng từ ngữ.

Nếu bạn không có bất kỳ cách nào khác để khôi phục các tệp bị xáo trộn của mình, chẳng hạn như một bản sao lưu không được lưu trữ trực tuyến và bạn buộc phải trả tiền để lấy lại tệp của mình, kẻ gian mong bạn chỉ cần gửi tiền cho chúng. một giao dịch tiền điện tử.

Sự xuất hiện của bitcoin của bạn trong ví của họ đóng vai trò là "thông điệp" của bạn với họ.

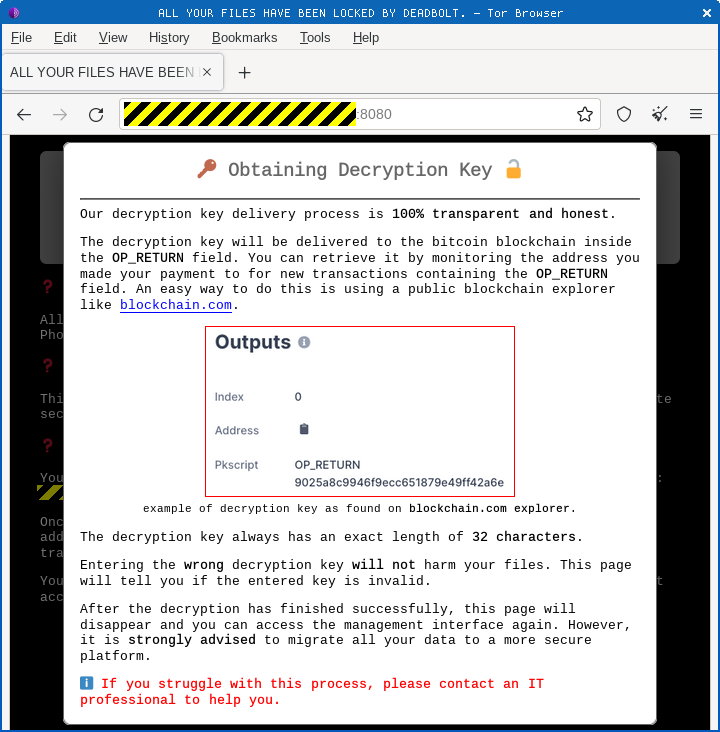

Đổi lại, họ “trả” cho bạn số tiền vô cùng quý giá, với “khoản hoàn trả” này là tổng số tiền họ giao tiếp với bạn.

"Khoản hoàn trả" này là khoản thanh toán trị giá 0 đô la, được gửi đơn giản như một cách bao gồm nhận xét về giao dịch bitcoin.

Nhận xét đó được mã hóa thành 32 ký tự thập lục phân, đại diện cho 16 byte thô hoặc 128 bit - độ dài của khóa giải mã AES mà bạn sẽ sử dụng để khôi phục dữ liệu của mình:

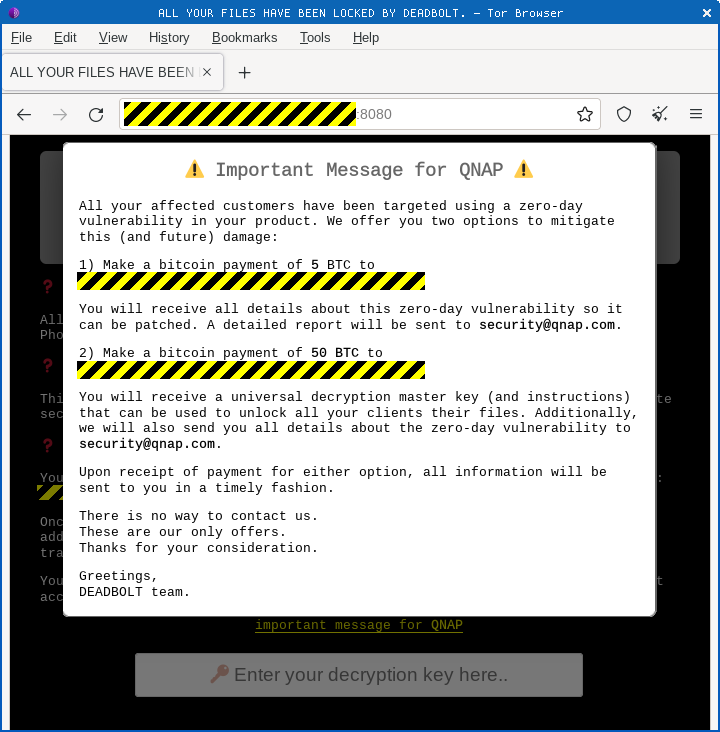

Sản phẩm Biến thể DEADBOLT hình trên thậm chí còn bao gồm một lời chế nhạo tích hợp đối với QNAP, đề nghị bán cho công ty một "một kích thước phù hợp với tất cả khóa giải mã" sẽ hoạt động trên bất kỳ thiết bị bị ảnh hưởng nào:

Có lẽ, những kẻ lừa đảo ở trên đã hy vọng rằng QNAP sẽ cảm thấy đủ tội lỗi khi để khách hàng của mình gặp phải lỗ hổng trong zero-day và nó sẽ tăng 50 BTC (hiện tại là khoảng 1,000,000 đô la [2022-09-07T16: 15Z]) để giúp mọi người thoát khỏi mối liên hệ , thay vì mỗi nạn nhân trả 0.3 BTC (khoảng $ 6000 hiện tại).

DEADBOLT tăng trở lại

QNAP vừa báo cáo rằng DEADBOLT là làm lại các vòng, với kẻ gian hiện đang khai thác lỗ hổng trong tính năng QNAP NAS được gọi là Trạm ảnh.

QNAP đã xuất bản một bản vá và đang thúc giục khách hàng của mình đảm bảo rằng họ đã cập nhật.

Phải làm gì?

Nếu bạn có sản phẩm QNAP NAS ở bất kỳ đâu trên mạng của mình và bạn đang sử dụng Trạm ảnh thành phần phần mềm, bạn có thể gặp rủi ro.

QNAP's tư vấn là:

- Nhận bản vá. Thông qua trình duyệt web của bạn, đăng nhập vào bảng điều khiển QNAP trên thiết bị và chọn Bảng điều khiển > WELFARE > cập nhật firmware > Cập nhật trực tiếp > Kiểm tra cập nhật. Đồng thời cập nhật các ứng dụng trên thiết bị NAS của bạn bằng Trung tâm Ứng dụng > Cài đặt cập nhật > Tất cả.

- Chặn chuyển tiếp cổng trong bộ định tuyến của bạn nếu bạn không cần. Điều này giúp ngăn lưu lượng truy cập từ internet “đi qua” bộ định tuyến của bạn để kết nối và đăng nhập vào các máy tính và máy chủ bên trong mạng LAN của bạn.

- Tắt Universal Plug and Play (uPnP) trên bộ định tuyến và trong các tùy chọn NAS của bạn nếu bạn có thể. Chức năng chính của uPnP là giúp các máy tính trong mạng của bạn dễ dàng định vị các dịch vụ hữu ích như hộp NAS, máy in, v.v. Thật không may, uPnP thường cũng khiến các ứng dụng bên trong mạng của bạn dễ dàng mở quyền truy cập nhầm cho người dùng bên ngoài mạng của bạn một cách nguy hiểm.

- Đọc lời khuyên cụ thể của QNAP về cách đảm bảo quyền truy cập từ xa vào hộp NAS của bạn nếu bạn thực sự cần kích hoạt nó. Tìm hiểu cách hạn chế quyền truy cập từ xa chỉ đối với những người dùng được chỉ định cẩn thận.

- blockchain

- thiên tài

- ví tiền điện tử

- trao đổi tiền điện tử

- an ninh mạng

- tội phạm mạng

- An ninh mạng

- Chốt

- bộ phận an ninh quê hương

- ví kỹ thuật số

- tường lửa

- Kaspersky

- phần mềm độc hại

- macfee

- An ninh trần trụi

- NexBLOC

- plato

- Plato ai

- Thông tin dữ liệu Plato

- Trò chơi Plato

- PlatoDữ liệu

- Platogaming

- QNAP

- ransomware

- VPN

- bảo mật website

- zephyrnet