Thời gian đọc: 6 phútNhóm An ninh mạng Comodo tiết lộ hoạt động bên trong của chủng loại mới nhất của mối đe dọa dai dẳng này

Nhóm An ninh mạng của Comodo liên tục nghiên cứu ransomware mới nhất để giúp bảo vệ người dùng tốt hơn và chia sẻ những phát hiện của chúng tôi với cộng đồng netsec và chống vi-rút rộng lớn hơn. Hôm nay, chúng tôi muốn cho bạn biết về phiên bản mới hơn của ransomware gọi là Phiên bản Phật pháp 2.0.

Phần mềm độc hại xuất hiện lần đầu tiên vào năm 2016 với tên CrySIS. Nó nhắm mục tiêu vào các hệ thống Windows và mã hóa các tệp của nạn nhân bằng các thuật toán AES-256 và RSA-1024 mạnh mẽ, trước khi đòi tiền chuộc bằng Bitcoin. Giống như hầu hết các loại ransomware, các tệp hoàn toàn không thể khôi phục được nếu không có khóa giải mã và nạn nhân phải trả tiền chuộc để có được khóa.

Pháp trojan được phân phối bằng cách ép buộc các mật khẩu yếu trên các kết nối RDP hoặc bằng cách yêu cầu nạn nhân mở tệp đính kèm email độc hại. Phương pháp đầu tiên liên quan đến việc kẻ tấn công quét cổng 3389 để tìm các kết nối sử dụng giao thức RDP. Khi mục tiêu được tìm thấy, kẻ tấn công cố gắng đăng nhập vào kết nối bằng cách tự động thử các mật khẩu khác nhau từ một thư viện khổng lồ các mật khẩu đã biết, cho đến khi một trong số chúng hoạt động. Từ đó, kẻ tấn công có toàn quyền kiểm soát máy mục tiêu và chạy Pháp ransomware trên các tệp của người dùng theo cách thủ công.

Phương pháp thứ hai là một cuộc tấn công email cổ điển. Nạn nhân nhận được một email trông như thể nó đến từ nhà cung cấp phần mềm chống vi-rút ngoài đời thực của họ. Nó chứa cảnh báo về phần mềm độc hại trên máy của họ và hướng dẫn họ cài đặt tệp chống vi-rút đính kèm để loại bỏ mối đe dọa. Tất nhiên, tệp đính kèm không phải là một chương trình chống vi-rút, mà là Dharma 2.0, sau đó sẽ tiến hành mã hóa các tệp của người dùng và yêu cầu một khoản tiền chuộc để mở khóa chúng.

Vào tháng 2020 năm XNUMX, Comodo Cyber Security nhóm đã phát hiện ra sự tiến hóa mới nhất của điều này phần mềm độc hại, Pháp 2.0. Phiên bản này chứa chức năng mã hóa cốt lõi-sau đó-đòi tiền chuộc của các phiên bản trước, nhưng cũng chứa một cửa sau bổ sung cấp khả năng quản trị từ xa. Chúng ta hãy xem xét kỹ các chi tiết của Dharma 2.0, với sự trợ giúp của nhóm An ninh mạng Comodo.

Quy trình Thực thi Phân cấp của Pháp 2.0

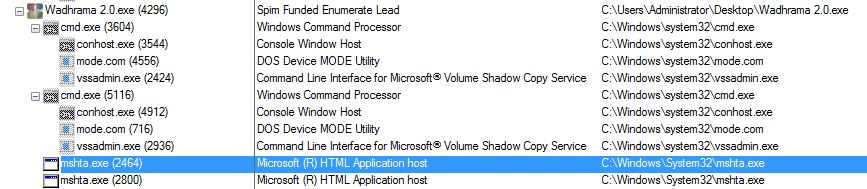

Cây thực thi của phần mềm độc hại được hiển thị trong ảnh chụp màn hình bên dưới, với 'Wadhrama 2.0.exe' ở đầu danh sách:

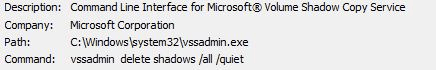

Phần mềm độc hại sử dụng tiện ích chế độ thiết bị DOS để thu thập một số thông tin về bàn phím của nạn nhân và xóa mọi bản sao ẩn của tệp của họ. Lệnh 'vssadmin xóa bóng / tất cả / yên tĩnh' thường được sử dụng trong ransomware để xóa các điểm khôi phục Windows hiện có, cướp đi bản sao lưu tệp của người dùng:

Với các bản sao ẩn đã biến mất, người dùng không thể khôi phục tệp của họ trừ khi họ có bản sao lưu bên ngoài, bên thứ ba tại chỗ. Nhiều doanh nghiệp có các bản sao lưu như vậy tại chỗ, nhưng một con số đáng báo động là không.

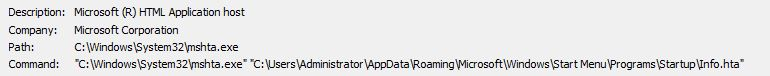

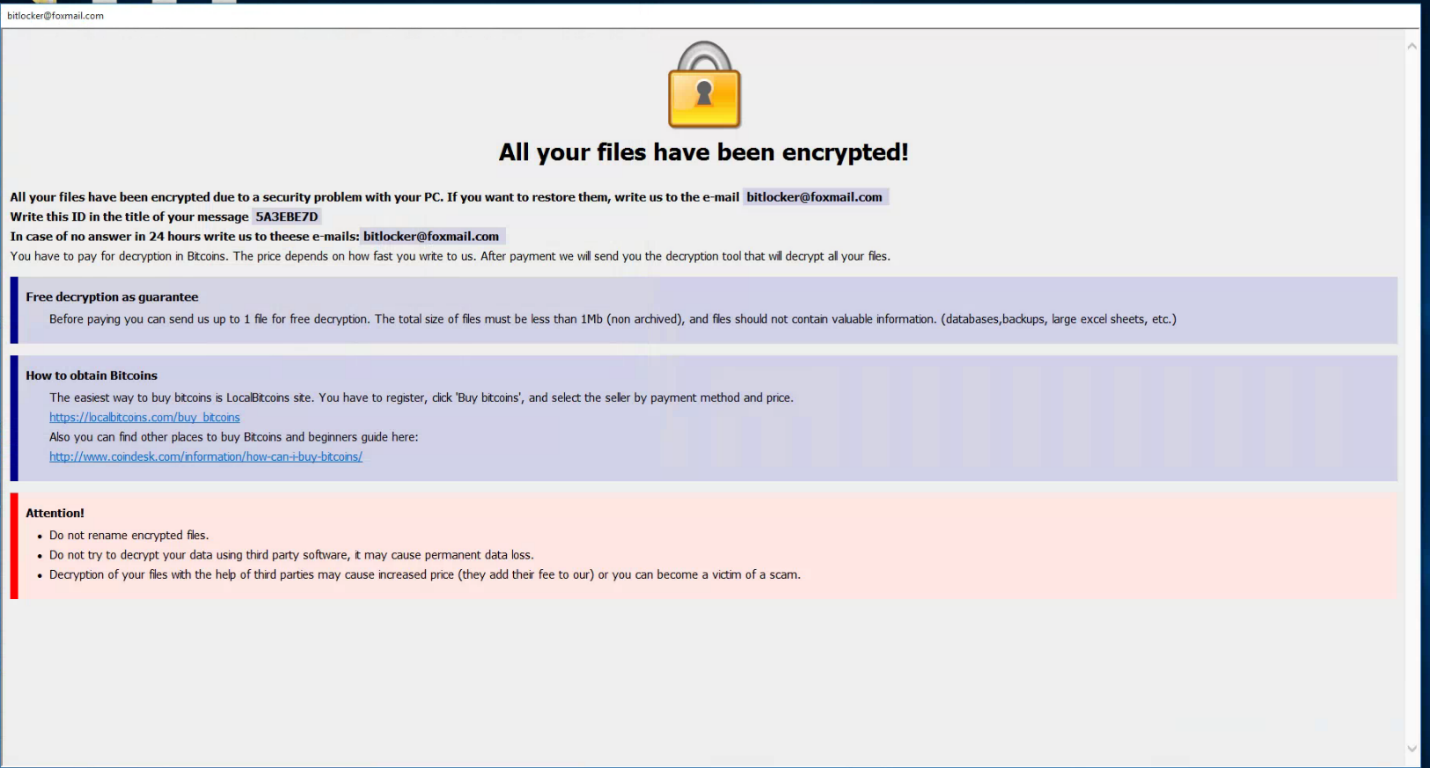

Sau khi mã hóa tất cả các tệp trên máy tính, kẻ tấn công bây giờ cần một cách để truyền đạt các hướng dẫn của chúng cho nạn nhân. Nó thực hiện điều này bằng cách sử dụng 'mshta.exe' để mở 'Info.hta' dưới dạng tự động chạy bằng lệnh

'C: UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta'.

'Info.hta' là tệp chứa ghi chú tiền chuộc:

“Tất cả các tệp của bạn đã được mã hóa!”

Phân tích động của Pháp 2.0

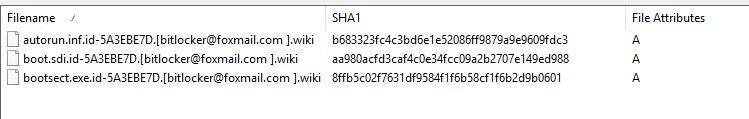

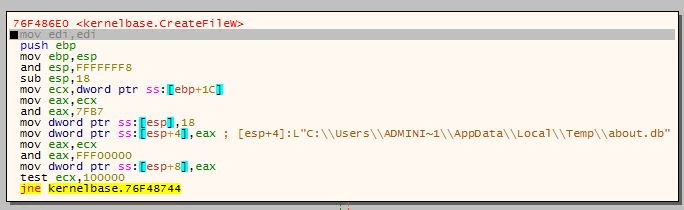

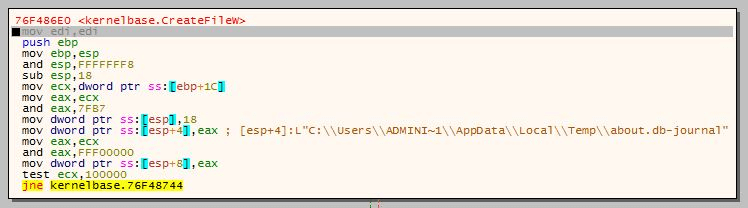

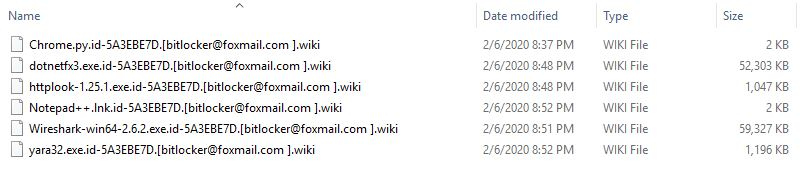

Wadhrama 2.0.exe tạo hai tệp sql, 'about.db' và 'about.db-journal' trong <% usersadministratorappdatalocaltemp%>. Nó tạo một bản sao của chính nó trong <% system32%>, <% startup%> và thêm phần mở rộng '[bitlocker@foxmail.com] .wiki' vào cuối tất cả các tệp được mã hóa:

c: usersadministratorappdatalocaltempabout.db

c: usersadministratorappdatalocaltempabout.db-journal

c: windowssystem32Wadhrama 2.0.exe

c: usersadministratorappdataroamingmicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c: programdatamicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: bootbootstat.dat.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c: bootsect.bak.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: config.sys.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: autoexec.bat.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

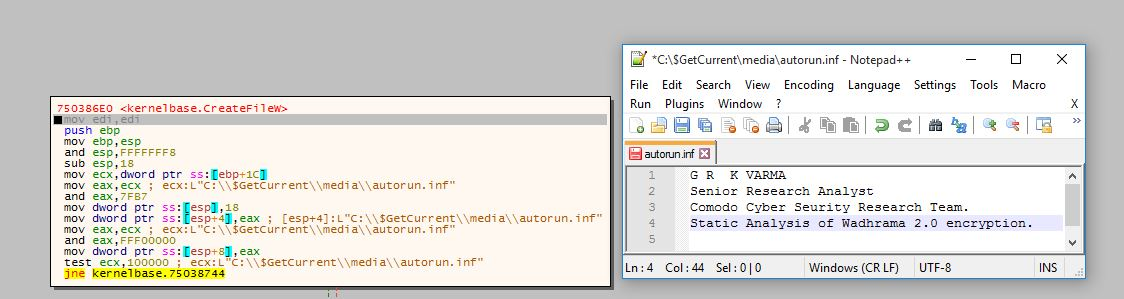

Phân tích tĩnh về Pháp 2.0

Nhóm an ninh mạng đã kiểm tra độ phức tạp mã hóa của Dharma 2.0 bằng cách tạo ba tệp văn bản 5 dòng giống hệt nhau với nội dung sau:

Chúng tôi đặt tên ba tệp là 'autorun.inf', 'boot.sdi' và 'bootsect.exe' và di chuyển mỗi tệp đến một vị trí khác nhau. Vì các tệp có cùng kiểu, cùng kích thước và có nội dung giống nhau nên chúng đều có chung chữ ký SHA1 - 9ea0e7343beea0d319bc03e27feb6029dde0bd96.

Đây là ảnh chụp màn hình của các tệp trước khi mã hóa bằng Dharma:

Sau khi mã hóa, mỗi tệp có kích thước tệp và chữ ký khác nhau:

Tải trọng của Dharma 2.0

- Dharma 2.0 tạo ra hai tệp cơ sở dữ liệu có tên 'about.db' và 'about.db-journal' trong '<% AppData%> \ local \ temp'. Các tệp là tệp SQLite và chứa những điều sau đây

bảng - 'thiết lập' và 'sơ đồ bàn phím'. Cơ sở dữ liệu cho phép các lệnh quản trị từ xa như / eject / eject , / runas / runas , / syserr / syserr , / url / url ,

/ runningcreensaver / runningcreensaverd, / shutdisplay / shutdisplayd, / edithost / edithostsd,

/ khởi động lại / restard, / shutdown / shutdownd / logoff / logoffd, / lock / lockd, / thoát / thoát, / config / configd

/ about / aboutd.

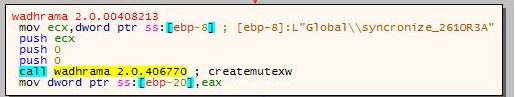

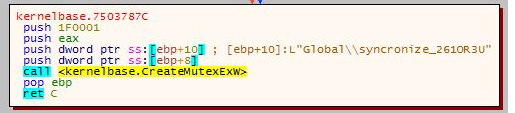

• Dharma 2.0 tạo ra hai đối tượng mutex được gọi là 'Global \ syncronize_261OR3A' và 'Global \ syncronize_261OR3U'. Các đối tượng Mutex giới hạn số lượng tiến trình có thể truy cập vào một phần dữ liệu cụ thể. Điều này có hiệu quả khóa dữ liệu từ các quy trình khác để quá trình mã hóa có thể tiếp tục mà không bị gián đoạn.

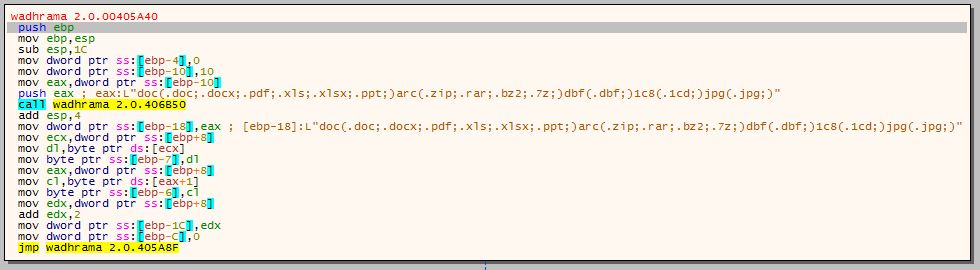

• Dharma 2.0 tìm kiếm các phần mở rộng tệp sau để mã hóa:

◦ Định dạng tệp tài liệu cá nhân: 'doc (.doc; .docx, .pdf; .xls; .xlss; .ppt;)'

◦ Định dạng tệp lưu trữ: 'arc (.zip; .rar; .bz2; .7z;)'

◦ Định dạng tệp cơ sở dữ liệu: 'dbf (.dbf;)'

◦ Định dạng tệp mã hóa SafeDis: '1c8 (.1cd;)'

◦ Định dạng tệp hình ảnh: 'jpg (.jpg;)'

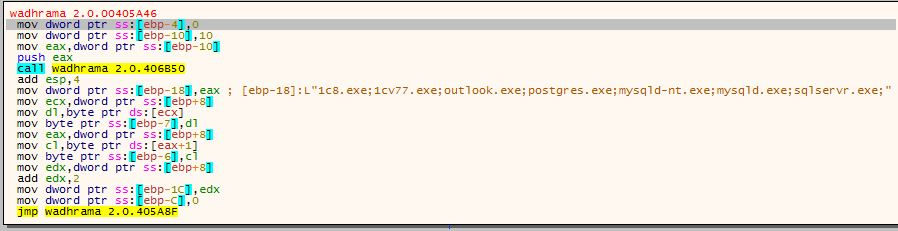

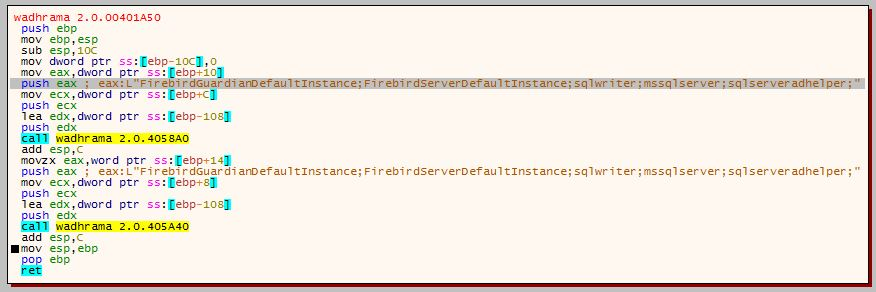

• Nó cũng tìm kiếm cơ sở dữ liệu, thư và phần mềm máy chủ nổi tiếng:

◦'1c8.exe; 1cv77.exe; outlook.exe; postgres.exe; mysqld-nt.exe; mysqld.exe; sqlservr.exe; '

◦'FirebirdGuardianDefaultInstance; FirebirdServerDefaultInstance; sqlwriter; mssqlserver; Sqlserveradhelper; '

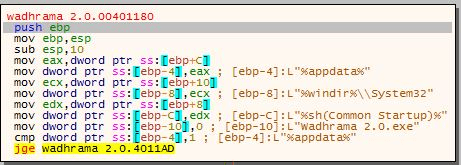

• Dhama 2.0 tự sao chép vào ba vị trí khác nhau

◦ '% appdata%'

◦ '% windir% \ system32'

◦ '% sh (Khởi động)%'

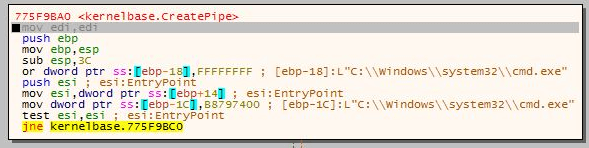

• Nó tạo một đường ống, '% comspec%', bằng lệnh 'C: \ windows \ system32 \ cmd.exe':

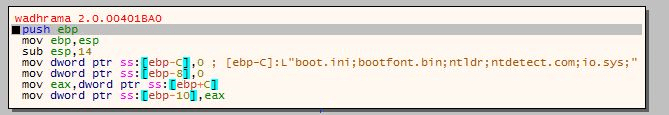

• Nó thu thập thông tin chi tiết về các tệp khởi động như 'boot.ini', 'bootfont.bin' và những tệp khác:

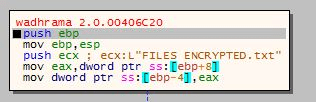

• Văn bản ghi chú đòi tiền chuộc được lưu trong một tệp có tên 'FILES ENCRYPTED.txt':

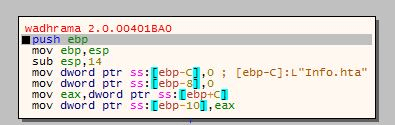

• 'Info.hta' để hiển thị thông báo đòi tiền chuộc cho nạn nhân:

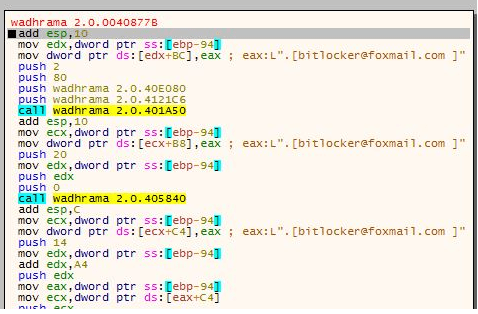

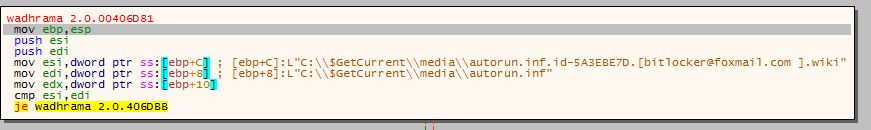

• Phần mở rộng mã hóa được lấy từ bộ đệm '. [Bitlocker@foxmail.com]'

• Sau đó, Dharma tạo một phiên bản được mã hóa của tệp gốc với phần mở rộng mới:

• Sau đó, nó sẽ xóa tệp gốc và lặp lại vòng lặp cho đến khi mọi ổ đĩa và tệp đã được mã hóa. Tệp cuối cùng, được mã hóa, trông như sau:

• Đây là thông báo đòi tiền chuộc được hiển thị cho nạn nhân khi họ khởi động máy tính lần sau:

Tài nguyên liên quan

Các bài viết Dharma 2.0 ransomware tiếp tục tàn phá với biến thể mới xuất hiện đầu tiên trên Tin tức Comodo và Thông tin An ninh Internet.

- "

- 2016

- 2020

- 70

- a

- Giới thiệu

- truy cập

- thêm vào

- quản trị viên

- trước

- thuật toán

- Tất cả

- số lượng

- phân tích

- antivirus

- lưu trữ

- tự động

- cửa sau

- sao lưu

- sao lưu

- Bát

- bởi vì

- trước

- phía dưới

- Chặn

- các doanh nghiệp

- khả năng

- cổ điển

- giao tiếp

- Cộng đồng

- hoàn thành

- hoàn toàn

- máy tính

- liên quan

- Kết nối

- liên tục

- chứa

- nội dung

- liên tiếp

- điều khiển

- Trung tâm

- tạo ra

- Tạo

- không gian mạng

- an ninh mạng

- An ninh mạng

- dữ liệu

- Cơ sở dữ liệu

- cơ sở dữ liệu

- giao

- Nhu cầu

- chi tiết

- thiết bị

- pháp

- khác nhau

- phát hiện

- Giao diện

- màn hình

- lái xe

- mỗi

- hiệu quả

- mã hóa

- sự tiến hóa

- thực hiện

- hiện tại

- mở rộng

- 2020 Tháng Hai

- Tên

- tiếp theo

- sau

- định dạng

- tìm thấy

- từ

- chức năng

- nhận được

- tài trợ

- cái đầu

- giúp đỡ

- hệ thống cấp bậc

- HTTPS

- lớn

- hình ảnh

- thông tin

- cài đặt, dựng lên

- Internet

- Internet Security

- IT

- chính nó

- Key

- nổi tiếng

- mới nhất

- Thư viện

- LIMIT

- Dòng

- Danh sách

- địa điểm thư viện nào

- Khóa

- Xem

- máy

- phần mềm độc hại

- thủ công

- nhu cầu

- tin tức

- tiếp theo

- con số

- mở

- Nền tảng khác

- Outlook

- bên

- Mật khẩu

- Trả

- riêng

- mảnh

- đường ống

- điểm

- trước

- tiền thu được

- Quy trình

- chương trình

- bảo vệ

- bảo vệ

- giao thức

- nhà cung cấp dịch vụ

- Đòi tiền chuộc

- ransomware

- xa

- Tiết lộ

- Sự An Toàn

- tương tự

- quét

- an ninh

- Bóng tối

- Chia sẻ

- thể hiện

- Kích thước máy

- So

- Phần mềm

- một số

- riêng

- khởi động

- Chủng

- mạnh mẽ

- Sau đó

- hệ thống

- Mục tiêu

- nhắm mục tiêu

- nhóm

- Sản phẩm

- số ba

- thời gian

- bây giờ

- Trojan

- Dưới

- mở khóa

- sử dụng

- Người sử dụng

- tiện ích

- phiên bản

- Website

- rộng hơn

- cửa sổ

- không có

- công trinh

- XML

- trên màn hình