Kraken, giống như bất kỳ dịch vụ phổ biến nào, có khách hàng là mục tiêu của những kẻ lừa đảo. thử để gửi email lừa đảo từ địa chỉ email @kraken.com. Bạn sẽ không bao giờ nhìn thấy dạng email giả mạo này vì nó sẽ bị các nhà cung cấp dịch vụ thư như Gmail từ chối vì máy chủ của họ sẽ nhận thấy rằng thư của kẻ lừa đảo không đến từ Kraken. Phía sau, máy chủ thư chấp nhận có nhiệm vụ tra cứu các bản ghi DNS phổ biến để xác minh rằng email đến từ đúng nơi (ví dụ: các bản ghi SPF, DKIM, DMARC).

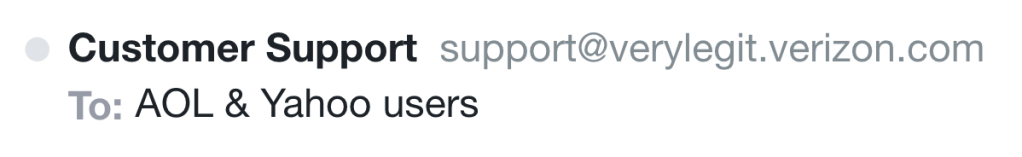

Phòng thí nghiệm bảo mật Kraken tin tưởng vào "tin cậy nhưng phải xác minh" và thường xuyên kiểm tra tính hiệu quả của các biện pháp kiểm soát bảo mật email của Kraken. Trong một trong những thử nghiệm này, chúng tôi đã phát hiện ra rằng nhiều nhà cung cấp dịch vụ thư không thực hiện các bước kiểm tra đơn giản và do đó khiến người dùng của họ (và có thể cả khách hàng của chúng tôi) có nguy cơ bị lừa đảo: Cụ thể, người dùng yahoo.com và aol.com có nguy cơ nhận được email tới hộp thư đến của họ từ các tên miền phụ không tồn tại của những địa điểm phổ biến, như admin@verylegitemails.verizon.com.

Phòng thí nghiệm bảo mật Kraken đã báo cáo vấn đề này với Verizon Media (công ty sở hữu aol.com và yahoo.com) vào ngày 8 tháng 2020 năm XNUMX. Rất tiếc, vấn đề này được phân loại là mức độ nghiêm trọng thấp và quá trình gửi của chúng tôi đã bị đóng do tác động thấp. Tuy nhiên, kể từ đó, có vẻ như các cải tiến đối với cả hai hệ thống email đã được triển khai, khắc phục một số vấn đề được mô tả bên dưới.

Bạn có thể tự bảo vệ mình bằng cách luôn đang cảnh giác với những trò lừa đảo. Bạn cũng nên cân nhắc việc chuyển dịch vụ email của mình sang gmail.com hoặc protonmail.com nếu bạn hiện đang sử dụng aol.com hoặc yahoo.com. Nếu bạn điều hành tên miền của riêng mình, hãy đảm bảo rằng các bản ghi DMARC, SPF và DKIM của bạn được cập nhật để hạn chế khả năng những kẻ lừa đảo sử dụng tên miền của bạn.

At Phòng thí nghiệm bảo mật Kraken, sứ mệnh của chúng tôi là giáo dục và trao quyền những người nắm giữ tiền điện tử có kiến thức cần thiết để bảo vệ tài sản của mình và sử dụng tiền một cách an toàn khi họ thấy phù hợp. Trong bài viết này, bạn sẽ tìm hiểu thêm chi tiết kỹ thuật về kỹ thuật giả mạo email này, cách chúng tôi bảo vệ miền của mình và những bước bạn có thể thực hiện để đảm bảo tính bảo mật của mình.

Chi tiết kỹ thuật

Lừa đảo đã từng là một hình thức tấn công tràn lan chỉ mười năm trước. Máy chủ email không có cách nào hiệu quả để xác minh người gửi. Thư có người gửi giả mạo có tỷ lệ thành công cao hơn vì nhiều người dùng không nhận ra trường này có thể bị giả mạo. Thư từ một miền có thể nhận dạng được (như mail@kraken.com) có thể tạo ảo giác về quyền hạn và tính bảo mật, đặc biệt khi so sánh với một địa chỉ xa lạ như mail@example-strange-domain.xyz. Rất may, ngày nay hầu hết các nhà cung cấp thư đều có các biện pháp kiểm soát đáng kể chống lại việc giả mạo. Các tiêu chuẩn như DMARC đã chính thức hóa các kỹ thuật để làm cho việc giả mạo trở nên khó khăn hơn nhiều.

Bảo mật thư

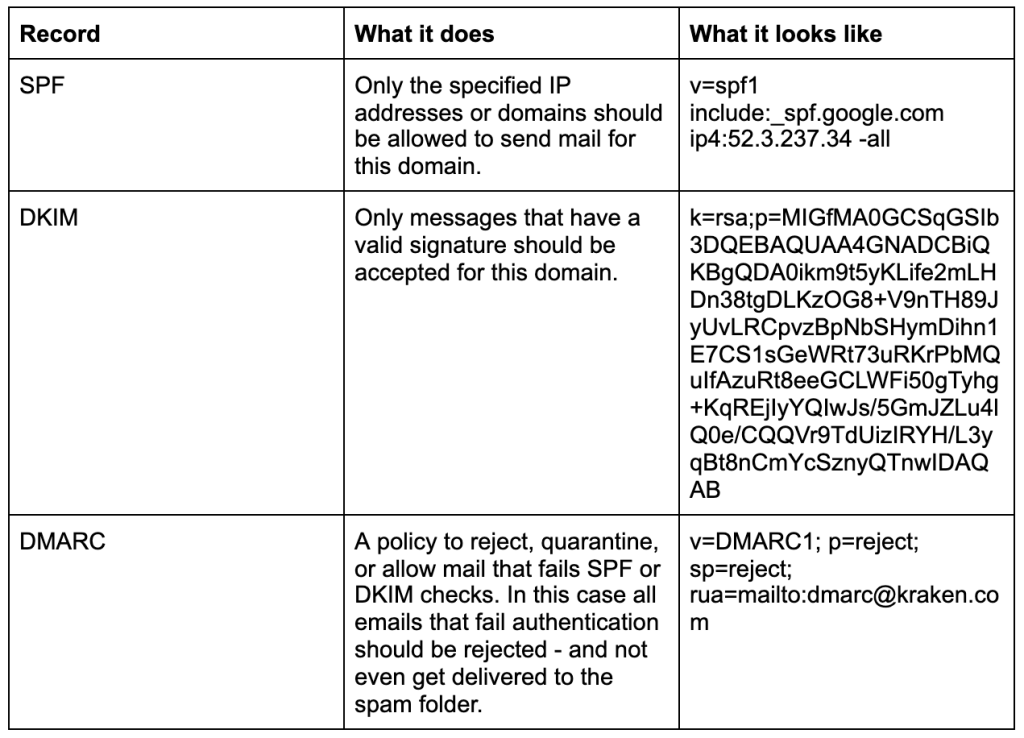

Bảo mật email phức tạp hơn những gì chúng tôi sẽ đề cập ở đây, nhưng các biện pháp tốt nhất hiện nay để ngăn chặn hành vi giả mạo tập trung vào các bản ghi SPF, DMARC và DKIM. Khi máy chủ thư nhận được thư, nó sẽ thực hiện một số tra cứu DNS đối với miền của thư để kiểm tra các bản ghi này.

Mỗi máy chủ email xử lý các bước kiểm tra này một cách khác nhau. Ví dụ: Gmail gắn thẻ tất cả thư không vượt qua kiểm tra SPF bằng biểu ngữ cảnh báo trông đáng sợ khuyến khích người dùng cẩn thận (mặc dù về mặt kỹ thuật những thư này đáng lẽ không bao giờ được máy chủ thư chấp nhận) và tất cả các email không vượt qua kiểm tra DMARC có Chính sách "từ chối" sẽ không được chấp nhận chút nào.

Các nhà cung cấp dịch vụ thư khác có thể có các quy trình khác nhau đáng kể, mỗi quy trình có thuật toán độc quyền riêng. Ví dụ: một số nhà cung cấp chọn chặn hoàn toàn email, một số khác gửi đến hộp thư đến “rác”, những nhà cung cấp khác vẫn gửi email đến hộp thư đến kèm theo cảnh báo.

Thử nghiệm với các nhà cung cấp thư miễn phí

Việc thực thi không nhất quán giữa các nhà cung cấp khác nhau khiến chúng tôi lo ngại, vì vậy chúng tôi đã thực hiện một số thử nghiệm sâu hơn. Chúng tôi đã cố gắng gửi email giả mạo của một miền bị khóa tới các nhà cung cấp email miễn phí hàng đầu và theo dõi hành vi của họ.

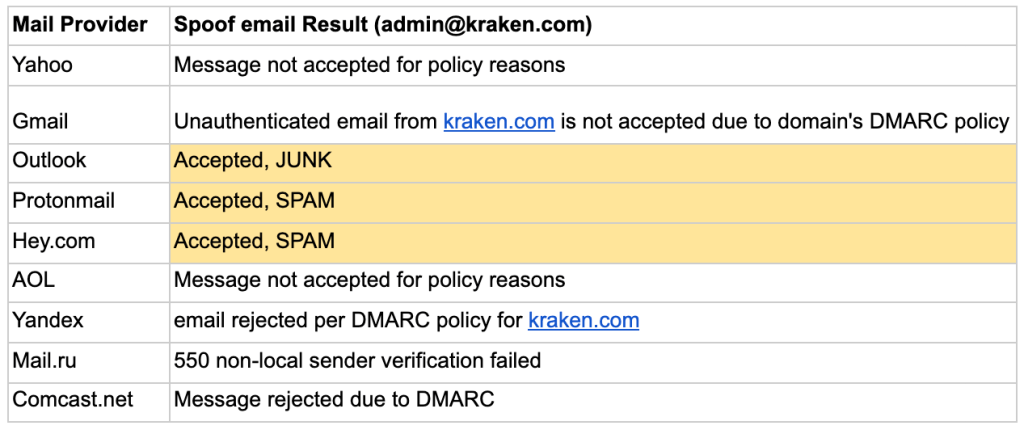

Thử nghiệm 1 – Giả mạo quản trị@kraken.com (một miền cơ sở được bảo mật)

Chúng tôi đã gửi một email giả mạo từ một miền có bản ghi SPF lỗi cứng hợp lệ, bản ghi DMARC hợp lệ và bộ chọn DKIM được định cấu hình.

Sự mong đợi: Thư bị từ chối vì nó không đến từ địa chỉ IP được phép và không có chữ ký DKIM.

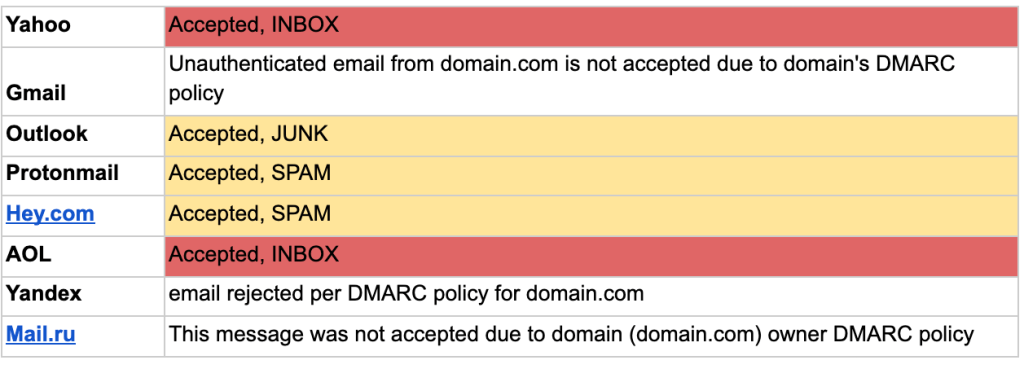

Không có gì ngạc nhiên lớn ở đây, mặc dù việc gửi tin nhắn vào thư mục rác hoặc thư rác có nghĩa là về mặt lý thuyết, người dùng vẫn có thể bị lừa nếu họ cho rằng đó là một sai sót.

Thử nghiệm 2 – Giả mạo quản trị viên@fakedomain.kraken.com (một tên miền phụ không tồn tại)

Chúng tôi đã gửi email giả mạo từ một tên miền phụ không tồn tại. Không có bản ghi nào cho tên máy chủ này.

Sự mong đợi: Thư bị từ chối vì tên máy chủ không tồn tại hoặc không có bất kỳ bản ghi nào (không có bản ghi A, không có bản ghi SPF hoặc DKIM). Ngoài ra, chính sách DMARC được đặt thành “từ chối” và do đó, mọi email không thể được xác thực bằng SPF/DKIM sẽ bị từ chối.

Điều đáng ngạc nhiên là các máy chủ thư của Yahoo.com và AOL.com đã chấp nhận tin nhắn rõ ràng là giả mạo này và đưa nó vào hộp thư đến của nạn nhân. Điều này đặc biệt đáng lo ngại, vì nó có nghĩa là kẻ tấn công chỉ cần bao gồm một tên miền phụ để thư của họ được chấp nhận và trông có vẻ hợp pháp đối với người dùng các nền tảng này (ví dụ: quản trị viên@emails.chase.com).

AOL.com và Yahoo.com vào thời điểm đó thuộc sở hữu của Verizon Media, vì vậy chúng tôi đã báo cáo vấn đề này với họ vào ngày 8 tháng 2020 năm XNUMX. Verizon Media đã đóng vấn đề này vì lý do nằm ngoài phạm vi và không chính thức. Kraken Security Labs nhắc lại tầm quan trọng của việc bảo vệ người dùng AOL & Yahoo khỏi lừa đảo nhưng không cung cấp thêm thông tin nào về việc khắc phục những vấn đề này.

Kể từ đó, có vẻ như các cải tiến đã được thực hiện: Các email hiện bị từ chối theo chính sách DMARC và giới hạn tỷ lệ tốt hơn dường như đã được triển khai.

Chúng tôi vẫn lập luận rằng người dùng email của Yahoo & Verizon có nguy cơ cao hơn vì các nhà cung cấp khác có cảnh báo tốt hơn đáng kể đối với người dùng của họ khi email không thể được xác thực (như trường hợp không sử dụng DMARC/DKIM/SPF).

Takeaways

Bất chấp những nỗ lực hết mình của chủ sở hữu tên miền, các nhà cung cấp email không phải lúc nào cũng lọc email như mong đợi. Người dùng có địa chỉ email @yahoo.com và @aol.com có nguy cơ nhận được tin nhắn giả mạo cao hơn, mặc dù các nhà cung cấp này có thể dễ dàng phát hiện và lọc những tin nhắn này. Mặc dù hành vi đã được cải thiện nhưng chúng tôi vẫn khuyên bạn nên chuyển email có độ nhạy cao hơn sang nhà cung cấp có khả năng lọc tốt hơn, chẳng hạn như Gmail hoặc Protonmail.

Nếu bạn đang chạy máy chủ email, hãy đảm bảo bản ghi DNS email của bạn cho DMARC, DKIM & SPF luôn cập nhật và thường xuyên xác minh xem các điều khiển email của bạn có hoạt động hay không.

Nguồn: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- thuật toán

- Tất cả

- trong số

- xung quanh

- bài viết

- Tài sản

- đằng sau hậu trường

- BEST

- thực hành tốt nhất

- đuổi theo

- Séc

- đóng cửa

- đến

- Chung

- Giao tiếp

- cryptocurrency

- Current

- ĐÃ LÀM

- phát hiện

- dns

- lĩnh vực

- Hiệu quả

- phù hợp với

- hình thức

- Miễn phí

- quỹ

- tại đây

- Độ đáng tin của

- HTTPS

- Va chạm

- IP

- Địa chỉ IP

- các vấn đề

- IT

- kiến thức

- Kraken

- Phòng thí nghiệm

- LEARN

- tra cứu

- chính

- Phương tiện truyền thông

- Sứ mệnh

- Nền tảng khác

- Lừa đảo

- Nền tảng

- điều luật

- Phổ biến

- bảo vệ

- hồ sơ

- Nguy cơ

- chạy

- chạy

- Lừa đảo

- Màn

- an ninh

- định

- Đơn giản

- So

- thư rác

- tiêu chuẩn

- thành công

- hệ thống

- Kỹ thuật

- Kiểm tra

- kiểm tra

- thời gian

- hàng đầu

- us

- Người sử dụng

- nhà cung cấp

- CHÚNG TÔI LÀ

- Yahoo

- năm