Thời gian đọc: 5 phút

Thời gian đọc: 5 phút

Cuộc chạy đua vũ trang giữa tội phạm mạng và các chiến binh an ninh mạng đang gia tăng với tốc độ chóng mặt. Các tác giả phần mềm độc hại ngay lập tức phản ứng trên bất kỳ phần mềm độc hại nào được phát hiện và vô hiệu hóa bằng các mẫu mới, tinh vi hơn để vượt qua các sản phẩm chống phần mềm độc hại mới nhất. GandCrab là một đại diện sáng giá của phần mềm độc hại thế hệ mới như vậy.

Được phát hiện lần đầu tiên vào tháng 2018 năm XNUMX, ransomware tinh vi, xảo quyệt và liên tục thay đổi này đã có bốn phiên bản phân biệt đáng kể với nhau. Tội phạm mạng liên tục bổ sung các tính năng mới để mã hóa khó hơn và tránh bị phát hiện. Mẫu cuối cùng mà các nhà phân tích phần mềm độc hại Comodo phát hiện có một thứ hoàn toàn mới: nó sử dụng Thuật toán mã hóa tí hon (TEA) để tránh bị phát hiện.

Phân tích GandCrab hữu ích không phải là khám phá một thứ mới cụ thể phần mềm độc hại, một số nhà nghiên cứu đã gọi nó là “Vua mới của ransomware”. Đó là một ví dụ rõ ràng về cách phần mềm độc hại hiện đại điều chỉnh lại môi trường an ninh mạng mới. Vì vậy, chúng ta hãy đi sâu hơn vào quá trình tiến hóa của GandCrab.

Lịch sử

GandCrab v1

Phiên bản đầu tiên của GandCrab, được phát hiện vào tháng 2018 năm XNUMX, đã mã hóa tệp của người dùng bằng một khóa duy nhất và đòi tiền chuộc bằng tiền điện tử DASH. Phiên bản được phân phối thông qua các bộ công cụ khai thác như RIG EK và GrandSoft EK. Phần mềm tống tiền đã sao chép chính nó vào“% Appdata% Microsoft” thư mục và được đưa vào quy trình hệ thống nslookup.exe.

Nó thực hiện kết nối ban đầu với pv4bot.whatismyipaddress.com để tìm ra IP công cộng của máy bị nhiễm, sau đó chạy nslookup quá trình kết nối với mạng gandcrab.bit a.dnspod.com bằng cách sử dụng ".chút" Tên miền cấp cao.

Phiên bản này nhanh chóng lan truyền trong không gian mạng nhưng chiến thắng của nó đã bị chặn lại vào cuối tháng XNUMX: một trình giải mã được tạo ra và đặt trực tuyến, do đó cho phép nạn nhân giải mã tệp của họ mà không phải trả tiền chuộc cho thủ phạm.

GandCrab v2

Tội phạm mạng không ở lại lâu với câu trả lời: trong một tuần, GandCrab phiên bản 2 đã đến tay người dùng. Nó có một thuật toán mã hóa mới làm cho bộ giải mã trở nên vô dụng. Các tệp được mã hóa có phần mở rộng .CRAB và các miền được mã hóa cứng được thay đổi thành ransomware.bit và zonealarm.bit. Phiên bản này đã được lan truyền qua các email spam vào tháng Ba.

GandCrab v3

Phiên bản tiếp theo ra mắt vào tháng XNUMX với khả năng mới để thay đổi hình nền máy tính của nạn nhân thành ghi chú đòi tiền chuộc. Việc chuyển đổi liên tục giữa máy tính để bàn và biểu ngữ đòi tiền chuộc chắc chắn nhằm gây thêm áp lực tâm lý cho nạn nhân. Một tính năng mới khác là khóa đăng ký tự động chạy RunOnce:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC: Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe

GandCrab v4

Cuối cùng, phiên bản thứ tư của Gandcrab v4 đã xuất hiện vào tháng XNUMX với nhiều cập nhật quan trọng, bao gồm cả thuật toán mã hóa mới. Như nhà phân tích của Comodo đã phát hiện ra, phần mềm độc hại hiện sử dụng Thuật toán mã hóa nhỏ (TEA) để tránh bị phát hiện - một trong những thuật toán mật mã nhanh nhất và hiệu quả được phát triển bởi David Wheeler và Roger Needham trên cơ sở mã hóa đối xứng.

Ngoài ra, tất cả các tệp được mã hóa hiện có phần mở rộng .KRAB thay vì CRAB.

Ngoài ra, tội phạm mạng đã thay đổi cách thức phổ biến ransomware. Bây giờ nó lây lan qua các trang web crack phần mềm giả mạo. Sau khi người dùng tải xuống và chạy bản crack "nhồi nhét" như vậy, phần mềm tống tiền sẽ giảm trên máy tính.

Đây là một ví dụ về crack phần mềm giả mạo như vậy. Crack_Merging_Image_to_PDF.exe, trên thực tế, là GandCrab v4.

Hãy xem chi tiết điều gì sẽ xảy ra nếu người dùng chạy tệp này.

Dưới mui xe

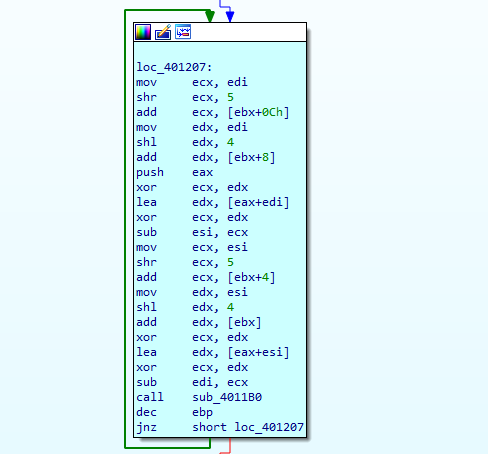

Như đã đề cập ở trên, mã độc tống tiền GandCrab sử dụng thuật toán mã hóa TEA mạnh mẽ và nhanh chóng để tránh bị phát hiện. Chức năng quy trình giải mã nhận được tệp đơn giản GandCrab.

Sau khi giải mã xong, tệp GandCrab v4 gốc sẽ giảm xuống và chạy, bắt đầu cuộc tấn công tiêu diệt.

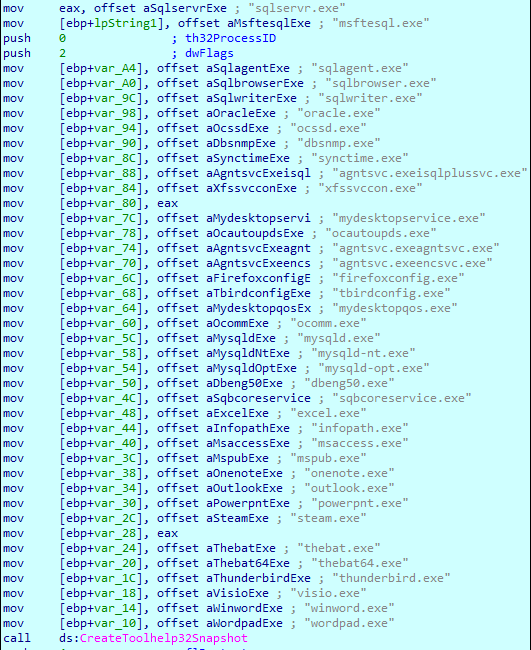

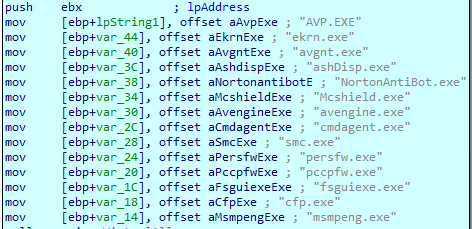

Đầu tiên, ransomware kiểm tra danh sách các quy trình sau bằng API CreateToolhelp32Snapshot và chấm dứt bất kỳ quy trình nào trong số chúng đang chạy:

Sau đó, ransomware sẽ kiểm tra bố cục bàn phím. Nếu nó là tiếng Nga, GandCrab sẽ chấm dứt việc thực thi ngay lập tức.

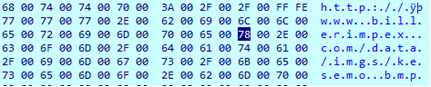

Quá trình tạo URL

Đáng chú ý, GandCrab sử dụng một thuật toán ngẫu nhiên cụ thể để tạo URL cho từng máy chủ. Thuật toán này dựa trên mẫu sau:

http://{host}/{value1}/{value2}/{filename}.{extension}

Phần mềm độc hại tạo ra tất cả các phần tử của mẫu một cách nhất quán, dẫn đến một URL duy nhất.

Bạn có thể thấy URL do phần mềm độc hại tạo trên cột bên phải.

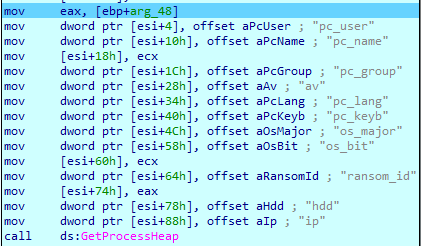

Thu thập thông tin

GandCrab thu thập các thông tin sau từ máy bị nhiễm:

Sau đó, nó kiểm tra một antivirus đang chạy ...

… Và thu thập thông tin về hệ thống. Sau đó, nó mã hóa tất cả thông tin thu thập được bằng XOR và gửi đến máy chủ Command-and-Control. Đáng chú ý, nó sử dụng để mã hóa chuỗi khóa “jopochlen” vốn là một ngôn ngữ tục tĩu bằng tiếng Nga. Đó là một dấu hiệu rõ ràng hơn về nguồn gốc của phần mềm độc hại từ Nga.

Thế hệ chìa khóa

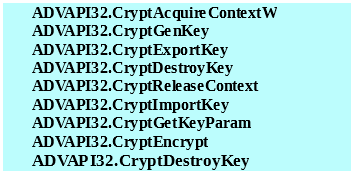

Phần mềm ransomware tạo khóa riêng tư và khóa công khai bằng cách sử dụng Nhà cung cấp mã hóa Microsoft và các API sau:

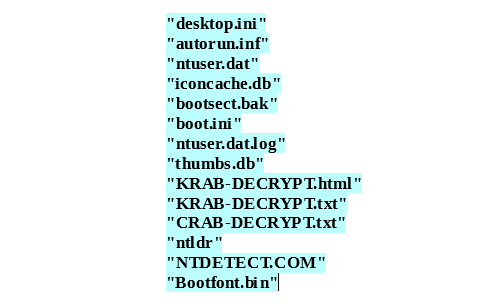

Trước khi bắt đầu quá trình mã hóa, phần mềm độc hại sẽ kiểm tra một số tệp…

… Và các thư mục để bỏ qua chúng trong quá trình mã hóa:

Các tệp và thư mục này cần thiết để ransomware hoạt động bình thường. Sau đó, GandCrab bắt đầu mã hóa các tệp của nạn nhân.

Tiền chuộc

Tiền chuộc

Khi quá trình mã hóa kết thúc, GandCrab sẽ mở tệp KRAB-DECRYPT.txt là ghi chú tiền chuộc:

Nếu nạn nhân làm theo hướng dẫn của thủ phạm và truy cập trang TOR của họ, cô ấy sẽ tìm thấy biểu ngữ đòi tiền chuộc ở quầy:

Trang thanh toán có nội dung hướng dẫn chi tiết về cách trả tiền chuộc.

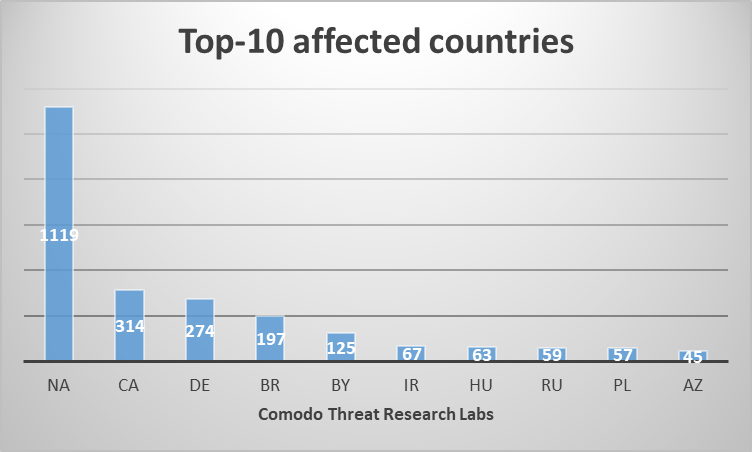

Nhóm nghiên cứu an ninh mạng của Comodo đã lần ra các IP giao tiếp của GandCrab. Dưới đây là mười quốc gia hàng đầu từ danh sách IP này.

GandCrab thu hút người dùng trên toàn thế giới. Dưới đây là danh sách mười quốc gia hàng đầu bị ảnh hưởng bởi phần mềm độc hại.

“Phát hiện này của các nhà phân tích của chúng tôi đã chứng minh rõ ràng rằng phần mềm độc hại thay đổi và phát triển nhanh chóng trong khả năng thích ứng nhanh chóng với các biện pháp đối phó của các nhà cung cấp an ninh mạng”, Fatih Orhan, Trưởng phòng thí nghiệm nghiên cứu mối đe dọa của Comodo nhận xét. “Rõ ràng, chúng ta đang ở rìa thời điểm mà tất cả các quy trình trong lĩnh vực an ninh mạng đều đang xúc tác mạnh mẽ. Phần mềm độc hại đang nhanh chóng phát triển không chỉ về số lượng mà còn ở khả năng bắt chước tức thì. Trong Báo cáo về mối đe dọa trong Quý 2018 năm XNUMX về An ninh mạng của Comodo, chúng tôi đã dự đoán rằng việc giảm kích thước của ransomware chỉ là một sự tái triển khai lực lượng và chúng tôi sẽ phải đối mặt với các mẫu được cập nhật và phức tạp hơn trong tương lai gần nhất. Sự xuất hiện của GandCrab rõ ràng khẳng định và minh chứng cho xu hướng này. Do đó, thị trường an ninh mạng nên sẵn sàng đối mặt với làn sóng tấn công sắp tới với các loại ransomware hoàn toàn mới. ”

Sống an toàn với Comodo!

Tài nguyên liên quan:

BẮT ĐẦU DÙNG THỬ MIỄN PHÍ NHẬN MIỄN PHÍ SCORECARD NGAY LẬP TỨC

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- Platoblockchain. Web3 Metaverse Intelligence. Khuếch đại kiến thức. Truy cập Tại đây.

- nguồn: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- có khả năng

- Giới thiệu

- ở trên

- thêm

- Ngoài ra

- Sau

- thuật toán

- thuật toán

- Tất cả

- Đã

- phân tích

- Các nhà phân tích

- và

- Một

- trả lời

- antivirus

- api

- API

- Tháng Tư

- Các cuộc tấn công

- tác giả

- tránh

- cờ

- cơ sở

- dựa

- phía dưới

- giữa

- Một chút

- Blog

- gọi là

- thay đổi

- Những thay đổi

- thay đổi

- kiểm tra

- Séc

- trong sáng

- Rõ ràng

- Cột

- Đến

- Bình luận

- Giao tiếp

- hoàn thành

- phức tạp

- máy tính

- Kết nối

- liên quan

- không thay đổi

- liên tục

- nội dung

- Counter

- nước

- nứt

- tạo ra

- tạo ra

- mật mã

- tội phạm mạng

- An ninh mạng

- không gian mạng

- Dash

- David

- Giải mã

- sâu sắc hơn

- chắc chắn

- chứng minh

- máy tính để bàn

- chi tiết

- chi tiết

- phát hiện

- Phát hiện

- phát triển

- ĐÃ LÀM

- phát hiện

- phân phối

- tài liệu

- miền

- lĩnh vực

- Tải xuống

- Giọt

- suốt trong

- mỗi

- Cạnh

- hiệu quả

- các yếu tố

- mã hóa

- mã hóa

- to lớn

- Môi trường

- Sự kiện

- mọi người

- sự tiến hóa

- ví dụ

- thực hiện

- Khai thác

- thăm dò

- mở rộng

- Đối mặt

- giả mạo

- NHANH

- nhanh nhất

- Đặc tính

- Tính năng

- lĩnh vực

- Tập tin

- Các tập tin

- Tìm kiếm

- tìm kiếm

- Tên

- tiếp theo

- sau

- Lực lượng

- Thứ tư

- Miễn phí

- Tươi nhất

- từ

- chức năng

- tương lai

- thu thập

- tạo ra

- tạo

- tạo ra

- thế hệ

- được

- Go

- Đi

- tốt

- Phát triển

- xảy ra

- cái đầu

- tại đây

- Đánh

- Số lượt truy cập

- chủ nhà

- Độ đáng tin của

- Hướng dẫn

- HTTPS

- ngay

- in

- Bao gồm

- tăng

- thông tin

- ban đầu

- ngay lập tức

- thay vì

- hướng dẫn

- IP

- IT

- chính nó

- Tháng một

- Tháng Bảy

- Key

- phím

- Vua

- Phòng thí nghiệm

- Ngôn ngữ

- Họ

- Bố trí

- để

- Danh sách

- loader

- dài

- máy

- thực hiện

- Làm

- phần mềm độc hại

- Tháng Ba

- thị trường

- max-width

- đề cập

- microsoft

- hiện đại

- chi tiết

- cần thiết

- mạng

- Mới

- Các tính năng mới

- tiếp theo

- ONE

- Trực tuyến

- mở ra

- nguyên

- Nền tảng khác

- riêng

- Họa tiết

- Trả

- trả tiền

- thanh toán

- PHP

- Trơn

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- dự đoán

- áp lực

- riêng

- quá trình

- Quy trình

- Sản phẩm

- đúng

- nhà cung cấp dịch vụ

- công khai

- khóa công khai

- số lượng, lượng

- Quý

- Mau

- Cuộc đua

- ngẫu nhiên

- Đòi tiền chuộc

- ransomware

- Phản ứng

- sẵn sàng

- Thực tế

- đăng ký

- đại diện

- nghiên cứu

- nhà nghiên cứu

- Thông tin

- kết quả

- Thoát khỏi

- giàn khoan

- chạy

- chạy

- người Nga

- Nga

- phiếu ghi điểm

- an toàn

- an ninh

- nên

- đăng ký

- có ý nghĩa

- đáng kể

- website

- Các trang web

- So

- Phần mềm

- một số

- một cái gì đó

- tinh vi

- thư rác

- riêng

- tốc độ

- lan tràn

- Bắt đầu

- bắt đầu

- ở lại

- dừng lại

- mạnh mẽ

- như vậy

- hệ thống

- Trà

- nhóm

- Sản phẩm

- thông tin

- thế giới

- cung cấp their dịch

- điều

- mối đe dọa

- Thông qua

- khắp

- thời gian

- đến

- cấp cao nhất

- Tên miền cấp cao

- Tor

- khuynh hướng

- loại

- độc đáo

- sắp tới

- cập nhật

- Cập nhật

- URL

- người sử dang

- Người sử dụng

- sử dụng

- nhiều

- phiên bản

- thông qua

- nạn nhân

- nạn nhân

- Warriors

- sóng biển

- tuần

- Điều gì

- sẽ

- không có

- thế giới

- trên màn hình

- zephyrnet