Khi chúng tôi thức dậy sáng nay, nguồn cấp dữ liệu an ninh mạng của chúng tôi tràn ngập “tin tức” rằng Apple vừa vá một lỗ hổng bảo mật được mô tả theo nhiều cách khác nhau là “lỗi sởn gai ốc”, một “lỗi nghiêm trọng” có thể khiến máy Mac của bạn “không có khả năng tự vệ” và “Achilles ' gót chân của macOS”.

Cho rằng chúng tôi thường kiểm tra các danh sách gửi thư bảo mật khác nhau của mình trước khi nhìn ra ngoài để kiểm tra thời tiết, chủ yếu để xem liệu Apple có bí mật tung ra một lời khuyên mới trong đêm hay không…

…chúng tôi rất ngạc nhiên, nếu không muốn nói là thực sự lo lắng, về số lượng bản viết báo cáo lỗi mà chúng tôi chưa thấy.

Thật vậy, phạm vi bảo hiểm dường như mời chúng tôi giả định rằng Apple vừa phát hành một bản cập nhật khác, chỉ một tuần sau bản cập nhật trước đó “cập nhật cho mọi thứ“, bản thân nó chưa đầy hai tuần sau một bản cập nhật bí ẩn cho iOS 16, hóa ra là một cuộc tấn công zero-day dường như được sử dụng để cấy ghép phần mềm độc hại thông qua các trang web có cài đặt bẫy, mặc dù Apple đã bỏ qua việc đề cập đến điều đó vào thời điểm đó:

“Tin tức” sáng nay dường như ngụ ý rằng Apple không chỉ đơn thuần tung ra một bản cập nhật khác mà còn phát hành nó một cách âm thầm bằng cách không thông báo trong email tư vấn và thậm chí không liệt kê nó trên danh sách của chính công ty. HT201222 trang cổng thông tin bảo mật.

(Giữ liên kết đó liên kết HT201222 tiện dụng nếu bạn là người dùng Apple – đó là điểm khởi đầu hữu ích khi phát sinh sự nhầm lẫn về bản vá.)

Đó là một lỗi, nhưng không phải là một lỗi hoàn toàn mới

Tuy nhiên, tin tốt là nếu bạn theo gợi ý của chúng tôi từ một tuần trước để kiểm tra xem các thiết bị Apple của bạn đã được cập nhật chưa (ngay cả khi bạn mong đợi chúng tự làm như vậy), bạn đã có bất kỳ bản sửa lỗi nào mà bạn có thể cần để bảo vệ bạn khỏi lỗi “Achilles” này, cụ thể hơn là lỗi CVE-2022-42821.

Đây không phải là một lỗi mới, nó chỉ là một số thông tin mới về một lỗi mà Apple cố định tuần trước.

Rõ ràng, nếu các bản tin bảo mật của Apple đúng, thì lỗi này không áp dụng cho bất kỳ hệ điều hành di động nào của Apple và chưa từng áp dụng hoặc đã được sửa trong phiên bản macOS 13 Ventura.

Nói cách khác, lỗi được mô tả chỉ liên quan đến người dùng macOS 11 Big Sur và macOS 12 Monterey, chưa bao giờ là lỗi và đã được vá.

Lý do cho tất cả sự ồn ào dường như là việc xuất bản ngày hôm qua, bây giờ bản vá đã có sẵn trong vài ngày, một bài báo của Microsoft có tựa đề khá ấn tượng Gót chân Achilles của Gatekeeper: Khai quật lỗ hổng macOS.

Phải thừa nhận rằng Apple chỉ đưa ra một bản tóm tắt ngắn gọn về lỗi này của riêng mình tư vấn một tuần trước:

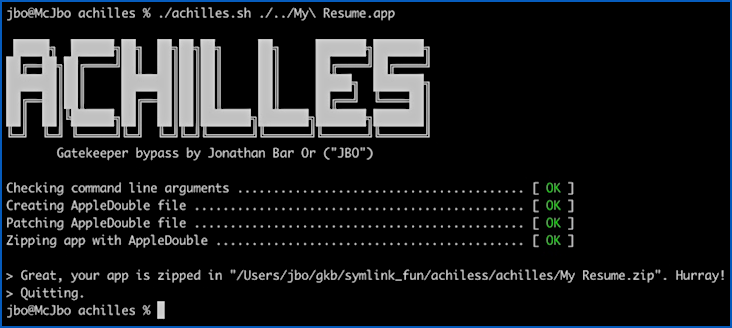

Tác động: Một ứng dụng có thể bỏ qua các bước kiểm tra của Gatekeeper Mô tả: Một vấn đề logic đã được giải quyết bằng các bước kiểm tra được cải thiện. CVE-2022-42821: Jonathan Bar Hoặc của Microsoft

Khai thác lỗi này không quá khó khi bạn biết phải làm gì và báo cáo của Microsoft giải thích những gì cần thiết khá rõ ràng.

Tuy nhiên, bất chấp một số tiêu đề, nó không thực sự khiến máy Mac của bạn “không được bảo vệ”.

Nói một cách đơn giản, điều đó có nghĩa là một ứng dụng đã tải xuống thường gây ra cảnh báo bật lên rằng ứng dụng đó không phải từ một nguồn đáng tin cậy sẽ không được Apple gắn cờ chính xác. Người gác cửa hệ thống.

Gatekeeper sẽ không ghi lại ứng dụng dưới dạng tải xuống, vì vậy việc chạy nó sẽ bỏ qua cảnh báo thông thường.

(Mọi phần mềm theo dõi hành vi dựa trên mối đe dọa và chống phần mềm độc hại đang hoạt động trên máy Mac của bạn sẽ vẫn hoạt động, cũng như mọi cài đặt tường lửa hoặc phần mềm bảo mật lọc web khi bạn tải xuống ở nơi đầu tiên.)

Đó là một lỗi, nhưng không thực sự "nghiêm trọng"

Đó cũng không hẳn là một “lỗ hổng nghiêm trọng”, như một báo cáo phương tiện truyền thông đã đề xuất, đặc biệt là khi bạn cho rằng các bản cập nhật Bản vá Thứ Ba của chính Microsoft cho tháng 2022 năm XNUMX đã sửa một lỗi loại lỗi rất giống nhau được đánh giá đơn thuần là “vừa phải”:

Thật vậy, lỗ hổng tương tự của Microsoft thực sự là một lỗ hổng zero-day, nghĩa là nó đã được biết đến và lạm dụng bên ngoài cộng đồng an ninh mạng trước khi bản vá được tung ra.

Chúng tôi đã mô tả lỗi của Microsoft là:

CVE-2022-44698: Tính năng bảo mật Windows SmartScreen bỏ qua lỗ hổng bảo mật Lỗi này cũng được biết là đã bị phát hiện một cách tự nhiên. Kẻ tấn công có nội dung độc hại thường đưa ra cảnh báo bảo mật có thể bỏ qua thông báo đó và do đó lây nhiễm ngay cả những người dùng có hiểu biết tốt mà không cần cảnh báo.

Nói một cách đơn giản, việc bỏ qua bảo mật của Windows là do lỗi trong cái gọi là của Microsoft. đánh dấu trang web (MOTW), được cho là thêm các thuộc tính mở rộng vào các tệp đã tải xuống để biểu thị rằng chúng đến từ một nguồn không đáng tin cậy.

Bỏ qua bảo mật của Apple là một thất bại trong tương tự nhưng khác Người gác cửa hệ thống, được cho là thêm các thuộc tính mở rộng vào các tệp đã tải xuống để biểu thị rằng chúng đến từ một nguồn không đáng tin cậy.

Phải làm gì?

Công bằng mà nói với Microsoft, nhà nghiên cứu đã tiết lộ lỗ hổng Gatekeeper cho Apple và là người đã viết báo cáo vừa công bố, đã không sử dụng các từ “nghiêm trọng” hoặc “không có khả năng bảo vệ” để mô tả lỗi hoặc tình trạng khiến máy Mac của bạn bị nhiễm...

…mặc dù đặt tên cho lỗi Nhược điểm và tiêu đề nó như là một Gót chân Achilles có lẽ là một bước nhảy ẩn dụ quá xa.

Xét cho cùng, trong truyền thuyết Hy Lạp cổ đại, Achilles gần như hoàn toàn miễn nhiễm với chấn thương trong trận chiến do mẹ anh ta đã nhúng anh ta xuống dòng sông Styx huyền diệu khi còn nhỏ.

Nhưng cô ấy đã phải giữ chặt gót chân anh ta trong quá trình này, để lại cho anh ta một điểm yếu duy nhất mà cuối cùng đã bị Paris khai thác để giết Achilles - chắc chắn là một lỗ hổng nguy hiểm và là một lỗ hổng quan trọng (cũng như một lỗ hổng zero-day, vì điều đó Paris dường như đã biết trước mục tiêu ở đâu).

May mắn thay, trong cả hai trường hợp này – lỗi zero-day của chính Microsoft và lỗi của Apple do Microsoft tìm thấy – các lỗ hổng bảo mật hiện đã được vá

Vì vậy, loại bỏ cả hai lỗ hổng (nhúng Achilles trở lại sông Styx một cách hiệu quả trong khi giữ gót chân kia của anh ta, đó có lẽ là điều mà mẹ anh ta nên làm ngay từ đầu) cũng dễ dàng như việc đảm bảo bạn có các bản cập nhật muộn.

- Trên máy Mac, sử dụng: Trình đơn Apple > Giới thiệu về Mac này > Cập nhật phần mềm…

- Trên Windows: sử dụng Cài đặt > Windows Update > Kiểm tra cập nhật

Bạn biết trước

Những gì chúng ta sẽ nói

Đó là, "Không chậm trễ,

Đơn giản chỉ cần vá nó ngày hôm nay.”

- Nhược điểm

- Apple

- blockchain

- thiên tài

- ví tiền điện tử

- trao đổi tiền điện tử

- CVE-2022-42821

- an ninh mạng

- tội phạm mạng

- An ninh mạng

- bộ phận an ninh quê hương

- ví kỹ thuật số

- tường lửa

- Người gác cửa

- Kaspersky

- hệ điều hành Mac

- phần mềm độc hại

- macfee

- microsoft

- MOTW

- An ninh trần trụi

- NexBLOC

- plato

- Plato ai

- Thông tin dữ liệu Plato

- Trò chơi Plato

- PlatoDữ liệu

- Platogaming

- VPN

- dễ bị tổn thương

- bảo mật website

- zephyrnet

![S3 Ep98: Câu chuyện LastPass - chúng ta có nên ngừng sử dụng trình quản lý mật khẩu không? [Âm thanh + Văn bản] S3 Ep98: Câu chuyện LastPass – chúng ta có nên ngừng sử dụng trình quản lý mật khẩu không? [Âm thanh + Văn bản] Thông minh dữ liệu PlatoBlockchain. Tìm kiếm dọc. Ái.](https://platoblockchain.com/wp-content/uploads/2022/09/bn-1200-300x157.png)