Thời gian đọc: 4 phút

Thời gian đọc: 4 phút

Nếu bạn yêu cầu một nhà phân tích phần mềm độc hại nêu tên những trojan nguy hiểm và bất chính nhất, Emotet chắc chắn sẽ có mặt trong danh sách. Theo Quốc An ninh mạng và Trung tâm Tích hợp Truyền thông, trojan “Tiếp tục nằm trong số những phần mềm độc hại có chi phí cao và phá hoại nhất ảnh hưởng đến chính quyền bang, địa phương, bộ lạc và lãnh thổ cũng như khu vực tư nhân và công cộng”. Tinh ranh và lén lút, nó được lan truyền ồ ạt trên khắp thế giới. Cuộc tấn công mới kéo dài 4 ngày của Emotet đã bị chặn bởi các cơ sở chống phần mềm độc hại của Comodo.

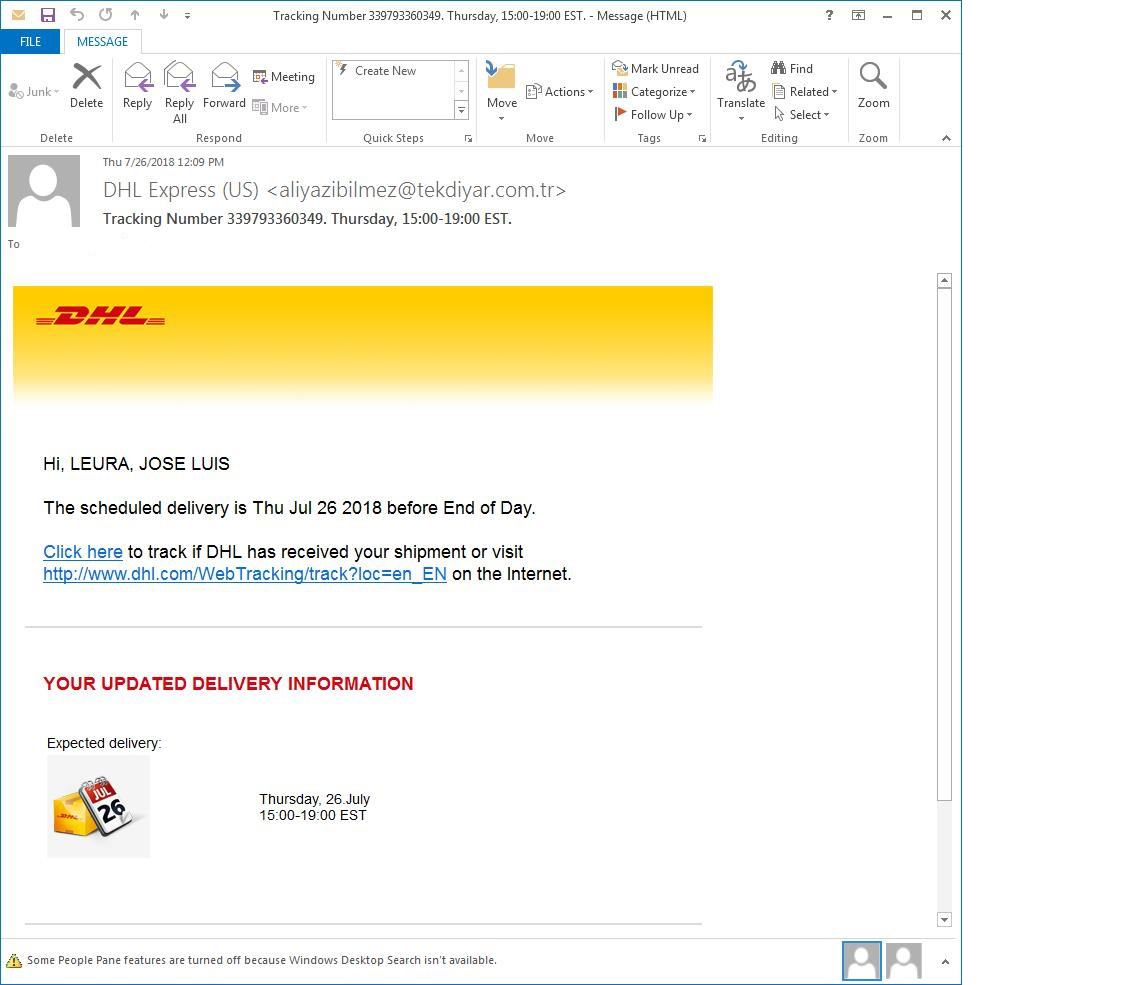

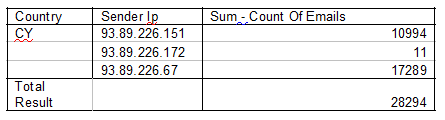

Cuộc tấn công bắt đầu với email lừa đảo được gửi đến 28,294 người dùng.

Như bạn có thể thấy, email mô phỏng thông điệp gửi hàng và giao hàng của DHL. Tên thương hiệu nổi tiếng đóng vai trò như một công cụ tạo niềm tin cho người dùng. Yếu tố tò mò cũng đóng vai trò của nó, vì vậy khả năng nạn nhân sẽ nhấp vào liên kết trong email mà không cần suy nghĩ nhiều là rất cao. Và thời điểm nạn nhân nhấp vào liên kết, ma thuật đen của những kẻ tấn công sẽ phát tác.

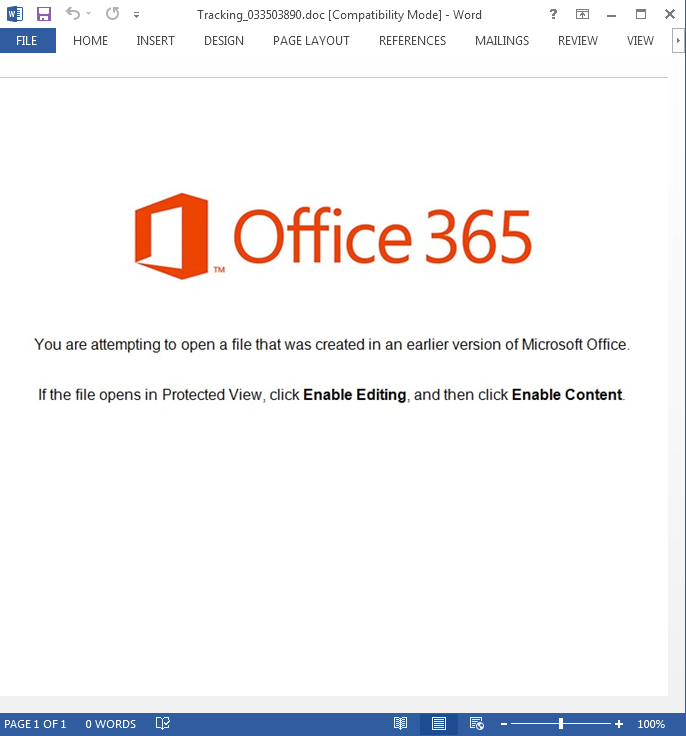

Nhấp vào liên kết sẽ tải xuống tệp Word. Tất nhiên, tệp Word không liên quan gì đến bất kỳ hoạt động phân phối nào - ngoại trừ việc phân phối phần mềm độc hại. Nó chứa một mã macro độc hại. Vì ngày nay Microsoft tắt tính năng chạy macro theo mặc định trong các sản phẩm của mình, nên những kẻ tấn công cần lừa người dùng chạy phiên bản cũ hơn. Đó là lý do tại sao khi nạn nhân cố gắng mở tệp, biểu ngữ sau sẽ xuất hiện.

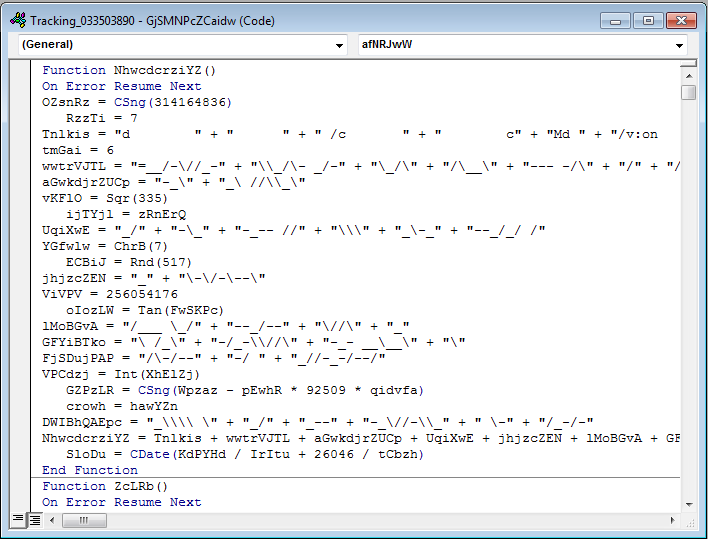

Nếu người dùng tuân theo yêu cầu của kẻ tấn công, thì tập lệnh macro sẽ thực hiện nhiệm vụ của nó - xây dựng lại mã shell bị xáo trộn để thực thi cmd.exe

Sau khi xây dựng lại mã bị xáo trộn, cmd.exe khởi chạy PowerShell và PowerShell cố gắng tải xuống và thực thi một tệp nhị phân từ bất kỳ URL nào có sẵn từ danh sách:

-http: //deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

Tại thời điểm viết bài, chỉ có tệp cuối cùng chứa tệp nhị phân, 984.exe.

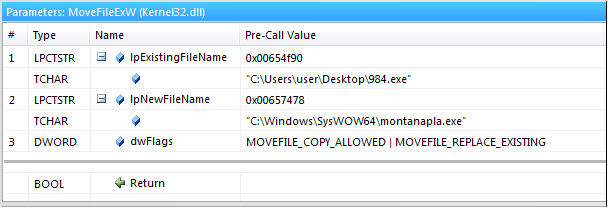

Hệ nhị phân, như bạn có thể đoán, là một mẫu của Trojan ngân hàng Emotet.

Sau khi được thực thi, nhị phân tự đặt nó thành C: WindowsSysWOW64montanapla.exe.

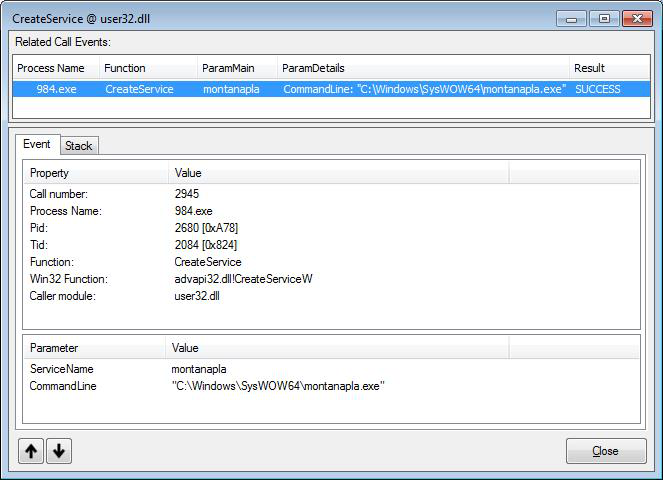

Sau đó, nó tạo ra một dịch vụ có tên montanapla để đảm bảo quá trình độc hại sẽ khởi chạy với mọi lần khởi động.

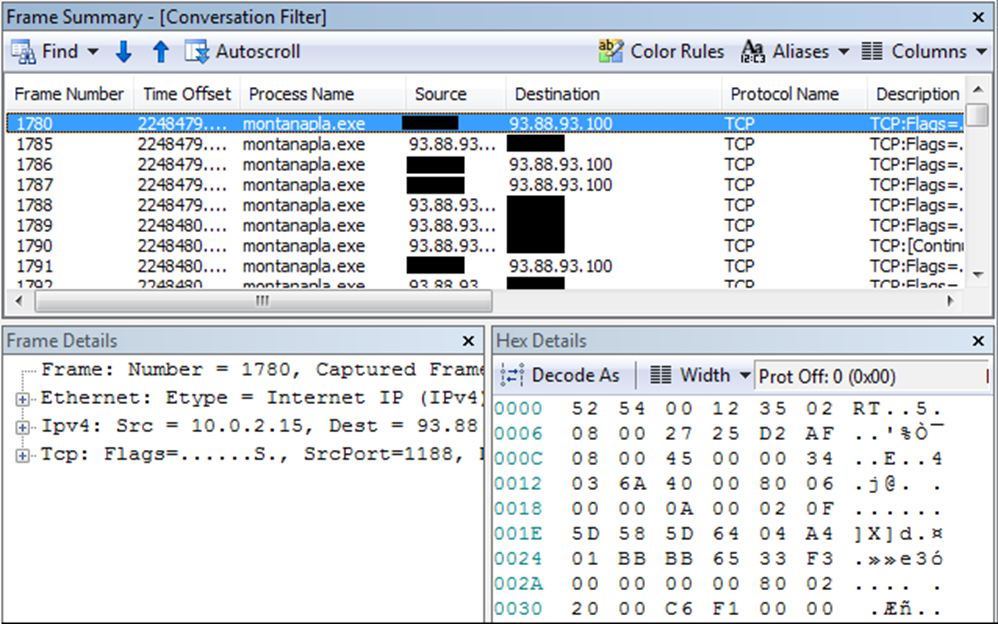

Hơn nữa, nó cố gắng kết nối với các máy chủ Command & Control (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100) để thông báo cho những kẻ tấn công về nạn nhân mới. Sau đó, phần mềm độc hại chờ lệnh của những kẻ tấn công.

Bây giờ kết nối từ xa bí mật với máy chủ Command & Control đã được thiết lập. Emotet đang chờ đợi, sẵn sàng thực hiện bất kỳ lệnh nào từ những kẻ tấn công. Thông thường, nó tiết lộ dữ liệu cá nhân trên máy bị nhiễm; thông tin ngân hàng là một ưu tiên. Nhưng đó không phải là tất cả. Emotet cũng được sử dụng như một phương tiện để cung cấp nhiều các loại phần mềm độc hại cho các máy bị nhiễm. Do đó, việc lây nhiễm Emotet chỉ có thể trở thành mắt xích đầu tiên trong chuỗi xâm nhập vô tận máy tính của nạn nhân với nhiều phần mềm độc hại khác nhau.

Nhưng Emotet không hài lòng với việc chỉ xâm nhập một PC. Nó cố gắng lây nhiễm các máy chủ khác trong mạng. Ngoài ra, Emotet có khả năng ẩn và vượt qua các công cụ chống phần mềm độc hại mạnh mẽ. Là đa hình, nó tránh bị phát hiện dựa trên chữ ký bằng cách diệt virus. Ngoài ra, Emotet có thể phát hiện môi trường Máy ảo và tự ngụy trang bằng cách tạo ra các chỉ báo sai. Tất cả những điều này khiến nó trở thành một phần mềm bảo mật khó.

“Trong trường hợp này, chúng tôi phải đối mặt với một cuộc tấn công rất nguy hiểm với những tác động sâu rộng”, Fatih Orhan, Giám đốc Phòng thí nghiệm Nghiên cứu Đe doạ của Comodo cho biết. ”Rõ ràng, những cuộc tấn công quy mô như vậy nhằm mục đích lây nhiễm càng nhiều người dùng càng tốt nhưng đó chỉ là phần nổi của tảng băng chìm.

Việc lây nhiễm cho nạn nhân với Emotet chỉ kích hoạt quá trình tàn phá. Đầu tiên, nó lây nhiễm sang các máy chủ khác trong mạng. Thứ hai, nó tải xuống các loại phần mềm độc hại khác, vì vậy quá trình lây nhiễm của các PC bị xâm nhập trở nên vô tận và phát triển theo cấp số nhân. Bằng cách ngăn chặn cuộc tấn công lớn này, Comodo đã bảo vệ hàng chục nghìn người dùng khỏi phần mềm độc hại xảo quyệt này và cắt đứt chuỗi tiêu diệt của những kẻ tấn công. Trường hợp này là một sự khẳng định nữa rằng khách hàng của chúng tôi được bảo vệ ngay cả trước những cuộc tấn công nguy hiểm và mạnh mẽ nhất ”.

Sống an toàn với Comodo!

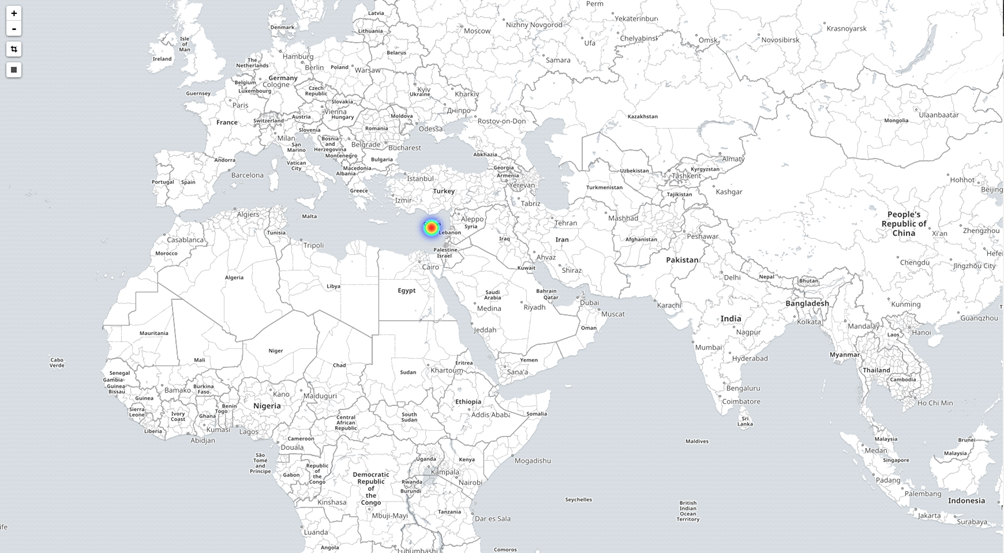

Bản đồ nhiệt và các IP được sử dụng trong cuộc tấn công

Cuộc tấn công được thực hiện từ ba IP có trụ sở tại Síp và tên miền @ tekdiyar.com.tr. Nó bắt đầu vào ngày 23 tháng 2018 năm 14 lúc 17:55:27 UTC và kết thúc vào ngày 2018 tháng 01 năm 06 lúc 00:XNUMX:XNUMX.

Những kẻ tấn công đã gửi 28.294 email lừa đảo.

Tài nguyên liên quan:

BẮT ĐẦU DÙNG THỬ MIỄN PHÍ NHẬN MIỄN PHÍ SCORECARD NGAY LẬP TỨC

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- Platoblockchain. Web3 Metaverse Intelligence. Khuếch đại kiến thức. Truy cập Tại đây.

- nguồn: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- khả năng

- Có khả năng

- Giới thiệu

- Theo

- Ngoài ra

- ảnh hưởng đến

- Tất cả

- trong số

- phân tích

- và

- antivirus

- xung quanh

- tấn công

- Các cuộc tấn công

- có sẵn

- chủ ngân hàng

- Ngân hàng

- cờ

- trở nên

- trở thành

- bắt đầu

- được

- Đen

- Blog

- thương hiệu

- trường hợp

- Trung tâm

- chuỗi

- tỷ lệ cược

- mã

- COM

- Truyền thông

- Thỏa hiệp

- ảnh hưởng

- máy tính

- Kết nối

- liên quan

- chứa

- điều khiển

- Khóa học

- tạo ra

- sự tò mò

- khách hàng

- Cắt

- không gian mạng

- an ninh mạng

- Nguy hiểm

- dữ liệu

- Mặc định

- chắc chắn

- cung cấp

- giao hàng

- Phát hiện

- tàn phá

- miền

- tải về

- Tải xuống

- Endless

- đảm bảo

- Môi trường

- thành lập

- Ngay cả

- Sự kiện

- Mỗi

- Trừ

- thi hành

- thực hiện

- theo hàm mũ

- phải đối mặt

- nổi tiếng

- sâu rộng

- Tập tin

- Tên

- tiếp theo

- Miễn phí

- từ

- tạo ra

- được

- Chính phủ

- Phát triển

- Cứng

- cái đầu

- Ẩn giấu

- Cao

- HTTPS

- bao la

- in

- Các chỉ số

- thông tin

- truyền cảm hứng

- ngay lập tức

- hội nhập

- IP

- IT

- chính nó

- Tháng Bảy

- 23 Tháng Bảy

- Phòng thí nghiệm

- Họ

- phóng

- ra mắt

- LINK

- Danh sách

- địa phương

- dài

- Rất nhiều

- máy

- Máy móc

- Macro

- macro

- ma thuật

- LÀM CHO

- phần mềm độc hại

- nhiều

- lớn

- ồ ạt

- max-width

- có nghĩa

- tin nhắn

- microsoft

- Sứ mệnh

- thời điểm

- chi tiết

- hầu hết

- tên

- Được đặt theo tên

- quốc dân

- Cần

- mạng

- Mới

- ONE

- mở

- Nền tảng khác

- PC

- máy tính

- Lừa đảo

- PHP

- Nơi

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- Play

- có thể

- mạnh mẽ

- PowerShell

- trình bày

- ưu tiên

- riêng

- quá trình

- Sản phẩm

- bảo vệ

- công khai

- sẵn sàng

- xa

- yêu cầu

- nghiên cứu

- Thông tin

- Vai trò

- chạy

- hài lòng

- hài lòng với

- phiếu ghi điểm

- Thứ hai

- an toàn

- an ninh

- Các máy chủ

- phục vụ

- dịch vụ

- Shell

- Hèn hạ

- So

- Phần mềm

- lan tràn

- bắt đầu

- khởi động

- Tiểu bang

- dừng lại

- mạnh mẽ

- như vậy

- nhắm mục tiêu

- Sản phẩm

- thế giới

- Suy nghĩ

- hàng ngàn

- mối đe dọa

- số ba

- thời gian

- tip

- đến

- công cụ

- công cụ

- Trojan

- NIỀM TIN

- loại

- URL

- người sử dang

- Người sử dụng

- thường

- UTC

- khác nhau

- phiên bản

- nạn nhân

- nạn nhân

- ảo

- máy ảo

- Đợi

- sẽ

- không có

- Từ

- thế giới

- viết

- Bạn

- trên màn hình

- zephyrnet