Hai tuần trước, chúng tôi đã báo cáo về hai ngày không trong Microsoft Exchange đã được báo cáo cho Microsoft ba tuần trước đó bởi một công ty Việt Nam tuyên bố đã phát hiện ra lỗi trong quá trình tham gia ứng phó sự cố trên mạng của khách hàng. (Bạn có thể cần phải đọc nó hai lần.)

Như bạn có thể nhớ lại, các lỗi gợi nhớ đến năm ngoái ProxyLogin / ProxyShell các vấn đề bảo mật trong Windows, mặc dù lần này yêu cầu kết nối được xác thực, nghĩa là kẻ tấn công cần có trước ít nhất một mật khẩu email của người dùng.

Điều này dẫn đến cái tên thú vị-nhưng-không-cần-khó-hiểu ProxyKhông Vỏ, mặc dù chúng tôi gọi nó trong ghi chú của riêng mình là E00F, viết tắt của Trao đổi gấp đôi lỗ hổng zero-day, bởi vì điều đó khó đọc nhầm hơn.

Có thể bạn cũng sẽ nhớ chi tiết quan trọng rằng lỗ hổng đầu tiên trong chuỗi tấn công E00F có thể bị khai thác sau khi bạn thực hiện xong phần mật khẩu khi đăng nhập, nhưng trước khi bạn thực hiện bất kỳ xác thực 2FA nào cần thiết để hoàn tất quá trình đăng nhập.

Điều đó làm cho nó trở thành những gì chuyên gia Sophos Chester Wisniewski lồng tiếng lỗ hổng "xác thực giữa", chứ không phải là một lỗi hậu xác thực thực sự:

Một tuần trước, khi chúng tôi thực hiện một tóm tắt nhanh về phản hồi của Microsoft đối với E00F, vốn đã chứng kiến lời khuyên giảm thiểu chính thức của công ty được sửa đổi nhiều lần, chúng tôi đã suy đoán trong podcast Naked Security như sau:

Tôi đã xem qua tài liệu Hướng dẫn của Microsoft vào sáng nay [2022-10-05], nhưng tôi không thấy bất kỳ thông tin nào về bản vá hoặc khi nào sẽ có bản vá.

Thứ Ba tới [2022-10-11] là Thứ Ba của Bản vá, vì vậy có lẽ chúng ta sẽ phải đợi đến lúc đó?

Một ngày trước [2022-10-11] là Bản vá mới nhất vào Thứ Ba...

… Và tin tức lớn nhất gần như chắc chắn là chúng tôi đã sai: chúng tôi sẽ phải đợi lâu hơn nữa.

Mọi thứ ngoại trừ Exchange

Các bản vá lỗi của Microsoft trong tháng này (được báo cáo là đánh số 83 hoặc 84, tùy thuộc vào cách bạn đếm và người đếm) bao gồm 52 phần khác nhau của hệ sinh thái Microsoft (công ty mô tả là "Sản phẩm, tính năng và vai trò"), bao gồm một số mà chúng tôi thậm chí chưa từng nghe đến trước đây.

Đó là một danh sách chóng mặt, mà chúng tôi đã lặp lại đầy đủ ở đây:

Dịch vụ miền Active Directory Azure Azure Arc Client Server Hệ thống con thời gian chạy (CSRSS) Microsoft Edge (dựa trên Chromium) Cấu phần Microsoft Graphics Microsoft Office Microsoft Office SharePoint Microsoft Office Word Nhà cung cấp Microsoft WDAC OLE DB cho SQL NuGet Client Remote Access Service Point-to- Point Tunneling Protocol Role: Windows Hyper-V Service Fabric Visual Studio Code Windows Active Directory Certificate Services Windows ALPC Windows CD-ROM Driver Windows COM + Event System Service Windows Connected User Experience and Telemetry Windows CryptoAPI Windows Defender Windows DHCP Client Windows Distributed File System (DFS ) Windows DWM Core Library Windows Event Logging Service Windows Group Policy Windows Group Policy Preference Client Windows Internet Key Exchange (IKE) Giao thức Windows Kernel Windows Local Security Authority (LSA) Windows Local Security Authority Subsystem Service (LSASS) Windows Local Session Manager (LSM) Windows NTFS Windows NTLM Windows ODBC Driver Window s Dịch vụ mô phỏng cảm nhận Windows Point-to-Point Tunneling Protocol Windows Portable Device Enumerator Service Windows Print Spooler Components Windows Resilient File System (ReFS) Windows Secure Channel Windows Security Support Nhà cung cấp Giao diện Windows Server Truy cập từ xa Khóa đăng ký Windows Server Service Windows Storage Windows TCP / IP Windows USB Serial Driver Windows Web Account Manager Windows Win32K Windows WLAN Service Windows Workstation Service

Như bạn có thể thấy, từ “Exchange” chỉ xuất hiện một lần, trong ngữ cảnh của IKE, giao thức trao đổi khóa internet.

Vì vậy, vẫn không có bản sửa lỗi cho các lỗi E00F, một tuần sau khi chúng tôi theo dõi bài viết của chúng tôi từ một tuần trước đó về một báo cáo ban đầu ba tuần trước đó.

Nói cách khác, nếu bạn vẫn có máy chủ Exchange tại chỗ của riêng mình, ngay cả khi bạn chỉ chạy nó như một phần của quá trình di chuyển đang hoạt động sang Exchange Online, Bản vá thứ ba của tháng này đã không mang lại cho bạn bất kỳ khoản cứu trợ Exchange nào, vì vậy hãy đảm bảo bạn luôn cập nhật các biện pháp giảm nhẹ sản phẩm mới nhất của Microsoft và bạn biết chuỗi phân loại mối đe dọa và phát hiện nào của mình. nhà cung cấp an ninh mạng đang sử dụng để cảnh báo bạn về những kẻ tấn công ProxyNotShell / E00F tiềm năng đang thăm dò mạng của bạn.

Những gì đã được sửa chữa?

Để có đánh giá chi tiết về những gì đã được khắc phục trong tháng này, hãy truy cập trang web chị em của chúng tôi, Sophos News, cho một "người trong cuộc" báo cáo thô tục và khai thác từ SophosLabs:

Các điểm nổi bật (hoặc điểm sáng thấp, tùy thuộc vào quan điểm của bạn) bao gồm:

- Một lỗ hổng được tiết lộ công khai trong Office có thể dẫn đến rò rỉ dữ liệu. Chúng tôi không biết về các cuộc tấn công thực sự bằng cách sử dụng lỗi này, nhưng thông tin về cách lạm dụng nó dường như đã được những kẻ tấn công tiềm năng biết trước khi bản vá xuất hiện. (CVE-2022-41043)

- Một lỗ hổng nâng cao đặc quyền được khai thác công khai trong Dịch vụ Hệ thống Sự kiện COM +. Một lỗ hổng bảo mật được biết đến công khai và đã được khai thác trong các cuộc tấn công ngoài đời thực là không ngày, bởi vì không có ngày nào mà bạn có thể áp dụng bản vá trước khi thế giới mạng biết cách lạm dụng nó. (CVE-2022-41033)

- Một lỗ hổng bảo mật trong cách xử lý chứng chỉ bảo mật TLS. Lỗi này rõ ràng đã được báo cáo bởi các dịch vụ an ninh mạng của chính phủ Anh và Mỹ (GCHQ và NSA), và có thể cho phép những kẻ tấn công tự nhận mình là chủ sở hữu của chứng chỉ trang web hoặc ký mã của người khác. (CVE-2022-34689)

Các bản cập nhật của tháng này áp dụng cho khá nhiều mọi phiên bản của Windows ngoài đó, từ Windows 7 32-bit đến Server 2022; các bản cập nhật bao gồm các hương vị của Intel và ARM của Windows; và chúng bao gồm ít nhất một số bản sửa lỗi cho những gì được gọi là Lõi máy chủ cài đặt.

(Server Core là một hệ thống Windows được rút gọn, để lại cho bạn một máy chủ rất cơ bản, chỉ dùng dòng lệnh với bề mặt tấn công được giảm thiểu đáng kể, loại bỏ các thành phần bạn đơn giản không cần nếu tất cả những gì bạn muốn là ví dụ, một máy chủ DNS và DHCP.)

Phải làm gì?

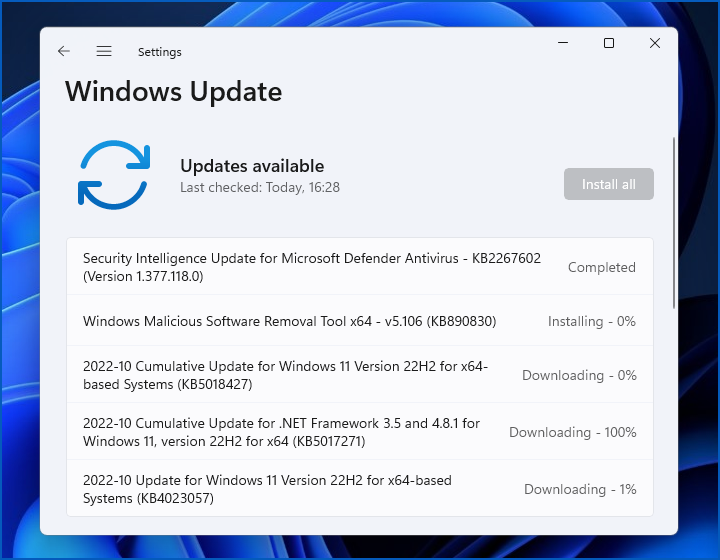

Như chúng tôi giải thích trong phân tích chi tiết trên Sophos News, bạn có thể truy cập vào Cài đặt > Windows Update và tìm hiểu điều gì đang chờ đợi bạn hoặc bạn có thể truy cập trực tuyến của Microsoft Hướng dẫn cập nhật và tìm nạp các gói cập nhật riêng lẻ từ Cập nhật danh mục.

Bạn biết chúng tôi sẽ nói gì /

Bởi vì nó luôn luôn theo cách của chúng tôi.

Đó là, "Đừng trì hoãn /

Đơn giản hãy làm điều đó ngay hôm nay ”.

- 0 ngày

- blockchain

- thiên tài

- ví tiền điện tử

- trao đổi tiền điện tử

- an ninh mạng

- tội phạm mạng

- An ninh mạng

- bộ phận an ninh quê hương

- ví kỹ thuật số

- Khai thác

- tường lửa

- Kaspersky

- phần mềm độc hại

- macfee

- microsoft

- An ninh trần trụi

- NexBLOC

- Patch Tuesday

- plato

- Plato ai

- Thông tin dữ liệu Plato

- Trò chơi Plato

- PlatoDữ liệu

- Platogaming

- VPN

- dễ bị tổn thương

- bảo mật website

- cửa sổ

- zephyrnet

![S3 Ep114: Ngăn chặn các mối đe dọa trực tuyến – ngăn chặn chúng trước khi chúng ngăn cản bạn! [Âm thanh + Văn bản] S3 Ep114: Ngăn chặn các mối đe dọa mạng – hãy ngăn chặn chúng trước khi chúng ngăn cản bạn! [Âm thanh + Văn bản] Thông minh dữ liệu PlatoBlockchain. Tìm kiếm dọc. Ái.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)