Thời gian đọc: 3 phút

Khi bạn còn là một đứa trẻ, cho rằng bạn đã thực sự trưởng thành, bạn đã bao giờ chơi trò chơi “Người đàn ông ở giữa” chưa? Đó là khi hai đấu thủ chơi trò bắt bóng lớn nhưng họ phải ném qua đầu của một cầu thủ thứ ba ở giữa. Người chơi ở giữa sẽ thắng trò chơi nếu họ có thể chặn được bóng.

Khi bạn còn là một đứa trẻ, cho rằng bạn đã thực sự trưởng thành, bạn đã bao giờ chơi trò chơi “Người đàn ông ở giữa” chưa? Đó là khi hai đấu thủ chơi trò bắt bóng lớn nhưng họ phải ném qua đầu của một cầu thủ thứ ba ở giữa. Người chơi ở giữa sẽ thắng trò chơi nếu họ có thể chặn được bóng.

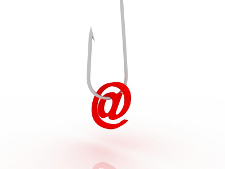

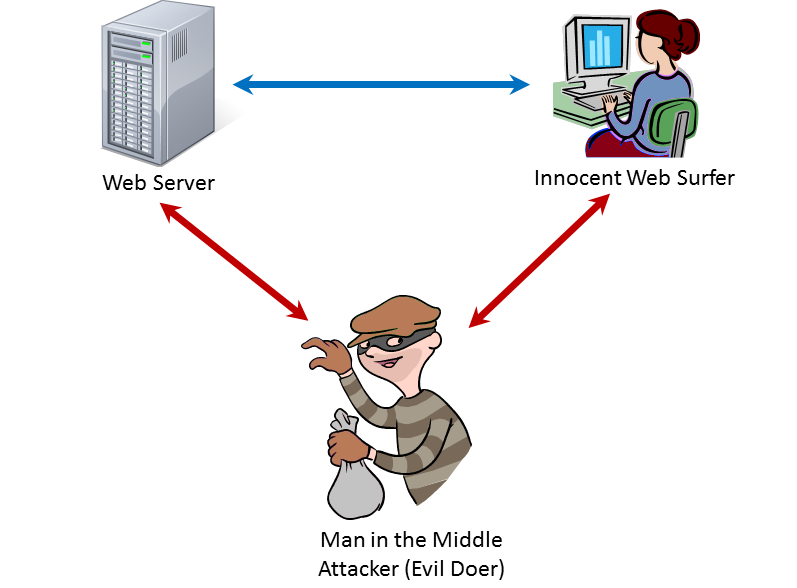

Trong an ninh mạng, một “Người đàn ông giữa cuộc chiến”Đề cập đến một hacker có khả năng tự chèn mình vào giữa giao tiếp giữa hệ thống máy khách và hệ thống máy chủ. Anh ta đánh lừa khách hàng nghĩ rằng anh ta là máy chủ và máy chủ nghĩ rằng anh ta là khách hàng. Nếu hacker thành công, anh ta sẽ thắng và các mục tiêu tấn công sẽ thua. Tùy thuộc vào mức độ bất chính của kẻ tấn công, họ có thể mất nhiều thời gian.

Các cuộc tấn công Man in the Middle (MIM) có thể được sử dụng để giám sát lưu lượng mạng nhằm đánh cắp dữ liệu có giá trị hoặc thông tin xác thực bảo mật như ID và mật khẩu. Nó có thể được sử dụng để tạo ra một cuộc tấn công từ chối dịch vụ làm chậm hoặc ngừng giao tiếp mạng. Nó có thể được sử dụng để chuyển hướng một người truy cập trang web đến một trang web giả mạo như một phần của kế hoạch tội phạm. Nó có thể được sử dụng để chặn các tệp và email. Nó có thể được sử dụng để lây nhiễm vi rút cho máy khách và máy chủ.

Ví dụ: một người dùng truy cập trang web của ngân hàng của họ để thực hiện một số ngân hàng trực tuyến. Tuy nhiên, một người đàn ông ở giữa cuộc tấn công chuyển hướng anh ta đến một trang web giả mạo trông giống như của ngân hàng. Tin tặc nắm bắt thông tin đăng nhập và tài khoản của người dùng. Anh ta có thể xử lý các giao dịch của người dùng để họ không biết có gì bất thường xảy ra, cho đến khi họ phát hiện ra tài khoản của mình bị hacker đột nhập sau đó.

Giao tiếp web là một mối quan tâm đặc biệt vì giao thức truyền siêu văn bản (HTTP) sử dụng các thông điệp văn bản ASCII được truyền không đồng bộ. HTTP không thiết lập kết nối liên tục cần thiết để bảo mật. Với http, việc đánh chặn, đọc và sửa đổi thông điệp của hacker tương đối đơn giản. Trước khi Internet có thể được thương mại hóa vào năm 1994, cần phải có một cách để tạo ra các kết nối an toàn với các tin nhắn được mã hóa.

Netscape đã tạo ra theo cách đó với giao thức Lớp cổng bảo mật (SSL) hoạt động cùng với HTTP để cung cấp các kết nối được mã hóa, bảo mật trên internet. Tôi sẽ không bao giờ cung cấp thông tin cá nhân trên một trang web trừ khi tôi thấy https trên dòng địa chỉ! Tuy nhiên, chiến lược mã hóa được sử dụng bởi SSL có thể để lại sơ hở cho một cuộc tấn công MIM. Trình duyệt gửi một thông báo đến máy chủ web để bắt đầu quá trình và máy chủ phản hồi với thông tin để tạo kết nối bảo mật trong một tệp được gọi là chứng chỉ. Nó bao gồm một giá trị được gọi là “khóa” mà trình duyệt cần để mã hóa các thông điệp của nó cho máy chủ. Nếu một tin tặc có thể tạo một quy trình MIM, thì nó có thể thay thế khóa của chính nó cho máy chủ web. Sau đó, nó có thể đọc và chỉnh sửa tin nhắn của trình duyệt. Nó có thể làm tương tự với các tin nhắn của máy chủ.

Bây giờ, đây là phần thực sự đáng sợ. Các hướng dẫn về cách tạo MIM đều có trên internet, bao gồm cả video YouTube. Nếu điều đó vẫn chưa đủ, có những công cụ có sẵn trên web sẽ tự động hóa và đơn giản hóa quá trình tạo MIM. Làm thế nào mà quyền hạn có thể cho phép điều đó xảy ra? Bên cạnh một điều nhỏ được gọi là Bản sửa đổi đầu tiên, có những cách sử dụng hợp pháp cho MIM. Các công ty được phép giám sát việc nhân viên sử dụng các nguồn lực của công ty. Họ sử dụng MIM để xem nhân viên đang làm gì và đọc email của họ. Nghe có vẻ hơi kinh dị, nhưng nhân viên thường lạm dụng các đặc quyền của họ và người sử dụng lao động có quyền được biết.

May mắn thay, một tính năng khác đã được tích hợp sẵn để SSL để đối phó với vấn đề này. Chứng chỉ SSL bao gồm một trường cho “chữ ký”. Chữ ký là tên của một bên đã xác minh rằng chứng chỉ có nguồn gốc từ trang web mà bên đó đang cố gắng giao tiếp. Quá trình MIM vẫn có thể thành công nếu chứng chỉ đã bị thu hồi hoặc được “tự ký”. Chứng chỉ tự ký được ký bởi chính trang web.

Tuy nhiên, nếu chứng chỉ được ký bởi bên thứ 3 được gọi là Tổ chức phát hành chứng chỉ (CA) thì trình duyệt có đảm bảo rằng chứng chỉ trên thực tế được cấp cho chủ sở hữu trang web.

Vấn đề được giải quyết? Một phần, nhưng có một điều nữa để xem xét.

Có các mức độ đảm bảo khác nhau do CA cung cấp. Đối với các giao dịch quan trọng, đặc biệt giao dịch tài chính, bạn muốn người dùng trang web của bạn đảm bảo rằng bạn là một hoạt động liên tục hợp pháp. Để làm được điều đó, bạn sẽ có được một Xác thực nâng cao (EV) SSL mức đảm bảo cao nhất được cung cấp.

Với EV từ Comodo, bạn và tất cả khách truy cập trang web có thể theo dõi “Người đàn ông ở giữa” !.

BẮT ĐẦU DÙNG THỬ MIỄN PHÍ NHẬN MIỄN PHÍ SCORECARD NGAY LẬP TỨC

- blockchain

- thiên tài

- ví tiền điện tử

- trao đổi tiền điện tử

- an ninh mạng

- tội phạm mạng

- An ninh mạng

- An ninh mạng Comodo

- bộ phận an ninh quê hương

- ví kỹ thuật số

- thương mại điện tử

- tường lửa

- Kaspersky

- phần mềm độc hại

- macfee

- NexBLOC

- plato

- Plato ai

- Thông tin dữ liệu Plato

- Trò chơi Plato

- PlatoDữ liệu

- Platogaming

- VPN

- bảo mật website

- zephyrnet