Nghiên cứu ESET

Làm thế nào ESET Research tìm thấy một công cụ tiêu diệt đã được sử dụng để hạ gục một trong những mạng botnet mạnh nhất hiện có

Tháng Mười Một 01 2023 • , 3 phút đọc

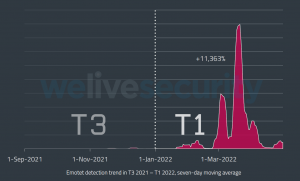

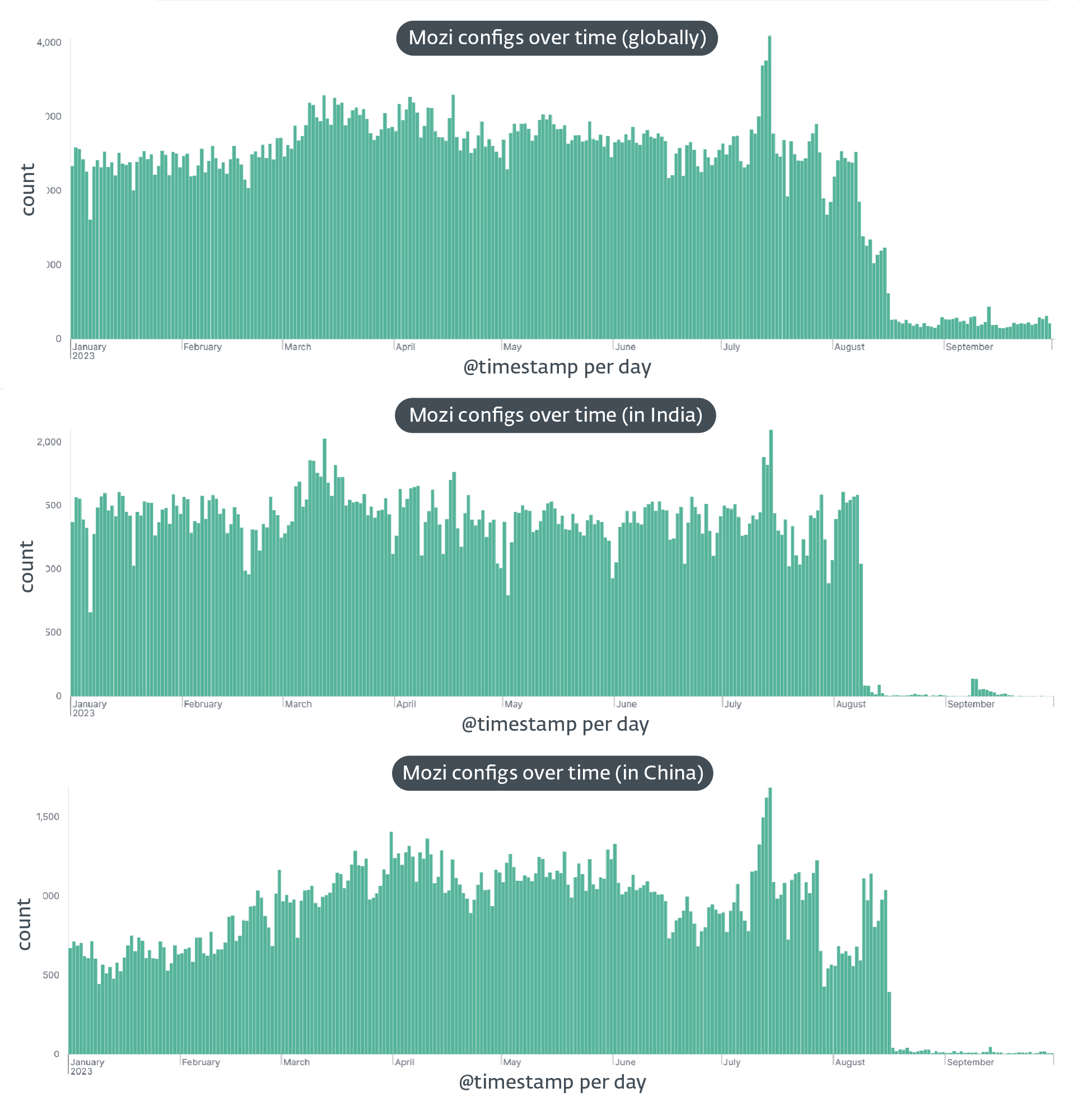

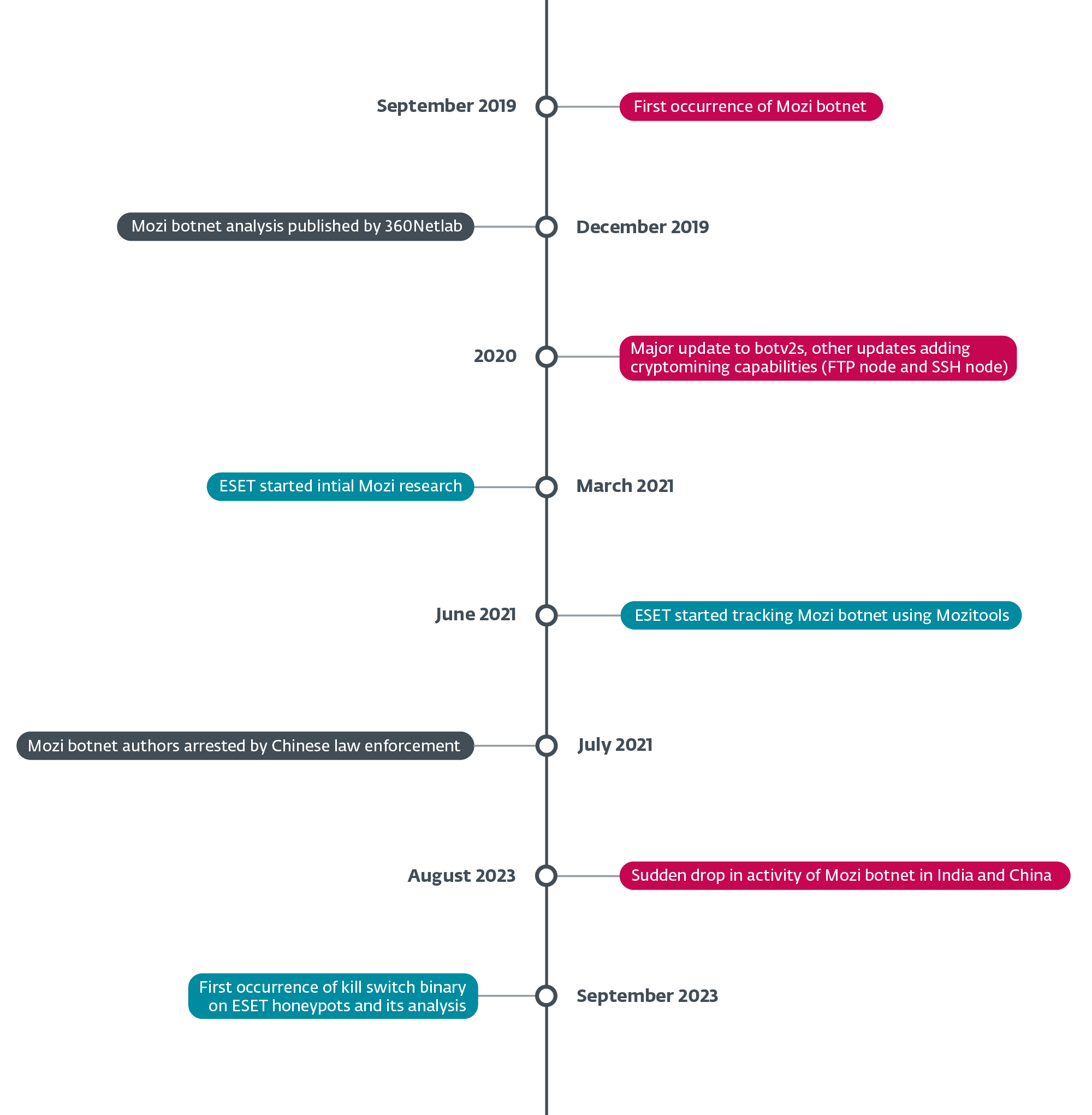

Vào tháng 2023 năm 8, mạng botnet Mozi khét tiếng, nổi tiếng với việc khai thác các lỗ hổng trên hàng trăm nghìn thiết bị IoT mỗi năm, đã trải qua một đợt ngừng hoạt động đột ngột và không lường trước được. Lần đầu tiên được quan sát thấy ở Ấn Độ vào ngày XNUMX tháng XNUMXth, 2023 và một tuần sau tại Trung Quốc vào ngày 16 tháng XNUMXth, sự biến mất bí ẩn này đã tước đi hầu hết chức năng của bot Mozi.

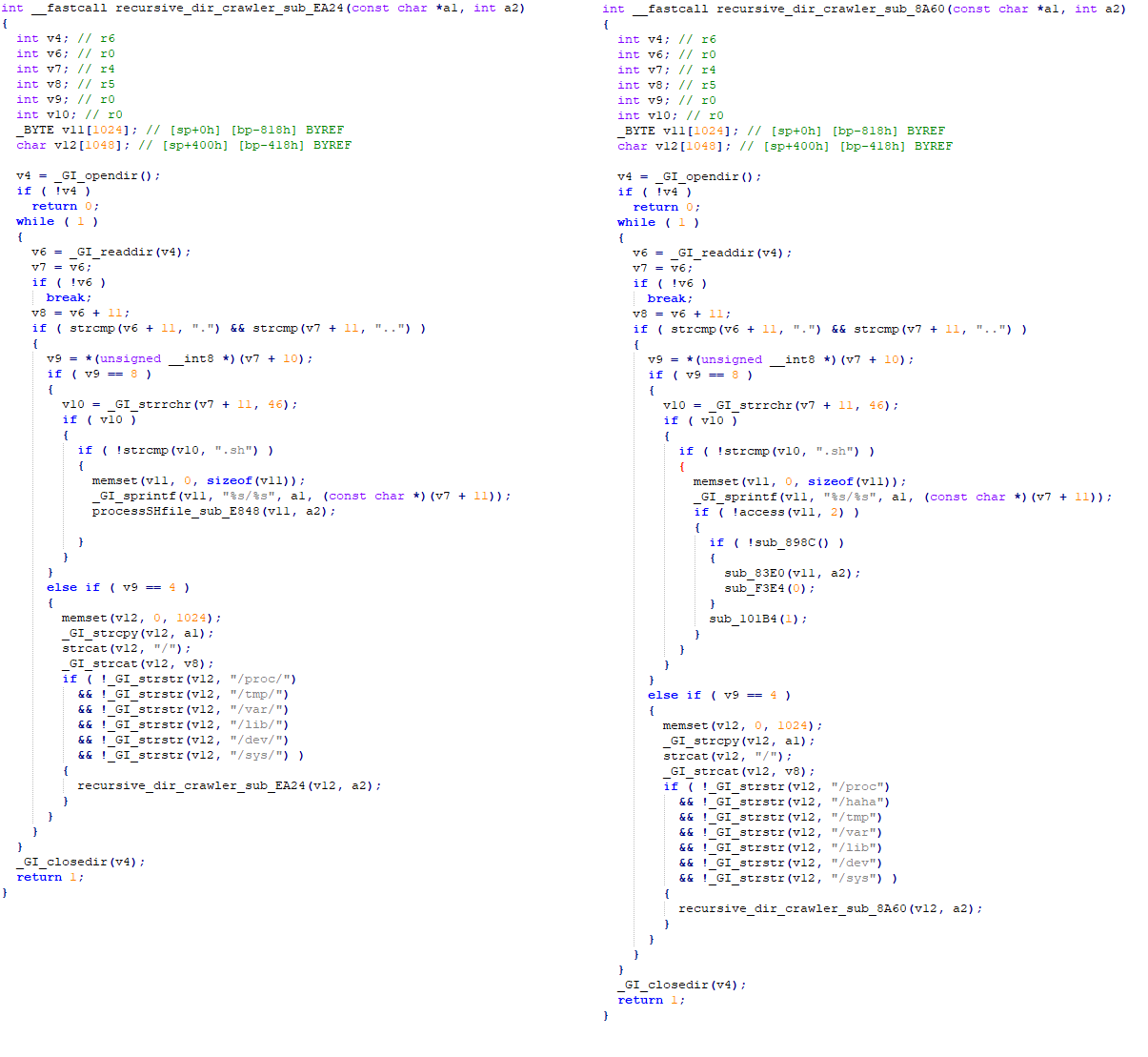

Cuộc điều tra của chúng tôi về sự kiện này đã dẫn chúng tôi đến việc phát hiện ra một kill switch vào ngày 27 tháng XNUMXth, 2023. Chúng tôi phát hiện thấy tải trọng điều khiển (tệp cấu hình) bên trong thông báo giao thức gói dữ liệu người dùng (UDP) thiếu tính năng đóng gói điển hình của giao thức bảng băm phân tán cẩu thả (BT-DHT) của BitTorrent. Người đứng sau việc gỡ bỏ đã gửi trọng tải kiểm soát tám lần, mỗi lần hướng dẫn bot tải xuống và cài đặt bản cập nhật của chính nó qua HTTP.

Công tắc tiêu diệt đã thể hiện một số chức năng, bao gồm:

- giết chết tiến trình gốc, tức là phần mềm độc hại Mozi ban đầu,

- vô hiệu hóa một số dịch vụ hệ thống như sshd và dropbear,

- thay thế tệp Mozi gốc bằng chính nó,

- thực hiện một số lệnh cấu hình bộ định tuyến/thiết bị,

- vô hiệu hóa quyền truy cập vào các cổng khác nhau (iptables -j THẢ), Và

- thiết lập chỗ đứng tương tự như tệp Mozi gốc được thay thế

Chúng tôi đã xác định hai phiên bản của tải trọng điều khiển, trong đó phiên bản mới nhất hoạt động như một phong bì chứa phiên bản đầu tiên với những sửa đổi nhỏ, chẳng hạn như thêm chức năng ping máy chủ từ xa, có thể nhằm mục đích thống kê.

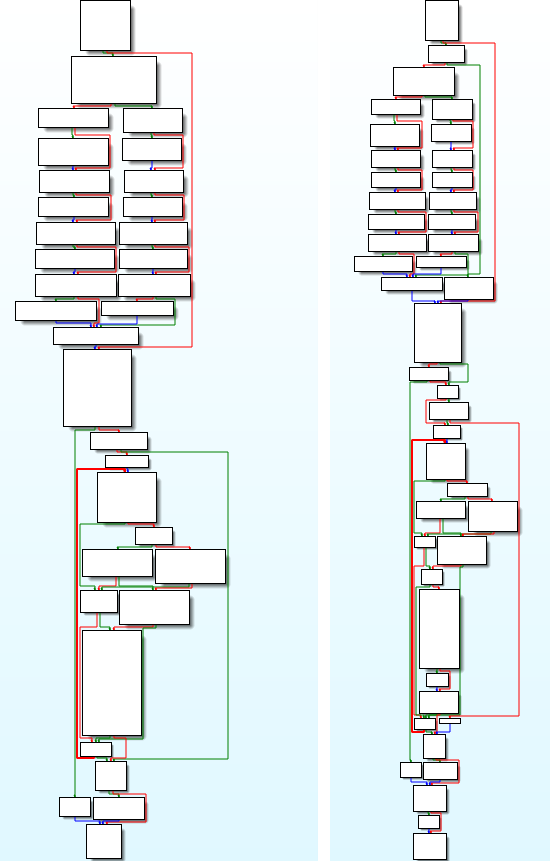

Mặc dù chức năng bị giảm đáng kể, các bot Mozi vẫn tồn tại dai dẳng, cho thấy sự triệt phá có chủ ý và có tính toán. Phân tích của chúng tôi về kill switch cho thấy mối liên hệ chặt chẽ giữa mã nguồn ban đầu của botnet và các tệp nhị phân được sử dụng gần đây, đồng thời cũng cho thấy việc sử dụng đúng khóa riêng để ký trọng tải điều khiển (xem Hình 2).

Điều này dẫn chúng ta đến giả thuyết đề xuất hai kẻ khởi xướng tiềm năng của việc gỡ bỏ này: những người tạo ra mạng botnet Mozi hoặc cơ quan thực thi pháp luật Trung Quốc buộc những người tạo ra phải hợp tác. Việc nhắm mục tiêu tuần tự của các bot ở Ấn Độ và sau đó ở Trung Quốc cho thấy rằng việc triệt phá được thực hiện có chủ ý, với một quốc gia được nhắm mục tiêu đầu tiên và quốc gia kia một tuần sau đó.

Sự sụp đổ của một trong những botnet IoT phổ biến nhất là một trường hợp hấp dẫn về điều tra mạng, cung cấp cho chúng ta thông tin kỹ thuật hấp dẫn về cách các botnet như vậy trong tự nhiên được tạo ra, vận hành và tháo dỡ. Chúng tôi đang tiếp tục điều tra vụ việc này và sẽ công bố phân tích chi tiết trong những tháng tới. Nhưng hiện tại, câu hỏi vẫn là: Ai đã giết Mozi?

Đối với bất kỳ câu hỏi nào về nghiên cứu của chúng tôi được công bố trên WeLiveSecurity, vui lòng liên hệ với chúng tôi theo địa chỉ đe dọaintel@eset.com.

ESET Research cung cấp các báo cáo tình báo APT riêng và nguồn cấp dữ liệu. Mọi thắc mắc về dịch vụ này, hãy truy cập Thông báo về mối đe dọa của ESET .

IoC

Các tập tin

|

SHA-1 |

Tên tập tin |

Phát hiện |

Mô tả |

|

758BA1AB22DD37F0F9D6FD09419BFEF44F810345 |

mozi.m |

Linux/Mozi.A |

Bot Mozi gốc. |

|

9DEF707F156DD4B0147FF3F5D1065AA7D9F058AA |

ud.7 |

Linux/Mozi.C |

Công tắc tiêu diệt bot Mozi. |

mạng

|

IP |

miền |

Nhà cung cấp dịch vụ lưu trữ |

Lần đầu tiên nhìn thấy |

Chi tiết |

|

157.119.75 [.] 16 |

N/A |

AS135373 EFLYPRO-AS-AP EFLY NETWORK LIMITED |

2023-09-20 |

Kill switch hosting server |

Kỹ thuật MITER ATT & CK

Bảng này được tạo bằng cách sử dụng phiên bản 13 của khung MITER ATT & CK.

|

Chiến thuật |

ID |

Họ tên |

Mô tả |

|

Phát triển nguồn lực |

Có được cơ sở hạ tầng: Máy chủ riêng ảo |

Người điều hành kill switch Mozi đã thuê một máy chủ tại eflycloud.com để lưu trữ các tập tin cập nhật. Các nhà điều hành kill switch Mozi đã thuê nhiều máy chủ gửi tải trọng trên mạng BT-DHT. |

|

|

Quyền truy cập ban đầu |

Khai thác ứng dụng công khai |

Người vận hành switch diệt Mozi đã gửi lệnh cập nhật tới các máy khách Mozi trên mạng BT-DHT. |

|

|

Persistence |

Tập lệnh khởi tạo khởi động hoặc đăng nhập: Tập lệnh RC |

Công tắc tắt tạo ra nhiều tập lệnh, chẳng hạn như /etc/rc.d/rc.local, để thiết lập sự kiên trì. |

|

|

Lọc |

Lọc qua giao thức thay thế: Lọc qua giao thức Non-C2 không được mã hóa |

Công tắc tắt sẽ gửi một ping ICMP đến người vận hành có lẽ nhằm mục đích giám sát. |

|

|

Va chạm |

Dừng dịch vụ |

Công tắc tắt dừng dịch vụ SSH và chặn quyền truy cập vào dịch vụ đó bằng iptables. |

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- nguồn: https://www.welivesecurity.com/en/eset-research/who-killed-mozi-finally-putting-the-iot-zombie-botnet-in-its-grave/

- :là

- 1

- 10

- 2023

- 30

- 7

- 8

- 84

- a

- Giới thiệu

- truy cập

- hoạt động

- thêm

- Ngoài ra

- thay thế

- an

- phân tích

- và

- bất kì

- APT

- LÀ

- AS

- At

- Tháng Tám

- được

- sau

- giữa

- Khối

- Bot

- Mạng lưới

- botnet

- chương trình

- đáy

- xây dựng

- nhưng

- tính

- thực hiện

- trường hợp

- Phân loại

- Trung Quốc

- Trung Quốc

- khách hàng

- mã

- COM

- đến

- Cấu hình

- liên quan

- liên lạc

- tiếp tục

- điều khiển

- hợp tác

- sửa chữa

- đất nước

- tạo ra

- tạo ra

- người sáng tạo

- dữ liệu

- chứng minh

- chi tiết

- Thiết bị (Devices)

- phát hiện

- phân phối

- xuống

- tải về

- Rơi

- e

- mỗi

- thực thi

- Nghiên cứu ESET

- thành lập

- Sự kiện

- sự lọc ra

- kinh nghiệm

- khai thác

- hấp dẫn

- Hình

- Tập tin

- Các tập tin

- Cuối cùng

- Tên

- dòng chảy

- Trong

- buộc

- tìm thấy

- Khung

- chức năng

- chức năng

- chức năng

- hoạt động

- Toàn cầu

- có

- băm

- Có

- chủ nhà

- lưu trữ

- Độ đáng tin của

- http

- HTTPS

- Hàng trăm

- i

- ICMP

- xác định

- hình ảnh

- in

- Bao gồm

- Ấn Độ

- ô nhục

- thông tin

- Cơ sở hạ tầng

- Yêu cầu

- trong

- cài đặt, dựng lên

- Sự thông minh

- trong

- intriguing

- điều tra

- điều tra

- iốt

- thiết bị iot

- IT

- ITS

- chính nó

- phím

- Giết chết

- một lát sau

- mới nhất

- Luật

- thực thi pháp luật

- Dẫn

- Led

- trái

- phần mềm độc hại

- max-width

- có nghĩa là

- tin nhắn

- Tên đệm

- phút

- nhỏ

- mất tích

- Sửa đổi

- giám sát

- tháng

- hầu hết

- nhiều

- bí ẩn

- mạng

- mạng

- khét tiếng

- Tháng mười một

- tại

- of

- Cung cấp

- on

- ONE

- vận hành

- nhà điều hành

- khai thác

- or

- nguyên

- người khởi xướng

- Nền tảng khác

- vfoXNUMXfipXNUMXhfpiXNUMXufhpiXNUMXuf

- ra

- kết thúc

- trang

- có lẽ

- kiên trì

- người

- ping

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- xin vui lòng

- tiềm năng

- riêng

- Khóa riêng

- có lẽ

- quá trình

- phong phú

- giao thức

- cung cấp

- xuất bản

- công bố

- mục đích

- mục đích

- Đặt

- câu hỏi

- gần đây

- giảm

- vẫn còn

- xa

- thay thế

- Báo cáo

- nghiên cứu

- ngay

- tương tự

- kịch bản

- xem

- đã xem

- gửi

- gửi

- gởi

- Tháng Chín

- máy chủ

- Các máy chủ

- dịch vụ

- DỊCH VỤ

- một số

- Chương trình

- đăng ký

- một số

- nguồn

- mã nguồn

- thống kê

- Dừng

- mạnh mẽ

- như vậy

- đột ngột

- Gợi ý

- Công tắc điện

- hệ thống

- bàn

- Hãy

- nhắm mục tiêu

- nhắm mục tiêu

- Kỹ thuật

- việc này

- Sản phẩm

- cung cấp their dịch

- sau đó

- điều này

- hàng ngàn

- mối đe dọa

- thời gian

- timeline

- thời gian

- Yêu sách

- đến

- hàng đầu

- hai

- điển hình

- không dự đoán

- Cập nhật

- us

- sử dụng

- đã sử dụng

- người sử dang

- sử dụng

- khác nhau

- phiên bản

- thông qua

- ảo

- Truy cập

- vs

- Lỗ hổng

- là

- we

- tuần

- CHÚNG TÔI LÀ

- chiều rộng

- Hoang dã

- sẽ

- với

- năm

- zephyrnet

- zombie