供应商本周警告说,JetBrains TeamCity 软件开发平台管理器的云版本已经针对一对新的关键漏洞进行了更新,但本地部署需要立即修补。

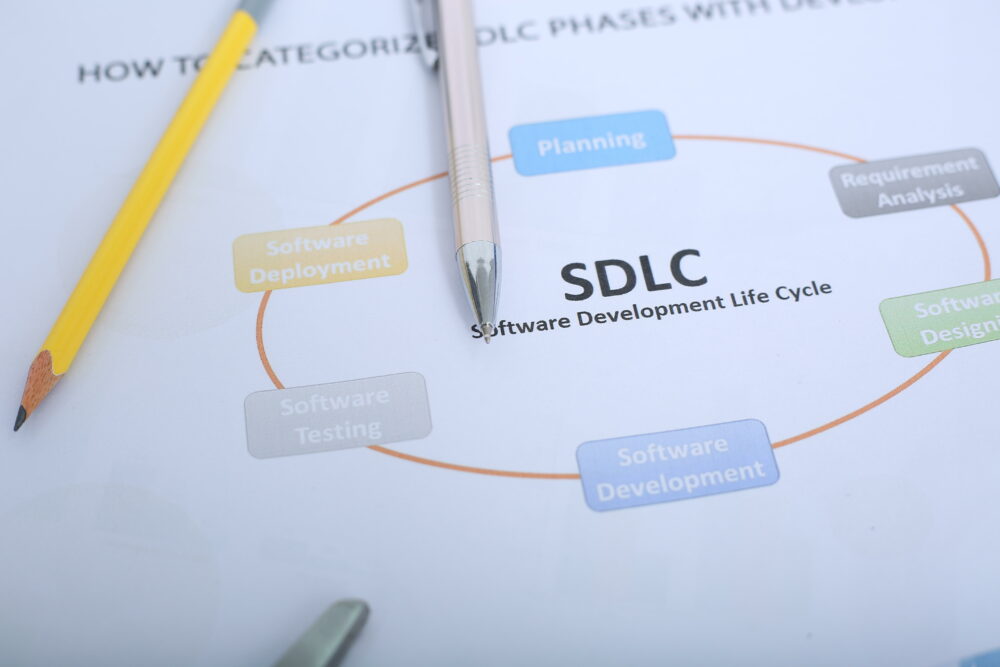

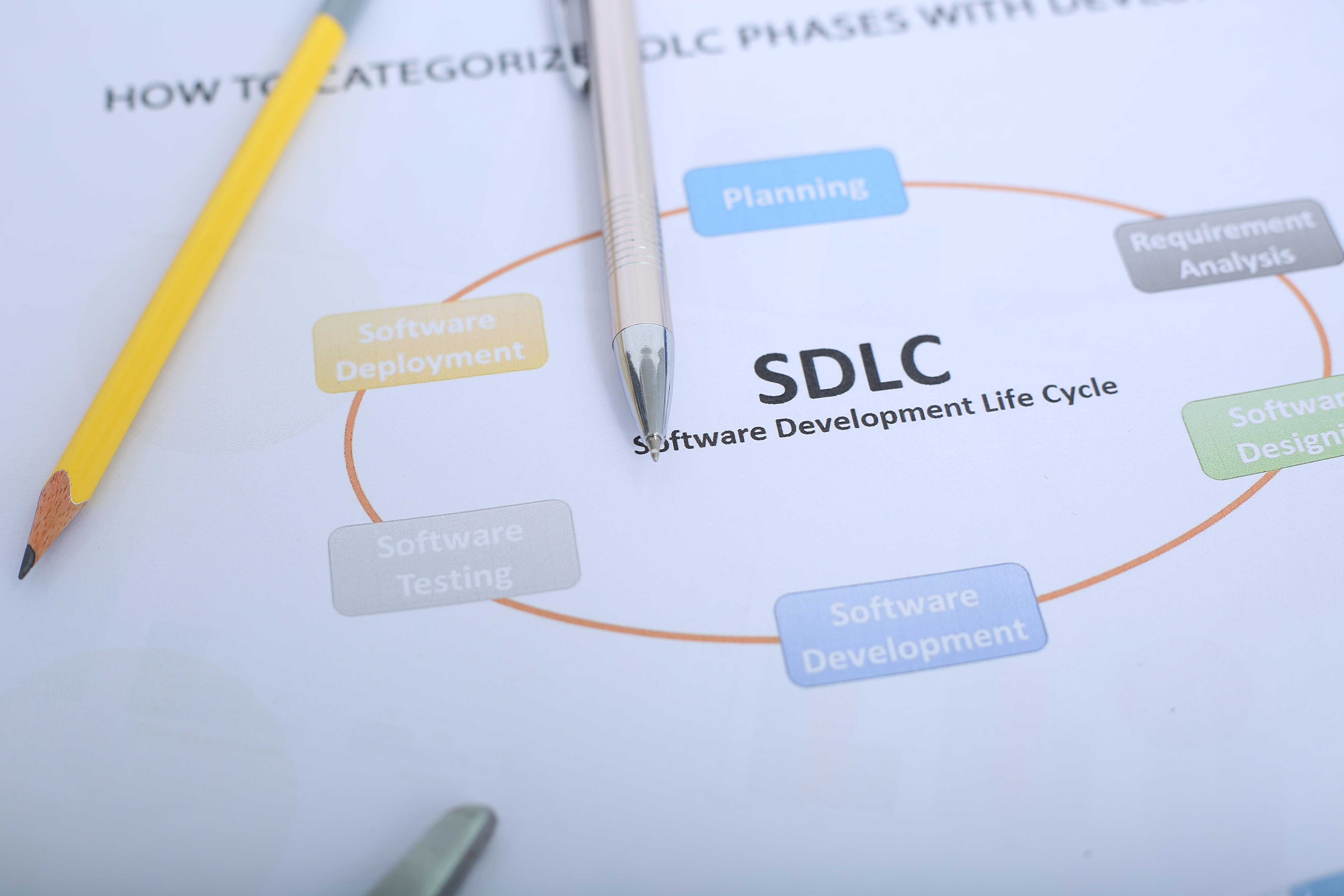

这是第二轮 严重的 TeamCity 漏洞 在过去的两个月里。影响可能很广泛:该公司的软件开发生命周期 (SDLC) 平台被 30,000 个组织使用,包括花旗银行、耐克和法拉利。

TeamCity 工具管理软件开发 CI/CD 管道,这是构建、测试和部署代码的过程。根据 CVE-2024-27198 和 CVE-2024-27199 跟踪的新漏洞可能允许威胁行为者绕过身份验证并获得受害者 TeamCity 服务器的管理控制权。 来自 TeamCity 的博客文章.

该公司补充说,Rapid7 在二月份发现并报告了这些缺陷。该公司表示,Rapid7 团队准备立即发布完整的技术细节,这使得在 2023.11.3 年 XNUMX 月 XNUMX 日之前运行 TeamCity 本地版本的团队必须在威胁行为者抓住机会之前修补其系统。

除了发布更新的 TeamCity 版本 2023-11.4 之外,供应商还为无法快速升级的团队提供了安全补丁插件。

CI/CD 环境是软件供应链的基础,使其成为对复杂的高级持续威胁 (APT) 组织有吸引力的攻击媒介。

JetBrains TeamCity 漏洞危及软件供应链

2023 年底,世界各国政府对俄罗斯国家支持的组织 APT29(又名 Nobelium、Midnight Blizzard 和 Cosy Bear——2020 年黑客攻击背后的威胁组织)发出警报。 SolarWinds攻击)正在积极利用类似的 JetBrains TeamCity 中的漏洞 这同样可能允许软件供应链网络攻击。

“未经身份验证的攻击者绕过身份验证检查并获得管理控制的能力不仅对直接环境构成重大风险,而且对通过此类受损的 CI/CD 管道开发和部署的软件的完整性和安全性构成重大风险,”Ryan Smith Deepfence 产品负责人在一份声明中表示。

史密斯补充说,数据显示软件供应链网络攻击的数量和复杂性总体上“显着上升”。

史密斯说:“最近的 JetBrains 事件清楚地提醒我们及时进行漏洞管理和主动威胁检测策略的重要性。” “通过培养敏捷性和弹性的文化,组织可以增强阻止新出现的威胁并有效保护其数字资产的能力。”

- :是

- :不是

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- 对,能力--

- 根据

- 横过

- 积极地

- 演员

- 添加

- 增加

- 管理员

- 行政

- 高级

- 建议

- advisory

- 驳

- 又名

- 报警

- 让

- 已经

- 还

- an

- 和

- APT

- AS

- 办公室文员:

- 攻击

- 攻击者

- 吸引力

- 认证

- BE

- 承担

- 很

- before

- 背后

- 作为

- 都

- 问题

- 虫子

- 建

- 但是

- by

- 绕行

- CAN

- 摔角

- 链

- 支票

- 花旗银行

- 码

- 公司

- 复杂

- 妥协

- 控制

- 可以

- 危急

- 危急程度

- 文化塑造

- 网络攻击

- data

- 部署

- 部署

- 详情

- 检测

- 发达

- 研发支持

- 数字

- 数字资产

- 只

- 新兴经济体的新市场。

- 提高

- 环境

- 利用

- 二月

- 法拉利

- 缺陷

- 针对

- 培养

- 发现

- 止

- ,

- 根本

- Gain增益

- 其他咨询

- 得到

- 各国政府

- 团队

- 组的

- 有

- 头

- HTTPS

- 即时

- 势在必行

- in

- 事件

- 包含

- 诚信

- IT

- JPG

- 晚了

- 生命周期

- 制作

- 颠覆性技术

- 经理

- 管理

- 午夜

- 个月

- 需求

- 全新

- NIKE

- 显着

- of

- 最多线路

- 仅由

- 到

- ZAP优势

- 组织

- 对

- 过去

- 打补丁

- 修补

- 管道

- 平台

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 插入

- 准备

- 构成

- 帖子

- 主动

- 过程

- 产品

- 很快

- 凸

- 后果

- 最近

- 释放

- 释放

- 提醒

- 报道

- 弹性

- 风险

- 圆

- 运行

- 俄语

- 瑞安

- s

- 维护

- 说

- 其次

- 保安

- 安全补丁

- 服务器

- 服务

- 作品

- 显著

- 类似

- 史密斯

- 软件

- 软件开发

- 软件供应链

- 极致

- 与之形成鲜明

- 个人陈述

- 策略

- 这样

- 供应

- 供应链

- 产品

- 团队

- 队

- 文案

- 测试

- 这

- 其

- Free Introduction

- 本星期

- 威胁

- 威胁者

- 威胁

- 通过

- 阻挠

- 至

- 工具

- 二

- 无法

- 下

- 更新

- 升级

- 用过的

- 供应商

- 版本

- 版本

- 受害者

- 体积

- 漏洞

- 漏洞

- 警告

- 是

- 周

- 为

- 这

- 宽

- 全世界

- 和风网