阅读时间: 6 分钟Comodo网络安全团队揭示了这种持续威胁的最新趋势的内部工作原理

Comodo 网络安全团队不断研究最新的勒索软件,以帮助更好地保护我们的用户,并与更广泛的网络安全和防病毒社区分享我们的发现。今天我们想向您介绍一个新版本 勒索 被称为 佛法2.0版本。

该恶意软件于2016年首次以CrySIS的名称出现。 它以Windows系统为目标,并使用强大的AES-256和RSA-1024算法加密受害者的文件,然后要求勒索比特币。 与几乎所有勒索软件一样,没有解密密钥就无法完全恢复文件,并且受害者必须支付赎金才能获得密钥。

Dharma 木马是通过在 RDP 连接上暴力破解弱密码或让受害者打开恶意电子邮件附件来传播的。第一种方法涉及攻击者扫描端口 3389 以查找使用 RDP 协议的连接。一旦找到目标,攻击者就会尝试通过自动尝试大量已知密码库中的不同密码来登录连接,直到其中一个有效。从那里,攻击者可以完全控制目标机器并运行 Dharma勒索软件 手动处理用户的文件。

后一种方法是经典的电子邮件攻击。 受害者收到一封电子邮件,看起来像是来自他们的真实防病毒提供商。 它包含有关其计算机上恶意软件的警告,并指示他们安装附加的防病毒文件以消除威胁。 当然,附件不是防病毒程序,它是Dharma 2.0,然后可以继续加密用户的文件并要求赎金才能将其解锁。

二月2020, Comodo网络安全 团队发现了这个的最新演变 恶意软件,Dharma 2.0。 此版本包含以前版本的核心加密然后勒索功能,但还包含一个额外的后门,可授予远程管理功能。让我们在 Comodo 网络安全团队的帮助下仔细看看 Dharma 2.0 的细节。

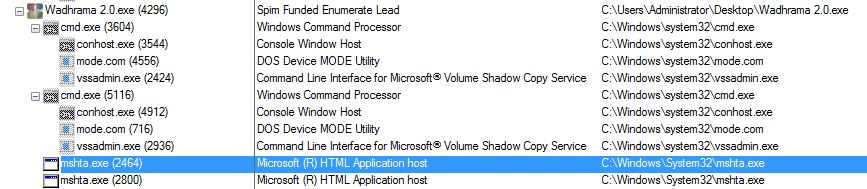

Dharma 2.0的流程执行层次结构

恶意软件的执行树显示在下面的屏幕快照中,列表的开头是“ Wadhrama 2.0.exe”:

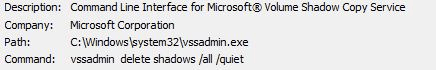

该恶意软件使用DOS设备模式实用程序来收集有关受害者键盘的一些信息,并删除其文件的所有卷影副本。 命令“ vssadmin delete shadows / all / quiet”在勒索软件中通常用于删除现有的Windows还原点,从而使用户无法备份其文件:

随着卷影副本的消失,除非用户拥有外部的第三方备份,否则用户将无法还原其文件。 许多企业都有这样的备份,但数量惊人。

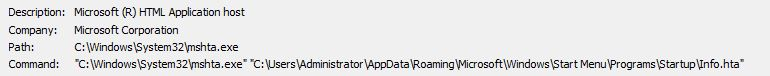

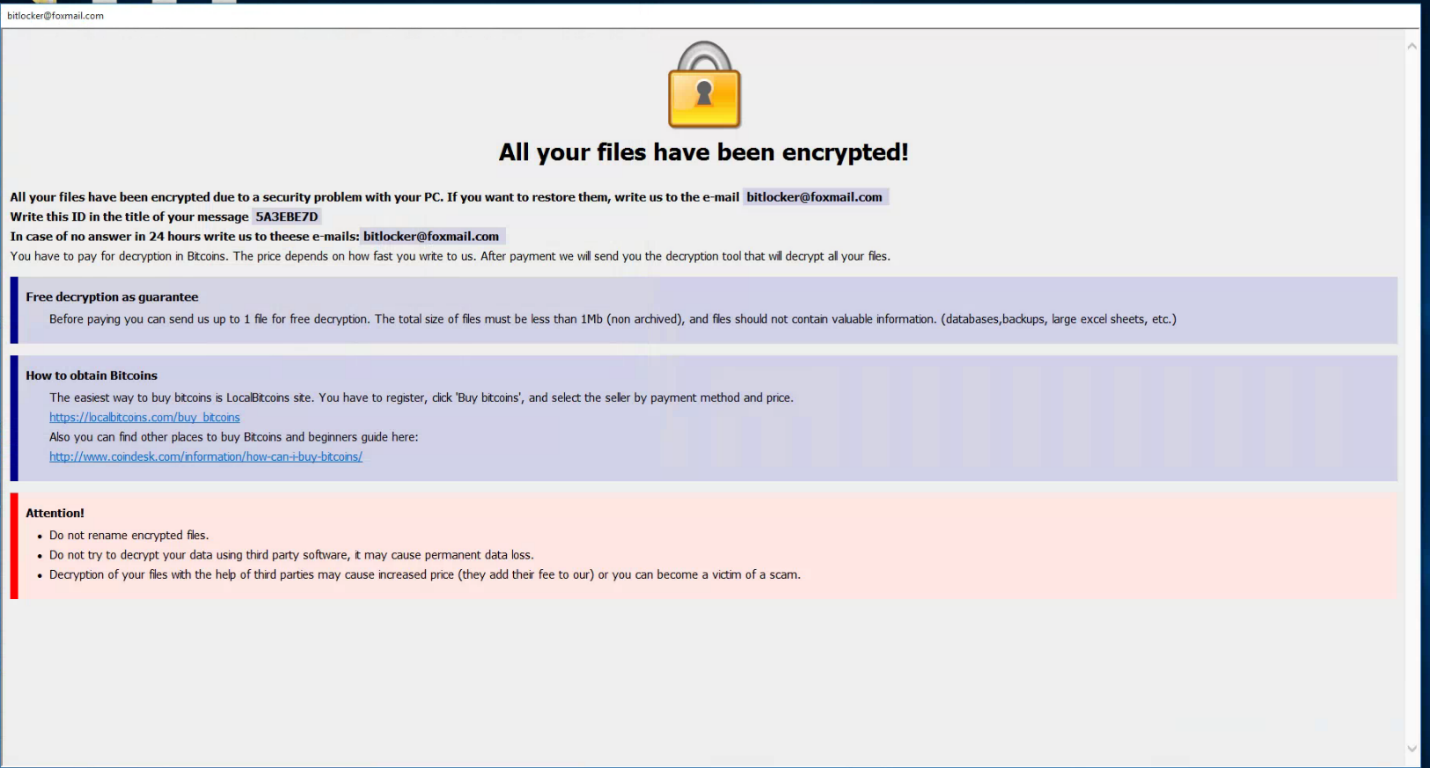

加密计算机上的所有文件之后,攻击者现在需要一种将其指令传达给受害者的方法。 它通过使用以下命令使用“ mshta.exe”打开“ Info.hta”作为自动运行来执行此操作

'C:UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta'。

“ Info.hta”是包含赎金记录的文件:

“您的所有文件都已加密!”

Dharma 2.0的动态分析

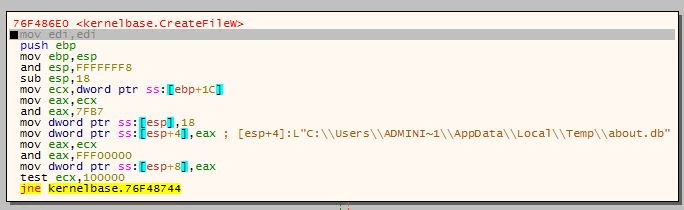

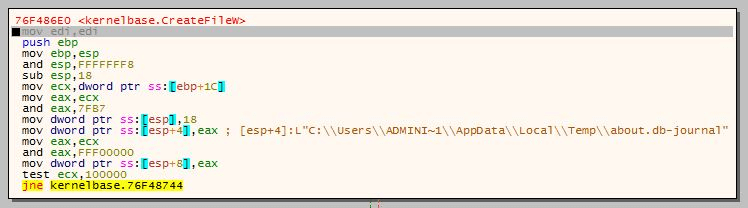

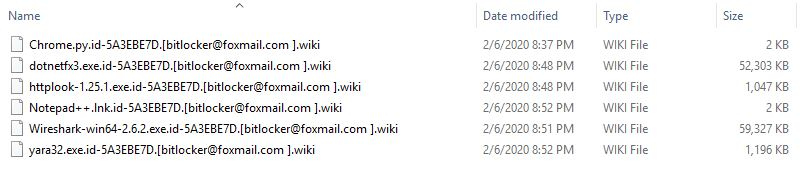

Wadhrama 2.0.exe在<%usersadministratorappdatalocaltemp%>中创建两个sql文件,即“ about.db”和“ about.db-journal”。 它在<%system32%>和<%startup%>中创建自己的副本,并将扩展名[[bitlocker@foxmail.com] .wiki'添加到所有加密文件的末尾:

c:usersadministratorappdatalocaltempabout.db

c:usersadministratorappdatalocaltempabout.db-journal

c:windowssystem32Wadhrama 2.0.exe

c:用户管理员应用程序数据漫游Microsoft Windows开始菜单程序启动Wadhrama 2.0.exe

c:programdatamicrosoftwindows开始菜单程序startupWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootbootstat.dat.id-5A3EBE7D。[bitlocker@foxmail.com] .wiki

c:bootsect.bak.id-5A3EBE7D。[bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:config.sys.id-5A3EBE7D。[bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:autoexec.bat.id-5A3EBE7D。[bitlocker@foxmail.com] .wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

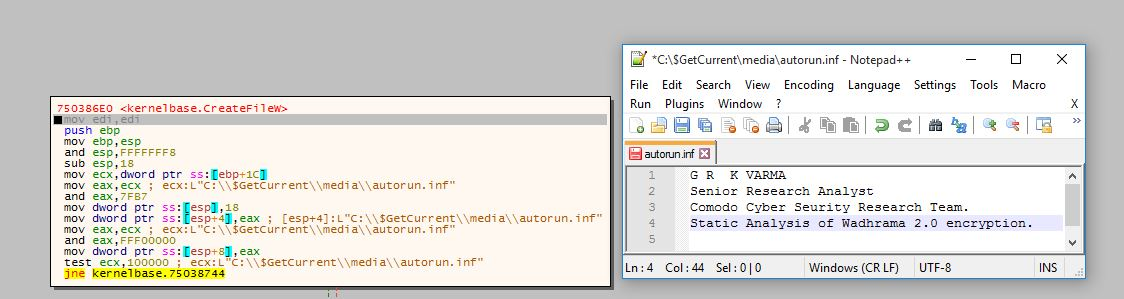

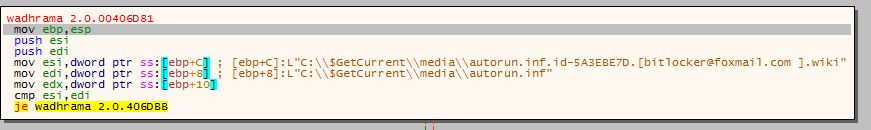

Dharma 2.0的静态分析

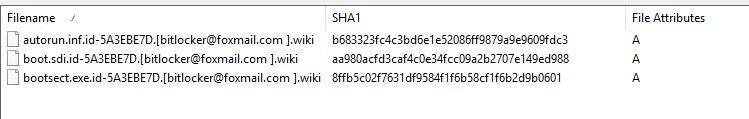

网络安全团队通过创建三个具有以下内容的相同的2.0行文本文件来测试Dharma 5的加密复杂性:

我们将这三个文件分别命名为“ autorun.inf”,“ boot.sdi”和“ bootsect.exe”,并将它们分别移动到另一个位置。 因为文件的类型,大小和内容相同,所以它们都共享相同的SHA1签名– 9ea0e7343beea0d319bc03e27feb6029dde0bd96。

这是Dharma加密之前的文件的屏幕截图:

加密后,每个文件都有不同的文件大小和签名:

Dharma 2.0有效载荷

- Dharma 2.0在'<%AppData%> \ local \ temp'中创建了两个数据库文件,分别称为'about.db'和'about.db-journal'。 这些文件是SQLite文件,包含以下内容

表-“设置”和“键映射”。 数据库允许远程管理命令,例如/ eject / eject ,/ runas / runas ,/ syserr / syserr ,/ url / url ,

/ runscreensaver / runscreensaverd,/ shutdisplay / shutdisplayd,/ edithost / edithostsd,

/ restart / restard,/ shutdown / shutdownd / logoff / logoffd,/ lock / lockd,/ quit / quitd,/ config / configd

/ about / aboutd。

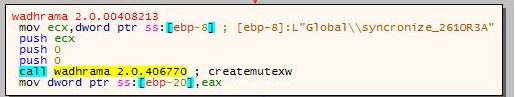

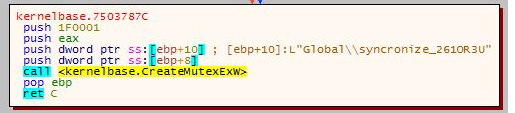

•Dharma 2.0创建两个互斥对象,分别称为“ Global \ syncronize_261OR3A”和“ Global \ syncronize_261OR3U”。 互斥对象限制了可以访问特定数据段的进程数量。 这有效地锁定了其他进程中的数据,因此加密可以不间断地进行。

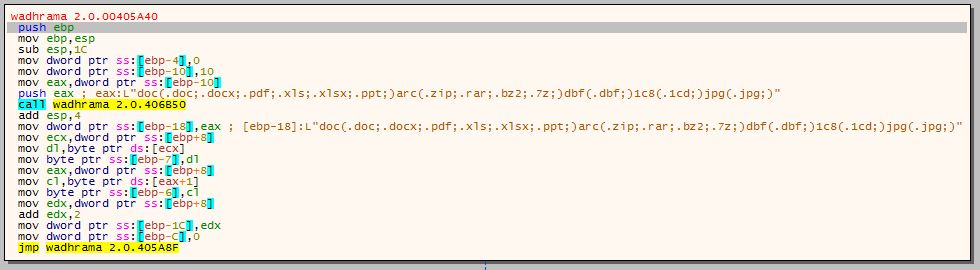

•Dharma 2.0搜索以下文件扩展名进行加密:

◦个人文档文件格式:'doc(.doc; .docx,.pdf; .xls; .xlss; .ppt;)'

◦存档文件格式:'arc(.zip; .rar; .bz2; .7z;)'

◦数据库文件格式:'dbf(.dbf;)'

◦SafeDis加密文件格式:'1c8(.1cd;)'

◦图像文件格式:'jpg(.jpg;)'

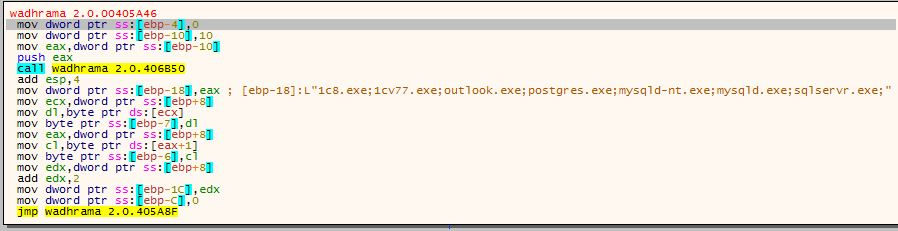

•它还搜索著名的数据库,邮件和服务器软件:

◦'1c8.exe; 1cv77.exe; outlook.exe; postgres.exe; mysqld-nt.exe; mysqld.exe; sqlservr.exe;'

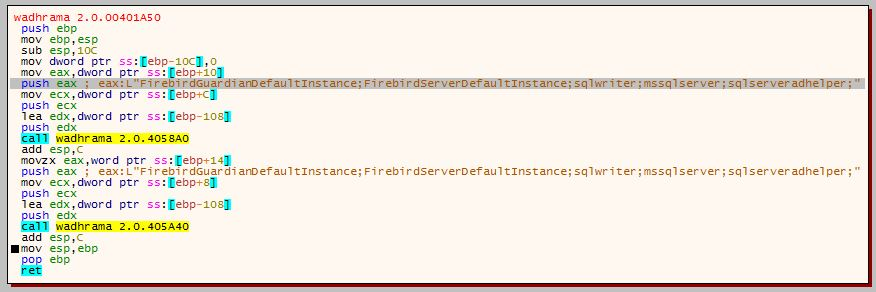

◦'FirebirdGuardianDefaultInstance; FirebirdServerDefaultInstance; sqlwriter; mssqlserver; Sqlserveradhelper;'

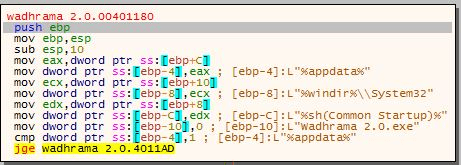

•Dhama 2.0将自身复制到三个不同的位置

◦'%appdata%'

◦'%windir%\ system32'

◦'%sh(启动)%'

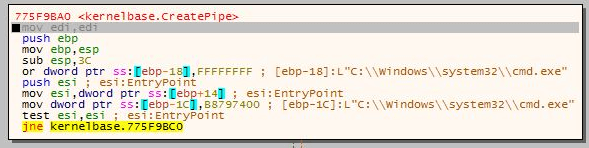

•使用命令“ C:\ windows \ system32 \ cmd.exe”创建管道“%comspec%”:

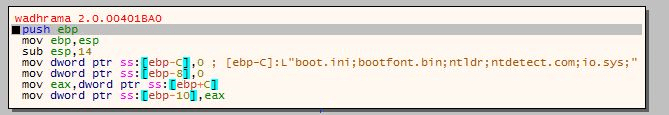

•它收集有关引导文件的详细信息,例如“ boot.ini”,“ bootfont.bin”等:

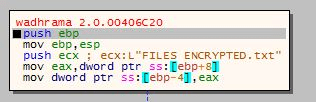

•赎金记录文本保存在名为“ FILES ENCRYPTED.txt”的文件中:

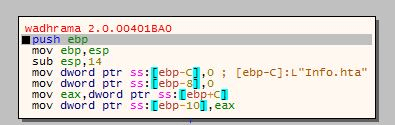

•'Info.hta'向受害者显示赎金消息:

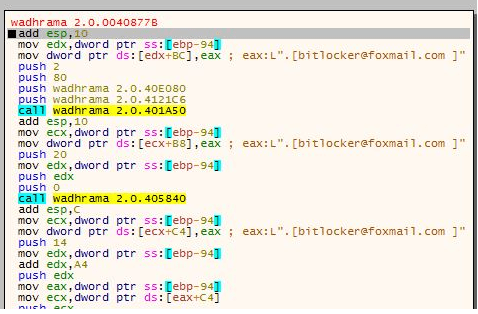

•加密扩展名来自缓冲区“。[bitlocker@foxmail.com]”

•Dharma然后创建具有新扩展名的原始文件的加密版本:

•随后,它将删除原始文件并重复循环,直到每个驱动器和文件都已加密。 最终的加密文件如下所示:

•这是受害者在下次启动计算机时显示的勒索消息:

相关资源

该职位 Dharma 2.0勒索软件继续对新变种造成严重破坏 最早出现 科摩多新闻和互联网安全信息.

- "

- 2016

- 2020

- 70

- a

- 关于

- ACCESS

- 额外

- 管理员

- 向前

- 算法

- 所有类型

- 量

- 分析

- 杀毒软件

- 档案

- 自动

- 后门

- 备份工具

- 备份

- 蝙蝠

- 因为

- before

- 如下。

- 阻止

- 企业

- 能力

- 经典

- 通信

- 地区

- 完成

- 完全

- 一台

- 地都

- 连接

- 经常

- 包含

- 内容

- 继续

- 控制

- 核心

- 创建

- 创造

- 网络

- 网络安全

- 网络安全

- data

- 数据库

- 数据库

- 提升

- 需求

- 详情

- 设备

- 法

- 不同

- 发现

- 屏 显:

- 显示器

- 驾驶

- 每

- 只

- 邮箱地址

- 加密

- 进化

- 执行

- 现有

- 扩展

- 二月 二零二二年

- 姓氏:

- 以下

- 如下

- 格式

- 发现

- 止

- 功能

- 越来越

- 补助金

- 头

- 帮助

- 等级制度

- HTTPS

- 巨大

- 图片

- 信息

- 安装

- 网络

- 互联网安全

- IT

- 本身

- 键

- 已知

- 最新

- 自学资料库

- 极限

- Line

- 清单

- 圖書分館的位置

- 锁

- 看

- 机

- 恶意软件

- 手动

- 需要

- 消息

- 下页

- 数

- 打开

- 其他名称

- Outlook

- 党

- 密码

- 个人

- 片

- 管

- 点

- 以前

- 所得款项

- 过程

- 曲目

- 保护

- 保护

- 协议

- 提供者

- 赎金

- 勒索

- 远程

- 揭示

- 实现安全

- 同

- 扫描

- 保安

- 阴影

- Share

- 如图

- 尺寸

- So

- 软件

- 一些

- 具体的

- 启动

- 株

- 强烈

- 后来

- 产品

- 目标

- 针对

- 团队

- 三

- 次

- 今晚

- 木马

- 下

- 开锁

- 使用

- 用户

- 效用

- 版本

- 您的网站

- 更宽

- 窗户

- 也完全不需要

- 合作

- XML

- 您一站式解决方案