阅读时间: 5 分钟

阅读时间: 5 分钟

网络犯罪分子和网络安全战士之间的军备竞赛以惊人的速度增长。 恶意软件作者会使用更复杂的新样本对任何检测到并被中和的恶意软件做出反应,以绕过最新的反恶意软件产品。 GandCrab是此类新一代恶意软件的杰出代表。

这款复杂,狡猾且不断变化的勒索软件于2018年XNUMX月首次发现,已经有四个版本彼此明显区别。 网络罪犯不断添加新功能,以加强加密并避免检测。 分析人员发现的最后一个样本Comodo恶意软件具有全新的含义:它利用Tiny Encryption Algorithm(TEA)避免检测。

分析GandCrab有用,而不是探索特定的新产品 恶意软件,整个研究人员都称其为“勒索软件的新王”。 这是现代恶意软件如何适应新的网络安全环境的明显例子。 因此,让我们更深入地了解GandCrab的演变。

历史

GandCrab v1

GandCrab的第一版于2018年XNUMX月发现,它使用唯一密钥对用户的文件进行加密,并勒索DASH加密货币的赎金。 该版本是通过RIG EK和GrandSoft EK等漏洞利用工具包分发的。 勒索软件将自身复制到“%appdata%Microsoft” 文件夹并注入到系统进程 nslookup程序.

它最初与 pv4bot.whatismyipaddress.com 找出受感染机器的公共IP,然后运行 nslookup 连接到网络的过程 gandcrab.bit a.dnspod.com 使用 “ .bit” 顶级域名。

这个版本很快在网络空间中传播开来,但是其胜利却在XNUMX月底停止了:创建了一个解密器并将其放置在网上,从而使受害者可以解密其文件而无需向犯罪者支付赎金。

GandCrab v2

网络罪犯并没有长时间回答:一周之内,GandCrab版本2击中了用户。 它具有一种新的加密算法,使解密程序无用。 加密文件具有.CRAB扩展名,并且硬编码域更改为 勒索软件位和zonealarm.bit。 这个版本是在三月份通过垃圾邮件传播的。

GandCrab v3

下一个版本于四月发布,具有将受害者的桌面墙纸更改为赎金记录的新功能。 桌面和勒索横幅之间的不断切换绝对是为了给受害者施加更大的心理压力。 另一个新功能是RunOnce自动运行注册表项:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC:文档和设置管理员应用程序数据Microsoftyrtbsc.exe

GandCrab v4

最后,Ganddcrab v4的新第四版已于XNUMX月发布,其中进行了许多重大更新,包括新的加密算法。 正如Comodo分析师发现的那样,该恶意软件现在使用Tiny Encryption Algorithm(TEA)来避免检测,这是David Wheeler和Roger Needham在对称加密基础上开发的最快,高效的加密算法之一。

此外,所有加密文件现在都具有扩展名.KRAB而不是CRAB。

此外,网络罪犯改变了勒索软件的传播方式。 现在,它通过假冒的软件破解站点传播。 一旦用户下载并运行此类“填充”破解程序,勒索软件就会在计算机上掉落。

这是此类伪造软件破解的示例。 Crack_Merging_Image_to_PDF.exe实际上是GandCrab v4。

让我们详细了解如果用户运行此文件会发生什么。

在引擎盖下

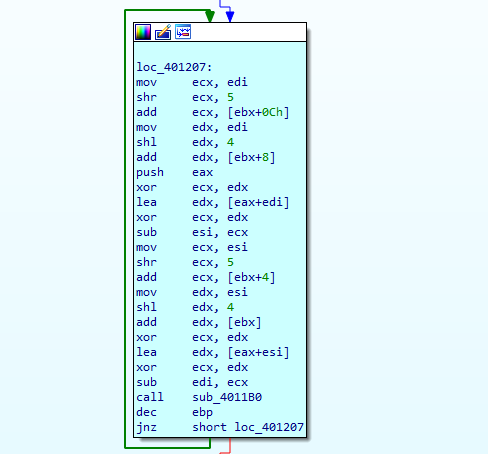

如上所述, GandCrab勒索软件 使用强大而快速的TEA加密算法来避免检测。 解密例程功能获取GandCrab纯文件。

解密完成后,原始的GandCrab v4文件将放下并运行,开始进行查杀。

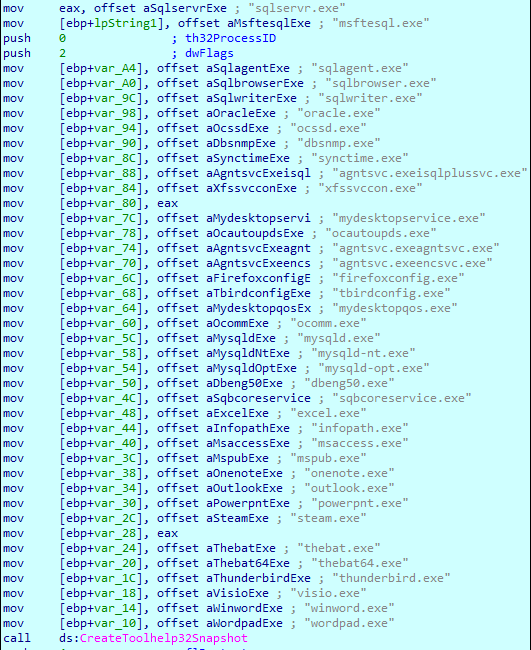

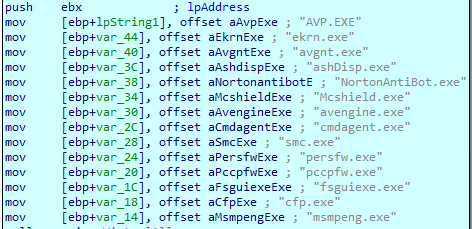

首先,勒索软件使用CreateToolhelp32Snapshot API检查以下进程的列表,并终止所有正在运行的进程:

然后,勒索软件检查键盘布局。 如果碰巧是俄语,则GandCrab立即终止执行。

生成URL过程

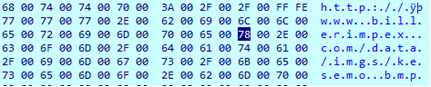

重要的是,GandCrab使用特定的随机算法为每个主机生成URL。 该算法基于以下模式:

http://{host}/{value1}/{value2}/{filename}.{extension}

该恶意软件始终创建该模式的所有元素,从而产生唯一的URL。

您可以在右列中看到由恶意软件创建的URL。

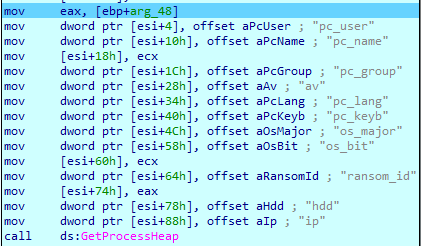

信息收集

GandCrab从受感染的计算机中收集以下信息:

然后检查 杀毒软件 正在运行…

……并收集有关系统的信息。 之后,它将使用XOR加密所有收集的信息,并将其发送到命令和控制服务器。 重要的是,它用于加密“ jopochlen”密钥字符串,该密钥字符串是俄语中的一种淫秽语言。 这是俄罗斯恶意软件起源的另一个明显标志。

密钥生成

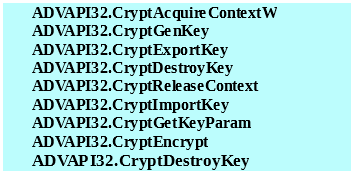

勒索软件使用Microsoft加密提供程序和以下API生成私钥和公钥:

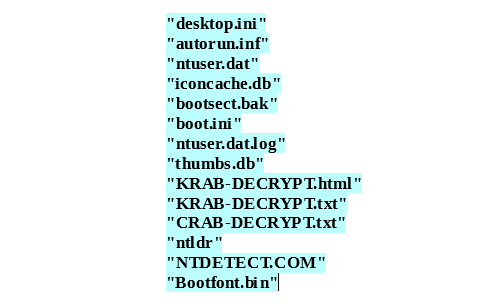

在开始加密过程之前,恶意软件会检查一些文件…

…以及在加密过程中跳过它们的文件夹:

这些文件和文件夹是勒索软件正常运行所必需的。 此后,GandCrab开始加密受害者的文件。

赎金

赎金

加密结束后,GandCrab将打开一个KRAB-DECRYPT.txt文件,该文件是赎金记录:

如果受害者遵循犯罪者的指示并前往其TOR站点,她将在柜台上找到赎金标语:

付款页面包含有关如何支付赎金的详细说明。

Comodo网络安全研究团队已追踪到GandCrab通信IP。 以下是该IP列表中排名前十的国家。

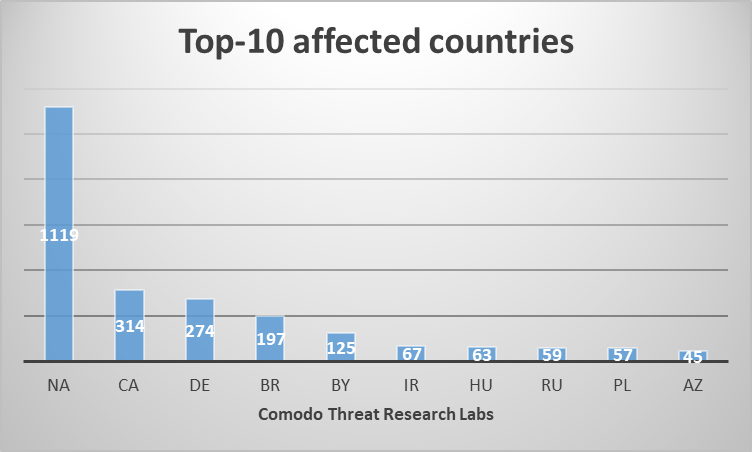

GandCrab吸引了全世界的用户。 以下是受恶意软件影响的十大国家/地区列表。

Comodo威胁研究实验室负责人Fatih Orhan表示:“我们分析师的发现清楚地表明,恶意软件在适应网络安全厂商对策的过程中迅速变化并不断发展。” “显然,我们正处于网络安全领域所有进程都在积极推动的时候。 恶意软件不仅在数量上而且在迅速模仿的能力上都在迅速增长。 在 Comodo网络安全2018年第一季度威胁报告,我们预计勒索软件的精简只是力量的重新部署,我们将在不久的将来面对更新且更复杂的样本。 GandCrab的出现清楚地证实并证明了这一趋势。 因此,网络安全市场应该准备好应对即将来临的,伴随着全新勒索软件类型的攻击浪潮。”

Comodo安全地生活!

相关资源:

- SEO 支持的内容和 PR 分发。 今天得到放大。

- 柏拉图区块链。 Web3 元宇宙智能。 知识放大。 访问这里。

- Sumber: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- 对,能力--

- 关于

- 以上

- 添加

- 增加

- 后

- 算法

- 算法

- 所有类型

- 已经

- 分析人士

- 分析师

- 和

- 另一个

- 回答

- 杀毒软件

- API

- APIs

- 四月

- 攻击

- 作者

- 避免

- 旗帜

- 基地

- 基于

- 如下。

- 之间

- 位

- 博客

- 被称为

- 更改

- 更改

- 改变

- 查

- 支票

- 清除

- 明确地

- 柱

- 如何

- 注释

- 沟通

- 完成

- 复杂

- 一台

- 分享链接

- 地都

- 常数

- 经常

- Contents

- Counter

- 国家

- 裂纹

- 创建

- 创建

- 加密

- 网络罪犯

- 网络安全

- 网络空间

- Dash 达世币

- David

- 解码

- 更深

- 无疑

- 演示

- 通过电脑捐款

- 详细

- 详情

- 检测

- 检测

- 发达

- DID

- 发现

- 分布

- 文件

- 域

- 域名

- 下载

- 滴

- ,我们将参加

- 每

- 边缘

- 高效

- 分子

- 电子邮件

- 加密

- 加密

- 巨大

- 环境

- 活动

- 每个人

- 进化

- 例子

- 执行

- 利用

- 勘探

- 延期

- 面部彩妆

- 假

- 高效率

- 最快

- 专栏

- 特征

- 部分

- 文件

- 档

- 找到最适合您的地方

- 寻找

- 姓氏:

- 以下

- 如下

- 部队

- 第四

- Free

- 最新鲜的

- 止

- 功能

- 未来

- 搜集

- 生成

- 产生

- 发电

- 代

- 得到

- Go

- GOES

- 非常好

- 成长

- 发生

- 头

- 此处

- 击中

- 点击

- 主持人

- 创新中心

- How To

- HTTPS

- 立即

- in

- 包含

- 增加

- 信息

- 初始

- 即食类

- 代替

- 说明

- IP

- IT

- 本身

- 一月

- 七月

- 键

- 键

- 国王

- 实验室

- 语言

- 名:

- 布局

- 让

- 清单

- 装载机

- 长

- 机

- 制成

- 制作

- 恶意软件

- 三月

- 市场

- 最大宽度

- 提到

- 微软

- 现代

- 更多

- 必要

- 网络

- 全新

- 新功能

- 下页

- 一

- 在线

- 打开

- 原版的

- 其他名称

- 特别

- 模式

- 付款

- 付款

- PHP

- 朴素

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 都曾预测

- 压力

- 私立

- 过程

- 过程

- 热销产品

- 正确

- 提供者

- 国家

- 公钥

- 数量

- 季

- 很快

- 种族

- 随机

- 赎金

- 勒索

- 应对

- 准备

- 现实

- 注册处

- 代表

- 研究

- 研究人员

- 资源

- 导致

- 摆脱

- 操纵

- 运行

- 运行

- 俄语

- 俄罗斯

- 记分卡

- 安全

- 保安

- 应该

- 签署

- 显著

- 显著

- 网站

- 网站

- So

- 软件

- 一些

- 东西

- 极致

- 垃圾邮件

- 具体的

- 速度

- 传播

- 开始

- 启动

- 留

- 停止

- 强烈

- 这样

- 系统

- 茶

- 团队

- 信息

- 世界

- 其

- 事

- 威胁

- 通过

- 始终

- 次

- 至

- 顶级

- 顶级域名

- 门

- 趋势

- 类型

- 独特

- 即将上市

- 更新

- 最新动态

- 网址

- 用户

- 用户

- 利用

- 各种

- 版本

- 通过

- 受害者

- 受害者

- 勇士

- 波浪

- 周

- 什么是

- 将

- 也完全不需要

- 世界

- 您一站式解决方案

- 和风网