“我们粗心了”受害者告诉黑客想要找回丢失的 ETH

MEV 研究团队 Flashbots 产品负责人伯特·米勒 (Bert Miller) 表示,800 月 28 日,MEV 机器人运营商在单笔交易中赚取了 1,100 ETH,但仅仅一小时后就损失了 XNUMX ETH。

磨坊主 已标记 Twitter 上的交易。他表示,该地址以字母数字代码“0xbaDc0dE”开头,在过去几个月执行了 220,000 万笔交易。该活动高度表明了 MEV 机器人的行为。

注意安全

“想象一下,一次套利赚了 800 ETH……一个小时后,黑客就损失了 1100 ETH,”米勒在推特上写道。 “保持安全并保护您的执行功能。”

MEV,或 最大可提取价值,是验证者和机器人运营商使用的一种技术,用于从去中心化区块链上的链上交易带来的滑点或价差中获取超额价值。 MEV 搜索者与验证者合作重新排序或抢先交易,以利用以太坊用户允许的最高费用或滑点。

虽然 MEV 通常被视为包含无风险技术,但 0xbaDc0dE 的崩溃似乎表明事实并非如此。

米勒表示,该地址利用了一名试图在 Uniswap v1.8 上出售价值 2 万美元的 cUSDC 的用户,该代币允许持有者提取存入货币市场 dAppCompound 的 USDC,尽管该配对的流动性非常低。

夹入交易

不幸的卖家仅从交易中收到 500 美元。然而,0xbaDc0dE 通过将交易与涉及许多不同 DeFi dApp 的精心套利交易夹在中间,将 800 ETH(1.02 万美元)收入囊中。

但仅仅一小时后,0xbaDc0dE 的所有 ETH 显然都被盗了,黑客从钱包中盗取了 1,101 ETH(1.4 万美元)。 Miller 指出,0xbaDc0dE 未能保护他们用于在 dYdX 交易所执行闪贷的功能。

任意执行

“当你获得闪贷时,你借用的协议将调用你合同上的标准化函数,”米勒说。 “不幸的是,0xbaDc0dE 的代码允许任意执行。攻击者利用这个获得 0xbaDc0dE 来批准他们的所有 WETH 用于合约支出。”

区块链安全公司 PeckShield 也发现了这笔交易。他们发布了 0xbaDc0dE 和攻击者之间发送的链上消息。

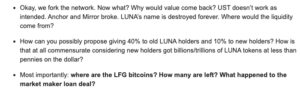

0xbaDc0dE 要求在 28 月 20 日之前归还资金,并表示如果攻击者遵守要求,将向其提供 XNUMX% 的资金。

“恭喜你,我们粗心了,你确实成功了,”0xbaDc0dE 说过。他们威胁说:“如果到那时还没有退还资金,我们将别无选择,只能尽我们所能与有关当局追回我们的资金。”

但黑客却显得泰然自若 回应”,“那些被你用 MEV 治疗过并且真的操过他们的普通人呢?你会把它们归还吗?”

他们讽刺地提出,如果 1xbaDc0dE 在当天结束前将通过 MEV 产生的所有利润返还给毫无戒心的以太坊用户,他们将返还 0% 的被盗资金。

MEV搜索器

Flashbots 开发的软件旨在减少成为 MEV 搜索者的障碍,并将通过提取获得的利润分享给以太坊更广泛的验证者社区。

该团队上个月确认将 符合 美国财政部针对加密货币混合服务 Tornado Cash 实施制裁。 Flashbots 的回应是开源其 MEV-Boost 软件的部分代码,该软件可以从权益证明以太坊交易中提取 MEV。

27 月 XNUMX 日,以太坊研究员 Toni Wahrstatter 报道 迄今为止,与 Tornado Cash 合约交互的零交易已包含在使用 MEV-Boost 软件生成的区块中。