比特币 ATM 机为消费者购买加密货币提供了一种便捷友好的方式。 这种易用性有时会以牺牲安全性为代价。

Kraken 安全实验室在常用的加密货币 ATM:通用字节 BATMtwo (GBBATM2) 中发现了多个硬件和软件漏洞。 通过默认的管理二维码、Android操作软件、ATM管理系统甚至机器的硬件外壳,发现了多个攻击向量。

我们的团队发现,大量 ATM 机都配置了相同的默认管理二维码,任何拥有此二维码的人都可以走到 ATM 机前并对其进行攻击。 我们的团队还发现 ATM 管理系统缺乏安全启动机制以及严重漏洞。

当我们发现加密硬件漏洞时,Kraken 安全实验室有两个目标:让用户意识到潜在的安全缺陷,并向产品制造商发出警报,以便他们能够解决问题。 Kraken Security Labs 于 20 年 2021 月 XNUMX 日向 General Bytes 报告了这些漏洞,他们发布了后端系统 (CAS) 补丁并向客户发出警报,但部分问题的完整修复可能仍需要硬件修订。

在下面的视频中,我们简要演示了恶意攻击者如何利用 General Bytes BATMtwo 加密货币 ATM 中的漏洞。

通过阅读,Kraken 安全实验室概述了这些安全风险的确切性质,以帮助您更好地理解为什么在使用这些机器之前应该谨慎行事。

使用加密货币 ATM 之前

- 仅在您信任的地点和商店使用加密货币 ATM。

- 确保 ATM 具有周边保护,例如监控摄像头,并且不太可能出现不被发现的对 ATM 的访问。

如果您拥有或经营 BATM

- 如果您在初始设置期间没有这样做,请更改默认的二维码管理代码。

- 更新您的 CAS 服务器并遵循 General Bytes 的最佳实践。

- 将 ATM 机放置在有安全控制的位置,例如监控摄像头。

一个二维码统治一切

100vw, 730px”><figcaption id=) 只需扫描二维码即可接管大量 BATM。

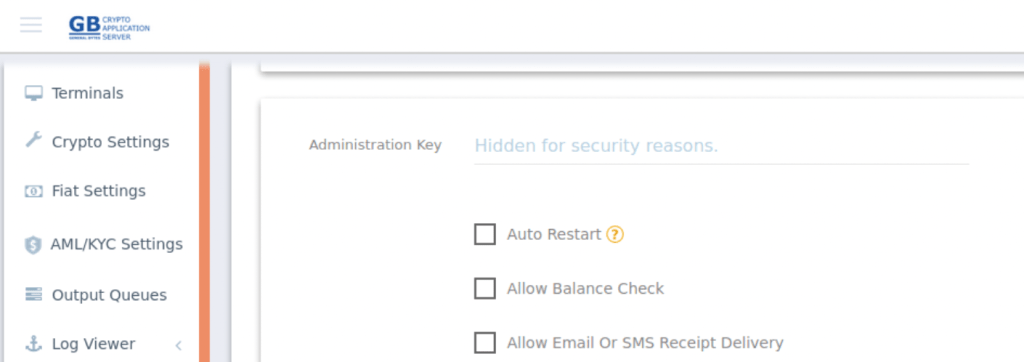

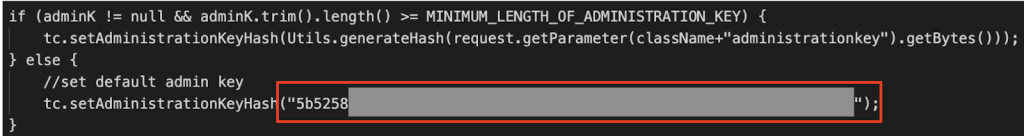

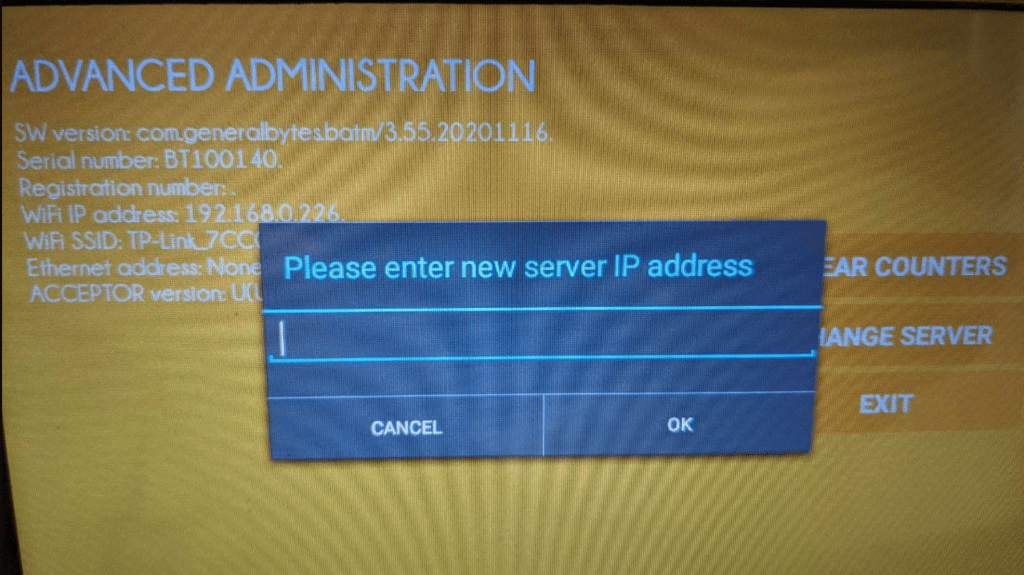

只需扫描二维码即可接管大量 BATM。当所有者收到 GBBATM2 时,系统会指示他们使用必须在 ATM 上扫描的“管理密钥”二维码来设置 ATM。 后台系统中每台ATM机需单独设置包含密码的二维码:

然而,当检查管理界面背后的代码时,我们发现它包含默认出厂设置管理密钥的哈希值。 我们从不同来源购买了多台二手 ATM,我们的调查显示每台 ATM 都有相同的默认密钥配置。

这意味着大量 GBBATM2 所有者没有更改默认的管理二维码。 在我们测试时,管理密钥没有车队管理,这意味着必须手动更改每个二维码。

因此,任何人都可以通过管理界面接管ATM,只需更改ATM管理服务器地址即可。

硬件

无分区和篡改检测

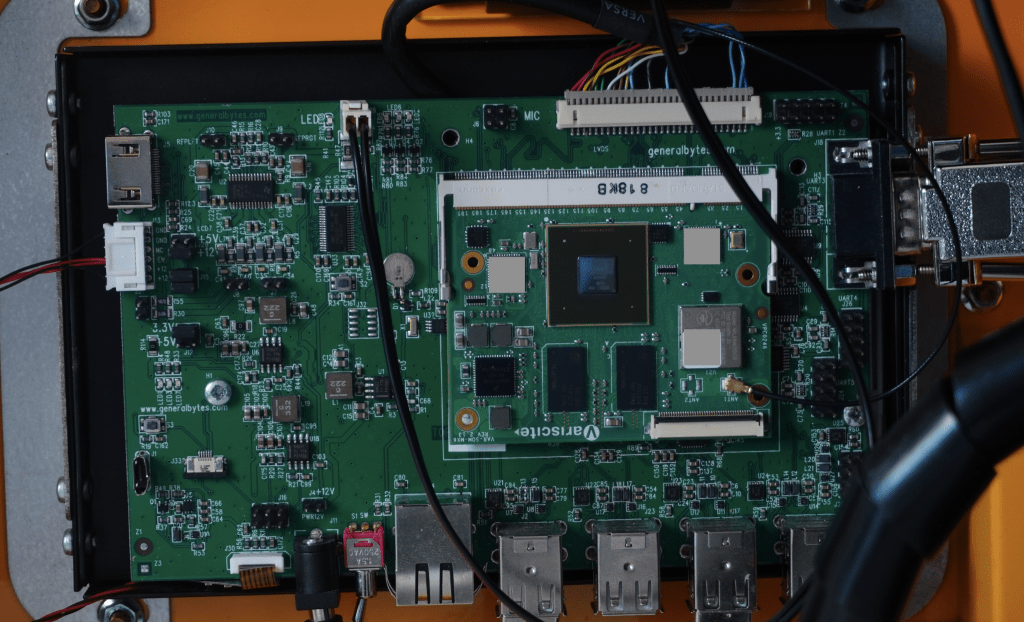

GBBATM2 只有一个隔室,由单个管状锁保护。 绕过它可以直接访问设备的完整内部结构。 这也给更换钱箱的人带来了额外的信任,因为他们很容易对设备进行后门处理。

该设备不包含本地或服务器端警报来提醒其他人内部组件已暴露。 此时,潜在的攻击者可能会破坏钱箱、嵌入式计算机、网络摄像头和指纹识别器。

本软件

Android 操作系统的锁定不足

BATMtwo 的 Android 操作系统也缺乏许多常见的安全功能。 我们发现,通过将 USB 键盘连接到 BATM,可以直接访问完整的 Android UI——允许任何人安装应用程序、复制文件或进行其他恶意活动(例如向攻击者发送私钥)。 Android 支持“Kiosk 模式”,该模式会将 UI 锁定到单个应用程序中,这可能会阻止用户访问该软件的其他区域,但 ATM 上并未启用此功能。

没有固件/软件验证

BATMtwo 包含一台基于 NXP i.MX6 的嵌入式计算机。 我们的团队发现 BATMtwo 没有利用处理器的安全启动功能,只需将 USB 电缆插入载板上的端口并按住按钮打开计算机即可对其进行重新编程。

此外,我们发现设备的引导加载程序已解锁:只需将串行适配器连接到设备上的 UART 端口就足以获得对引导加载程序的特权访问。

需要注意的是,很多 i.MX6 处理器的安全启动过程是 脆弱 然而,市场上已经出现了修补了漏洞的新型处理器(尽管由于全球芯片短缺,它们可能缺乏可用性)。

ATM 后端无跨站点请求伪造保护

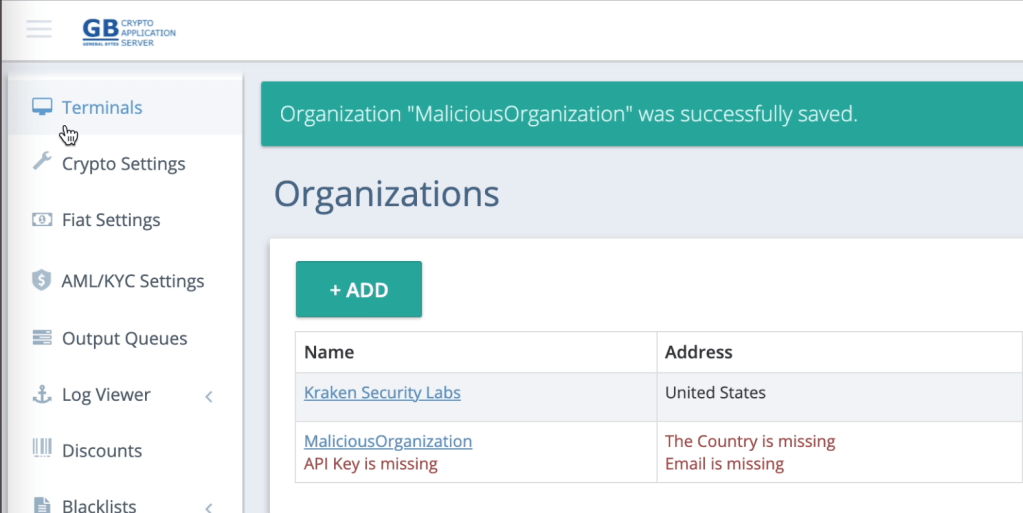

BATM ATM 使用“加密应用程序服务器”进行管理,这是一种可以由运营商托管或作为 SaaS 许可的管理软件。

我们的团队发现 CAS 没有实施任何 跨站请求伪造 保护,使攻击者可以向 CAS 生成经过身份验证的请求。 虽然大多数端点在某种程度上都受到非常难以猜测的 ID 的保护,但我们能够识别出多个可以成功危害 CAS 的 CSRF 向量。

谨慎行事并探索替代方案

BATM 加密货币 ATM 被证明是人们购买数字资产的一种简单选择。 然而,由于硬件和软件中已知的漏洞,这些机器的安全性仍然存在问题。

Kraken 安全实验室建议您仅在您信任的位置使用 BATMtwo。

看一看 我们的在线安全指南 了解有关如何在进行加密交易时保护自己的更多信息。

- "

- 7

- ACCESS

- 活动

- 额外

- 管理员

- 所有类型

- 允许

- 安卓

- 应用领域

- 应用领域

- 四月

- 围绕

- 办公室文员:

- 标准大气压

- 可用性

- 后门

- 最佳

- 最佳实践

- 法案

- 比特币

- 比特币ATM

- 板

- 盒子

- 相机

- 现金

- 码

- 相当常见

- 消费者

- 内容

- 加密

- 加密ATM

- cryptocurrencies

- cryptocurrency

- 合作伙伴

- 数字

- 数字资产

- 锻炼

- 利用

- 工厂

- 特征

- 指纹

- 缺陷

- 舰队

- 遵循

- 对于消费者

- ,

- 其他咨询

- 全球

- 理想中

- 硬件

- 哈希

- 创新中心

- How To

- HTTPS

- 鉴定

- 调查

- 问题

- IT

- 键

- 键

- Kraken

- 实验室

- 大

- 学习用品

- 本地

- 圖書分館的位置

- 锁定

- 机

- 制作

- 颠覆性技术

- 市场

- 微软

- 提供

- 在线

- 操作

- 操作系统

- 其他名称

- 业主

- 业主

- 密码

- 补丁

- 员工

- 私立

- 私钥

- 产品

- 保护

- 采购

- QR码

- 读者

- 阅读

- 保安

- 集

- 设置

- So

- 软件

- 商店

- 支持

- 监控

- 系统

- 测试

- 次

- 交易

- 信任

- ui

- 揭露

- USB

- 用户

- 视频

- 漏洞

- 漏洞

- 维基百科上的数据

- YouTube的