当我们今天早上醒来时,我们的网络安全信息流中充斥着苹果刚刚修补了一个安全漏洞的“新闻”,各种描述称这是一个“棘手的错误”、一个可能让你的 Mac 变得“毫无防备”的“严重缺陷”,以及“致命弱点”。 ' macOS 的后跟'。

考虑到我们通常会先查看我们的各种安全公告邮件列表,然后再查看外面的天气情况,主要是为了查看 Apple 是否在一夜之间秘密发布了新的建议……

......我们对我们尚未看到的错误报告的数量感到惊讶,如果不是真的惊慌的话。

事实上,报道似乎让我们假设苹果刚刚发布了另一个更新,就在其之前的“更新一切“,本身不到两周后 iOS 16 的神秘更新,结果证明这是一次零日攻击,显然被用来通过诱杀网页植入恶意软件,尽管 Apple 当时忽略了这一点:

今天早上的“新闻”似乎在暗示苹果不仅推出了另一个更新,而且还在悄悄发布,没有在咨询邮件中公布,甚至没有在公司自己的列表中列出 HT201222 安全门户页面。

(保留那个链接 HT201222链接 如果您是 Apple 用户,这很方便——当出现补丁混淆时,这是一个有用的起点。)

这是一个错误,但不是全新的错误

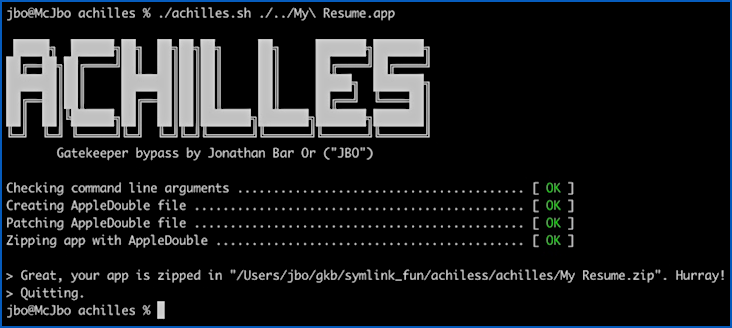

然而,好消息是,如果你 听从了我们的建议 从一周前开始检查您的 Apple 设备是否已更新(即使您希望它们自动更新),您已经获得了可能需要的任何修复程序来保护您免受此“阿喀琉斯”错误的侵害,更具体地说是 CVE-2022-42821.

这不是一个新错误,它只是有关 Apple 的错误的一些新信息 上周修好了.

需要明确的是,如果 Apple 的安全公告是正确的,则此错误不适用于 Apple 的任何移动操作系统,并且在 macOS 13 Ventura 版本中从未适用或已经修复。

换句话说,所描述的错误仅与 macOS 11 Big Sur 和 macOS 12 Monterey 的用户相关,从来都不是零日漏洞,并且已经被修补。

所有大惊小怪的原因似乎是昨天的出版物,既然补丁已经可用了好几天了,微软发表了一篇题为戏剧性的论文 Gatekeeper 的致命弱点:发现 macOS 漏洞.

无可否认,Apple 在自己的文档中只给出了这个错误的粗略总结 咨询 一个星期前:

影响:应用程序可能会绕过 Gatekeeper 检查 描述:已通过改进检查解决逻辑问题。 CVE-2022-42821:Microsoft 的 Jonathan Bar Or

一旦您知道该怎么做,利用这个漏洞并不难,而且微软的报告非常清楚地解释了需要做什么。

然而,尽管有一些头条新闻,它并没有让您的 Mac 完全“毫无防备”。

简而言之,这意味着一个下载的应用程序通常会弹出一个警告,表明它不是来自受信任的来源,但不会被 Apple 的正确标记。 看门人 系统。

Gatekeeper 将无法将该应用程序记录为下载,因此运行它可以避开通常的警告。

(你的 Mac 上任何活跃的反恶意软件和基于威胁的行为监控软件仍然会启动,就像你最初下载它时的任何防火墙设置或网络过滤安全软件一样。)

这是一个错误,但不是真正的“关键”

正如一份媒体报道所暗示的那样,这也不完全是一个“严重缺陷”,尤其是当你考虑到微软自己的 2022 年 XNUMX 月补丁星期二更新修复了一个 非常相似的错误 仅被评为“中等”:

事实上,微软的类似漏洞实际上是一个零日漏洞,这意味着它在补丁发布之前就已经在网络安全社区之外广为人知并被滥用了。

我们将微软的漏洞描述为:

CVE-2022-44698:Windows SmartScreen 安全功能绕过漏洞 此漏洞也已被广泛利用。具有通常会引发安全警报的恶意内容的攻击者可以绕过该通知,从而在没有警告的情况下感染甚至消息灵通的用户。

简单来说,Windows 安全绕过是微软所谓的安全漏洞导致的。 网络标记 (MOTW) 系统,它应该为下载的文件添加扩展属性,以表示它们来自不受信任的来源。

苹果的安全绕过是相似但不同的失败 看门人 系统,它应该为下载的文件添加扩展属性以表示它们来自不受信任的来源。

怎么办呢?

公平地说,微软是负责向 Apple 披露 Gatekeeper 漏洞的研究人员,并且编写了 刚刚发布的报告, 没有使用“严重”或“无防御”这些词来描述错误或它放置 Mac 的条件......

…虽然命名了错误 跟腱 并将其列为标题 阿喀琉斯之踵 可能是一个隐喻的飞跃太远了。

毕竟,在古希腊传说中,由于他的母亲在婴儿时期将他浸泡在神奇的冥河中,阿喀琉斯几乎完全不受战斗伤害的影响。

但她不得不在这个过程中抓住他的脚后跟,给他留下了一个最终被帕里斯用来杀死阿喀琉斯的漏洞——这绝对是一个危险的漏洞和一个严重的漏洞(同时也是一个零日漏洞,因为巴黎似乎已经提前知道了目标)。

幸运的是,在这两种情况下——微软自己的零日漏洞,以及微软发现的苹果漏洞——安全绕过漏洞现在都得到了修补

因此,消除这两个漏洞(有效地将阿喀琉斯放回冥河,同时抓住他的另一只脚后跟,这可能是他母亲首先应该做的)就像确保你有最新的更新一样容易。

- 在 Mac 上使用: Apple菜单 > 关于这台Mac > 软件更新…

- 在Windows上: 使用 个人设置 > Windows更新 > 检查更新

你提前知道

我们要说的

那是 “不要耽搁,

今天就简单地修补它。”

![S3 Ep98:LastPass 传奇——我们应该停止使用密码管理器吗? [音频+文字] S3 Ep98:LastPass 传奇——我们应该停止使用密码管理器吗? [音频+文字] PlatoBlockchain 数据智能。 垂直搜索。 哎。](https://platoblockchain.com/wp-content/uploads/2022/09/bn-1200-300x157.png)