它注定迟早会发生。 这看起来是有史以来第一次,漏洞猎手在一次成功的 Pwn2Own 漏洞利用中使用了 ChatGPT,帮助研究人员劫持了工业应用程序中使用的软件并赢得了 20,000 美元。

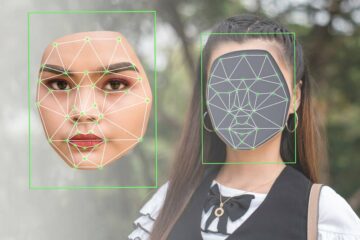

需要明确的是:AI 没有发现漏洞,也没有编写和运行代码来利用特定的漏洞。 但它在错误报告竞赛中的成功使用可能预示着黑客的到来。

“这不是在解释罗塞塔石碑,”趋势科技零日计划 (ZDI) 的威胁意识负责人 Dustin Childs 告诉 注册.

“这是迈向更多目标的第一步。 我们不认为人工智能是黑客的未来,但当研究人员遇到一段他们不熟悉的代码或他们意想不到的防御时,它肯定会成为一个很好的助手。”

上周在佛罗里达州迈阿密举行的比赛中, Claroty 的 Team82 要求 ChatGPT 帮助他们开发针对 Softing edgeAggregator Siemens 的远程代码执行攻击——该软件在工业应用中的 OT(运营技术)和 IT 之间的接口上提供连接。

由于 Pwn2Own 的性质,技术细节有限:人们发现安全漏洞,在舞台上演示,私下向开发人员或供应商透露他们是如何做到的,领取奖品,我们都在等待细节和补丁的出现最终准备就绪。

与此同时,我们可以这样说:参与利用的人,安全研究人员 Noam Moshe 和 Uri Katz,发现了 OPC 统一架构 (OPC UA) 客户端中的一个漏洞,大概在 edgeAggregator 工业软件套件中。 OPC UA 是一种用于工业自动化的机器对机器通信协议。

发现漏洞后,研究人员要求 ChatGPT 为 OPC UA 服务器开发后端模块,以测试他们的远程执行漏洞利用。 似乎需要这个模块来基本上构建一个恶意服务器,以通过二人组发现的漏洞来攻击易受攻击的客户端。

“因为我们必须对我们的开发技术进行大量修改才能发挥作用,所以我们必须对现有的开源 OPC UA 项目进行许多更改,”Moshe 和 Katz 告诉我们 注册.

“由于我们不熟悉具体的服务器 SDK 实施,我们使用 ChatGPT 通过帮助我们使用和修改现有服务器来加快流程。”

他们承认,该团队向 AI 提供了说明,并且确实需要进行几轮更正和“小”改动,直到提出一个可用的后端服务器模块。

但总的来说,我们被告知,聊天机器人提供了一个有用的工具,可以节省他们的时间,尤其是在填补知识空白方面,例如学习如何编写后端模块,并让人们更专注于实施漏洞利用。

“ChatGPT 有能力成为加速编码过程的好工具,”两人说,并补充说它提高了他们的效率。

“这就像对特定代码模板进行多轮谷歌搜索,然后根据我们的特定需求对代码添加多轮修改,仅通过指示我们想要实现的目标,”Moshe 和 Katz 说。

根据 Childs 的说法,这可能就是我们将如何看到网络犯罪分子在针对工业系统的现实攻击中使用 ChatGPT。

“利用复杂的系统具有挑战性,而且威胁行为者通常并不熟悉特定目标的各个方面,”他说。 Childs 补充说,他不希望看到人工智能生成的工具编写漏洞利用程序,“而是提供成功所需的最后一块拼图。”

而且他并不担心 AI 接管 Pwn2Own。 至少现在还没有。

“那还有很长的路要走,”Childs 说。 “然而,在这里使用 ChatGPT 显示了人工智能如何帮助将漏洞转化为漏洞——前提是研究人员知道如何提出正确的问题并忽略错误的答案。 这是比赛历史上一个有趣的发展,我们期待看到它的发展方向。” ®

- SEO 支持的内容和 PR 分发。 今天得到放大。

- 柏拉图区块链。 Web3 元宇宙智能。 知识放大。 访问这里。

- Sumber: https://go.theregister.com/feed/www.theregister.com/2023/02/22/chatgpt_pwn2own_ai/

- 000

- 7

- a

- 关于

- 加速

- 演员

- 添加

- 承认

- 驳

- AI

- 所有类型

- 允许

- 和

- 答案

- 应用领域

- 架构

- 方面

- 助理

- 攻击

- 攻击

- 自动化和干细胞工程

- 意识

- 后端

- 基于

- 基本上

- 因为

- 之间

- 提振

- 界

- 问题

- 建立

- 容量

- 当然

- 挑战

- 更改

- 聊天机器人

- ChatGPT

- 要求

- 清除

- 客户

- 码

- 编码

- 如何

- 沟通

- 竞争

- 复杂

- 关心

- 连接方式

- 矫正

- 可以

- 网络罪犯

- 天

- 国防

- 演示

- 详情

- 开发

- 开发商

- 研发支持

- DID

- 透露

- 做

- 效率

- 特别

- 终于

- EVER

- 所有的

- 执行

- 现有

- 期望

- 期待

- 利用

- 开发

- 功勋

- 熟悉

- 少数

- 找到最适合您的地方

- 寻找

- (名字)

- 第一次

- 缺陷

- 佛罗里达

- 专注焦点

- 向前

- 发现

- 未来

- 谷歌

- 大

- 黑客

- 黑客

- 发生

- 头

- 帮助

- 帮助

- 相关信息

- 劫持

- 历史

- 孔

- 创新中心

- How To

- 但是

- HTTPS

- 人类

- 确定

- 履行

- 实施

- in

- 产业

- 倡议

- 说明

- 有趣

- 接口

- 参与

- IT

- 知识

- (姓氏)

- 铅

- 学习

- 有限

- 看

- LOOKS

- 占地

- 使

- 许多

- 与此同时

- 迈阿密

- 未成年人

- 修改

- 修改

- 模块

- 更多

- 多

- 自然

- 需要

- 打开

- 开放源码

- 操作

- 最划算

- 特别

- 补丁

- 员工

- 片

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 奖金

- 大概

- 过程

- 项目

- 协议

- 提供

- 提供

- 优

- 困扰

- Pwn2Own

- 有疑问吗?

- RE

- 准备

- 远程

- 研究员

- 研究人员

- 轮

- 运行

- 说

- SDK

- 保安

- 看到

- 作品

- Siemens

- 自

- 软件

- 东西

- 来源

- 具体的

- 阶段

- 步

- 仍

- 石

- 成功

- 成功

- 这样

- 套房

- 产品

- 服用

- 目标

- 团队

- 文案

- 专业技术

- 模板

- 条款

- test

- 其

- 威胁

- 威胁者

- 次

- 至

- 工具

- 工具

- 向

- 趋势

- 转

- 统一

- us

- 用法

- 使用

- 供应商

- 通过

- 漏洞

- 脆弱

- 等待

- 通缉

- 周

- 什么是

- 赢

- 中

- 韩元

- 工作

- 将

- 写

- 写作

- 错误

- 和风网

- 零

- 零日