比利时和美国的网络安全研究人员最近 发表了一篇论文 计划于今年晚些时候在 USENIX 2023 会议上展示。

三位合著者无法抗拒双关语的标题,称他们的攻击 取景框,带有一个稍微容易理解的标语,上面写着 通过操纵传输队列绕过 Wi-Fi 加密。

正如安全研究人员惯常做的那样,三人问自己:“当 Wi-Fi 用户暂时断开网络连接时会发生什么,无论是意外还是故意,但很可能在短暂中断后重新出现在网上?”

排队以防万一!

手机或笔记本电脑中的无线芯片可能会暂时进入省电或“睡眠”模式以节省电量,或者漂移到范围之外然后再次进入……

…在此期间,接入点通常会保存在设备断电或超出范围时仍未得到答复的请求到达的任何回复数据包。

鉴于断开连接的客户端在宣布其返回积极参与网络之前无法发起任何新请求,因此接入点不太可能因每个不活动用户的那么多剩余回复数据包而陷入困境。

那么,为什么不简单地将它们排队,只要有足够的可用内存空间,并在设备重新连接后传送它们,以提高便利性和吞吐量?

如果内存不足,或者设备离线时间过长,则可以无害地丢弃排队的数据包,但只要有空间将它们保留在那里“以备后用”,这会造成什么危害?

摇晃散落的包裹

我们的研究人员发现,答案是所谓的活跃对手可能至少能够从至少一些接入点摆脱至少一些排队的数据。

事实证明,排队的数据以解密的形式存储,预计它可能需要用新的会话密钥重新加密以便稍后传送。

您可能会猜到这是怎么回事。

研究人员想出了各种方法来欺骗一些接入点释放那些排队的网络数据包......

...要么根本没有任何加密,要么使用他们为此目的选择的新会话密钥进行加密。

困绕道

在一次攻击中,他们只是简单地告诉接入点他们是您的无线网卡,您即将进入“睡眠模式”,从而建议接入点开始排队等待一段时间的数据。

令人恼火的是,“我现在要小睡一下”请求本身并没有加密,因此研究人员甚至不需要知道 Wi-Fi 网络密码,更不用说嗅探出你原始会话密钥的设置( PMK,或 成对主密钥).

不久之后,他们会假装他们是您的笔记本电脑或手机“恢复正常”。

他们会要求重新关联到接入点,但这次没有设置加密密钥,并嗅探出之前遗留下来的任何排队的回复。

他们发现,许多接入点并不担心最初以加密格式请求的排队数据现在以未加密的形式发布,因此至少有一些数据会泄露。

不要用那个钥匙,用这个代替

在另一次攻击中,他们使用了一种略有不同的技术。

这一次,他们发送了欺骗性的数据包来强制您的无线网卡与网络断开连接,之后他们使用新的会话密钥迅速建立了一个新的连接。

对于这种攻击,当然需要知道 Wi-Fi 网络密钥,但在许多咖啡店或共享工作场所,这些密钥就像公开的一样好,通常写在黑板上或在欢迎电子邮件中共享。

如果他们能够在正确的时刻(或者从你的角度来看是错误的时刻)将你踢出网络,例如就在你发出他们感兴趣的请求之后......

......并且他们设法及时完成了欺骗性的重新连接,他们可能能够解密之前排队的一些回复片段。

即使您注意到您已断开与网络的连接,您的计算机也可能会尝试自动重新连接。

如果攻击者在此期间设法“吃掉”任何排队的回复,您自己的重新连接将不会完全无缝——例如,您可能会看到网页损坏或下载失败,而不是无故障的从停电中恢复。

但是,当您断开连接然后重新连接到无线热点时出现的故障非常普遍,您可能根本不会考虑太多,如果有的话。

怎么办呢?

对于接入点开发人员:

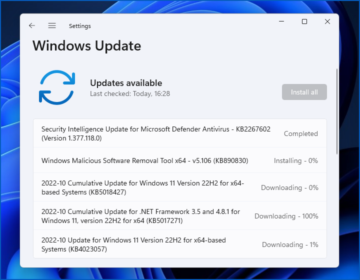

- 如果您的接入点在 Linux 上运行,请使用 5.6 内核或更高版本。 这显然回避了第一次攻击,因为如果排队的数据在到达时被加密,则不会被释放,但在最终发送时将是未加密的。

- 在关键更改时刷新流量队列。 如果客户端断开连接并希望使用新的会话密钥重新连接,则拒绝重新加密在旧密钥下接收到的排队数据。 只需丢弃它即可。

对于热点用户:

- 尽量减少您发送的未加密流量。 在这里,我们讨论的是在 Wi-Fi 会话密钥之上的二级加密,例如用于网页浏览的 HTTPS 和用于 DNS 请求的 DNS-over-HTTPS。

使用额外的应用程序级加密层,任何解密您的 Wi-Fi 数据包的人仍然无法理解其中的数据。

攻击者可能能够找出网络级别的详细信息,例如您连接到的服务器的 IP 号,但如果您在浏览时坚持使用 HTTPS,您发送和接收的内容将不会被这些公认有限的攻击暴露。

- SEO 支持的内容和 PR 分发。 今天得到放大。

- 柏拉图区块链。 Web3 元宇宙智能。 知识放大。 访问这里。

- Sumber: https://nakedsecurity.sophos.com/2023/04/03/researchers-claim-they-can-bypass-wi-fi-encryption-briefly-at-least/

- :是

- $UP

- 1

- 2023

- a

- Able

- 关于

- 绝对

- ACCESS

- 要积极。

- 额外

- 指导

- 后

- 所有类型

- 单

- 量

- 和

- 公布

- 另一个

- 回答

- 期待

- 任何人

- 保健

- 到来

- AS

- At

- 攻击

- 攻击

- 作者

- 汽车

- 自动

- 背部

- 背景图像

- BE

- 因为

- before

- 作为

- 比利时

- 熄火了

- 边界

- 半身裙/裤

- 简要地

- 破

- 浏览

- by

- CAN

- 卡

- 原因

- Center

- 更改

- 芯片

- 选择

- 要求

- 客户

- 咖啡

- 颜色

- 相当常见

- 完成

- 一台

- 研讨会 首页

- 已联繫

- 地都

- 内容

- 方便

- 可以

- 套餐

- 外壳

- data

- 解码

- 交付

- 交货

- 详情

- 开发

- 设备

- 不同

- 发现

- 屏 显:

- DNS

- 向下

- 下载

- 下降

- 每

- 或

- 邮箱地址

- 加密

- 加密

- 更多

- 完全

- 甚至

- 究竟

- 例子

- 裸露

- 失败

- 少数

- 数字

- 想通

- 终于

- (名字)

- 针对

- 力

- 申请

- 格式

- 发现

- 自由的

- 止

- 得到

- Go

- 去

- 非常好

- 发生

- 有

- 高度

- 相关信息

- 热点

- 徘徊

- HTTPS

- 改善

- in

- 不活跃

- 开始

- 代替

- 有兴趣

- IP

- IT

- 它的

- JPG

- 保持

- 键

- 键

- 踢

- 知道

- 笔记本电脑

- 层

- 泄漏

- Level

- 容易

- 有限

- Linux的

- 长

- 低

- 使

- 管理

- 操纵

- 许多

- 余量

- 主

- 最大宽度

- 内存

- 可能

- 时尚

- 时刻

- 需求

- 网络

- 全新

- 正常

- 数字

- 众多

- of

- 这一点在线下监测数字化产品的影响方面尤为明显。

- 老

- on

- 一

- 在线

- 原版的

- 本来

- 停运

- 己

- 包

- 页

- 参与

- 密码

- 保罗

- 透视

- 电话

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 点

- 点

- 位置

- 帖子

- 功率

- 供电

- 大概

- 国家

- 目的

- 很快

- 范围

- 宁

- 接收

- 收到

- 最近

- 恢复

- 发布

- 一个回复

- 请求

- 要求

- 研究人员

- 回报

- 保存

- 说

- 预定

- 无缝的

- 其次

- 保安

- 感

- 服务器

- 会议

- 集

- 格局

- 共用的,

- 商店

- 短

- 只是

- 略有不同

- So

- 固体

- 一些

- 太空

- 开始

- 仍

- 存储

- 这样

- SVG的

- 服用

- 说

- 这

- 其

- 他们

- 他们自己

- 博曼

- 今年

- 三

- 吞吐量

- 次

- 标题

- 至

- 也有

- 最佳

- 交通

- 过渡

- 发送

- 透明

- 转身

- 一般

- 下

- 网址

- us

- 使用

- 用户

- 用户

- 各个

- 方法

- 卷筒纸

- 欢迎进入

- 井

- 什么是

- 这

- 而

- WHO

- 无线网络连接

- 宽度

- 将

- 无线

- 也完全不需要

- 将

- 书面

- 错误

- 年

- 完全

- 您一站式解决方案

- 和风网

![S3 Ep125:当安全硬件存在安全漏洞时 [音频 + 文本] S3 Ep125:当安全硬件存在安全漏洞时 [音频 + 文本]](https://platoblockchain.com/wp-content/uploads/2023/03/s3-ep125-when-security-hardware-has-security-holes-audio-text-300x156.png)

![S3 Ep 126:快时尚的价格(和功能蠕变)[音频 + 文本] S3 Ep 126:快时尚的价格(和功能蠕变)[音频 + 文本]](https://platoblockchain.com/wp-content/uploads/2023/03/s3-ep-126-the-price-of-fast-fashion-and-feature-creep-audio-text-300x156.png)