阅读时间: 4 分钟

概要:

7 年 2022 月 2 日,有一个漏洞影响了名为“BSC Token Hub”的本地跨链桥。 该错误在桥的证明验证器中。 总共提取了 100 万个 BNB,币安暂时暂停了 BSC 网络,以防止进一步的损失。 从平衡计分卡中提取的资金估计在 110 亿美元至 XNUMX 亿美元之间。

Binance Smart Chain & Token Hub Bridge简介:

币安智能链(BSC)是一个基于区块链的网络,用于运行植根于智能合约的应用程序。 BSC 与 Binance 的原生 Binance Chain (BC) 并行工作,让用户可以利用 BC 的快速交易能力以及 BSC 的智能合约功能。

- BNB信标链 (以前的币安链) – BNB 链治理(质押、投票)

- BNB智能链(BSC) (以前的币安智能链) – EVM 兼容,共识层,以及多链的集线器

看看我们的 刊文 以获得更多细节。

BSC 令牌中心:

BSC Token Hub是BNB Beacon Chain(BEP2)和BNB Chain(BEP20或BSC)之间的跨链桥梁。 看看官方 文件 了解更多详情。

漏洞分析及影响:

攻击交易详情:

黑客地址: 0x489a8756c18c0b8b24ec2a2b9ff3d4d447f79bec

第一个 Txn 哈希: 0xebf83628ba893hd35b496121fb8201666b8e09f3cbadf0e269162baa72efe3b8b

第二个 Txn 哈希: 0x05356fd06ce56a9ec5b4eaf9c075abd740cae4c21eab1676440ab5cd2fe5c57a

BSC 代币中心合约: 0x0000000000000000000000000000000000001004

原始 Txn 哈希(块高度为 110217401): 0x79575ff791606ef2c7d69f430d1fee1c25ef8d56275da94e6ac49c9c4cc5f433

错误:

BSC Token Hub 在执行跨链交易验证时使用预编译的合约来验证 IAVL(Immutable AVL) 树。 漏洞利用者利用证明验证逻辑中的一个错误,采用合法证明来为他们制作 2M BNB 的桥铸币。

根本原因似乎是这个 线:

问题是 lpath.Right 可能未用于计算树的根哈希。

要解决此问题,该行应更改

起步价

```

if !bytes.Equal(derivedRoot, lpath.Right) ...类似于:

“`

至:

```

expectedHash := lpath.Left if len(lpath.Left) == 0 { expectedHash = lpath.Right } if !bytes.Equal(derivedRoot, expectedHash) ...“`

攻击:

1. 攻击者使用2年前成功提交的区块(指定区块:110217401)的哈希值构造一个payload作为叶子节点来验证IAVL树。 可以找到此的原始交易详细信息 此处.

2. 攻击者注入了一个叶节点,其中包含当前 packageSequence 作为 Key,恶意负载哈希作为 Value(即向其地址铸造 1M BNB)。 然后向叶子添加一个空的内部节点以满足实现证明。

3. 攻击者在刚刚创建的叶子节点的哈希中将左路径设置为右,使根哈希等于成功提交的根哈希,最终构造出特定区块的提款证明并提交交易。

4. 成功提交交易并收到 1 万美元的 BNB。 攻击者再次重复上述步骤,又获得了 1 万枚 BNB。 总计达 2 万个 BNB,即 570 亿美元。

攻击者尝试了 17 次铸造 1M BNB,但他们失败了 15 次并且只铸造了 2M BNB。 这样做的原因是他们与其他合法交易竞争,这些交易使用相同的 packageSequence 领先于利用者 tx。

漏洞利用后:

攻击发生几小时后,Binance CZ 的首席执行官通过推文宣布了这一事件,并停止了 BSC 网络以防止进一步的破坏。

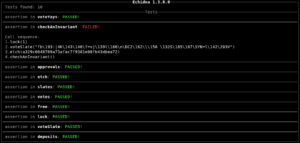

几个小时后,币安通过最新版本 v1.1.15 修复了该问题。 它通过将攻击者的地址列入黑名单来阻止攻击者的资金流动。

币安近期将攻击者地址列入黑名单 承诺.

资金状况:

攻击者在不同链上持有的流动资产:

资金流向:

图片来源: https://twitter.com/BeosinAlert/status/1578290676793384961/photo/1

进一步参考/信用:

https://github.com/emilianobonassi/bsc-hack-analysis-2022-10-06

Web3 安全 - 时下需要

为什么使用 QuillAudits 进行 Web3 安全?

羽毛笔审计 配备精良的工具和专业知识,可提供网络安全解决方案,从而节省数百万资金的损失。

9 观点