Emotet 是一个自 2014 年以来一直活跃的恶意软件家族,由名为 Mealybug 或 TA542 的网络犯罪组织运营。 尽管它最初是一个银行木马,但后来演变成一个僵尸网络,成为全球最普遍的威胁之一。 Emotet 通过垃圾邮件传播; 它可以从受感染的计算机中窃取信息并向其传送第三方恶意软件。 Emotet 运营商对其目标并不十分挑剔,他们将恶意软件安装在个人、公司和更大组织的系统上。

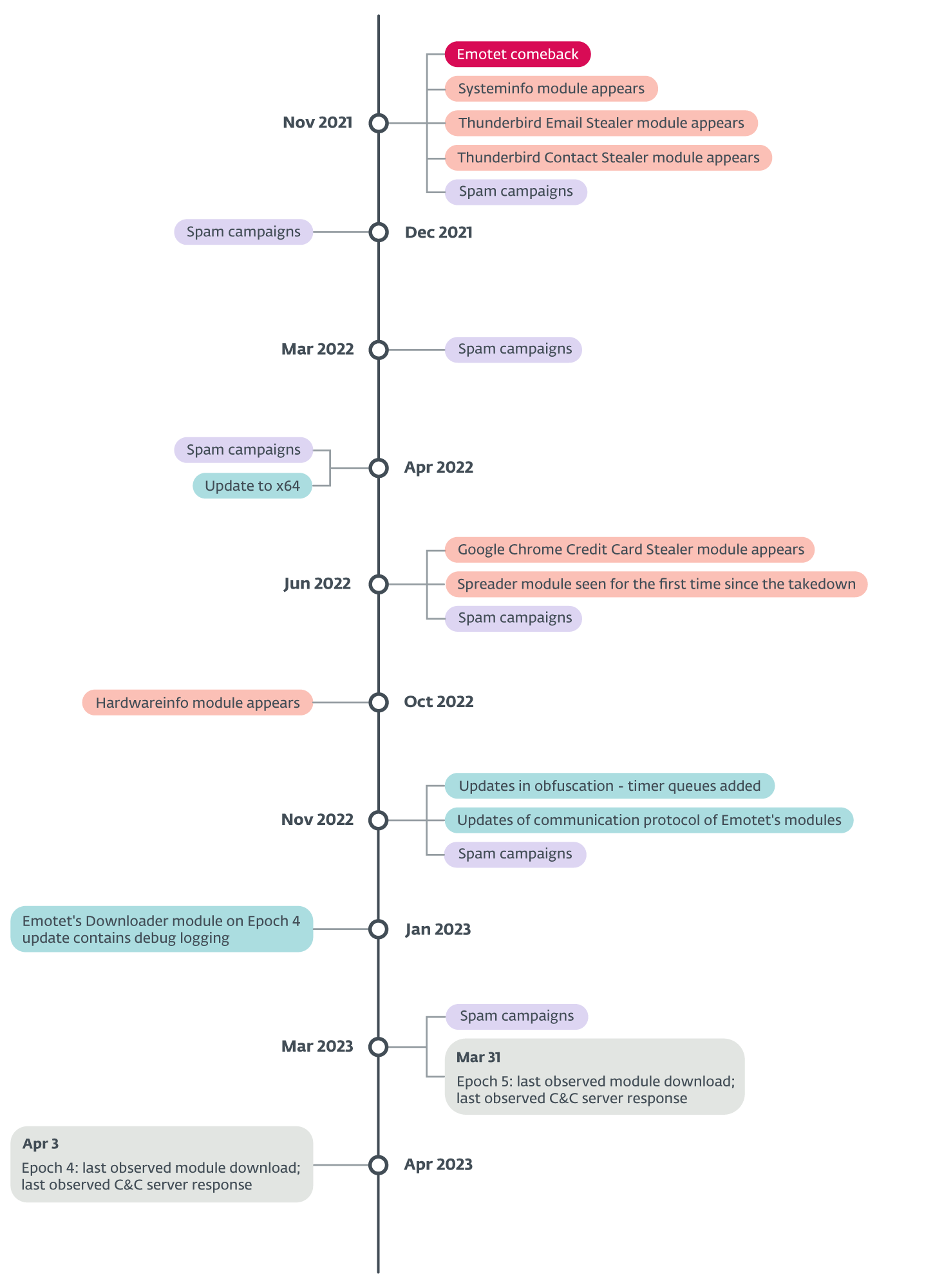

2021 年 XNUMX 月,Emotet 成为 记录下来 这是欧洲司法组织和欧洲刑警组织协调下八个国家国际合作努力的结果。 然而,尽管进行了这次操作,Emotet 还是在 2021 年 XNUMX 月恢复了生机。

这篇博文的要点:

- Emotet 自从被删除后重新出现以来,发起了多次垃圾邮件活动。

- 此后,Mealybug 创建了多个新模块,并多次更新和改进了所有现有模块。

- 自僵尸网络卷土重来以来,Emotet 运营商随后投入了大量精力来避免对其进行监控和跟踪。

- 目前,Emotet 处于静默状态且不活跃,很可能是由于未能找到有效的新攻击媒介。

垃圾邮件活动

在 2021 年底卷土重来以及随后发生的多起垃圾邮件活动之后,2022 年初这些趋势仍在继续, 我们注册了 Emotet 运营商发起了多个垃圾邮件活动。 在此期间,Emotet 主要通过嵌入 VBA 宏的恶意 Microsoft Word 和 Microsoft Excel 文档进行传播。

2022 年 XNUMX 月,微软通过禁用从互联网获取的文档中的 VBA 宏,改变了 Emotet 和 Qbot 等所有恶意软件家族的游戏规则,这些恶意软件家族使用带有恶意文档的网络钓鱼电子邮件作为传播方法。 这一变化是 公布 微软于年初发布,最初于四月初部署,但由于用户反馈,更新被回滚。 最终推出于 2022 年 2 月底,如图 2022 所示,更新导致 Emotet 泄露显着下降; 我们在 XNUMX 年夏季没有观察到任何重大活动。

禁用 Emotet 的主要攻击媒介使其运营商寻找新的方法来破坏其目标。 粉蚧 开始尝试 恶意 LNK 和 XLL 文件,但当 2022 年结束时,Emotet 运营商努力寻找与 VBA 宏一样有效的新攻击向量。 2023 年,他们开展了三场不同的恶意垃圾邮件活动,每场都测试了略有不同的入侵途径和社会工程技术。 然而,攻击规模的缩小和方法的不断变化可能表明人们对结果不满意。

这三个活动中的第一个活动发生在 8 月 XNUMX 日左右th2023 年,Emotet 僵尸网络开始分发伪装成发票并嵌入恶意 VBA 宏的 Word 文档。 这很奇怪,因为 Microsoft 默认禁用 VBA 宏,因此受害者无法运行嵌入的恶意代码。

在 13 月 XNUMX 日期间的第二次活动中th 和18月XNUMX日th,攻击者似乎承认了这些缺陷,除了使用回复链方法之外,他们还从 VBA 宏切换为 带有嵌入 VBScript 的 OneNote 文件 (ONE)。 如果受害者打开该文件,他们会看到一个看起来像受保护的 OneNote 页面的内容,要求他们单击“查看”按钮以查看内容。 该图形元素后面是一个隐藏的 VBScript,用于下载 Emotet DLL。

尽管 OneNote 警告称此操作可能会导致恶意内容,但人们往往会习惯性地点击类似的提示,因此可能会让攻击者破坏他们的设备。

ESET 遥测中观察到的最后一次活动于 20 月 XNUMX 日发起th,利用美国即将到来的所得税到期日。 僵尸网络发送的恶意电子邮件冒充来自美国税务局国税局 (IRS),并附带一个名为 W-9 form.zip 的存档文件。 包含的 ZIP 文件包含一个 Word 文档,其中嵌入了恶意 VBA 宏,目标受害者可能必须 enable。 除了这次专门针对美国的活动之外,我们还观察到同时进行的另一场使用嵌入式 VBScript 和 OneNote 方法的活动。

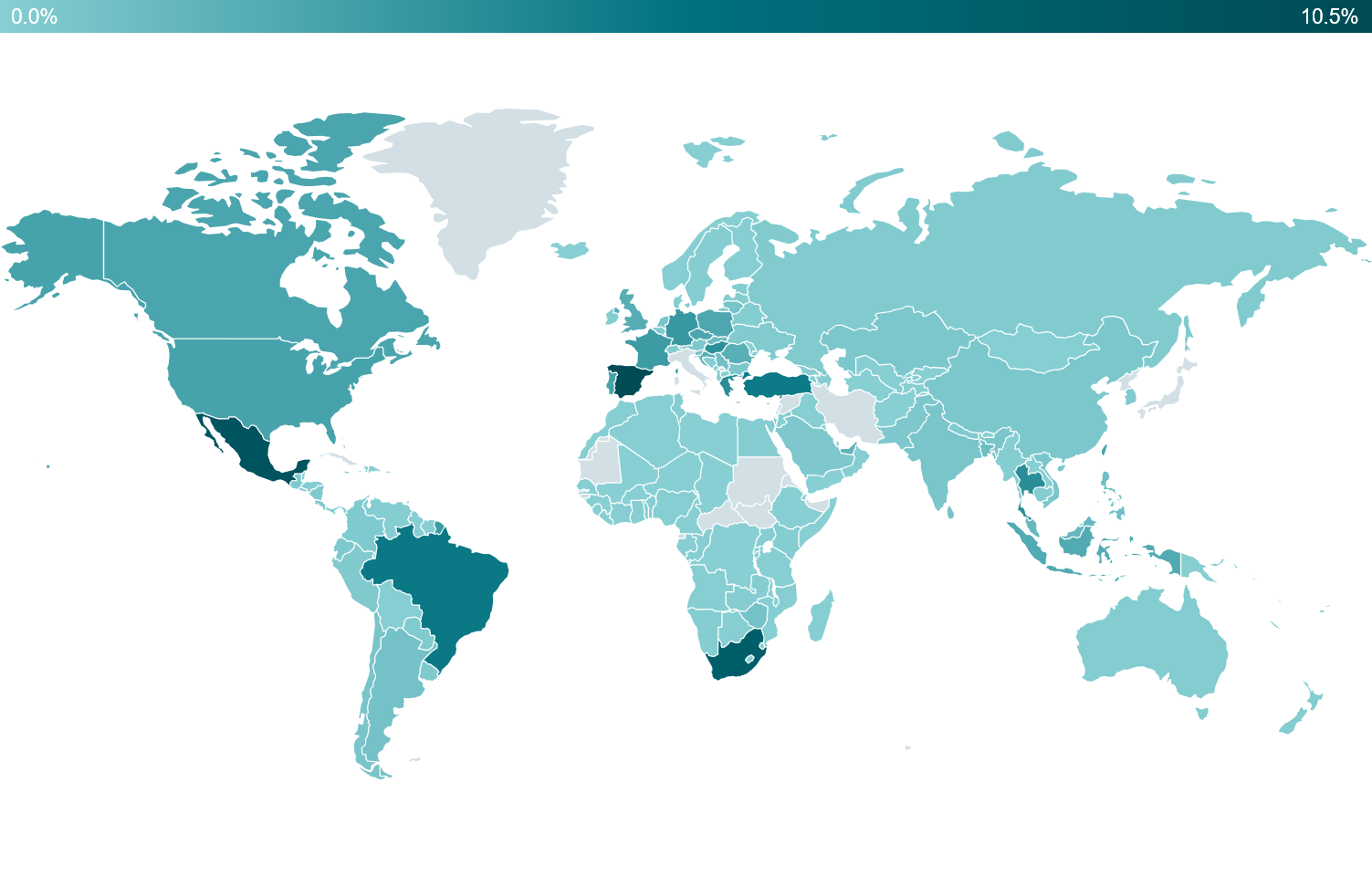

如图 3 所示,ESET 检测到的大多数攻击针对日本 (43%) 和意大利 (13%),尽管这些数字可能因这些地区强大的 ESET 用户群而存在偏差。 除去这两个排名前两位的国家后(为了重点关注世界其他地区),从图 4 中可以看出,世界其他地区也受到了打击,其中西班牙 (5%) 排名第三,其次是墨西哥 (5%)。 %)和南非(4%)。

增强的保护和混淆

重新出现后,Emotet 得到了多次升级。 第一个值得注意的特征是僵尸网络改变了其加密方案。 在被摧毁之前,Emotet 使用 RSA 作为主要的非对称方案,在再次出现之后,僵尸网络开始使用椭圆曲线加密技术。 目前,每个下载器模块(也称为主模块)都带有两个嵌入式公钥。 一个用于椭圆曲线 Diffie Hellman 密钥交换协议,另一个用于签名验证——数字签名算法。

除了将 Emotet 恶意软件更新为 64 位架构之外,Mealybug 还实施了多个新的混淆技术来保护其模块。 第一个值得注意的混淆是控制流扁平化,它会显着减慢分析速度并在 Emotet 模块中定位有趣的代码部分。

Mealybug 还实现并改进了许多随机化技术的实现,其中最值得注意的是结构成员顺序的随机化和计算常量(常量被屏蔽)的指令的随机化。

还有一个值得一提的更新发生在 2022 年最后一个季度,当时模块开始使用计时器队列。 这样,模块的主要功能和模块的通信部分被设置为回调函数,由多个线程调用,所有这些都与控制流扁平化相结合,其中管理哪个代码块的状态值是被调用的对象在线程之间共享。 这种混淆增加了分析中的另一个障碍,并使执行流程的跟踪变得更加困难。

新模块

为了保持盈利和流行的恶意软件,Mealybug 实施了多个新模块,如图 5 中的黄色所示。其中一些是作为僵尸网络的防御机制而创建的,另一些是为了更有效地传播恶意软件,最后但并非最不重要的是一个模块窃取可用于窃取受害者金钱的信息。

Thunderbird 电子邮件窃取程序和 Thunderbird 联系人窃取程序

Emotet 通过垃圾邮件传播,人们通常信任这些电子邮件,因为 Emotet 成功地使用了电子邮件线程劫持技术。 在被删除之前,Emotet 使用了我们称为 Outlook Contact Stealer 和 Outlook Email Stealer 的模块,这些模块能够从 Outlook 窃取电子邮件和联系信息。 但由于并非所有人都使用 Outlook,Emotet 下架后还专注于免费的替代电子邮件应用程序——Thunderbird。

Emotet 可能会在受感染的计算机上部署 Thunderbird Email Stealer 模块,该模块(顾名思义)能够窃取电子邮件。 该模块搜索包含收到消息(MBOX 格式)的 Thunderbird 文件,并从多个字段窃取数据,包括发件人、收件人、主题、日期和消息内容。 然后,所有被盗信息都会发送到 C&C 服务器进行进一步处理。

与 Thunderbird Email Stealer 一起,Emotet 还部署了 Thunderbird Contact Stealer,它能够从 Thunderbird 窃取联系人信息。 该模块还搜索 Thunderbird 文件,这次查找已接收和已发送的消息。 不同之处在于该模块只是从 起步价, 转到:, CC: 和 抄送: 字段并创建一个内部图,显示谁与谁通信,其中节点是人,如果两个人相互通信,则他们之间存在一条边。 下一步,该模块会对被盗的联系人进行排序——从联系最紧密的人开始——并将这些信息发送到 C&C 服务器。

所有这些努力都得到了两个附加模块(在删除之前就已经存在)的补充——MailPassView Stealer 模块和 Spammer 模块。 MailPassView Stealer 滥用合法的 NirSoft 工具进行密码恢复并从电子邮件应用程序中窃取凭据。 当被盗的电子邮件、凭据以及有关谁与谁联系的信息得到处理时,Mealybug 会创建看起来像是对先前被盗对话的回复的恶意电子邮件,并将这些电子邮件与被盗凭据一起发送到垃圾邮件发送者模块,该模块使用这些凭据发送电子邮件通过 SMTP 恶意回复以前的电子邮件对话。

谷歌 Chrome 信用卡盗取器

顾名思义,Google Chrome 信用卡窃取程序会窃取有关存储在 Google Chrome 浏览器中的信用卡信息。 为了实现这一点,该模块使用静态链接的 SQLite3 库来访问通常位于 %LOCALAPPDATA%GoogleChrome用户数据默认网络数据。 模块查询表 信用卡 卡名, 到期月份, 过期年份及 卡号加密,包含有关默认 Google Chrome 配置文件中保存的信用卡的信息。 在最后一步中,使用存储在 %LOCALAPPDATA%GoogleChrome用户数据本地状态文件 所有信息都会发送到 C&C 服务器。

系统信息和硬件信息模块

Emotet 回归后不久,2021 年 XNUMX 月出现了一个我们称为 Systeminfo 的新模块。 该模块收集有关受感染系统的信息并将其发送到 C&C 服务器。 收集的信息包括:

- 的输出 SYSTEMINFO 命令

- 的输出 IPCONFIG / ALL 命令

- 的输出 测试 /dc列表: 命令(于 2022 年 XNUMX 月删除)

- 流程清单

- 正常运行时间(通过获得 的GetTickCount) 以秒为单位(于 2022 年 XNUMX 月删除)

In 2022年 十月 Emotet 的运营商发布了另一个新模块,我们称之为 Hardwareinfo。 尽管它不会专门窃取有关受感染机器的硬件信息,但它可以作为 Systeminfo 模块的补充信息源。 该模块从受感染的机器收集以下数据:

- 计算机名

- 用户名

- 操作系统版本信息,包括主要版本号和次要版本号

- 会话ID

- CPU品牌字符串

- 有关 RAM 大小和使用情况的信息

这两个模块都有一个主要目的 - 验证通信是否来自合法受损的受害者。 Emotet 是计算机安全行业和研究人员中的一个非常热门的话题,尤其是在它卷土重来之后,因此 Mealybug 竭尽全力保护自己免遭跟踪和监控。 由于这两个模块收集的信息不仅收集数据,还包含反跟踪和反分析技巧,Mealybug 区分真正受害者和恶意软件研究人员活动或沙箱的能力得到显着提高。

下一步是什么?

根据 ESET 研究和遥测,自 2023 年 XNUMX 月开始,僵尸网络的两个纪元一直处于安静状态。目前尚不清楚这是否是作者的另一个假期,他们是否正在努力寻找新的有效感染载体,或者是否有新人在操作僵尸网络。

尽管我们无法证实僵尸网络的一个或两个 Epoch 已于 2023 年 XNUMX 月出售给某人的传言,但我们注意到其中一个 Epoch 出现了异常活动。 下载器模块的最新更新包含一项新功能,该功能可记录模块的内部状态并将其执行跟踪到文件中 C:JSmithLoader (图6、图7)。 由于此文件必须存在才能实际记录某些内容,因此对于不完全了解模块的功能及其工作原理的人来说,此功能看起来像是调试输出。 此外,当时僵尸网络还广泛传播垃圾邮件发送者模块,这些模块被认为对 Mealybug 来说更为珍贵,因为历史上他们只在他们认为安全的机器上使用这些模块。

无论僵尸网络现在安静的哪种解释是正确的,Emotet 以其有效性而闻名,其运营商努力重建和维护僵尸网络,甚至添加一些改进,因此请关注我们的博客,看看未来会带来什么我们。

如果对我们在 WeLiveSecurity 上发表的研究有任何疑问,请通过以下方式联系我们 威胁intel@eset.com.

ESET Research 提供私人 APT 情报报告和数据源。 有关此服务的任何查询,请访问 ESET 威胁情报 页面上发布服务提醒。

国际石油公司

档

| SHA-1 | 文件名 | ESET 检测名称 | 课程描述 |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | 无 | Win64/Emotet.AL | Emotet 系统信息模块。 |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | 无 | Win64/Emotet.AL | Emotet 硬件信息模块。 |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | 无 | Win64/Emotet.AO | Emotet Google Chrome 信用卡窃取模块。 |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | 无 | Win64/Emotet.AL | Emotet Thunderbird 电子邮件窃取器模块。 |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | 无 | Win64/Emotet.AL | Emotet Thunderbird Contact Stealer 模块。 |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | 无 | Win64/Emotet.AQ | Emotet Downloader 模块,带有定时器队列混淆的版本。 |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | 无 | Win64/Emotet.AL | Emotet 下载器模块,x64 版本。 |

| F2E79EC201160912AB48849A5B5558343000042E | 无 | Win64/Emotet.AQ | Emotet Downloader 模块,带有调试字符串的版本。 |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | 无 | Win32/Emotet.DG | Emotet 下载器模块,x86 版本。 |

商业网络

| IP | 域名 | 托管服务商 | 第一次见到 | 更多信息 |

|---|---|---|---|---|

| 1.234.2[.]232 | 无 | SK宽带有限公司 | 无 | 无 |

| 1.234.21[.]73 | 无 | SK宽带有限公司 | 无 | 无 |

| 5.9.116[.]246 | 无 | 赫茨纳在线有限公司 | 无 | 无 |

| 5.135.159[.]50 | 无 | OVH SAS | 无 | 无 |

| 27.254.65[.]114 | 无 | CS LOXINFO 公众有限公司。 | 无 | 无 |

| 37.44.244[.]177 | 无 | Hostinger国际有限公司 | 无 | 无 |

| 37.59.209[.]141 | 无 | 滥用 C 角色 | 无 | 无 |

| 37.187.115[.]122 | 无 | OVH SAS | 无 | 无 |

| 45.71.195[.]104 | 无 | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – ME | 无 | 无 |

| 45.79.80[.]198 | 无 | 的Linode | 无 | 无 |

| 45.118.115[.]99 | 无 | 阿塞普·班邦·古纳万 | 无 | 无 |

| 45.176.232[.]124 | 无 | 哥伦比亚有线电视公司 (CABLETELCO) | 无 | 无 |

| 45.235.8[.]30 | 无 | WIKINET 电信 | 无 | 无 |

| 46.55.222[.]11 | 无 | DCC | 无 | 无 |

| 51.91.76[.]89 | 无 | OVH SAS | 无 | 无 |

| 51.161.73[.]194 | 无 | OVH SAS | 无 | 无 |

| 51.254.140[.]238 | 无 | 滥用 C 角色 | 无 | 无 |

| 54.37.106[.]167 | 无 | OVH SAS | 无 | 无 |

| 54.37.228[.]122 | 无 | OVH SAS | 无 | 无 |

| 54.38.242[.]185 | 无 | OVH SAS | 无 | 无 |

| 59.148.253[.]194 | 无 | CTINETS 主持人 | 无 | 无 |

| 61.7.231[.]226 | 无 | IP网络CAT Telecom | 无 | 无 |

| 61.7.231[.]229 | 无 | 泰国通讯管理局 (CAT) | 无 | 无 |

| 62.171.178[.]147 | 无 | 康泰宝有限公司 | 无 | 无 |

| 66.42.57[.]149 | 无 | 康斯坦特公司有限责任公司 | 无 | 无 |

| 66.228.32[.]31 | 无 | 的Linode | 无 | 无 |

| 68.183.93[.]250 | 无 | DigitalOcean,LLC | 无 | 无 |

| 72.15.201[.]15 | 无 | Flexential 科罗拉多公司 | 无 | 无 |

| 78.46.73[.]125 | 无 | Hetzner Online GmbH – 联系人角色,ORG-HOA1-RIPE | 无 | 无 |

| 78.47.204[.]80 | 无 | 赫茨纳在线有限公司 | 无 | 无 |

| 79.137.35[.]198 | 无 | OVH SAS | 无 | 无 |

| 82.165.152[.]127 | 无 | 1&1 IONOS SE | 无 | 无 |

| 82.223.21[.]224 | 无 | 爱诺斯SE | 无 | 无 |

| 85.214.67[.]203 | 无 | 斯特拉托股份公司 | 无 | 无 |

| 87.106.97[.]83 | 无 | 爱诺斯SE | 无 | 无 |

| 91.121.146[.]47 | 无 | OVH SAS | 无 | 无 |

| 91.207.28[.]33 | 无 | 远普玛电信有限公司 | 无 | 无 |

| 93.104.209[.]107 | 无 | 网络 | 无 | 无 |

| 94.23.45[.]86 | 无 | OVH SAS | 无 | 无 |

| 95.217.221[.]146 | 无 | 赫茨纳在线有限公司 | 无 | 无 |

| 101.50.0[.]91 | 无 | PT。 贝恩中间媒体 | 无 | 无 |

| 103.41.204[.]169 | 无 | PT Infinys System 印度尼西亚 | 无 | 无 |

| 103.43.75[.]120 | 无 | Choopa LLC 管理员 | 无 | 无 |

| 103.63.109[.]9 | 无 | 阮如青 | 无 | 无 |

| 103.70.28[.]102 | 无 | 阮氏温 | 无 | 无 |

| 103.75.201[.]2 | 无 | IRT-CDNPLUSCOLD-TH | 无 | 无 |

| 103.132.242[.]26 | 无 | 伊山的网络 | 无 | 无 |

| 104.131.62[.]48 | 无 | DigitalOcean,LLC | 无 | 无 |

| 104.168.155[.]143 | 无 | 逆风有限责任公司。 | 无 | 无 |

| 104.248.155[.]133 | 无 | DigitalOcean,LLC | 无 | 无 |

| 107.170.39[.]149 | 无 | DigitalOcean,LLC | 无 | 无 |

| 110.232.117[.]186 | 无 | 瑞克公司 | 无 | 无 |

| 115.68.227[.]76 | 无 | 微笑服务 | 无 | 无 |

| 116.124.128[.]206 | 无 | IRT-KRNIC-KR | 无 | 无 |

| 116.125.120[.]88 | 无 | IRT-KRNIC-KR | 无 | 无 |

| 118.98.72[.]86 | 无 | PT Telkom 印度尼西亚 APNIC 资源管理 | 无 | 无 |

| 119.59.103[.]152 | 无 | 第453章 | 无 | 无 |

| 119.193.124[.]41 | 无 | 知识产权经理 | 无 | 无 |

| 128.199.24[.]148 | 无 | DigitalOcean,LLC | 无 | 无 |

| 128.199.93[.]156 | 无 | DigitalOcean,LLC | 无 | 无 |

| 128.199.192[.]135 | 无 | DigitalOcean,LLC | 无 | 无 |

| 129.232.188[.]93 | 无 | Xneelo(私人)有限公司 | 无 | 无 |

| 131.100.24[.]231 | 无 | 依维奥公司 | 无 | 无 |

| 134.122.66[.]193 | 无 | DigitalOcean,LLC | 无 | 无 |

| 139.59.56[.]73 | 无 | DigitalOcean,LLC | 无 | 无 |

| 139.59.126[.]41 | 无 | 数字海洋公司管理员 | 无 | 无 |

| 139.196.72[.]155 | 无 | 杭州阿里巴巴广告有限公司 | 无 | 无 |

| 142.93.76[.]76 | 无 | DigitalOcean,LLC | 无 | 无 |

| 146.59.151[.]250 | 无 | OVH SAS | 无 | 无 |

| 146.59.226[.]45 | 无 | OVH SAS | 无 | 无 |

| 147.139.166[.]154 | 无 | 阿里巴巴(美国)科技有限公司 | 无 | 无 |

| 149.56.131[.]28 | 无 | OVH SAS | 无 | 无 |

| 150.95.66[.]124 | 无 | GMO 互联网公司管理员 | 无 | 无 |

| 151.106.112[.]196 | 无 | Hostinger国际有限公司 | 无 | 无 |

| 153.92.5[.]27 | 无 | Hostinger国际有限公司 | 无 | 无 |

| 153.126.146[.]25 | 无 | IRT-JPNIC-JP | 无 | 无 |

| 159.65.3[.]147 | 无 | DigitalOcean,LLC | 无 | 无 |

| 159.65.88[.]10 | 无 | DigitalOcean,LLC | 无 | 无 |

| 159.65.140[.]115 | 无 | DigitalOcean,LLC | 无 | 无 |

| 159.69.237[.]188 | 无 | Hetzner Online GmbH – 联系人角色,ORG-HOA1-RIPE | 无 | 无 |

| 159.89.202[.]34 | 无 | DigitalOcean,LLC | 无 | 无 |

| 160.16.142[.]56 | 无 | IRT-JPNIC-JP | 无 | 无 |

| 162.243.103[.]246 | 无 | DigitalOcean,LLC | 无 | 无 |

| 163.44.196[.]120 | 无 | GMO-Z com NetDesign控股有限公司 | 无 | 无 |

| 164.68.99[.]3 | 无 | 康泰宝有限公司 | 无 | 无 |

| 164.90.222[.]65 | 无 | DigitalOcean,LLC | 无 | 无 |

| 165.22.230[.]183 | 无 | DigitalOcean,LLC | 无 | 无 |

| 165.22.246[.]219 | 无 | DigitalOcean,LLC | 无 | 无 |

| 165.227.153[.]100 | 无 | DigitalOcean,LLC | 无 | 无 |

| 165.227.166[.]238 | 无 | DigitalOcean,LLC | 无 | 无 |

| 165.227.211[.]222 | 无 | DigitalOcean,LLC | 无 | 无 |

| 167.172.199[.]165 | 无 | DigitalOcean,LLC | 无 | 无 |

| 167.172.248[.]70 | 无 | DigitalOcean,LLC | 无 | 无 |

| 167.172.253[.]162 | 无 | DigitalOcean,LLC | 无 | 无 |

| 168.197.250[.]14 | 无 | 奥马尔·安塞尔莫·里波尔 (TDC NET) | 无 | 无 |

| 169.57.156[.]166 | 无 | SoftLayer的 | 无 | 无 |

| 172.104.251[.]154 | 无 | Akamai 互联云 | 无 | 无 |

| 172.105.226[.]75 | 无 | Akamai 互联云 | 无 | 无 |

| 173.212.193[.]249 | 无 | 康泰宝有限公司 | 无 | 无 |

| 182.162.143[.]56 | 无 | IRT-KRNIC-KR | 无 | 无 |

| 183.111.227[.]137 | 无 | 韩国电信 | 无 | 无 |

| 185.4.135[.]165 | 无 | ENARTIA 单一会员 SA | 无 | 无 |

| 185.148.168[.]15 | 无 | 滥用 C 角色 | 无 | 无 |

| 185.148.168[.]220 | 无 | 滥用 C 角色 | 无 | 无 |

| 185.168.130[.]138 | 无 | 千兆云NOC | 无 | 无 |

| 185.184.25[.]78 | 无 | MUV Bilisim 和 Telekomunikasyon Hizmetleri Ltd. Sti。 | 无 | 无 |

| 185.244.166[.]137 | 无 | Jan Philipp Waldecker 以 LUMASERV Systems 名义进行交易 | 无 | 无 |

| 186.194.240[.]217 | 无 | 森佩尔电信有限公司 | 无 | 无 |

| 187.63.160[.]88 | 无 | BITCOM 互联网服务提供商 | 无 | 无 |

| 188.44.20[.]25 | 无 | 通信服务公司 A1 Makedonija DOOEL Skopje | 无 | 无 |

| 190.90.233[.]66 | 无 | INTERNEXA 巴西电信运营商 | 无 | 无 |

| 191.252.103[.]16 | 无 | Locaweb Serviços de Internet S/A | 无 | 无 |

| 194.9.172[.]107 | 无 | 滥用 C 角色 | 无 | 无 |

| 195.77.239[.]39 | 无 | 西班牙电信 | 无 | 无 |

| 195.154.146[.]35 | 无 | Scaleway 滥用,ORG-ONLI1-RIPE | 无 | 无 |

| 196.218.30[.]83 | 无 | TE 数据联系人角色 | 无 | 无 |

| 197.242.150[.]244 | 无 | Afrihost(私人)有限公司 | 无 | 无 |

| 198.199.65[.]189 | 无 | DigitalOcean,LLC | 无 | 无 |

| 198.199.98[.]78 | 无 | DigitalOcean,LLC | 无 | 无 |

| 201.94.166[.]162 | 无 | Claro NXT 电信有限公司 | 无 | 无 |

| 202.129.205[.]3 | 无 | 尼帕科技有限公司 | 无 | 无 |

| 203.114.109[.]124 | 无 | IRT-TOT-TH | 无 | 无 |

| 203.153.216[.]46 | 无 | 伊斯瓦迪 伊斯瓦迪 | 无 | 无 |

| 206.189.28[.]199 | 无 | DigitalOcean,LLC | 无 | 无 |

| 207.148.81[.]119 | 无 | 康斯坦特公司有限责任公司 | 无 | 无 |

| 207.180.241[.]186 | 无 | 康泰宝有限公司 | 无 | 无 |

| 209.97.163[.]214 | 无 | DigitalOcean,LLC | 无 | 无 |

| 209.126.98[.]206 | 无 | GoDaddy.com 有限责任公司 | 无 | 无 |

| 210.57.209[.]142 | 无 | 安德里·塔姆特里扬托 | 无 | 无 |

| 212.24.98[.]99 | 无 | 互联网维吉亚 | 无 | 无 |

| 213.239.212[.]5 | 无 | 赫茨纳在线有限公司 | 无 | 无 |

| 213.241.20[.]155 | 无 | Netia Telekom SA 联系人角色 | 无 | 无 |

| 217.182.143[.]207 | 无 | OVH SAS | 无 | 无 |

MITRE ATT&CK 技术

该表是使用 12版 MITRE ATT&CK 企业技术。

| 战术 | ID | 名字 | 课程描述 |

|---|---|---|---|

| 侦察 | T1592.001 | 收集受害者主机信息:硬件 | Emotet 收集有关受感染机器的硬件信息,例如 CPU 品牌字符串。 |

| T1592.004 | 收集受害主机信息:客户端配置 | Emotet 收集有关系统配置的信息,例如 IPCONFIG / ALL 和 SYSTEMINFO 命令。 | |

| T1592.002 | 收集受害者主机信息:软件 | Emotet 会泄露正在运行的进程列表。 | |

| T1589.001 | 收集受害者身份信息:凭证 | Emotet 部署的模块能够从浏览器和电子邮件应用程序窃取凭据。 | |

| T1589.002 | 收集受害者身份信息:电子邮件地址 | Emotet 部署的模块可以从电子邮件应用程序中提取电子邮件地址。 | |

| 资源开发 | T1586.002 | 受损帐户:电子邮件帐户 | Emotet 危害电子邮件帐户并利用它们传播恶意垃圾邮件。 |

| T1584.005 | 破坏基础设施:僵尸网络 | Emotet 危害众多第三方系统以形成僵尸网络。 | |

| T1587.001 | 开发能力:恶意软件 | Emotet 由多个独特的恶意软件模块和组件组成。 | |

| T1588.002 | 获得能力:工具 | Emotet 使用 NirSoft 工具从受感染的计算机窃取凭据。 | |

| 初始访问 | T1566 | 網絡釣魚 | Emotet 发送带有恶意附件的网络钓鱼电子邮件。 |

| T1566.001 | 网络钓鱼:鱼叉式钓鱼附件 | Emotet 发送带有恶意附件的鱼叉式网络钓鱼电子邮件。 | |

| 执行 | T1059.005 | 命令和脚本解释器:Visual Basic | Emotet 被发现使用包含恶意 VBA 宏的 Microsoft Word 文档。 |

| T1204.002 | 用户执行:恶意文件 | Emotet 一直依赖用户打开恶意电子邮件附件并执行嵌入式脚本。 | |

| 防御规避 | T1140 | 去混淆/解码文件或信息 | Emotet 模块使用加密字符串和 API 函数名称的屏蔽校验和。 |

| T1027.002 | 混淆文件或信息:软件打包 | Emotet 使用自定义加壳程序来保护其有效负载。 | |

| T1027.007 | 混淆文件或信息:动态 API 解析 | Emotet 在运行时解析 API 调用。 | |

| 凭证访问 | T1555.003 | 来自密码存储的凭据:来自 Web 浏览器的凭据 | Emotet 通过滥用 NirSoft 的 WebBrowserPassView 应用程序获取保存在 Web 浏览器中的凭据。 |

| T1555 | 来自密码存储的凭证 | Emotet 能够通过滥用 NirSoft 的 MailPassView 应用程序窃取电子邮件应用程序的密码。 | |

| 购物 | T1114.001 | 电子邮件收集:本地电子邮件收集 | Emotet 从 Outlook 和 Thunderbird 应用程序窃取电子邮件。 |

| 指挥和控制 | T1071.003 | 应用层协议:邮件协议 | Emotet 可以通过 SMTP 发送恶意电子邮件。 |

| T1573.002 | 加密通道:非对称加密 | Emotet 使用 ECDH 密钥来加密 C&C 流量。 | |

| T1573.001 | 加密通道:对称密码学 | Emotet 使用 AES 来加密 C&C 流量。 | |

| T1571 | 非标准端口 | 众所周知,Emotet 在非标准端口(例如 7080)上进行通信。 |

- :具有

- :是

- :不是

- :在哪里

- $UP

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 234

- 24

- 50

- 7

- 70

- 75

- 77

- 8

- 9

- 91

- 98

- a

- Able

- 关于

- 滥用

- 滥用

- 访问

- 账户

- 承认

- 收购

- 操作

- 要积极。

- 活动

- 活动

- 通

- 加

- 额外

- 地址

- 添加

- 优点

- 广告

- AES

- 非洲

- 后

- 针对

- 算法

- 阿里巴巴

- 所有类型

- 让

- 已经

- 还

- 替代

- 尽管

- 其中

- an

- 分析

- 和

- 另一个

- 任何

- 除了

- API

- 出现

- 应用领域

- 应用领域

- 的途径

- 四月

- APT

- 架构

- 档案

- 保健

- 围绕

- AS

- At

- 攻击

- 攻击

- 作者

- 大街XNUMX号

- 避免

- 背部

- 银行业

- 基地

- BE

- 成为

- 因为

- 很

- before

- 开始

- 行为

- 背后

- 之间

- 偏

- 大

- 阻止

- 博客

- 都

- 僵尸网络

- 品牌

- 带来

- 宽带

- 浏览器

- 浏览器

- 建

- 但是

- 按键

- by

- 计算

- 呼叫

- 被称为

- 呼叫

- 来了

- 营销活动

- 活动

- CAN

- 不能

- 能力

- 能力

- 卡

- 牌

- 进行

- 喵星人

- Center

- 链

- 更改

- 变

- 更改

- 渠道

- 铬

- chrome浏览器

- 点击

- 客户

- CO

- 码

- 共同

- 收集

- 采集

- 哥伦比亚

- 科罗拉多州

- COM的

- 结合

- 如何

- 复出

- 购买的订单均

- 通信

- 沟通

- 通信

- 公司

- 公司

- 补充

- 完全

- 组件

- 妥协

- 妥协

- 一台

- 计算机安全

- 电脑

- 配置

- 确认

- 已联繫

- 考虑

- 由

- 常数

- CONTACT

- 联系

- 包含

- 包含

- 内容

- Contents

- 持续

- 控制

- 对话

- 协调

- 公司

- 国家

- 创建

- 创建

- 资历

- 信用

- 信用卡

- 信用卡

- 加密

- 加密技术

- 目前

- 曲线

- 习俗

- 网络犯罪

- data

- 数据库

- 日期

- 默认

- 防卫

- 交付

- 部署

- 部署

- 部署

- 尽管

- 检测

- 检测

- 设备

- DID

- 差异

- 不同

- 难

- 数字

- 禁用

- 独特的

- 分布

- 文件

- 文件

- 不

- 不会

- 向下

- 下载

- 下降

- 两

- ,我们将参加

- 动态

- 每

- 早

- 边缘

- 有效

- 效用

- 高效

- 努力

- element

- 椭圆

- 邮箱地址

- 电子邮件

- 嵌入式

- 加密

- 结束

- 工程师

- 企业

- 时代

- ESET研究

- 特别

- 欧洲刑警组织

- 甚至

- 事件

- 所有的

- 每个人

- 进化

- Excel

- 交换

- 排除

- 只

- 执行

- 执行

- 现有

- 解释

- 提取

- 提取物

- 失败

- 家庭

- 家庭

- 专栏

- 反馈

- 字段

- 数字

- 文件

- 档

- 最后

- 找到最适合您的地方

- 姓氏:

- 缺陷

- 流

- 专注焦点

- 重点

- 其次

- 以下

- 针对

- 申请

- 格式

- Free

- 频繁

- 止

- 功能

- 功能

- 进一步

- 此外

- 未来

- 游戏

- 有限公司

- 谷歌

- Google Chrome

- 图形

- 图形

- 大

- 团队

- 民政事务总署

- 发生

- 硬件

- 有

- 老旧房屋

- 历史

- 击中

- 控股

- 主持人

- 热卖

- 创新中心

- 但是

- HTTPS

- 身分

- if

- 履行

- 实施

- 改善

- 改善

- in

- 不活跃

- 包括

- 包含

- 收入

- 所得税

- 个人

- 印度尼西亚

- 行业中的应用:

- 信息

- 基础设施

- 咨询内容

- 安装

- 说明

- 房源搜索

- 拟

- 互联

- 有趣

- 内部

- 国税局

- 国际

- 网络

- 成

- 调用

- 国税局

- IT

- 意大利

- 它的

- 一月三十一日

- 一月

- 2021 年 XNUMX 月

- 日本

- jp

- 七月

- 只是

- 保持

- 键

- 键

- 已知

- 名:

- 后来

- 推出

- 层

- 铅

- 最少

- 合法

- 自学资料库

- 生活

- 喜欢

- 有限

- 链接

- 清单

- 有限责任公司

- 本地

- 位于

- 日志

- 记录

- 看

- 看起来像

- 看着

- 寻找

- LOOKS

- 占地

- 公司

- 机

- 机

- 宏

- 宏

- 制成

- 主要

- 主要

- 保持

- 主要

- 制作

- 恶意软件

- 管理

- 许多

- 三月

- 可能..

- 机制

- 会员

- 成员

- 的话

- 条未读消息

- 方法

- 墨西哥

- 微软

- 可能

- 未成年人

- 模块

- 模块

- 钱

- 监控

- 更多

- 更高效

- 最先进的

- 移动

- 多

- 姓名

- 命名

- 名称

- 净

- 全新

- 最新

- 下页

- 节点

- 显着

- 十一月

- 2021年 十一月

- 现在

- 数字

- 众多

- NXT

- 观察

- 障碍

- 获得

- 海洋

- 十月

- of

- 优惠精选

- 办公

- 经常

- on

- 一

- 在线

- 仅由

- 打开

- 开放

- 操作

- 操作

- 操作

- 运营商

- or

- 秩序

- 订单

- 组织

- 本来

- 其他名称

- 其它

- 我们的

- 结果

- Outlook

- 产量

- 页

- 部分

- 部分

- 密码

- 密码

- 员工

- 钓鱼

- 地方

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 请

- 点

- 可能

- 珍贵

- 流行

- 以前

- 先前

- 小学

- 私立

- 大概

- 处理

- 过程

- 处理

- 本人简介

- 有利可图

- 保护

- 保护

- 保护

- 协议

- 国家

- 公钥

- 出版

- 目的

- 放

- 季

- 查询

- 内存

- 真实

- 真

- 收到

- 收件人

- 恢复

- 红色

- 地区

- 发布

- 依托

- 留

- 遗迹

- 去除

- 删除

- 一个回复

- 业务报告

- 研究

- 研究人员

- 资源

- REST的

- 导致

- 回报

- 收入

- 角色

- 轧制

- 推出

- RSA

- 传闻

- 运行

- 运行

- s

- 安全

- 同

- 沙箱

- 方案

- 脚本

- 其次

- 秒

- 保安

- 看到

- 似乎

- 看到

- 提交

- 寄件人

- 发送

- 发送

- 服务

- 服务

- 特色服务

- 集

- 共用的,

- 如图

- 显著

- 显著

- 类似

- 自

- 单

- 尺寸

- 略有不同

- 放慢

- So

- 社会

- 社会工程学

- 软件

- 出售

- 一些

- 有人

- 东西

- 来源

- 南部

- 南非

- 西班牙

- 垃圾邮件

- 特别是

- 传播

- 传播

- 价差

- 开始

- 开始

- 州/领地

- 州

- 抢断

- 步

- 被盗

- 存储

- 商店

- 串

- 强烈

- 结构体

- 奋斗

- 主题

- 后来

- 顺利

- 这样

- 建议

- 提示

- 夏季

- 交换的

- 系统

- 产品

- 表

- 服用

- 目标

- 针对

- 目标

- 税

- 技术

- 专业技术

- 电信

- 展示

- 测试

- 泰国

- 谢谢

- 这

- 未来

- 信息

- 国家

- 世界

- 其

- 他们

- 他们自己

- 然后

- 那里。

- 博曼

- 他们

- 第三

- 第三方

- Free Introduction

- 那些

- 虽然?

- 威胁

- 威胁

- 三

- 通过

- 从而

- 次

- 时间表

- 时

- 至

- 一起

- 工具

- 工具

- 最佳

- 主题

- 跟踪时

- 跟踪

- 交易

- 交通

- 趋势

- 趋势

- 木马

- true

- 信任

- 二

- 理解

- 进行

- 独特

- 联合的

- 美国

- 即将上市

- 更新

- 更新

- 更新

- 升级

- us

- 美国

- 使用

- 用过的

- 用户

- 用户

- 使用

- 运用

- 平时

- 假期

- 折扣值

- VBA

- Ve

- 企业验证

- 确认

- 版本

- 非常

- 通过

- 受害者

- 受害者

- 查看

- 参观

- 警告

- 是

- 方法

- we

- 卷筒纸

- 网页浏览器

- 井

- 去

- 为

- 什么是

- ,尤其是

- 是否

- 这

- WHO

- 为什么

- 广泛

- 将

- Word

- 合作

- 世界

- 全世界

- 价值

- 将

- 年

- 但

- 和风网

- 压缩