1الهندسة الكهربائية وعلوم الكمبيوتر، الجامعة التقنية برلين، 10587 برلين، ألمانيا

2مركز داهليم لأنظمة الكم المعقدة ، جامعة فراي برلين ، 14195 برلين ، ألمانيا

تجد هذه الورقة مثيرة للاهتمام أو ترغب في مناقشة؟ Scite أو ترك تعليق على SciRate.

ملخص

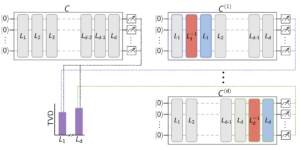

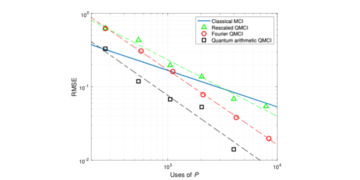

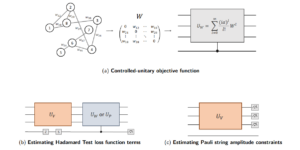

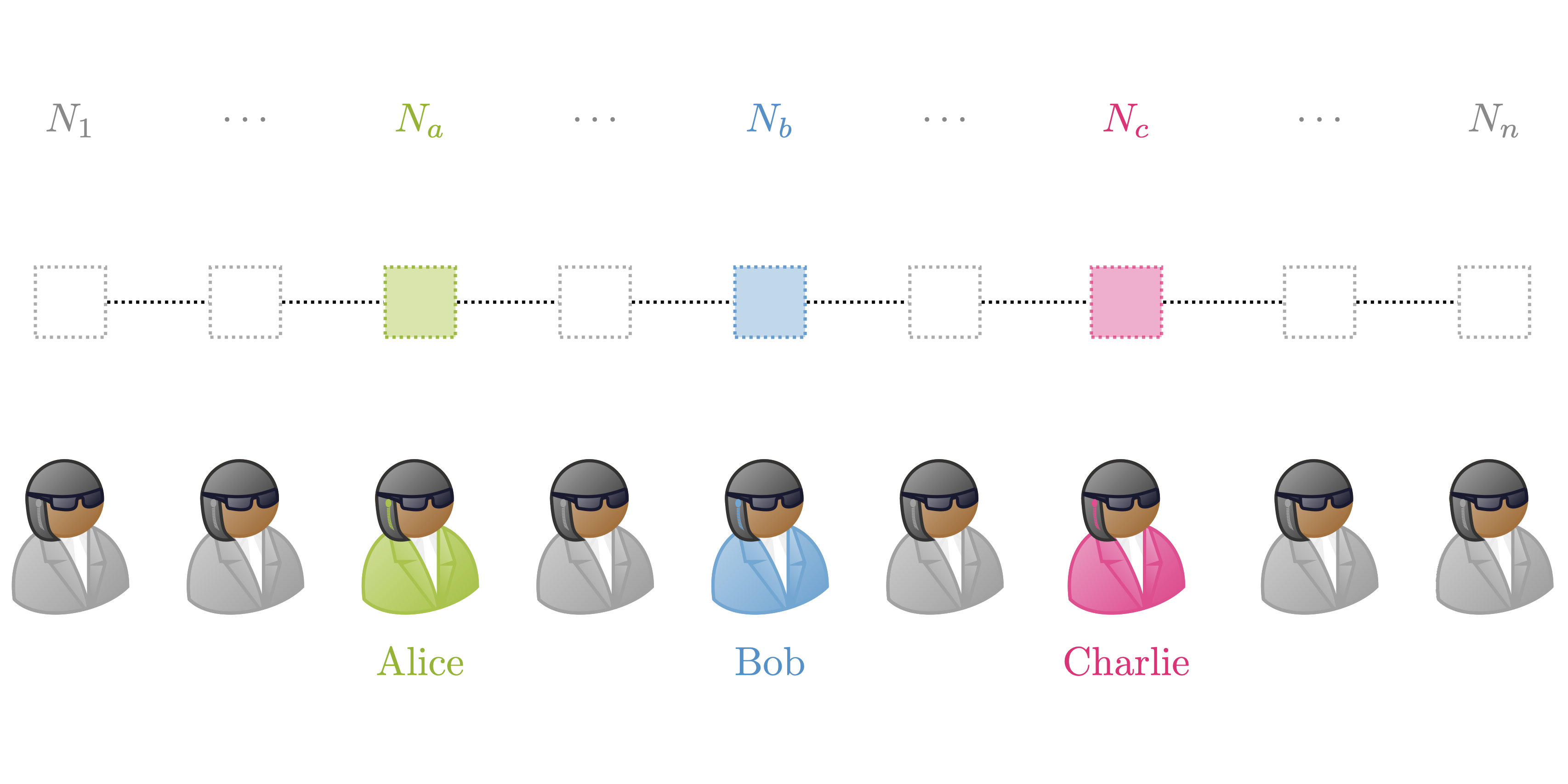

تسمح مشاركة التشابك الكمي متعدد الأجزاء بين الأطراف بتنفيذ مهام اتصال آمنة متنوعة. ومن بينها، حظيت اتفاقية مفتاح المؤتمر (CKA) - وهي امتداد لتوزيع المفاتيح على أطراف متعددة - باهتمام كبير مؤخرًا. ومن المثير للاهتمام، أنه يمكن أيضًا تنفيذ CKA بطريقة تحمي هويات الأطراف المشاركة، وبالتالي توفير $anonymity$. في هذا العمل، نقترح بروتوكول CKA مجهول لثلاثة أطراف يتم تنفيذه في بيئة شبكة عملية للغاية. على وجه التحديد، يتم استخدام خط من عقد المكرر الكمي لبناء حالة عنقودية خطية بين جميع العقد، والتي يتم استخدامها بعد ذلك لإنشاء مفتاح سري بشكل مجهول بين أي ثلاث منها. تحتاج العقد فقط إلى مشاركة الحد الأقصى من الأزواج المتشابكة مع جيرانها، وبالتالي تجنب ضرورة مشاركة الخادم المركزي في الحالات المتشابكة. يجعل إعداد السلسلة الخطية هذا بروتوكولنا مرشحًا ممتازًا للتنفيذ في الشبكات الكمومية المستقبلية. نحن نثبت بوضوح أن البروتوكول الخاص بنا يحمي هويات المشاركين من بعضهم البعض ونقوم بإجراء تحليل للمعدل الرئيسي في النظام المحدود، مما يساهم في السعي لتحديد مهام الاتصال الكمي الممكنة لبنيات الشبكات خارج نقطة إلى نقطة.

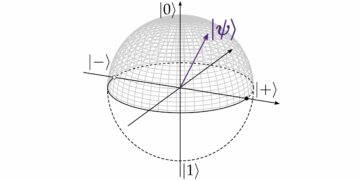

صورة مميزة: نسخة مبسطة من إعداد البروتوكول الخاص بنا، حيث تقوم 3 أطراف بإجراء اتفاقية مفتاح مؤتمر مجهول في شبكة خطية.

ملخص شعبي

هناك مجال جديد للبحث وهو $textit{anonymous Conference Key Convention}$ (ACKA). تتيح بروتوكولات ACKA للمشاركين ليس فقط إنشاء مفتاح سري بين بعضهم البعض ولكن أيضًا البقاء مجهولين عبر شبكة الاتصال بأكملها.

تركز دراستنا على ACKA في الشبكات الخطية التي تنشأ بشكل طبيعي من سلاسل المكرر. نقدم بروتوكولًا لـ ACKA يستخدم حالات المجموعة الخطية كموارد، ويوفر كلاً من البراهين الأمنية وتحليل المفاتيح المحدودة. وأخيرا، نقوم بتحليل أداء بروتوكولنا وإظهار أنه قوي الضوضاء.

► بيانات BibTeX

ferences المراجع

[1] جلوشيا مورتا ، فيديريكو جراسيلي ، هيرمان كامبرمان ، وداجمار بروس. "اتفاقية مفتاح المؤتمر الكم: مراجعة". تقنيات الكم المتقدمة 3 ، 2000025 (2020).

https: / / doi.org/ 10.1002 / qute.202000025

[2] S. Pirandola، UL Andersen، L. Banchi، M. Berta، D. Bunandar، R. Colbeck، D. Englund، T. Gehring، C. Lupo، C. Ottaviani، JL Pereira، M. Razavi، J. Shamsul Shaari ، إم توماميشل ، في سي أوسينكو ، جي فالون ، بي فيلوريسي ، ب.والدين. "التقدم في التشفير الكمومي". حال. يختار، يقرر. الفوتون. 12 ، 1012-1236 (2020).

https: / / doi.org/ 10.1364 / AOP.361502

[3] أنطونيو أسين، إيمانويل بلوخ، هاري بورمان، توماسو كالاركو، كريستوفر آيشلر، ينس إيزرت، دانييل إستيف، نيكولاس جيسين، ستيفن جي جلاسر، فيدور جيليزكو، ستيفان كوهر، ماسيج ليونشتاين، ماكس إف ريدل، بيت أو. شميدت، روب ثيو وأندرياس فالراف وإيان والمسلي وفرانك ك. فيلهلم. “خارطة الطريق لتقنيات الكم الأوروبية”. المجلة الجديدة للفيزياء 20، 080201 (2018).

الشبكي: / / doi.org/ 10.1088 / 1367-2630 / aad1ea

[4] سوميت خاطري ومارك إم وايلد. "مبادئ نظرية الاتصال الكمي: نهج حديث" (2020). أرخايف:2011.04672.

أرخايف: 2011.04672

[5] مايكل إيبينج ، هيرمان كامبرمان ، كيارا ماكيافيلو ، وداجمار بروس. "يمكن للتشابك متعدد الأجزاء تسريع توزيع المفاتيح الكمومية في الشبكات". المجلة الجديدة للفيزياء 19 ، 093012 (2017).

الشبكي: / / doi.org/ 10.1088 / 1367-2630 / aa8487

[6] فيديريكو جراسيلي وهيرمان كامبرمان وداجمار بروس. “تأثيرات المفتاح المحدود في بروتوكولات توزيع المفاتيح الكمومية متعددة الأجزاء”. المجلة الجديدة للفيزياء 20، 113014 (2018).

https:///doi.org/10.1088/1367-2630/aaec34

[7] فيديريكو جراسيلي وهيرمان كامبرمان وداغمار بروس. “اتفاقية مفتاح المؤتمر مع تداخل الفوتون الواحد”. المجلة الجديدة للفيزياء 21، 123002 (2019).

https: / / doi.org / 10.1088 / 1367-2630 / ab573e

[8] يادونغ وو، وجيان تشو، وشينباو قونغ، ويينغ غو، وزهي مينغ تشانغ، وغوانغكيانغ هي. “الاتصال الكمي متعدد الأجزاء المستقل عن جهاز القياس المستمر والمتغير”. فيز. القس أ 93، 022325 (2016).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.93.022325

[9] كارلو أوتافياني، كوزمو لوبو، ريكاردو لورينزا، وستيفانو بيراندولا. “شبكة معيارية لعقد المؤتمرات الكمومية عالية السرعة”. فيزياء الاتصالات 2، 118 (2019).

https://doi.org/10.1038/s42005-019-0209-6

[10] تشاويوان تشانغ، ورونغهوا شي، ويينغ قوه. “شبكة مؤتمرات كمومية متغيرة ومتعددة الأطراف مع تشابك في المنتصف”. العلوم التطبيقية 8 (2018).

https: / / doi.org/ 10.3390 / app8081312

[11] دانييل م. جرينبرجر، ومايكل أ. هورن، وأنطون زيلينجر. “الذهاب إلى ما هو أبعد من نظرية بيل”. الصفحات 69-72. سبرينغر هولندا. دوردريخت (1989).

https://doi.org/10.1007/978-94-017-0849-4_10

[12] دبليو دور، جي فيدال، وجي آي سيراك. "يمكن تشابك ثلاث كيوبتات بطريقتين غير متكافئتين". فيز. القس أ 62، 062314 (2000).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.62.062314

[13] زيكسين هوانغ، وسيدارث كودورو جوشي، وجيلان أكتاس، وكوزمو لوبو، وأرماندا أو كوينتافال، وناتاراجان فينكاتشالام، وسورين فينجروفسكي، ومارتن لونكاريتش، وسيباستيان فيليب نيومان، وبو ليو، وزيليكو ساميك، ولوران كلينج، وماريو ستيبشيفيتش، وروبرت أورسين، وجون جي. ندرة. “التنفيذ التجريبي لبروتوكولات مجهولة آمنة على شبكة توزيع المفاتيح الكمومية المكونة من ثمانية مستخدمين”. npj معلومات الكم 8، 25 (2022).

https://doi.org/10.1038/s41534-022-00535-1

[14] يو غوانغ يانغ، شياو شياو ليو، شانغ جاو، يي هوا تشو، وي مين شي، جيان لي، ودان لي. “نحو اتصال كمي مجهول عملي: نهج مستقل عن جهاز القياس”. المراجعة البدنية أ 104، 052415 (2021).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.104.052415

[15] أنوباما أونيكريشنان، وإيان جيه ماكفارلين، وريتشارد يي، وإيليني ديامانتي، وداميان ماركهام، ويوردانيس كيرينيديس. “عدم الكشف عن هويته للشبكات الكمومية العملية”. رسائل المراجعة البدنية 122، 240501 (2019).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.122.240501

[16] فريدريك هان، ويارن دي يونج، وآنا بابا. “اتفاقية مفتاح المؤتمر الكمي المجهول”. بي آر إكس كوانتوم 1، 020325 (2020).

https: / / doi.org/ 10.1103 / PRXQuantum.1.020325

[17] فيديريكو جراسيلي، جلاوتشيا مورتا، جارن دي يونج، فريدريك هان، داجمار بروس، هيرمان كامبرمان، وآنا بابا. “المؤتمرات المجهولة الآمنة في الشبكات الكمومية”. بي آر إكس كوانتوم 3، 040306 (2022).

https: / / doi.org/ 10.1103 / PRXQuantum.3.040306

[18] كريستوفر ثالاكر، فريدريك هان، جارن دي يونج، آنا بابا، وستيفاني بارز. “الاتصالات المجهولة والسرية في الشبكات الكمومية”. المجلة الجديدة للفيزياء 23، 083026 (2021).

https: / / doi.org / 10.1088 / 1367-2630 / ac1808

[19] هانز جي بريجيل وروبرت راوسندورف. “التشابك المستمر في صفائف من الجسيمات المتفاعلة”. رسائل المراجعة البدنية 86، 910 (2001).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.86.910

[20] روبرت راوسندورف وهانز جيه بريجيل. “كمبيوتر كمي أحادي الاتجاه”. رسائل المراجعة البدنية 86، 5188 (2001).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.86.5188

[21] مارك هاين، ينس آيزرت، وهانز جيه بريجل. “التشابك متعدد الجسيمات في حالات الرسم البياني”. المراجعة البدنية أ 69، 062311 (2004).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.69.062311

[22] ماتياس كريستاندل وستيفاني وينر. “الإرسال الكمي المجهول”. في بيمال روي، محرر، التقدم في علم التشفير – ASIACRYPT 2005. الصفحات 217-235. برلين، هايدلبرغ (2005). سبرينغر برلين هايدلبرغ.

الشبكي: / / doi.org/ 10.1007 / 11593447_12

[23] ناثان ووك و جينس آيزرت. "مشاركة الأسرار الكلاسيكية مع التشابك المستمر المتغير: ميزة الأمان القابل للتركيب وترميز الشبكة". بي آر إكس كوانتوم 2، 040339 (2021).

https: / / doi.org/ 10.1103 / PRXQuantum.2.040339

[24] داميان ماركهام وباري سي ساندرز. “الرسم البياني يوضح المشاركة السرية الكمومية”. فيز. القس أ 78، 042309 (2008).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.78.042309

[25] ماسيميليانو برويتي، جوزيف هو، فيديريكو جراسيلي، بيتر بارو، ميهول مالك، وأليساندرو فيدريزي. “الاتفاقية الرئيسية لمؤتمر الكم التجريبي”. تقدم العلوم 7، eabe0395 (2021). arXiv: https:///www.science.org/doi/pdf/10.1126/sciadv.abe0395.

https:///doi.org/10.1126/sciadv.abe0395

arXiv:https://www.science.org/doi/pdf/10.1126/sciadv.abe0395

[26] كليمنت مينانت، وداميان ماركهام، وفريديريك جروشانز. “توزيع حالات الرسم البياني عبر شبكات الكم التعسفية”. المراجعة البدنية أ 100، 052333 (2019).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.100.052333

[27] شي-لين وانغ، لو-كان تشن، دبليو لي، إتش.-إل. هوانغ، سي. ليو، سي. تشين، واي.-إتش. لو، Z.-E. سو، د. وو، Z.-D. لي، إتش. لو، واي. هو، إكس. جيانغ، سي.-زد. بنغ، إل. لي، إن.-إل. ليو، يو آو تشين، تشاو يانغ لو، وجيان وي بان. “التشابك التجريبي لعشرة فوتون”. رسائل المراجعة البدنية 117، 210502 (2016).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.117.210502

[28] لوكاس روكل، جاكوب بود، جارن دي يونج، فريدريك هان، آنا بابا، وستيفاني بارز. "اتفاقية مفتاح المؤتمر التجريبي المجهول باستخدام حالات المجموعة الخطية" (2022). أرخايف:2207.09487.

أرخايف: 2207.09487

[29] ألكسندر بيكستون، جوزيف هو، أندريس أوليبارينا، فيديريكو جراسيلي، ماسيميليانو برويتي، كريستوفر إل موريسون، بيتر بارو، فرانشيسكو جرافيتي، وأليساندرو فيدريزي. "ميزة الشبكة التجريبية لاتفاقية مفتاح المؤتمر الكمي" (2022). أرخايف:2207.01643.

https://doi.org/10.1038/s41534-023-00750-4

أرخايف: 2207.01643

[30] زي هينج شيانغ، جان هوير، جوانا سكيبا شيمانسكا، ر. مارك ستيفنسون، ديفيد جي بي إليس، إيان فرير، مارتن بي وارد، ديفيد أ. ريتشي، وأندرو جيه شيلدز. “طول موجة اتصالات قابل للضبط متشابك ينبعث منه ضوء منتشر في شبكة ألياف مثبتة”. فيزياء الاتصالات 3، 121 (2020).

https://doi.org/10.1038/s42005-020-0390-7

[31] تشاو وي يانغ، ويونغ يو، وجون لي، وبو جينغ، وشياو هوي باو، وجيان وي بان. “الجيل المتسلسل للتشابك متعدد الفوتون مع ذرة ريدبرج الفائقة”. طبيعة الضوئيات 16، 658-661 (2022).

https://doi.org/10.1038/s41566-022-01054-3

[32] فيليب توماس، وليوناردو روسيو، وأوليفييه مورين، وجيرهارد ريمبي. “توليد فعال لحالات الرسم البياني متعدد الفوتون المتشابك من ذرة واحدة”. طبيعة 608، 677-681 (2022).

https://doi.org/10.1038/s41586-022-04987-5

[33] جارن دي يونج، فريدريك هان، نيكولاي تشولتشيف، مانفريد هوسويرث، وآنا بابا. "استخراج حالات جيجا هرتز من حالات الكتلة الخطية" (2023). أرخايف:2211.16758.

أرخايف: 2211.16758

[34] فريدريك هان وآنا بابا وجينس إيزيرت. “توجيه الشبكة الكمومية والتكامل المحلي”. معلومات الكم npj 5، 1-7 (2019).

https://doi.org/10.1038/s41534-019-0191-6

[35] ماركو توماميشيل، وتشارلز سي وين ليم، ونيكولاس جيسين، وريناتو رينر. “تحليل محكم للمفتاح المحدود للتشفير الكمي”. اتصالات الطبيعة 3, 634 (2012).

الشبكي: / / doi.org/ 10.1038 / ncomms1631

[36] كريستوفر بورتمان وريناتو رينر. “الأمن في التشفير الكمي”. القس وزارة الدفاع. فيز. 94, 025008 (2022).

الشبكي: / / doi.org/ 10.1103 / RevModPhys.94.025008

[37] ماركو توماميشيل، وكريستيان شافنر، وآدم سميث، وريناتو رينر. “التجزئة المتبقية ضد المعلومات الجانبية الكمومية”. معاملات IEEE على نظرية المعلومات 57، 5524-5535 (2011).

الشبكي: / / doi.org/ 10.1109 / TIT.2011.2158473

دليلنا يستخدم من قبل

[1] F. Hahn، A. Dahlberg، J. Eisert، and A. Pappa، "قيود الشبكات الكمومية المجاورة الأقرب"، مراجعة البدنية أ 106 1 ، L010401 (2022).

[2] فيساخ مانالات وأنيربان باثاك، "توجيه التشابك متعدد الأطراف في الشبكات الكمومية"، أرخايف: 2211.06690, (2022).

[3] ألكساندر بيكستون، جوزيف هو، أندريس أوليبارينا، فيديريكو جراسيلي، ماسيميليانو برويتي، كريستوفر إل. موريسون، بيتر بارو، فرانشيسكو جرافيتي، وأليساندرو فيدريزي، "مؤتمر الاتفاق الرئيسي في الشبكة الكمية"، npj Quantum Information 9، 82 (2023).

[4] لوكاس روكل، جاكوب بودي، جارن دي يونج، فريدريك هان، آنا بابا، وستيفاني بارز، "اتفاقية مفتاح المؤتمر التجريبي المجهول باستخدام حالات المجموعة الخطية"، أرخايف: 2207.09487, (2022).

الاستشهادات المذكورة أعلاه من إعلانات ساو / ناسا (تم آخر تحديث بنجاح 2023-09-22 00:31:00). قد تكون القائمة غير كاملة نظرًا لأن جميع الناشرين لا يقدمون بيانات اقتباس مناسبة وكاملة.

On خدمة Crossref's cited-by service لم يتم العثور على بيانات حول الاستشهاد بالأعمال (المحاولة الأخيرة 2023-09-22 00:30:58).

نشرت هذه الورقة في الكم تحت نسبة المشاع الإبداعي 4.0 الدولية (CC BY 4.0) رخصة. يظل حقوق الطبع والنشر مع مالكي حقوق الطبع والنشر الأصليين مثل المؤلفين أو مؤسساتهم.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://quantum-journal.org/papers/q-2023-09-21-1117/

- :لديها

- :يكون

- :ليس

- :أين

- ] [ص

- $ UP

- 1

- 10

- 100

- 11

- 118

- 12

- 121

- 13

- 14

- 15%

- 16

- 17

- 19

- 20

- 2000

- 2001

- 2005

- 2008

- 2011

- 2012

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 2022

- 2023

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 36

- 7

- 8

- 9

- a

- فوق

- الملخص

- الوصول

- ادم

- متقدم

- السلف

- مميزات

- الانتماءات

- ضد

- اتفاقية

- الكسندر

- الكل

- يسمح

- أيضا

- من بين

- an

- تحليل

- تحليل

- و

- أندرو

- مجهول

- مجهول

- آخر

- أي وقت

- تطبيقي

- نهج

- هي

- المنطقة

- تنشأ

- AS

- ذرة

- اهتمام

- المؤلفة

- الكتاب

- تجنب

- BE

- جرس

- تستفيد

- برلين

- ما بين

- Beyond

- على حد سواء

- استراحة

- نساعدك في بناء

- لكن

- by

- CAN

- مرشح

- مركز

- مركزي

- سلسلة

- السلاسل

- تشاو يانغ لو

- تشارلز

- تشن

- كريستوفر

- كتلة

- البرمجة

- التعليق

- جميل

- Communication

- مجال الاتصالات

- إكمال

- مجمع

- الكمبيوتر

- علوم الكمبيوتر

- مؤتمر

- المؤتمرات

- متواصل

- المساهمة

- حقوق الطبع والنشر

- خلق

- التشفير

- دانيال

- البيانات

- ديفيد

- نشر

- بحث

- توزيع

- عدة

- كل

- رئيس التحرير

- الآثار

- تمكين

- تمكين

- الهندسة

- تشابك

- كامل

- إنشاء

- المجلة الأوروبية

- واضح

- ممتاز

- تجريبي

- تمديد

- قابليه

- فيديريكو

- حقل

- أخيرا

- ويركز

- في حالة

- وجدت

- صريح

- تبدأ من

- مستقبل

- غاو

- جيل

- رسم بياني

- الرسوم البيانية

- هارفارد

- الثرم

- he

- جدا

- أصحاب

- HTTPS

- هوانغ

- i

- تحديد

- المتطابقات

- IEEE

- صورة

- التنفيذ

- نفذت

- in

- معلومات

- تثبيت

- المؤسسات

- التفاعل

- وكتابة مواضيع مثيرة للاهتمام

- تدخل

- عالميا

- IT

- يناير

- جافا سكريبت

- جيان وي بان

- جون

- جوشي

- مجلة

- القفل

- اسم العائلة

- يترك

- Li

- حقوق الملكية الفكرية

- ضوء

- القيود

- خط

- قائمة

- محلي

- يصنع

- ماركو

- ماريو

- علامة

- مارتن

- ماكس

- ماكس العرض

- مايو..

- مايكل

- وسط

- تقدم

- شهر

- كثيرا

- متعدد الفوتون

- متعدد

- الطبيعة

- ضرورة

- حاجة

- هولندا

- شبكة

- الشبكات

- جديد

- نيكولا

- لا

- العقد

- ضجيج

- of

- أوليفييه

- on

- ONE

- فقط

- جاكيت

- or

- أصلي

- أخرى

- لنا

- على مدى

- صفحات

- أزواج

- ورق

- المشاركون

- المشاركة

- الأحزاب

- نفذ

- أداء

- تنفيذ

- بيتر

- مادي

- فيزياء

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- عملية

- يقدم

- البراهين

- اقترح

- بروتوكول

- البروتوكولات

- إثبات

- تزود

- توفير

- نشرت

- الناشر

- الناشرين

- كمية

- كمبيوتر الكم

- تشفير الكم

- تشابك الكم

- المعلومات الكمية

- شبكات الكم

- أنظمة الكم

- المكدسة

- بحث

- R

- ندرة

- معدل

- تلقى

- الأخيرة

- مؤخرا

- المراجع

- النظام الحاكم

- لا تزال

- بقايا

- بحث

- الموارد

- مراجعة

- ريتشارد

- خريطة طريق

- سلب

- ROBERT

- قوي

- التوجيه

- روي

- s

- ساندرز

- التحجيم

- مخططات

- علوم

- علوم

- سيكريت

- أسرار

- تأمين

- أمن

- الخادم

- ضبط

- الإعداد

- مشاركة

- مشاركة

- إظهار

- جانب

- مبسط

- عزباء

- بعض

- على وجه التحديد

- سرعة

- الولايه او المحافظه

- المحافظة

- ستيفان

- STEPHANIE

- دراسة

- بنجاح

- هذه

- مناسب

- أنظمة

- المهام

- التكنولوجيا

- الاتصالات

- أن

- •

- من مشاركة

- منهم

- then

- نظرية

- وبالتالي

- ثلاثة

- طوال

- عنوان

- إلى

- نحو

- المعاملات

- اثنان

- مع

- تحديث

- URL

- تستخدم

- مستعمل

- يستخدم

- استخدام

- متغير

- الإصدار

- حجم

- W

- سير

- تريد

- وكان

- طريق..

- طرق

- we

- التي

- مع

- للعمل

- أعمال

- wu

- X

- عام

- سنوات

- ينغ

- زفيرنت